1

Problematyka wykładu

•Wprowadzenie

•Pojęcie bezpieczeństwa informacji

•Polityka bezpieczeństwa

•Zagrożenia dla bezpieczeństwa informacji

Rodzaje ataków na

bezpieczeństwo

Programy złośliwe

•Metody ochrony

Temat wykładu

Bezpieczeństwo sieci komputerowej

Bezpieczeństwo sieci komputerowej

2

Wprowadzenie

Bezpieczeństwo informacji to ogół działań mających na celu ochronę

przed niepożądanym (przypadkowym lub świadomym) ujawnieniem,

modyfikacją, zniszczeniem lub uniemożliwieniem jej przetwarzania.

Podstawowe atrybuty informacji związane z jej bezpieczeństwem:

•poufność – termin ten oznacza, że dostęp do określonych danych i

informacji

posiadają wyłącznie uprawnione osoby;

•integralność – termin ten oznacza, że dane i informacje są poprawne,

nienaruszone i nie zostały poddane manipulacji;

•dostępność – termin ten charakteryzuje system informatyczny i oznacza

dostępność

danych,

procesów

i

aplikacji

zgodnie z

wymaganiami użytkownika.

3

Wprowadzenie

Ochrona informacji przetwarzanej, przesyłanej i przechowywanej

powinna być rozważana w kontekście bezpieczeństwa systemu

komputerowego, jako:

•identyfikacja użytkowników i usług, z których

korzystają;

•ochrony danych;

•ochrony systemu komputerowego.

Ochrona systemu komputerowego polega na niedopuszczeniu do korzystania

z niego nieupoważnionym użytkownikom oraz na niedopuszczeniu do

stanu, w którym system byłby niezdolny do realizacji swoich funkcji

(ang. Deniel of service).

4

Bezpieczeństwo

Zależnie od przeznaczenia i konstrukcji systemu komputerowego

wyróżnia się:

•bezpieczeństwo do wewnątrz;

•bezpieczeństwo na zewnątrz.

Bezpieczeństwo do wewnątrz – pojęcie określające zagrożenia dla

informacji

przechowywanej,

przetwarzanej

i

przesyłanej

w

systemie

komputerowym. Dotyczy to głownie sieci komputerowych banków,

firm, organizacji naukowych itp.

5

Bezpieczeństwo

Bezpieczeństwo na zewnątrz – pojęcie określające zagrożenia dla

środowiska

(w tym człowieka) w którym pracuje system komputerowy,

spowodowane jego nieprawidłowym działaniem.

•system monitorujący stan pacjenta w szpitalu,

•system

kontrolujący

działanie

elektrowni

jądrowej,

•system

nadzorujący ruch kolejowy.

Przykłady:

Wspomniane zagrożenia nie są stwarzane przez oprogramowanie

jako takie, lecz przez nieprawidłową interakcję pomiędzy

oprogramowaniem

a

urządzeniem

wykonawczym

podłączonym

do

systemu

komputerowego.

Uwaga:

6

Bezpieczeństwo

Z bezpieczeństwem informacji związanych jest szereg pojęć, które

definiuje się jako:

zapewnienie bezpieczeństwa informacji – pojęcie to określa sposób

działania polegający na ochronie informacji przed przypadkowym bądź

umyślnym zniszczeniem, ujawnieniem lub modyfikacją;

środki bezpieczeństwa w systemach informatycznych – to wszelkie

zabezpieczenia technologiczne i środki administracyjne, które można

zastosować do danych, programów i komputerów dla zapewnienia

ochrony

interesów

przedsiębiorstwa

i indywidualnej poufności;

poufność (dotyczy ludzi) – jest to prawo jednostki do decydowania o tym

jakimi informacjami chce się podzielić i jakie jest skłonna przyjąć.

7

Bezpieczeństwo

tajność (dotyczy informacji) – jest to atrybut danych opisujący stopień

ochrony, jakiej ma ona podlegać. Jest on uzgodniony przez osoby lub

organizacje dostarczające i otrzymujące informację;

nienaruszalność – dane są nienaruszone, gdy nie różnią się od danych

źródłowych

i nie zostały przypadkowo bądź złośliwie zmienione, ujawnione lub

zniszczone.

8

Bezpieczeństwo w sieci

dostępności – elementy sieci, dane i usługi są dostępne zawsze, kiedy są

potrzebne;

kontroli dostępu – usługi i dane dostępne są tylko dla uprawnionych;

Bezpieczeństwo sieci koncentruje się na zapewnieniu:

integralności – elementy sieci oraz informacje nie są zniszczone,

uszkodzone lub skradzione w wyniku zewnętrznej ingerencji

lub wewnętrznej niekompetencji;

poufności – informacje przesyłane i składowane w sieci nie mogą być

czytane przez nieuprawnione podmioty.

9

Bezpieczeństwo

domniemana odmowa udzielenia dostępu do informacji – jeżeli

sytuacją domniemaną jest brak dostępu, można zmusić użytkownika

do uzasadnienia potrzeby uzyskania dostępu do określonej informacji

przed jego udzieleniem;

kontrola projektu systemu zabezpieczeń – ukazanie słabych stron

projektu

jeszcze

w toku planowania, ułatwi wprowadzenie poprawek przed wdrożeniem

go, zanim inne systemy zaczną polegać na jego (błędnym) działaniu;

Zasady projektowania zabezpieczeń

akceptowalność systemu zabezpieczeń – system zabezpieczeń musi być

akceptowalny przez użytkownika, gdyż w przeciwnym przypadku nie

będzie

on

z niego korzystał. W szczególności dotyczy to zachowania w

maksymalnym stopniu funkcji systemu, do których użytkownik jest

przyzwyczajony.

10

Bezpieczeństwo

kontrola upoważnienia dostępu do informacji – upoważnienie musi być

badane przy każdym żądaniu dostępu do informacji, a jego zawartość

określana przy każdej zmianie;

zasada najmniejszego uprzywilejowania – każdy użytkownik (program,

termin lub inny zasób) powinien korzystać tylko z tych przywilejów,

które są niezbędne do wykonania zadania;

Zasady projektowania zabezpieczeń

ekonomiczność systemu ochrony – system ochrony informacji powinien

być tak prosty jak to możliwe, i jego koszty powinny być adekwatne do

wartości chronionej informacji.

11

Bezpieczeństwo

oddzielenie przywilejów – realizowane według reguły, że dwa oddzielne

zamki stanowią znacznie lepszą i bardziej elastyczną ochronę niż

jeden, a „klucze” do nich mogą być fizycznie rozdzielone;

minimalizacja współużytkowników mechanizmów ochrony – każdy

wspólny mechanizm jest potencjalną ścieżką przepływu informacji

między użytkownikami (wielodostępność należy wyeliminować).

Zasady projektowania zabezpieczeń

12

Polityka bezpieczeństwa

Termin ten odnosi się do ogólnego bezpieczeństwa firmy lub

organizacji,

na

którą składają

się

zasady i

wytyczne

bezpieczeństwa dla całej firmy (np. Bezpieczeństwo kadrowe,

finansowe, pożarowe, teleinformatyczne itp.).

Termin

ten

odnosi

się

do

bezpieczeństwa

systemów

informatycznych (bezpieczeństwo przetwarzania, przechowywania,

przesyłania

i przechowywania informacji), i która w przypadku ograniczenia

zakresu przetwarzania, przesyłania i przechowywania informacji do

systemów informatycznych jest nazywana polityką systemu

informatycznego.

Znaczenie ogólne:

Znaczenie szczegółowe:

13

Polityka bezpieczeństwa

Zestaw praw, reguł i praktycznych doświadczeń regulujących

sposób zarządzania, ochrony i dystrybucji informacji wrażliwej

wewnątrz określonego systemu.

Plan lub sposób postępowania przyjęty w celu zapewnienia

bezpieczeństwa systemu informatycznego.

Polityka bezpieczeństwa informacji

Polityka bezpieczeństwa systemu informatycznego

14

Polityka bezpieczeństwa

•Określenie

niezbędności

systemów

informatycznych

w

wypełnianiu zadań służbowych.

wspomagające – zadania służbowe przy niewielkim dodatkowym

nakładzie

sił i środków mogą być wykonywane innymi środkami

(np.

ręcznie);

Etapy projektowania polityki bezpieczeństwa

Pozwala

ocenić

jakie

znaczenie

dla

niezakłóconej

pracy

firmy/organizacji ma poprawna praca eksploatowanych systemów

informatycznych.

Ocenę tą można przeprowadzić dla następującej skali ważności

systemów informatycznych w wypełnianiu zadań służbowych:

ważne – zadania służbowe mogą być wykonywane innymi środkami

tylko

przy znacznym nakładzie dodatkowych sił i środków.

15

Polityka bezpieczeństwa

zasadnicze – ze względu na znaczną ilość informacji zadania

służbowe mogą

być wykonywane innymi środkami tylko

fragmentarycznie;

Etapy projektowania polityki bezpieczeństwa

niezbędne – zadania służbowe nie mogą być wykonywane bez

wykorzystania systemów informatycznych.

•Oszacowanie możliwych kosztów strat w przypadku utraty

poufności,

integralności lub dostępności informacji.

Uwzględnia się tutaj ewentualność naruszenia przepisów prawnych

państwowych lub resortowych, np. naruszenie przepisu o ochronie

danych osobowych.

16

Polityka bezpieczeństwa

Etapy projektowania polityki bezpieczeństwa

•Oszacowanie pożądanego poziomu bezpieczeństwa informacji.

Oszacowanie to dotyczy rodzaju zabezpieczeń (ich mocy)

zastosowanych

w konkretnych systemach informatycznych.

maksymalny – gdy błędy w ochronie informacji dla konkretnych

systemów

informatycznych prowadzą do całkowitego załamania

działania

instytucji lub wywierają szerokie niekorzystne skutki

społeczne

lub gospodarcze;

Można go określić werbalnie np. według skali:

wysoki – gdy błędy w ochronie informacji dla konkretnych

systemów

informatycznych naruszają zdolność do działania

centralnych

organów firmy, a szkody z tego wynikłe dotyczą samej

firmy

i podmiotów trzecich.

17

Polityka bezpieczeństwa

Etapy projektowania polityki bezpieczeństwa

średni – gdy błędy w ochronie informacji dla konkretnych systemów

informatycznych szkodzą tylko firmie;

niski – gdy błędy w ochronie informacji dla konkretnych systemów

informatycznych przynoszą firmie niewielkie szkody;

Należy tutaj pamiętać także o zależności pomiędzy poziomem

bezpieczeństwa a nakładami które trzeba ponieść na zapewnienie tego

poziomu.

Według danych zachodnich, dla firm prywatnych (poziom bezpieczeństwa

niski lub średni) szacunkowe nakłady na bezpieczeństwo systemów

informatycznych wynoszą ok. 5% sumy inwestycji w systemy informatyczne

rocznie.

18

Polityka bezpieczeństwa

Etapy projektowania polityki bezpieczeństwa

•Określenie celów, które chce się osiągnąć dzięki wdrożonemu

systemowi

informatycznemu.

zapewnienie dobrej marki firmy na rynku;

Przykładowe

cele

budowania

bezpieczeństwa

systemów

informatycznych:

zabezpieczenie ciągłości pracy w firmie/organizacji;

zapewnienie realizacji przepisów prawnych np. o ochronie tajemnicy

państwowej;

zagwarantowanie niezawodności procesów handlowych w aspekcie

terminowości (dostępności informacji), dokładności (integralności

informacji) jak i poufności.

19

Polityka bezpieczeństwa

Etapy projektowania polityki bezpieczeństwa

•Sformułowanie polityki bezpieczeństwa w postaci dokumentu.

opisane

wcześniej

podstawowe

przesłanki

bezpieczeństwa

systemów

informatycznych, jak:

Dokument ten powinien być jawny, ogólnie dostępny i powinien

zawierać następujące informacje:

specyfikację informacji, która powinna podlegać szczególnej

ochronie;

znaczenie systemów informatycznych dla wykonywanych

zadań służbowych;

poziom bezpieczeństwa systemu informatycznego, który

chce się

osiągnąć.

20

Polityka bezpieczeństwa

Etapy projektowania polityki bezpieczeństwa

cele budowania bezpieczeństwa systemów informatycznych;

deklarację kierownictwa firmy odnośnie środków finansowych

przeznaczonych na bezpieczeństwo informacji (określonych

np. jako

procent dochodu rocznego firmy);

rozporządzenie Prezesa (Dyrektora Generalnego itp.) o powołaniu w

firmie

zespołu

d/s

zarządzania

bezpieczeństwem

systemów

informatycznych;

rozporządzenie Prezesa (Dyrektora Generalnego itp.) o mianowaniu

pełnomocnika (-ów) d/s bezpieczeństwa systemów informatycznych;

określenie zaleceń co do odpowiedzialności pracowników

firmy/organizacji za

bezpieczeństwo systemów informatycznych.

21

Polityka bezpieczeństwa

Etapy projektowania polityki bezpieczeństwa

plan wdrożenia wybranych przedsięwzięć bezpieczeństwa systemów

informatycznych;

Ewentualnie jako załączniku do dokumentu głównego, z których

części może być niejawna:

koncepcję szkolenia w zakresie bezpieczeństwa systemów

informatycznych;

opis systemu kontroli (i ewentualnych modyfikacji koncepcji

bezpieczeństwa

firmy) w toku normalnej pracy firmy/organizacji;

wytyczne odnośnie sposobu reakcji na zdarzenie naruszenia

bezpieczeństwa

systemu informatycznego.

22

Zagrożenia dla bezpieczeństwa informacji

dwie grupy zagrożeń:

potencjalna możliwość naruszenia bezpieczeństwa systemu

informatycznego;

zagrożenia aktywne - wynikające z działań nieuprawnionego

użytkownika;

zagrożenia pasywne - nie będące skutkiem celowego

działania;

zagrożenie może powodować naruszenie jednego lub kilku aspektów

bezpieczeństwa danych;

warunkiem powstania zagrożenia jest luka systemu informatycznego

– dowolny

sprzętowy lub programowy defekt systemu.

23

Zagrożenia dla bezpieczeństwa informacji

wewnętrzni:

użytkownicy:

akty wewnętrznego sabotażu;

kradzież informacji;

Źródła zagrożeń

kradzież usług;

błędy użytkowników;

niedbalstwo;

nieprawidłowe stosowanie mechanizmów bezpieczeństwa;

Zewnętrzni.

24

Zagrożenia dla bezpieczeństwa informacji

ataki na systemy informatyczne;

programy złośliwe;

Źródła zagrożeń

awarie sprzętu.

25

Zagrożenia dla bezpieczeństwa informacji

błędy na etapie projektowania systemu - asymetria polityki

bezpieczeństwa i

zabezpieczeń;

brak lub wady polityki bezpieczeństwa - asymetria polityki

bezpieczeństwa i

brak kontroli;

Przyczyny występowania luk w systemach informatycznych

błędy w konfiguracji - prymat funkcjonalności systemu;

niewłaściwe stosowanie narzędzi

- nadmierne zaufanie do

narzędzi

(ulubionych);

błędy w oprogramowaniu;

zaufanie do „uznanych producentów” - producent implementuje

technologie.

26

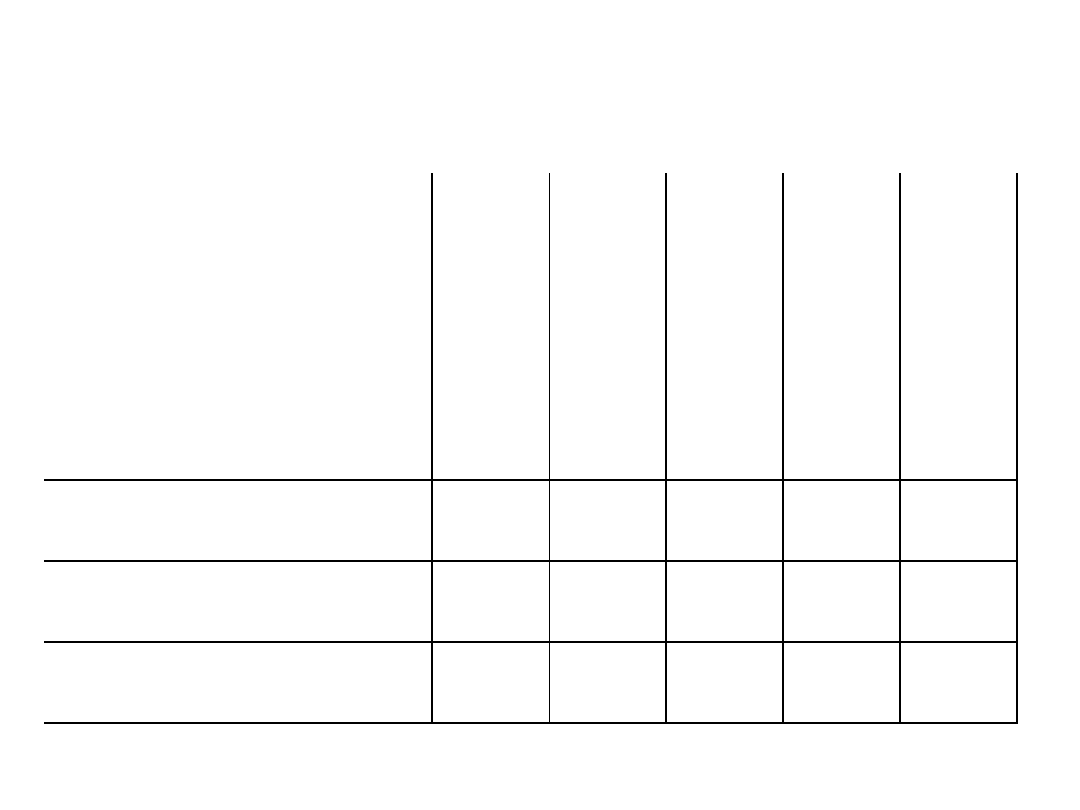

Zagrożenia dla bezpieczeństwa informacji

Wyniki skanowania systemów tuż po instalacji

system operacyjny

Windows 2000

Ret Hat Linux 6.2

Windows NT

C

y

b

e

r

S

co

p

e

S

ca

n

n

e

r

N

e

tw

o

rk

A

ss

o

ci

a

te

s

N

e

tR

e

co

n

S

y

m

a

n

te

c

In

te

rn

e

t

S

ca

n

n

e

r

IS

S

N

e

tw

o

rk

S

ca

n

n

e

r

LA

N

G

u

a

rd

e

E

y

e

R

e

ti

n

a

95

23

12

1227

513

126

103

25

14

36

32

8

213

167

86

Liczba wykrytych luk

Zaoczne potok I

i II

27

Zagrożenia dla bezpieczeństwa informacji

Ataki na systemy komputerowe

lokalne – gdy intruz posiada fizyczny dostęp do atakowanego

komputera;

wewnętrzne – gdy atak jest prowadzony z innego komputera

włączonego do tej

samej sieci lokalnej;

zewnętrzne – (zdalne) prowadzone z sieci publicznej.

28

Zagrożenia dla bezpieczeństwa informacji

Możliwe drogi zewnętrznego dostępu do systemów to:

fizyczny dostęp do systemu komputerowego – w przypadku

pojedynczego systemu komputerowego jedynym wejściem do systemu

są terminale i napędy pamięci zewnętrznych;

Ataki na systemy komputerowe

poprzez sieć komputerową lub sieci komutacyjne – dostęp do

zasobów

systemu może uzyskać każdy posiadający dostęp do sieci

i odpowiednie uprawnienia w sieci;

poprzez połączenie z wykorzystaniem modemu.

29

Zagrożenia dla bezpieczeństwa informacji

Możliwe drogi zewnętrznego dostępu do systemów to:

Ataki na systemy komputerowe

poprzez podłączenie się (legalnie lub nielegalnie) do linii

dzierżawionej;

poprzez wejście na odpowiednie pasmo częstotliwości w

sieciach

komputerowych połączonych drogą radiową;

poprzez wykorzystanie promieniowania ujawniającego –

naruszenie tajności

informacji bez możliwości jej modyfikacji.

30

Zagrożenia dla bezpieczeństwa informacji

Działania poprzedzające typowe ataki na systemy komputerowe

analiza ruchu – wnioskowanie na podstawie ruchu w sieci, np.

o rozmieszczeniu ważnych użytkowników lub

centrów

kierowania. Wykorzystywane do tego są najczęściej

programy typu – SNIFFER;

Sniffery (analizatory ruchu w sieci komputerowej) to programy

służące do przechwytywania pakietów sieciowych.

Pozwalają na podsłuch danych przesyłanych siecią i mogą być

wykorzystywane do przechwytywania haseł, przechwytywania

poufnych lub zastrzeżonych informacji, naruszenia bezpieczeństwa

sąsiednich sieci lub zdobycia stopniowego dostępu do nich. Są bardzo

trudne do wykrycia.

31

Zagrożenia dla bezpieczeństwa informacji

Działania poprzedzające typowe ataki na systemy komputerowe

analiza pakietów przesyłanych w sieci – analizowanie ramek

przesyłanych

pomiędzy komputerami w sieci. Analiza poprzedza

najczęściej atak typu: maskarada lub wjazd na

„barana”;

analiza

emisji

ujawniającej

–

analiza

sygnałów

elektromagnetycznych

przenikających do otaczającej przestrzeni,

przewodów

i

konstrukcji

metalowych,

umożliwiająca

przechwycenie

informacji;

skanowanie portów:

otwarte – polega na badaniu rezultatów wywołania funkcji

systemowej

connect(), służącej do inicjowania połączenia

sieciowego

pomiędzy gniazdkiem programu klienta i gniazdkiem

serwera.

32

Zagrożenia dla bezpieczeństwa informacji

Działania poprzedzające typowe ataki na systemy komputerowe

skanowanie portów:

otwarte – polega na badaniu rezultatów wywołania funkcji

systemowej

connect(), służącej do inicjowania połączenia

sieciowego

pomiędzy gniazdkiem programu klienta i gniazdkiem

serwera.

Trudno wykrywalne ponieważ skaner nie otwiera

pełnego

połączenia sieciowego z serwerem;

półotwarte – polega na analizowaniu odpowiedzi serwera na

próbę

inicjalizacji połączenia TCP z określonym gniazdkiem

tego

serwera, bez potwierdzenia zaakceptowanego przez

serwer

połączenia. Trudno wykrywalne ponieważ skaner

nie otwiera

pełnego połączenia sieciowego z serwerem.

33

Zagrożenia dla bezpieczeństwa informacji

Działania poprzedzające typowe ataki na systemy komputerowe

skanowanie portów:

skryte – stosowane do serwerów UNIX, polega na wysyłaniu

pakietu FIN do kolejnych gniazdek i badaniu otrzymanej od serwera

odpowiedzi

(gdy gniazdko jest nieaktywne, serwer odpowiada

pakietem

RST, gdy gniazdko jest aktywne, pakiet FIN jest przez

serwer

ignorowany).

34

Zagrożenia dla bezpieczeństwa informacji

Ataki na systemy komputerowe

powtórzenia – polegają na ponownym nadaniu informacji,

komunikatów lub ich

części w celu wytworzenia nieuprawnionego

efektu, np.

komunikat zawierający informację uprawniającą,

powtórzony

przez inną stację, może spowodować zwiększenie jej

uprawnień;

modyfikacja – ma miejsce wtedy, gdy zmieniana jest treść danych,

przy czym

zmiana ta nie jest wykryta;

maskarada – ma miejsce wtedy, gdy komputer udaje, że jest innym

komputerem. Maskarada stosowana jest często w

połączeniu

z innymi formami ataków, szczególnie z powtórzeniami

i modyfikacją komunikatów.

35

Zagrożenia dla bezpieczeństwa informacji

Ataki na systemy komputerowe

Celem maskarady dokonywanej z zewnątrz może być:

zdobycie chronionej informacji i/lub zdezorganizowanie pracy

systemu;

zwiększenie swoich uprawnień;

tworzenie fałszywych źródeł informacji;

tworzenie fałszywych ujść informacji;

symulowanie pokwitowań wiadomości;

wprowadzenie do systemu fałszywych wiadomości;

przeniesienie kosztów swojej działalności w sieci na innego

użytkownika.

36

Zagrożenia dla bezpieczeństwa informacji

Ataki na systemy komputerowe

wjazd na „barana” – polega na wprowadzeniu do kanału

transmisyjnego własnych danych w czasie trwania transmisji miedzy

uprawnionymi użytkownikami;

odmowa usługi – komputer nie spełnia właściwych dla niego funkcji

lub działa

w sposób uniemożliwiający poprawną pracę innego

komputera

(np. likwiduje komunikaty kierowane do adresata,

generuje

sztuczny ruch). Odmowa usługi jest najczęściej

rezultatem

działania tzw. konia trojańskiego. Odmianą tego

ataku jest

atak typu Denial of Service (uniemożliwienie

działania).

37

Zagrożenia dla bezpieczeństwa informacji

Ataki na systemy komputerowe

koń trojański – jest to program, który oprócz znanych funkcji,

wykonuje coś, o czym jego użytkownicy nie wiedzą, np. kopiuje dane z

nieuprawnionego kanału lub umożliwia dostęp do danych

nieuprawnionemu użytkownikowi. Rezultatem działania konia

trojańskiego może być również odmowa realizacji usługi.

Podobnym

działaniem charakteryzują się programy złośliwe

nazywane

bombami logicznymi;

potrzask – występuje wówczas, gdy oprogramowanie uprawnionego

komputera

z ostaje tak zmienione, że umożliwia atakującemu

wytworzenie

nieuprawnionego efektu na rozkaz, określone zdarzenie

lub

sekwencję zdarzeń. Typowym przykładem potrzasku są

wirusy

komputerowe.

38

Zagrożenia dla bezpieczeństwa informacji

Programy złośliwe

bomba logiczna – destrukcyjny program, który powoduje

uszkodzenie

w systemie przetwarzania danych, gdy zaistniej

specyficzny stan

systemu;

bomba zegarowa – bomba logiczna uaktywniana po nadejściu

określonego

czasu;

hak pielęgnacyjny – specjalne instrukcje w oprogramowaniu,

umożliwiające

łatwą obsługę i dodatkowy przyszły jego rozwój (mogą

także

pozwalać na wejście do programu w nietypowych

punktach lub

bez zwyczajowych testów kontrolnych).

39

Zagrożenia dla bezpieczeństwa informacji

Programy złośliwe

robak

–

samoistny

program,

który

może

samodzielnie

rozprzestrzeniać się w systemach i sieciach. Są zwykle projektowane

w celu

wyczerpania zasobów. Jest to program lub moduł

wykonywalnego kodu, który może powielać się, jeśli to konieczne, by

wykorzystać na własne przetwarzanie tak wiele

zasobów systemu

tak to możliwe;

wirusy – jest to program, który:

modyfikuje inne programy poprzez wprowadzenie do nich

elementów własnego kodu (tzn. rozmnaża się, co odróżnia go od

innych

programów złośliwych).

40

Zagrożenia dla bezpieczeństwa informacji

Programy złośliwe

modyfikacja jest przeprowadzana nie na pojedynczym programie

lecz na

grupie programów;

potrafi rozpoznać własną modyfikację, tj. odróżnia pliki

zainfekowane od nie

zainfekowanych;

unika modyfikacji (na podstawie poprzedniej własności) plików

już

zainfekowanych.

41

Zagrożenia dla bezpieczeństwa informacji

Wirusy

Elementy składowe wirusa:

identyfikator – fragment kodu służący do rozpoznania przez wirus

zarażonego

programu;

jądro – zasadnicza część wirusa, służąca do jego powielania;

część wykonawcza – (opcjonalna) służy do zasygnalizowania przez

wirusa

swojej obecności (np. Przez wywołanie szkód w

zarażonym

systemie).

42

Zagrożenia dla bezpieczeństwa informacji

Wirusy - podział

Ze względu na moment zarażenia:

nierezydentne – zarażające w momencie działania programu-

nosiciela;

rezydentne – zarażające w momencie wywołania przerwania

systemowego.

Ze względu na miejsce infekowania kodu wirusa:

pasożytnicze – dołączają się do plików wykonywalnych (np. typu

EXE, COM);

sektorów startowych – DOS_BOOT_SECTOR dyskietki lub dysku

logicznego

albo główny sektor startowy (MASTER_BOOT_SECTOR)

dysku

twardego.

43

Zagrożenia dla bezpieczeństwa informacji

Wirusy - podział

Ze względu na sposób modyfikacji zainfekowanego programu:

zamazujące – wprowadzają niemożliwe do odtworzenia zmiany w

kodzie

zarażonego programu;

nie zamazujące – zmiany w kodzie zarażonego programu dają się

odtworzyć.

Ze względu na ukrywanie się (przekształcania własnego kodu):

nie polimorficzne – praktycznie obecnie nie występują;

polimorficzne – kod wirusa jest kodowany, a procedura dekodująca

dołączana

do początku kodu jest zmieniana. W ten sposób wirus nie

ma

bajtów charakterystycznych, a każda kopia różni się

prawie

całkowicie od poprzedniej.

44

Metody ochrony

Fizyczna ochrona przed nieupoważnionym dostępem, ogniem

i wodą.

Zabezpieczenia organizacyjne.

Zabezpieczenia programowo-sprzętowe.

Zabezpieczenia kadrowe.

45

Metody ochrony

Metody ochrony programowej

Szyfrowanie informacji.

Uwierzytelnianie informacji i użytkowników.

Kontrola pracy systemu komputerowego na podstawie

zapisów jego aktywności (dziennik) oraz stosowanie narzędzi do

testowania

jakości

zabezpieczeń

systemów

teleinformatycznych.

Wykonywanie kopii zapasowych.

Stosowanie zasilania awaryjnego.

Stosowanie zapór sieciowych w przypadku łączonych sieci

komputerowych.

46

Metody ochrony

Zapory sieciowe

Firewall, (zapora sieciowa) to połączenie sprzętowej i programowej ochrony

zasobów

sieci LAN przed dostępem z zewnątrz (np. z sieci publicznych,

w tym Internetu).

Na firewall składać się może wiele różnorodnych technik obronnych, z których

najprostsze obejmują:

filtrowanie pakietów, czyli sprawdzanie źródeł pochodzenia

pakietów

danych

i akceptowanie jedynie tych z określonych domen, adresów IP bądź

portów;

stosowanie procedur identyfikacji użytkownika, np. przy pomocy

haseł bądź

cyfrowych certyfikatów;

uzupełnienie programów obsługujących pewne protokoły (np. FTP

lub

Telnet) o mechanizmy zabezpieczające;

całkowite wyłączenie wybranych usług.

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

- Slide 38

- Slide 39

- Slide 40

- Slide 41

- Slide 42

- Slide 43

- Slide 44

- Slide 45

- Slide 46

Wyszukiwarka

Podobne podstrony:

Zaoczny I Wyklad 3

Budownictwo Ogolne I zaoczne wyklad 5 sciany b

Budownictwo Ogolne I zaoczne wyklad 1 wprowadzenie b

Audyt 2012 zaoczne wyklad 4 id Nieznany (2)

Budownictwo Ogolne II zaoczne wyklad 10 Pokrycia dachowe

Zaoczni wykład 2011, Kulturoznawstwo UAM, Ochrona właśności intelektualnej

Budownictwo Ogolne I zaoczne wyklad 4 fundamenty

Audyt 2012 zaoczne wyklad 1 id Nieznany

Budownictwo Ogolne II zaoczne wyklad 13 ppoz

PK zaoczne wykład 1 studenci

zaoczne wykład 7

Audyt 2012 zaoczne wyklad 2 id Nieznany

Budownictwo Ogolne II zaoczne wyklad 9

Audyt 2012 zaoczne wyklad 3 id Nieznany (2)

zaoczne wykład 5

Budownictwo Ogolne I zaoczne wyklad 7 i 8 dachy b

Zaoczny I Wyklad 3 Nadprzewodnictwo

MN MiBM zaoczne wyklad 2 aproksymacja, interpolacja

Budownictwo Ogolne I zaoczne wyklad 2 warunki techniczne b

więcej podobnych podstron