1

Wprowadzenie

Metody przesyłania wiadomości pocztowych

Protokoły wykorzystywane do przesyłania wiadomości

pocztowych

Elementy składowe wiadomości pocztowej

Konfigurowanie przykładowego klienta pocztowego

Zasady korzystania z poczty elektronicznej

Temat wykładu

Usługi sieciowe – poczta elektroniczna

Usługi sieciowe – poczta elektroniczna

Problematyka wykładu

2

Wprowadzenie

Zalety poczty

elektronicznej:

•szybkość

– dociera do skrzynki pocztowej adresata niemal

natychmiast po wysłaniu, jeżeli tylko istnieje łączność

pomiędzy

serwerem wysyłającym i odbierającym;

•powszechność

– dociera wszędzie gdzie istnieją węzły Internetu, a

także do

innych typów sieci poprzez specjalne oprogramowanie

komunikacyjne (niezależność od platformy sprzętowej

i programowej);

•uniwersalność

– umożliwia przesyłanie nie tylko dokumentów

tekstowych, ale również dzięki rozszerzeniu MIME

(standard

uniwersalnego rozszerzenia poczty – Multipurpose

Internet

Mail Extension) plików w dowolnym formacie;

3

Wprowadzenie

Zalety poczty

elektronicznej:

•dostęp 24 godziny na dobę

– przesyłki do serwera pocztowego

mogą

napływać w dowolnych chwilach, natomiast właściciel

konta

może je odbierać w jemu dogodnej chwili;

•łatwość obsługi

– odbieranie i wysyłanie poczty elektronicznej

składa

się

z kilku prostych czynności, które dzięki istnieniu

programów

pocztowych (tzw. klientów pocztowych);

•możliwość zdalnego dostępu do skrzynki

– użytkownik może

odbierać listy

znajdujące się w jego skrzynce z dowolnego miejsca w

sieci

Internet;

4

Wprowadzenie

Zalety poczty

elektronicznej:

•możliwość automatycznego odpowiadania

– w przypadku, gdy

użytkownik

jest czasowo niedostępny lub nie chce samodzielnie

odpowiadać na określone wiadomości może w odpowiedni

sposób

skonfigurować serwer;

•korespondencja seryjna

– umożliwia automatyczne rozsyłanie

listów do

wybranych grup użytkowników;

5

Wprowadzenie

Wady poczty

elektronicznej:

•jest postrzegany jako odczłowieczający

– czasem krótki kontakt

twarzą

w twarz może zapewnić lepsze rozwiązanie problemu

niż duże

ilości listów elektronicznych;

•poprzez e-mail mogą przenosić się wirusy

– mają one zwykle

format

załączników, które uaktywniają się w chwili, gdy

użytkownik je

otwiera;

•poczta elektroniczna w firmie nie zapewnia prywatności

– nie

ma gwarancji,

że wysłany list nie trafi w niepowołane ręce;

•nadużycia

– może prowadzić do wojen prawnych wynikających

z nieodpowiedniego jej używania.

6

Wprowadzenie

Adres pocztowy

janchudzikiewicz @

wp.pl

Nazwa użytkownika

Nazwa komputera

7

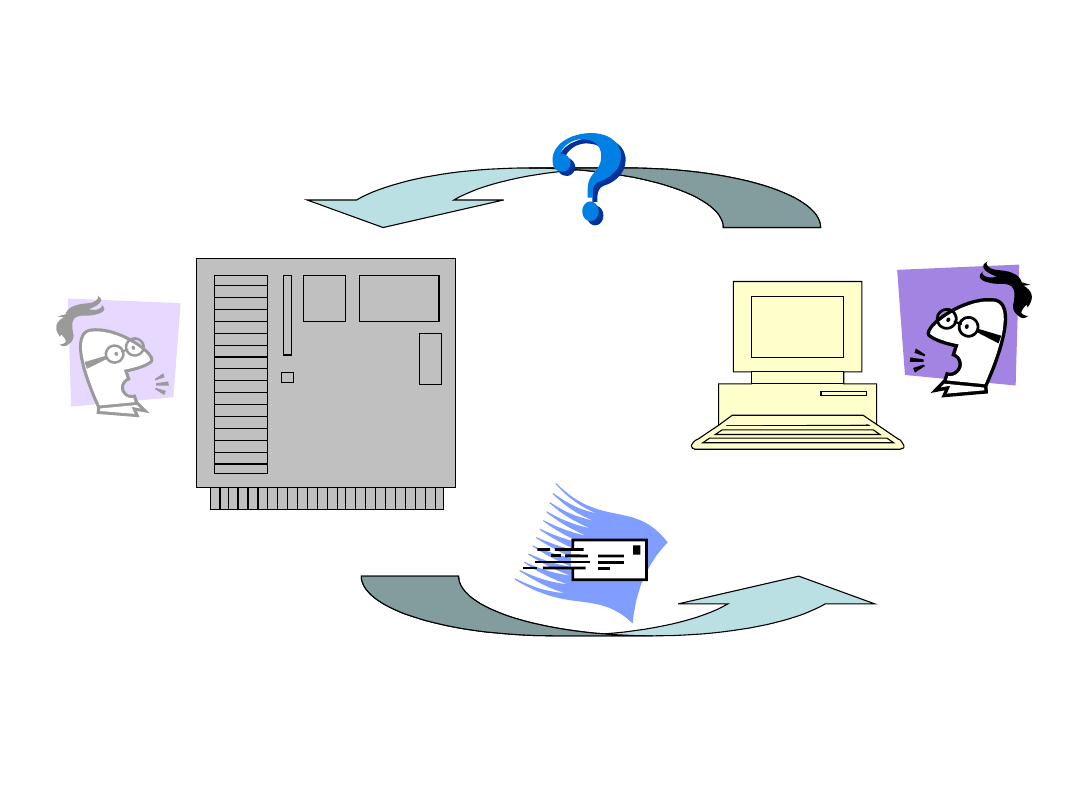

Metody przesyłania wiadomości pocztowych

Klien

t

Zalogowanie się

użytkownika w kliencie

pocztowym

Klient pocztowy sprawdza czy

na serwerze jest poczta

Pobranie listów z serwera na komputer użytkownika

(klienta)

Konto

użytkownika

Serwer pocztowy

8

Metody przesyłania wiadomości pocztowych

Program klienta

pocztowego

(Mail User Agents)

Program klienta

pocztowego

Program transportowy

(Mail Transport Agents)

INTERNE

T

Serwer pocztowy

adresata

Skrzynka

pocztowa

9

Metody przesyłania wiadomości pocztowych

Sposoby przechowywania wiadomości pocztowych

•wszystkie wiadomości przychodzące na dany adres gromadzone są

w pojedynczym pliku tekstowym. Każda nowa wiadomość jest

dopisywana na końcu pliku;

•wszystkie wiadomości zapisywane są w oddzielnych plikach. Dla

każdej nowej

wiadomości tworzony jest nowy plik.

Sposoby przechowywania wiadomości adresowanej do większej

liczby użytkowników

•umieszczenie wiadomości w plikach poszczególnych adresatów;

•zapisanie wiadomości w jednym miejscu a w plikach adresatów

umieszczane są

odpowiednie odnośniki.

10

Protokoły pocztowe

X.400

Zalety:

•zapewnia odpowiedni poziom bezpieczeństwa przy przesyłaniu

złożonych

struktur danych;

•ma dobrze rozwinięty system powiadamiania o niedostarczeniu

wiadomości;

•został objęty normami międzynarodowymi.

Wady:

•wysokie koszty wdrożenia;

•duża ilość wymaganych czynności administracyjnych i

konfiguracyjnych;

•pomimo ujęcia normami międzynarodowymi brak poparcia

producentów;

•wiele dopracowanych elementów X.400 (jak zabezpieczenia) nie

zostało jeszcze wprowadzonych do wszystkich produktów.

11

Protokoły pocztowe

SMTP (Simple Mail Transfer Protocol ) – protokół typu klient-serwer

Opisany w dokumentach: RFC o numerach 821 i 822

•Klient SMTP inicjuje połączenie z serwerem SMTP. Klient korzysta z

losowo wybranego portu o numerze powyżej 1023 i łączy się z portem

serwera o numerze

25. Serwer sygnalizuje akceptację połączenia

komunikatem 22 <Ready>.

Etapy nawiązywania połączenia:

•Klient żąda ustanowienia sesji poprzez wysłanie polecenia

HELLO lub EHLLO

(ang. Extended Hello). Polecenie to powinno

zawierać pełną nazwę klienta. Serwer odpowiada komunikatem 250 <OK>.

12

Protokoły pocztowe

SMTP

•Klient informuje serwer, kto wysyła wiadomość, wykorzystując

polecenie

MAILL FROM: <Adres>, gdzie <Adres> jest adresem

poczty elektronicznej

użytkownika wysyłającego. Zazwyczaj

odpowiada on adresowi zwrotnemu

określonemu w programie pocztowym

klienta. Serwer ponownie powinien

odpowiedzieć

komunikatem 250

<OK>.

Etapy nawiązywania połączenia:

•Klient określa następnie wszystkich odbiorców, do których

wiadomość jest

skierowana. Korzysta w tym celu z polecenia

RCPT TO: <Adres>. Jeżeli serwer

obsługuje wielu odbiorców, dla

każdego z nich przesyłane jest kolejne polecenie

RCPT TO:.

Odpowiedzią serwera na informację o każdym kolejnym odbiorcy jest

komunikat 250 <OK>.

13

Protokoły pocztowe

SMTP

•Klient informuje o gotowości do przesyłania właściwej

wiadomości

komunikatem DATA. Serwer odpowiada komunikatem

250 <OK>.

Określa również ciąg znaków, które spodziewa się otrzymać

na znak końca treści

wiadomości. Wiadomość przesyłana jest przy użyciu

znaków ASCII zakodowanych

na 7-bitach. Jeżeli wiadomości towarzyszą

załączniki, muszą one zostać

zakodowane przy użyciu standardu MIME,

BinHex lub uuencode.

Etapy nawiązywania połączenia:

•Po zakończeniu transmitowania wiadomości, klient wysyła

polecenie QUIT

kończące sesję SMTP. Serwer odpowiada

komunikatem 221 <Closing>, co

oznacza, że nastąpiło zakończenie

sesji. Jeżeli klient wysyła następną wiadomość, proces ponownie rozpoczyna

się od polecenia MAIL FROM.

14

Protokoły pocztowe

Zabezpieczenia stosowane przy protokole SMTP

•Ograniczenie przekazywania do wybranych podsieci IP.

Można skonfigurować serwer SMTP tak, aby przyjmował wiadomości

wyłącznie od

stacji pracujących w wybranej podsieci IP.

•Wprowadzenie uwierzytelniania SMTP.

Protokół SMTP przewiduje możliwości uwierzytelniania klientów jeszcze

zanim zaczną oni wysyłać wiadomości.

•Wyłączanie przekazywania SMTP.

W przypadku serwerów poczty, takich jak Microsoft Exchange Server

2000,

pozwalających klientom łączyć i uwierzytelniać się przy użyciu

rozwiązań firmowych, przekazywanie SMTP można wyłączyć.

•Stosowanie protokołu SSL.

15

Protokoły pocztowe

Podstawowe komendy

Polecenie

Opis

HELLO

Służy do identyfikacji nadawcy i odbiorcy wiadomości. Wraz z

nim przesyłana jest nazwa DNS stacji wysyłającej.

Inicjuje transakcje pocztową. Jako argument używa się FROM:

(od)

i nazwy konta nadawcy.

RCPT

Określa adresata przesyłki.

DATA

Inicjuje przesyłanie właściwych danych wiadomości pocztowej

(tekstu wiadomości). Mogą one zawierać dowolne kody 128-

bitowego zestawu ASCII. Kończy je pojedynczy wiersz ze

znakiem kropki.

16

Protokoły pocztowe

Podstawowe komendy

Polecen

ie

Opis

RSET

Przerywa (restartuje) bieżącą transakcje.

VRFY

Polecenie pozwalające potwierdzić dane adresata.

NOOP

Polecenie „no operation” („nie rób nic”) nie powoduje

wykonywania

żadnych

czynności

poza

przesyłaniem

potwierdzenia przez odbiorcę.

QUIT

Zamyka połączenie.

SEND

Pozwala przesłać wiadomość, która nie trafia do skrzynki

pocztowej, ale do określonego terminalu użytkownika.

17

Protokoły pocztowe

SMTP

Zalety:

•obsługa protokołu na licznych serwerach pocztowych;

•niskie koszty wdrożenia i administracji;

•prosty schemat adresowania.

Wady:

•ograniczony zakres funkcji protokołu;

•brak zabezpieczeń uwzględnionych w protokole X.400;

•prostota zawęża zastosowania protokołu SMTP.

18

Protokoły pocztowe

POP3 (Post Office Protocol

)

Opisany w dokumentach: RFC o 1939

•agent pocztowy łączy się z serwerem POP3. Serwer oczekuje

połączenia przez

port TCP 110;

Etapy nawiązywania połączenia:

•serwer wysyła agentowi komunikat powitania. W skład powitania

wchodzi

przede wszystkim nazwa i numer uruchomionego serwera

POP3;

19

Protokoły pocztowe

POP3

•wszystkie kolejne kroki składają się z poleceń i odpowiedzi

serwera.

Początkiem jest uwierzytelnienie na serwerze. Klient musi

zostać zidentyfikowany,

czemu służą polecenia USER użytkownik i

PASS hasło;

Etapy nawiązywania połączenia:

•serwer odpowiada na każde polecenie. Odpowiedzi poprzedzane są

albo ciągiem

+OK (polecenie wykonane poprawnie), albo ciągiem –ERR

(sygnalizującym

wystąpienie błędów;

•kiedy agent zakończy wszystkie czynności, przesyła kończące

sesję polecenie

QUIT.

20

Protokoły pocztowe

Podstawowe komendy

Polecenie

Opis

USER

Określa nazwę użytkownika.

PASS

Określa hasło.

STAT

Pobiera informacje o stanie skrzynki (liczbę i rozmiar

wiadomości).

LIST

Pobiera listę wiadomości.

RETR

Pobiera wskazane wiadomości.

DELE

Usuwa wskazane wiadomości.

NOOP

Polecenie “puste”.

RSET

Przywraca wiadomości wcześniej usunięte.

QUIT

Zapisuje wszystkie zmiany i kończy połączenie.

21

Kodowanie wiadomości pocztowych

Standard MIME (Multipurpose Internet Mail Extensions )

Założenia:

•wszystkie wiadomości przesyłane są z wykorzystaniem znaków jednego z

alfabetów

wymienionych przez normę;

•w nagłówku listu umieszczona jest informacja o użytym zestawie

znaków;

•informacje mogą być przesyłane w postaci binarnej (zawierającej znaki

z rozszerzonego zestawu ASCII) lub (co jest z różnych względów bardziej

praktyczne) w postaci zakodowanej. Sposób kodowania został tak

opracowany,

żeby przesyłka była w najmniejszym stopniu narażona na

zniekształcenia;

•program pocztowy odbiorcy powinien przesyłkę rozkodować i wyświetlić

najlepiej jak

to jest możliwe w środowisku odbiorcy.

22

Kodowanie wiadomości pocztowych

Standard MIME (Multipurpose Internet Mail Extensions )

Dodatkowe pola wprowadzane do nagłówka:

•pole MIME-Version określające użytą wersję protokołu MIME. Obecnie jest

to wersja

1.0;

•pole Content-Type określające typ i podtyp danych zawartych w treści

listu;

•pole Content-Transfer-Encoding określające sposób zakodowania treści

listu;

•inne mniej istotne, np. pole Content-ID czy pole Content-Description.

23

Kodowanie wiadomości pocztowych

Standard MIME (Multipurpose Internet Mail Extensions )

Pole Content-Transfer-Encoding

(określa mechanizm kodowania listu, tak

aby

zawierał on tylko znaki 7-bitowe i do 1000 znaków w

jednej linii):

•7BIT oznacza, że treść listu składa się już z linii o odpowiedniej długości

znaków

jedynie 7-bitowych; dane są nie zakodowane;

•8BIT oznacza, że linie są wystarczająco krótkie, ale mogą w nich

znajdować się znaki 8-bitowe; dane nie są zakodowane;

•binary oznacz, że wśród znaków znajdują się znaki 8-bitowe, oraz że linie

mogą być

dłuższe niż te przewidziane w protokole SMTP; dane nie są

kodowane;

24

Kodowanie wiadomości pocztowych

Standard MIME (Multipurpose Internet Mail Extensions )

Pole Content-Transfer-Encoding

(określa mechanizm kodowania listu, tak

aby

zawierał on tylko znaki 7-bitowe i do 1000 znaków w

jednej linii):

•base64 dane zostały zakodowane na postać znakową. Każde trzy 8-

bitowe znaki są

przekodowane na cztery znaki 7-bitowe. Długość

zwiększa się więc wtedy o ok. 33%.

•quoted-printable oznacza kodowanie pojedynczych znaków; jest ono

przeznaczone dla tekstów z niewielką liczbą znaków 8-bitowych; znaki są

zmieniane na sekwencję

=nn, gdzie nn – szesnastkowy kod znaku

ASCII;

25

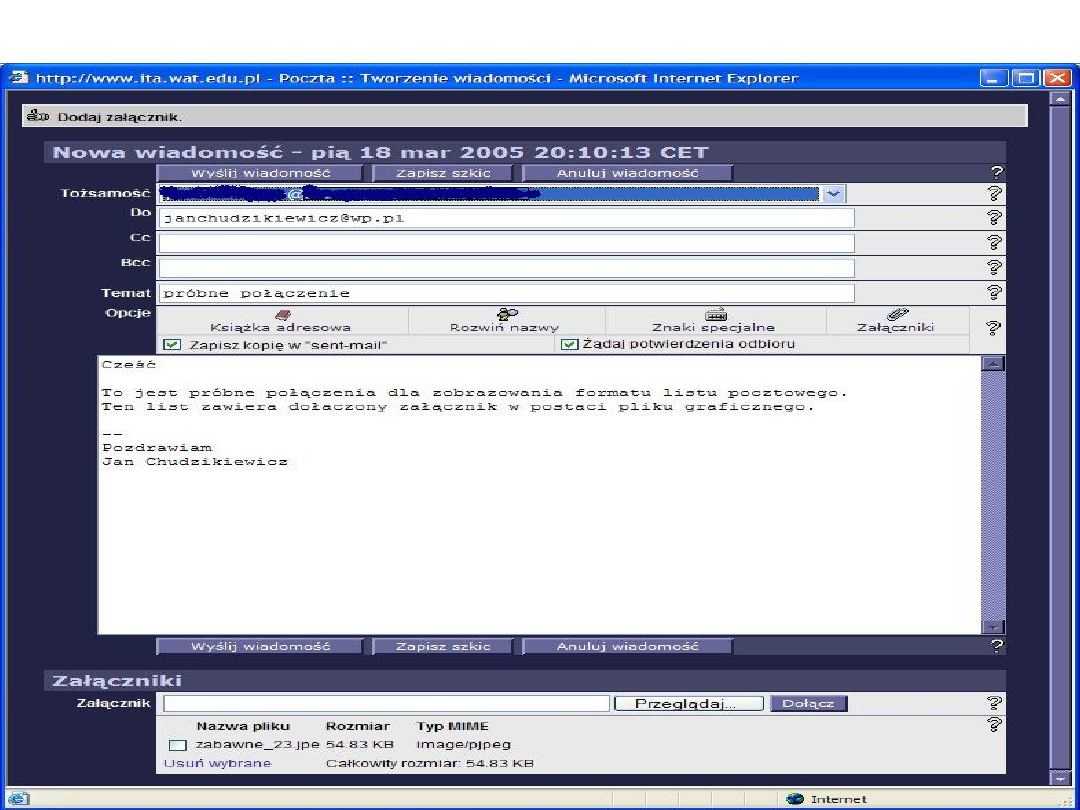

Elementy składowe wiadomości pocztowych

Subject: próbne połączenie

Date: Fri, 18 Mar 2005 20:12:06 +0100

From: Jan Chudzikiewicz <j.chudzikiewicz@ita.wat.edu.pl>

Reply-To: janchudzikiewicz@wp.pl

To: janchudzikiewicz@wp.pl

Cześć

To jest próbne połączenia dla zobrazowania formatu listu pocztowego.

Ten list zawiera dołączony załącznik w postaci pliku graficznego.

--

Pozdrawiam

Jan Chudzikiewicz

---------------------------------------------------------------------

Name: rysunek.jpe

rysunek.jpe

Type: JPEG Image (image/jpeg)

Encoding: base64

Name: plik.zip

plik.zip

Type: Zip Compressed Data (application/x-zip-compressed)

Encoding: base64

Name: DELENTRY.EXE

DELENTRY.EXE

Type: unspecified type (application/octet-stream)

Encoding: base64

Name: index.html

index.html

Type: Hypertext Markup Language (text/html)

Encoding: base64

Nagłówek

Ciało wiadomości

26

Zawartość wiadomości pocztowych

Pola świadczące o drodze przesłania listu:

•Return-Path - adres powrotny.

Pole to jest dodawane przez ostatni system biorący udział w przesyłaniu

informacji,

który dostarcza przesyłkę do odbiorcy. Pole to służy do

określenia

informacji

o adresie i drodze do nadawcy.

•Received

Pole Received dodawane jest przez każdy host biorący udział w

przesyłaniu

wiadomości. Informacje z tego pola mogą być bardzo

pomocne

w

lokalizowaniu

i rozwiązywaniu problemów związanych z transportem przesyłki.

27

Zawartość wiadomości pocztowych

Pola nadawcy:

•From - identyfikator autora.

Pole to informuje o autorze listu, zawartość pola tworzona jest w czasie

wysyłania przesyłki, stanowi ją adres sieciowy twórcy listu (może być to

adres użytkownika, systemu lub procesu tworzącego list). Jeżeli w czasie

tworzenia

listu pole to nie jest dodawane, w nagłówku powinno znaleźć

się pole "Sender:".

•Sender - identyfikator nadawcy listu.

Pole to informuje o agencie (osobie, systemie lub procesie) wysyłającym

list. Pole to

zostało wprowadzone dla odróżnienia nadawcy od autora

listu.

Jeżeli

pola

"From:„

i "Sender:" są takie same, pole "Sender:" nie musi występować w

nagłówku.

28

Zawartość wiadomości pocztowych

Pola nadawcy:

• Reply-To - pole informuje program pocztowy adresata, do kogo powinny

być wysyłane odpowiedzi na dany list.

W przeciwieństwie do dwóch powyższych pól: "From:" i "Sender:" pole

"Reply-To:" może być ustawione przez nadawcę listu. Najczęściej pole to

zawiera adres sieciowy nadawcy listu, jednak może zawierać także inny

adres na który nadawca chce otrzymać odpowiedź, lub by gdy chce

odpowiedzieć większej grupie osób

29

Zawartość wiadomości pocztowych

Pola odbiorcy:

•To – pole to zawiera informacje o głównych adresatach listu.

•Cc (Carbon copies) – (

Do wiadomości

) pole to zawiera informacje o

adresatach

listu, do których dany list został przesłany jako kopia.

•Bcc (Blind Carbon Copies) – (tzw. ślepa kopia) pole to zawiera informacje

o dodatkowych adresatach listu. Zawartość tego pola

nie jest

wyświetlana w listach wysłanych do głównych

adresatów

"To:„ jak i w listach, które zostały rozesłane

jako kopie "Cc:".

30

Zawartość wiadomości pocztowych

Pola referencyjne:

•Message-Id – pole to zawiera unikalny (jeden dla każdej przesyłki, nigdy

nie

powtarzający się) identyfikator odnoszący się do bieżącej

wersji

tego listu. Unikalność Identyfikatora gwarantowana jest

przez host,

który go tworzy.

• In-Reply-To – zawartość tego pola identyfikuje poprzedni list, na który

obecny list

jest odpowiedzią. W polu tym może występować

identyfikator listu

Message-Id:.

31

Zawartość wiadomości pocztowych

Pola referencyjne:

•References – zawartość tego pola identyfikuje korespondencję, do

której odnosi się

bieżący list. Podobnie jak i w polu In-Reply-To:, w polu

tym może

występować identyfikator listu Message-Id:.

•Keywords – pole to może zawierać słowa kluczowe lub frazy, oddzielone

od siebie

przecinkami.

32

Zawartość wiadomości pocztowych

Pozostałe pola oraz pola definiowane przez użytkownika:

•Comments – pole to pozwala na dołączenie komentarza do listu bez

ingerowania

w spójność treści przesyłki.

•Subject – pole to powinno zawierać krótki (najczęściej kilkuwyrazowy)

opis

zawartości lub natury listu.

•Encrypted – w przypadku zaszyfrowania przesyłki, pole to powinno

wskazywać

oprogramowanie lub metodę użytą do zaszyfrowania

wiadomości.

Warto zauważyć, że nazwy oprogramowania używanego do

szyfrowania wiadomości są rejestrowane przez NIC (ang.

Network

nformation Center), SRI International (ang. Stanford Research

Institute), Menlo Park, California, USA.

33

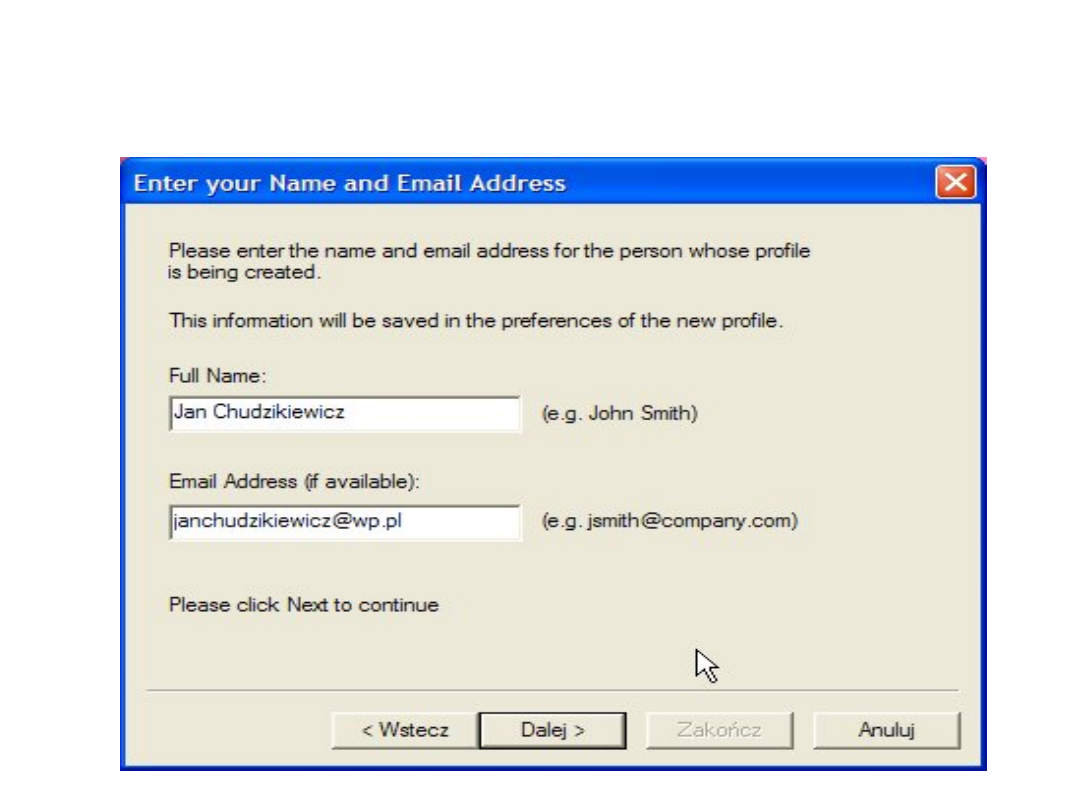

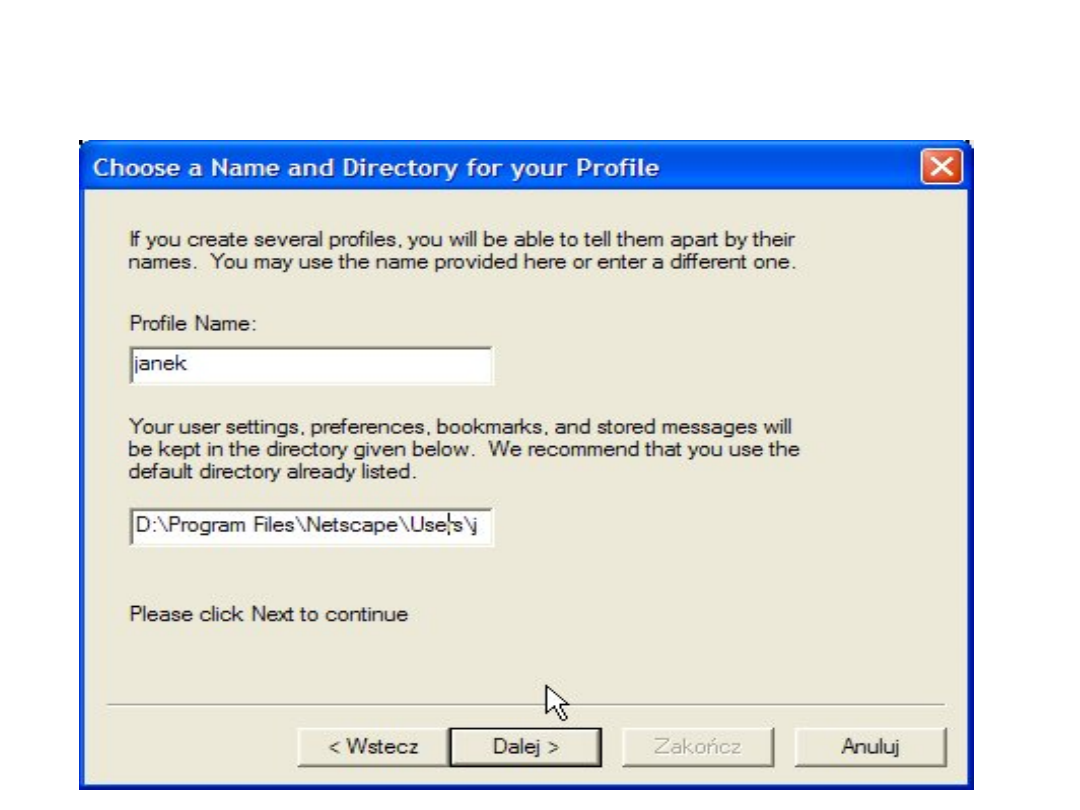

Konfigurowanie klienta pocztowego

Dla Netscape Messenger

34

Konfigurowanie klienta pocztowego

Dla Netscape Messenger

35

Konfigurowanie klienta pocztowego

Dla Netscape Messenger

36

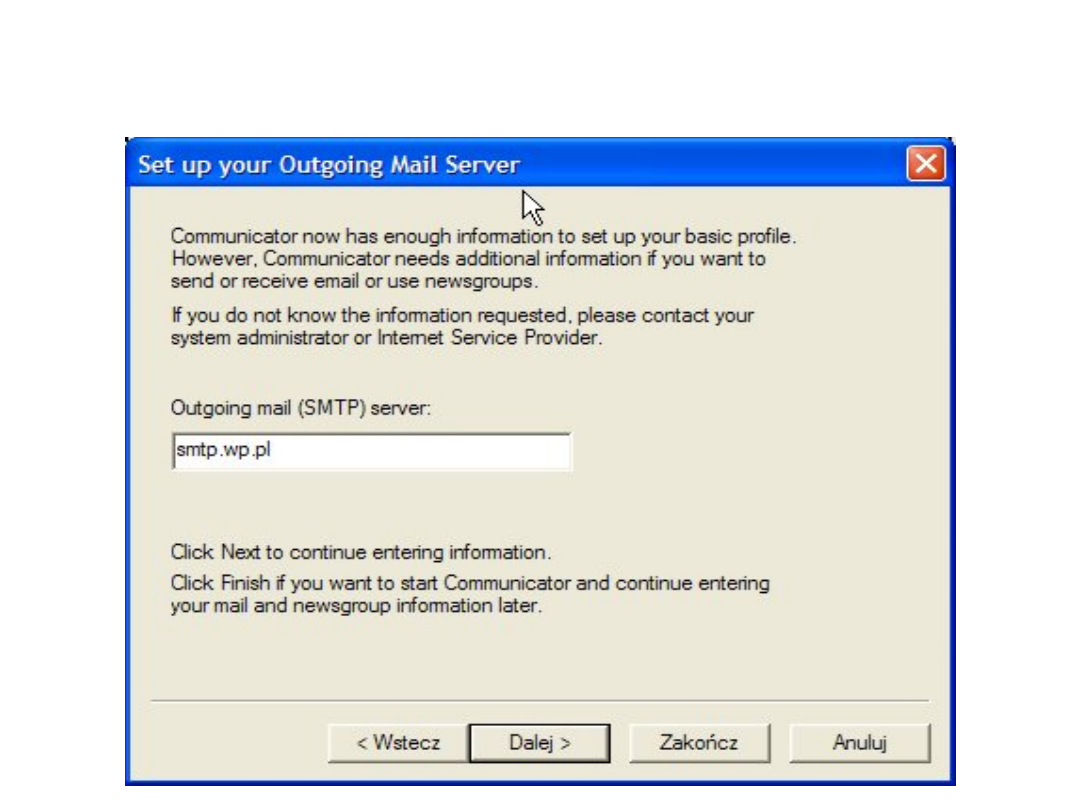

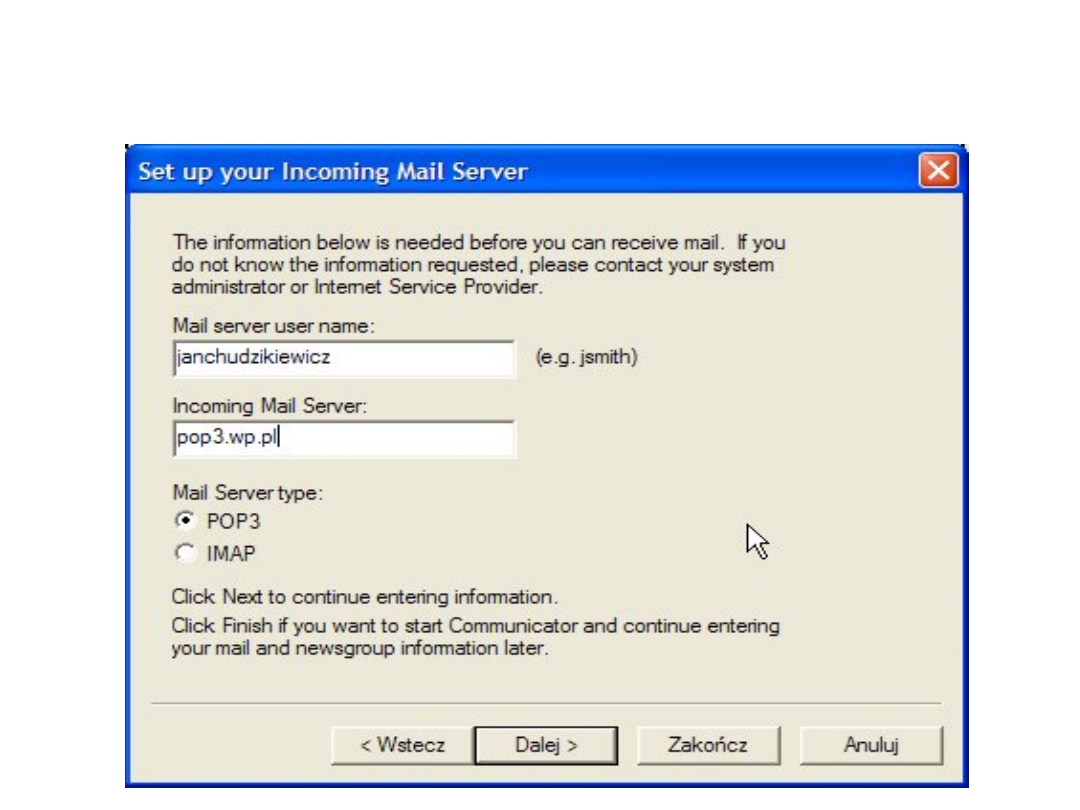

Konfigurowanie klienta pocztowego

Dla Netscape Messenger

37

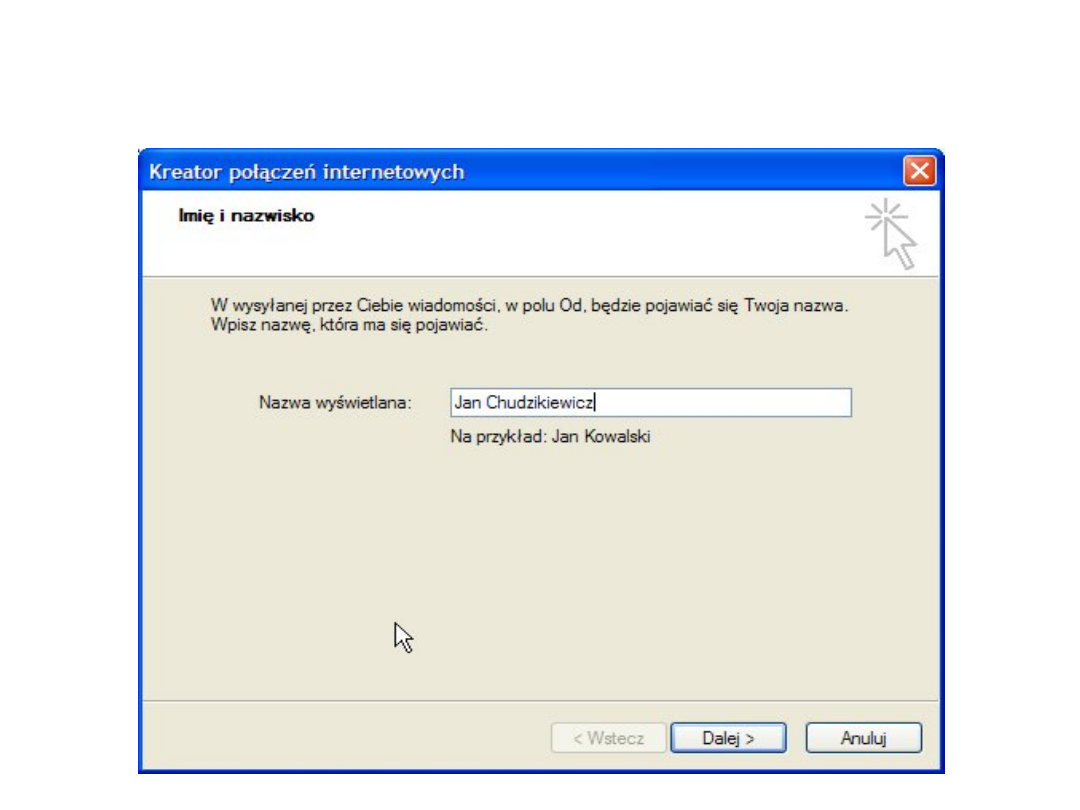

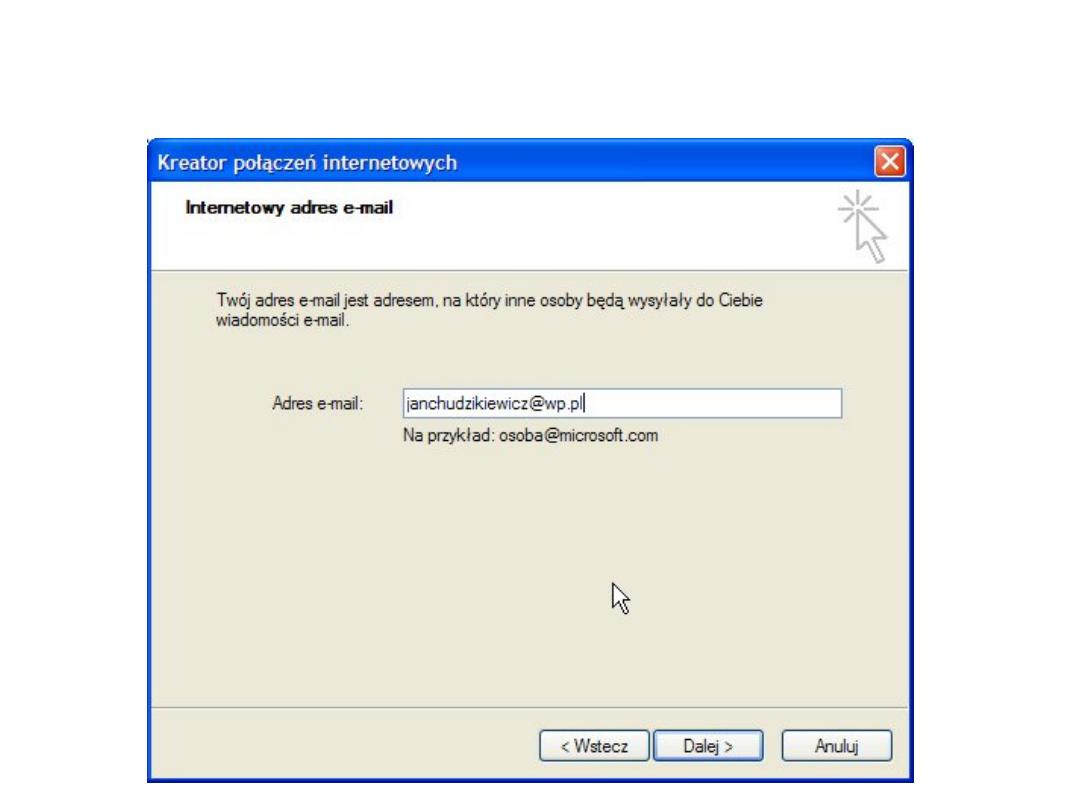

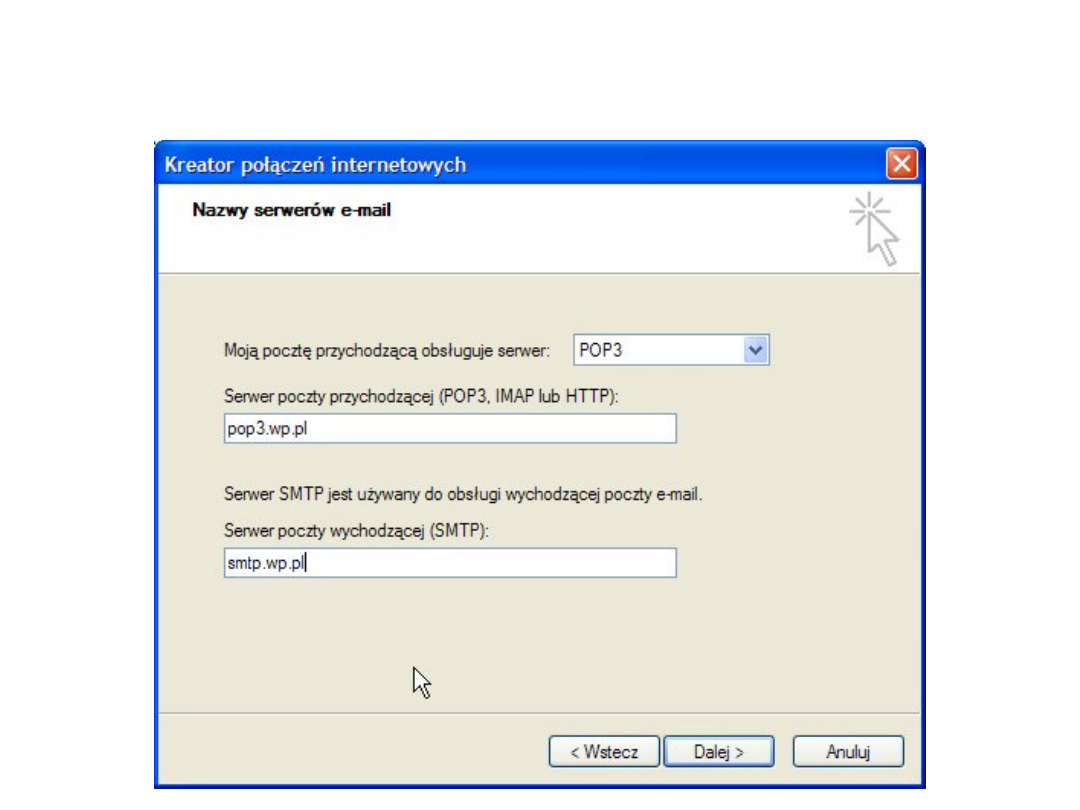

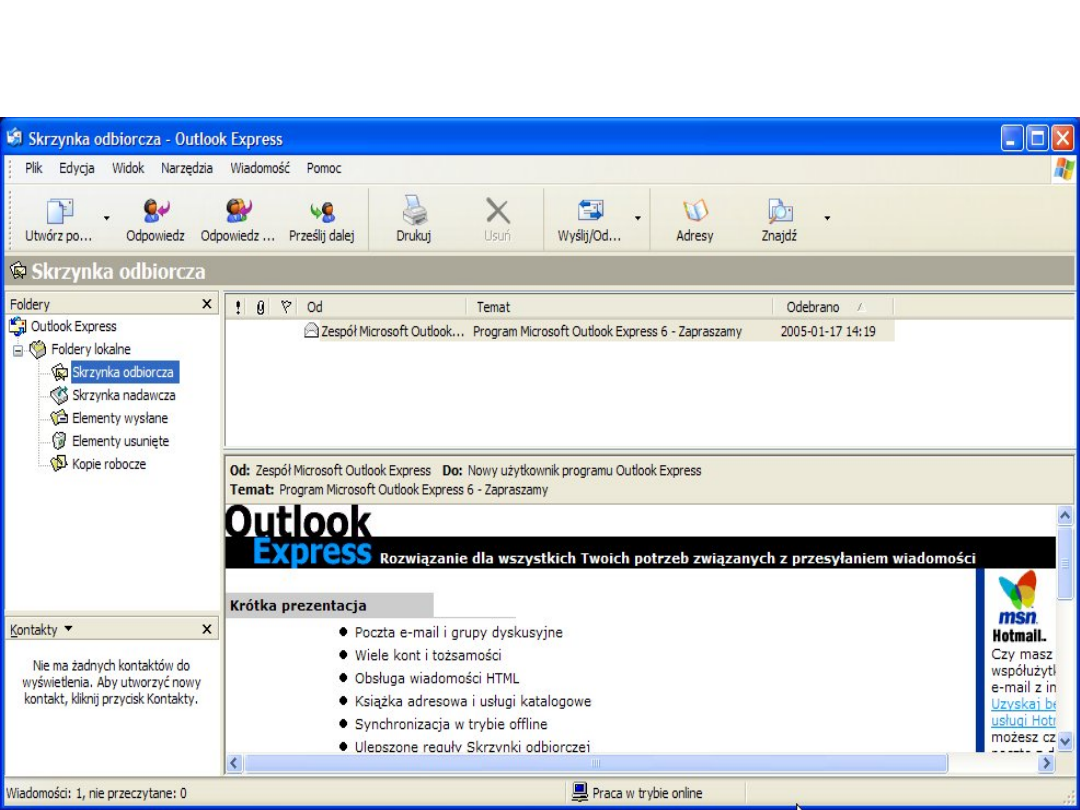

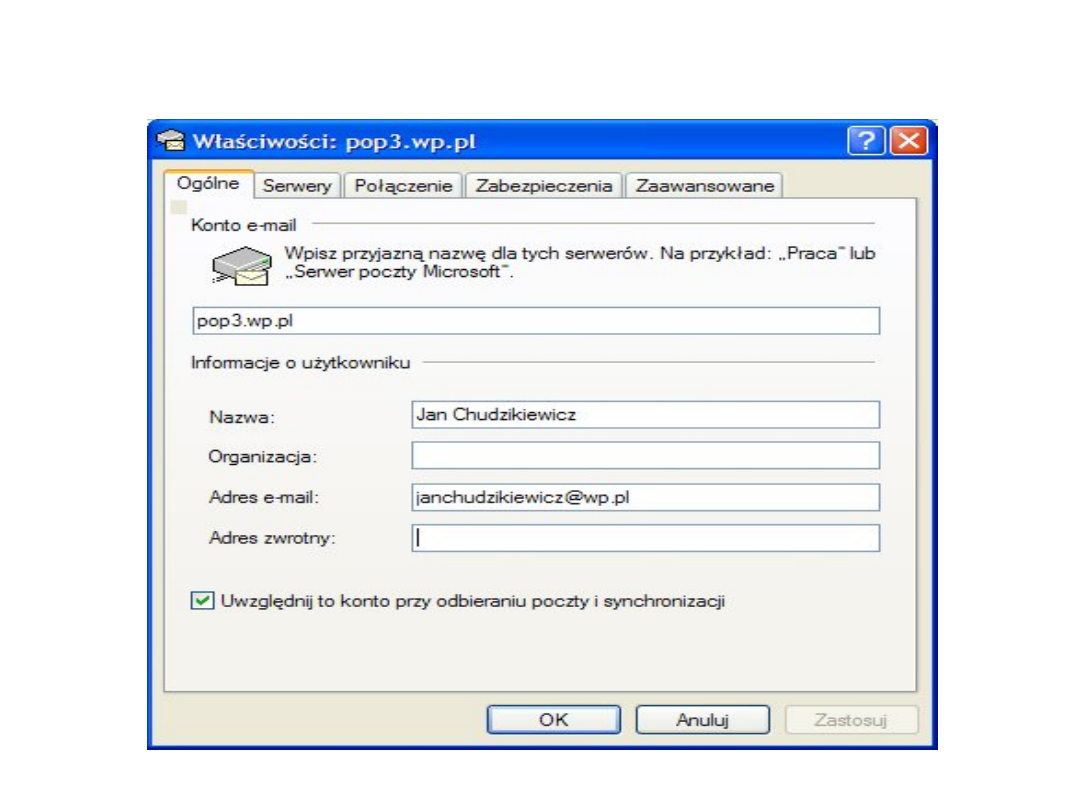

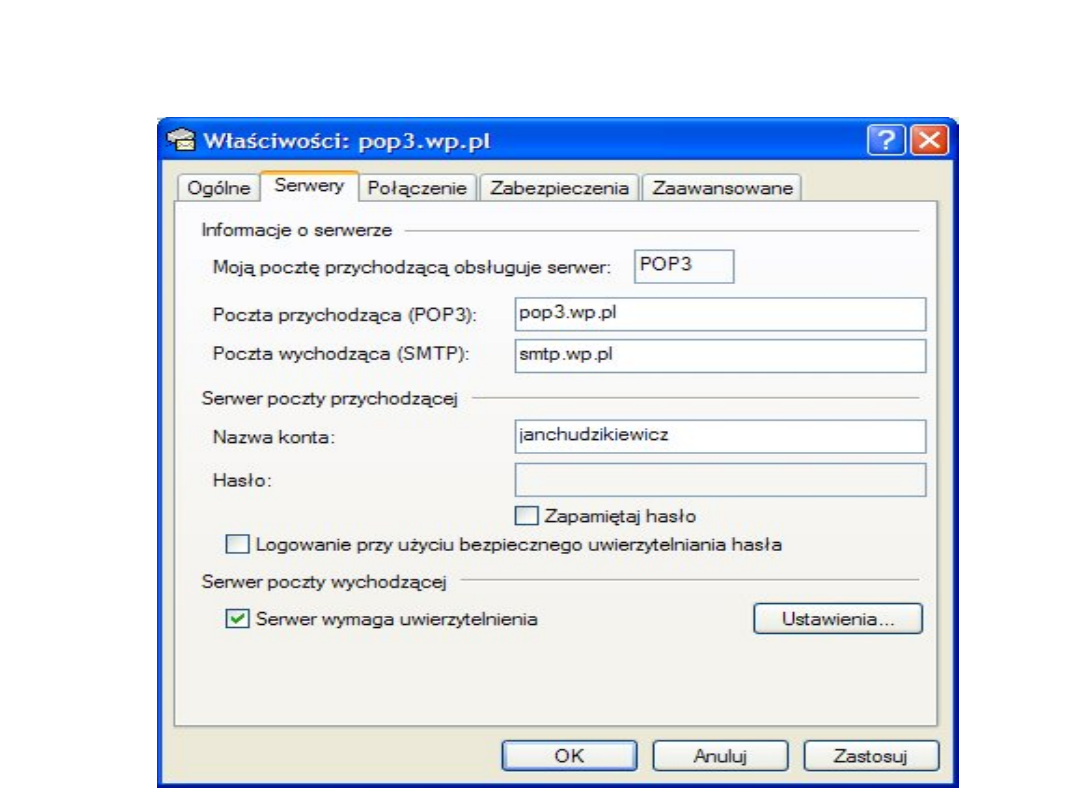

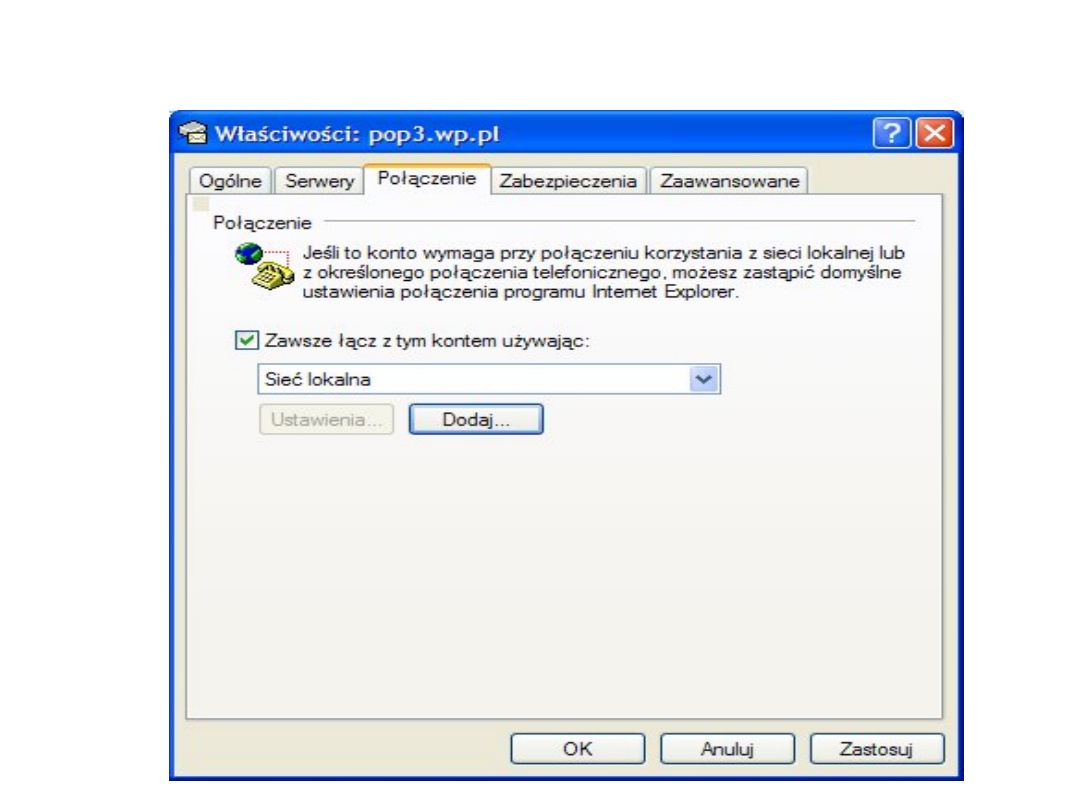

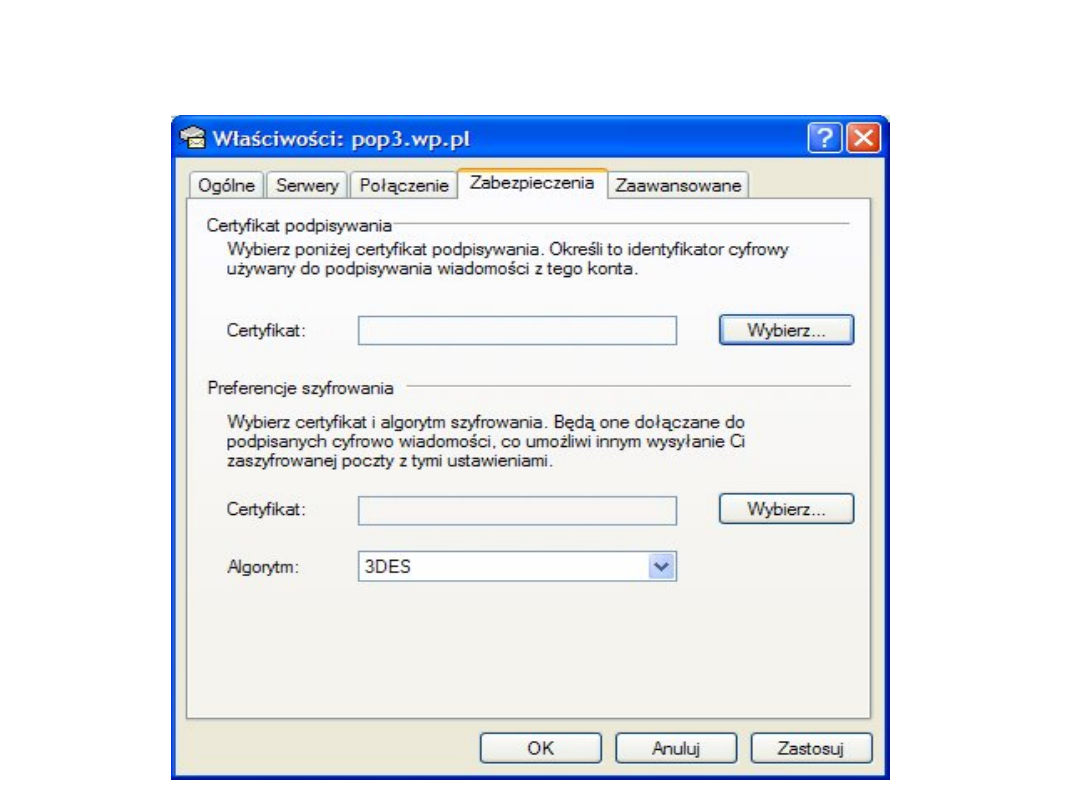

Konfigurowanie klienta pocztowego

Dla Outlook Express

38

Konfigurowanie klienta pocztowego

Dla Outlook Express

39

Konfigurowanie klienta pocztowego

Dla Outlook Express

40

Konfigurowanie klienta pocztowego

Dla Outlook Express

41

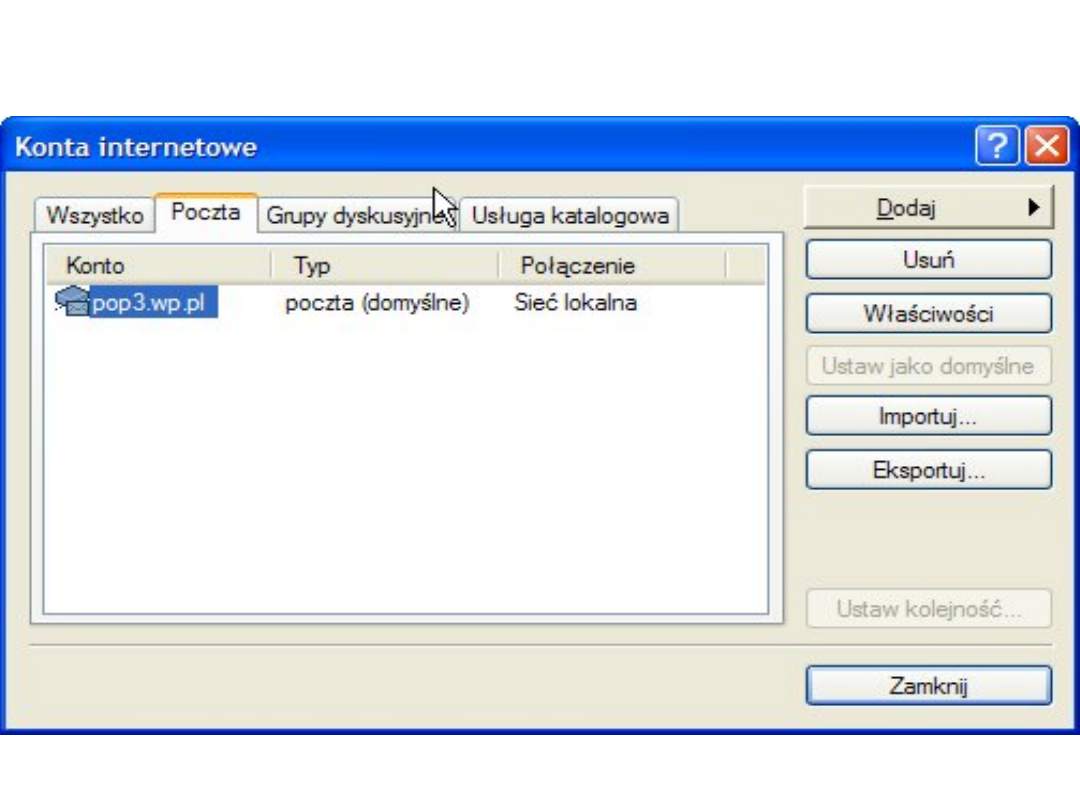

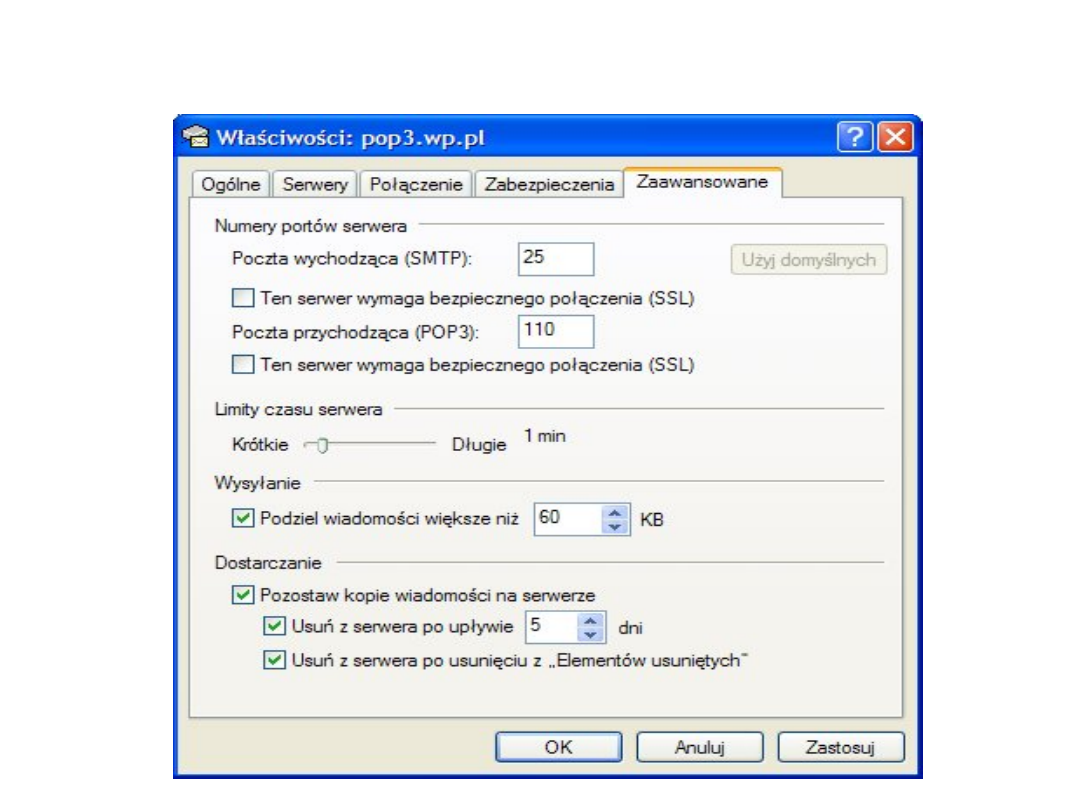

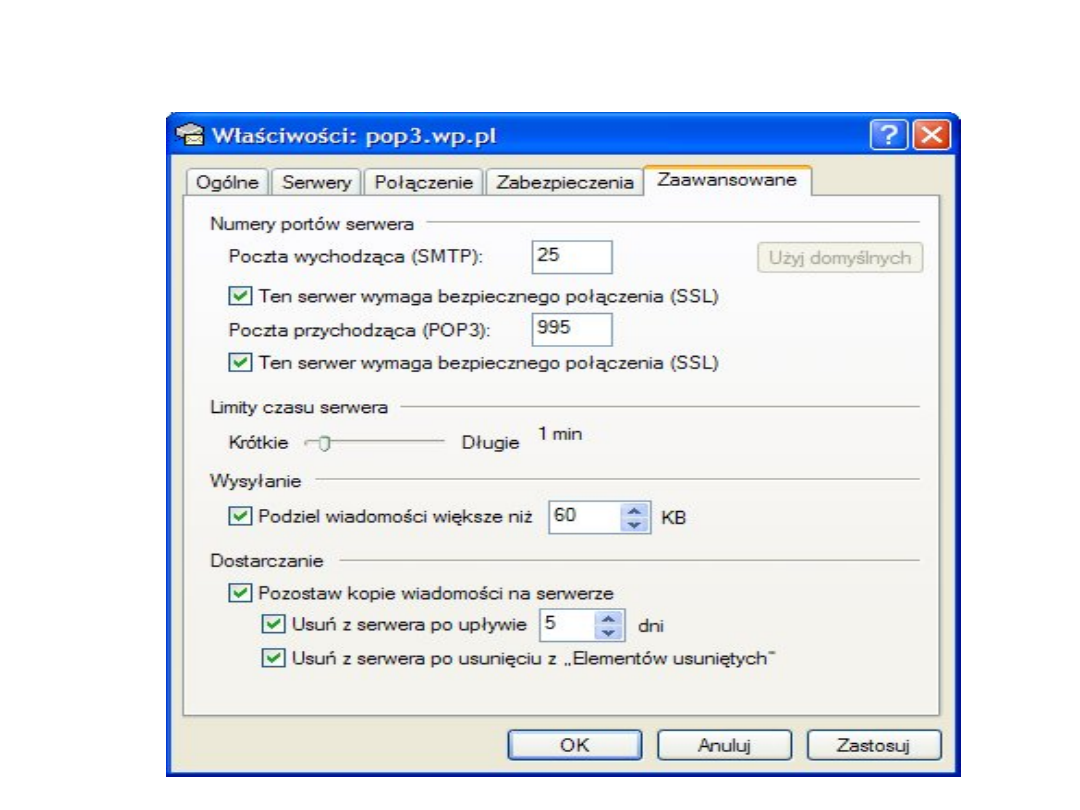

Konfigurowanie parametrów klienta pocztowego

Dla Outlook Express

42

Konfigurowanie parametrów klienta pocztowego

Dla Outlook Express

43

Konfigurowanie parametrów klienta pocztowego

Dla Outlook Express

44

Konfigurowanie parametrów klienta pocztowego

Dla Outlook Express

45

Konfigurowanie parametrów klienta pocztowego

Dla Outlook Express

46

Konfigurowanie parametrów klienta pocztowego

Dla Outlook Express

47

Konfigurowanie parametrów klienta pocztowego

Dla Outlook Express

48

Konfigurowanie parametrów klienta pocztowego

Dla Outlook Express

49

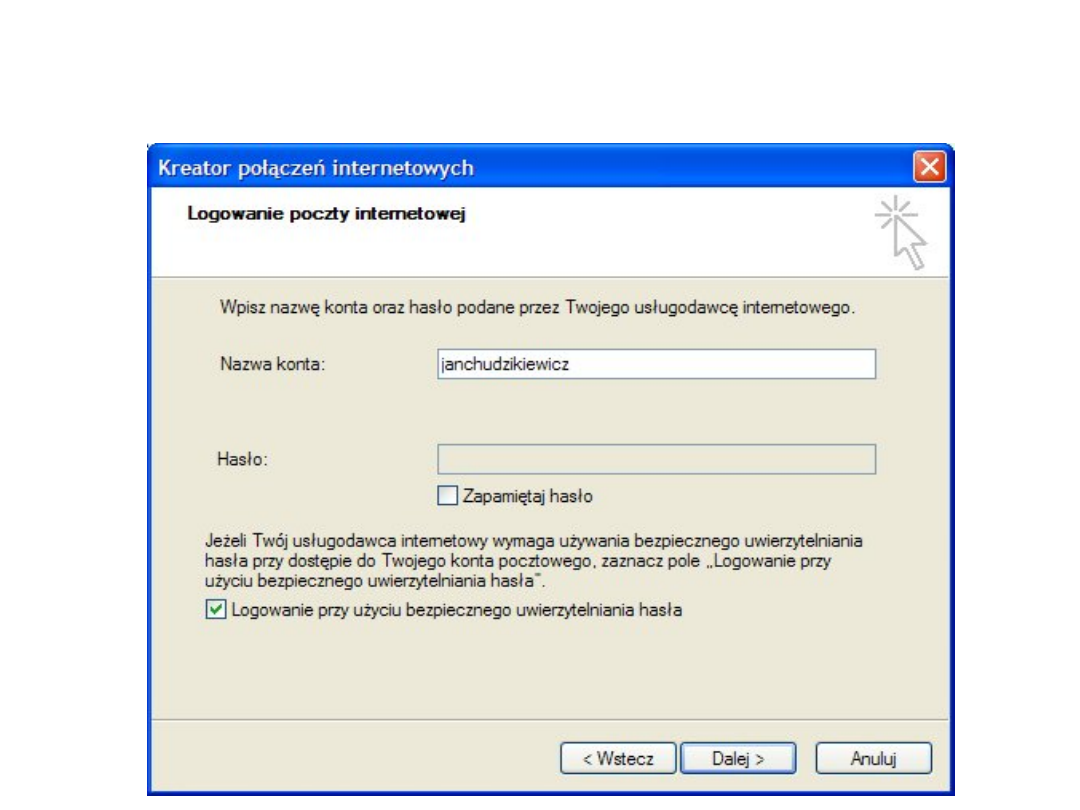

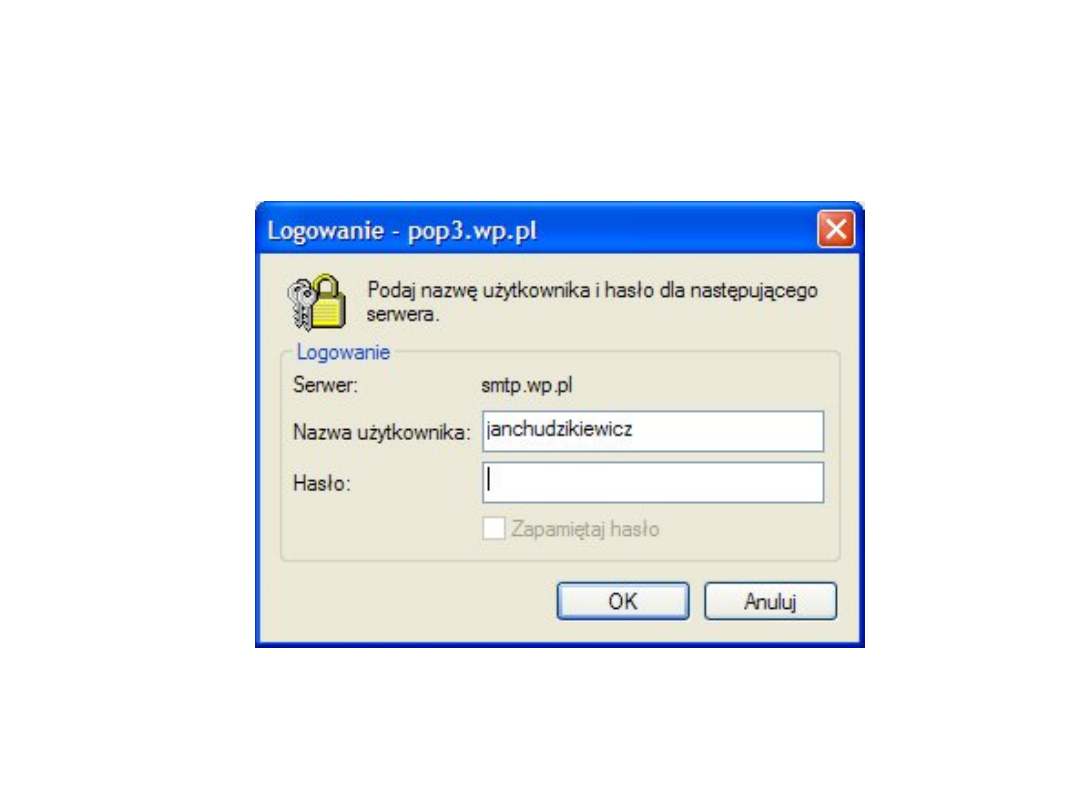

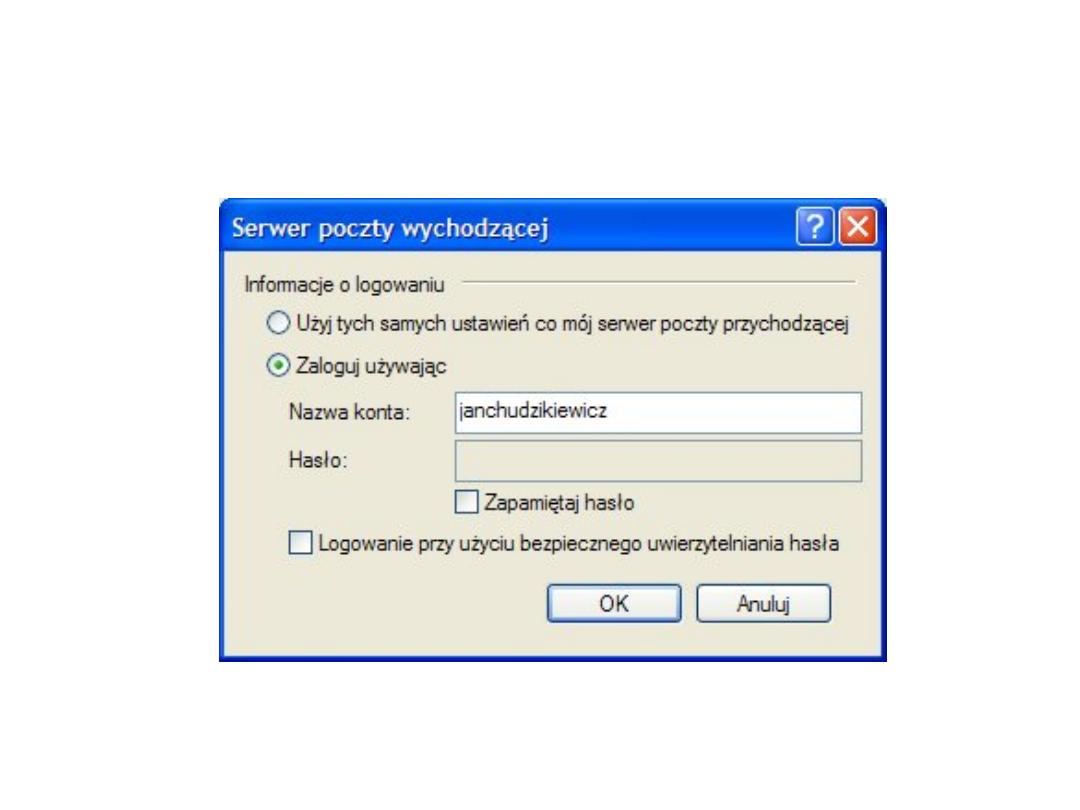

Okno logowania do konta

Dla Outlook Express

50

Okno logowania do konta

Dla Outlook Express

51

Poczta poprzez WWW

52

Zasady korzystania z poczty elektronicznej

•należy pisać na temat, nie należy wysyłać niepotrzebnych

informacji i pytań;

•nie

należy

rozsyłać

niezamówionych

materiałów

reklamowych;

Naruszenie tego artykułu jest wykroczeniem naruszającym

ustawę

o zwalczaniu nieuczciwej konkurencji (art.10 ust. 3). Grozi za ten czyn

grzywna (art.25) do 5 000 zł za każde naruszenie.

W Polsce 18.07.2002r. uchwalono "Ustawę o świadczeniu usług

drogą elektroniczną", która weszła w życie 10 marca 2003r.

Art.10 ust.1 stwierdza:

"Zakazane jest przesyłanej niezamówionej informacji handlowej

skierowanej do oznaczonego odbiorcy za pomocą środków

komunikacji elektronicznej, w szczególności poczty elektronicznej"

53

Zasady korzystania z poczty elektronicznej

•nie należy wysyłać dużych załączników (chyba że ktoś wyraził na

to zgodę);

•nie należy używać wulgaryzmów (zwłaszcza na grupach

dyskusyjnych);

•należy przestrzegać prywatności informacji którą otrzymałeś

i rozporządzasz (tajemnica korespondencji itp.)

•należy zapoznać się z regułami jakimi rządzi się grupa do której

piszesz;

•nie należy stosować długich podpisów (> 4 linie);

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

- Slide 38

- Slide 39

- Slide 40

- Slide 41

- Slide 42

- Slide 43

- Slide 44

- Slide 45

- Slide 46

- Slide 47

- Slide 48

- Slide 49

- Slide 50

- Slide 51

- Slide 52

- Slide 53

Wyszukiwarka

Podobne podstrony:

Zaoczny I Wyklad 3

Budownictwo Ogolne I zaoczne wyklad 5 sciany b

Budownictwo Ogolne I zaoczne wyklad 1 wprowadzenie b

Audyt 2012 zaoczne wyklad 4 id Nieznany (2)

Budownictwo Ogolne II zaoczne wyklad 10 Pokrycia dachowe

Zaoczni wykład 2011, Kulturoznawstwo UAM, Ochrona właśności intelektualnej

Budownictwo Ogolne I zaoczne wyklad 4 fundamenty

Audyt 2012 zaoczne wyklad 1 id Nieznany

Budownictwo Ogolne II zaoczne wyklad 13 ppoz

zaoczne wykład 8

PK zaoczne wykład 1 studenci

Audyt 2012 zaoczne wyklad 2 id Nieznany

Budownictwo Ogolne II zaoczne wyklad 9

Audyt 2012 zaoczne wyklad 3 id Nieznany (2)

zaoczne wykład 5

Budownictwo Ogolne I zaoczne wyklad 7 i 8 dachy b

Zaoczny I Wyklad 3 Nadprzewodnictwo

MN MiBM zaoczne wyklad 2 aproksymacja, interpolacja

Budownictwo Ogolne I zaoczne wyklad 2 warunki techniczne b

więcej podobnych podstron