Współczesne źródła informacji

zajęcia 2

Zasady korzystania z informacji

internetowej

Ogólne przekonanie

internautów

„Skoro Internet jest „darmowy”, to można bez ograniczeń

wykorzystywać każdy obiekt, który tam się znajduje”

Regulacje prawne dotyczące Internetu

Nie ma obecnie dokładnie sprecyzowanego prawa

regulującego wszystkie sytuacje odnoszące się do Internetu.

Obowiązującym kodeksem jest ustawa „o prawie autorskimi

prawach pokrewnych” z 4 lutego 1994r.

Prawa autorskie

To ogół osobistych i majątkowych uprawnień autora utworu.

W określonych przypadkach dotyczą również wydawcy lub

producenta. Mają one zapewnić ochronę jego twórczej

działalności, niezależnie od spełnienia jakichkolwiek

formalności.

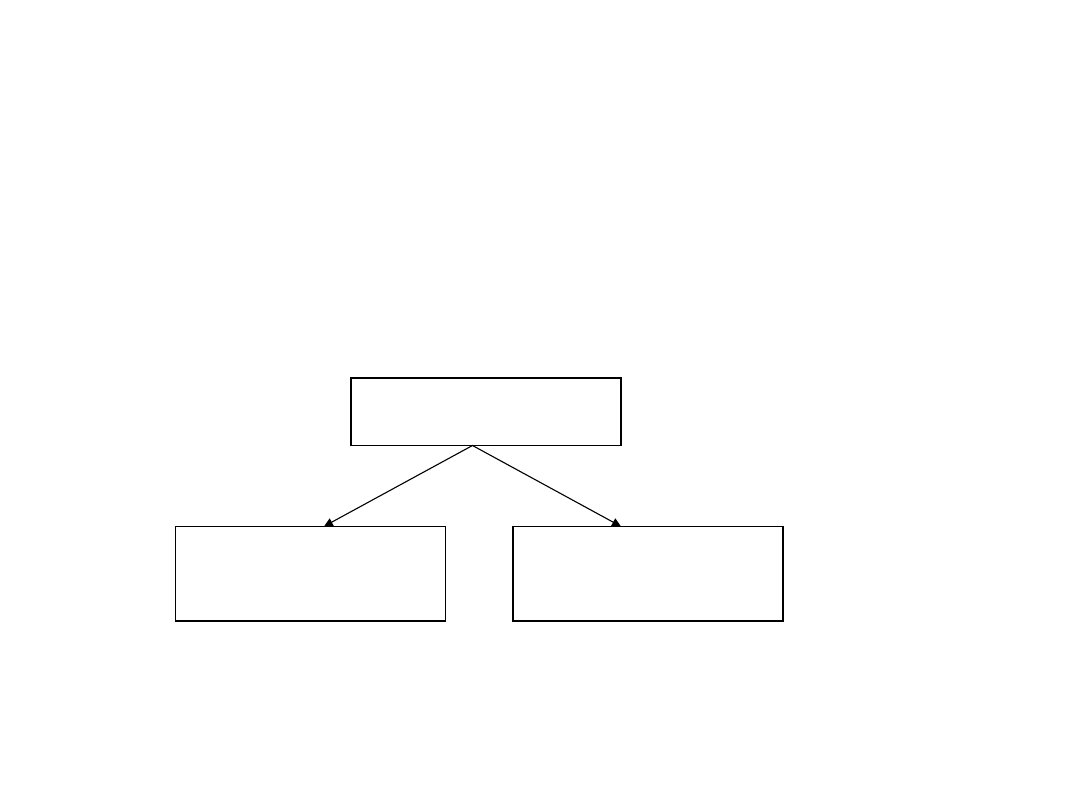

Prawa

autorskie

prawa

majątkowe

autorskie

prawa

osobiste

Autorskie

prawa

osobiste

Chronią niewymierną psychologiczną wieź autora z jego

dziełem.

Twórca utworu ma prawo do:

•

autorstwa,

•

podpisywania utworu swoim nazwiskiem lub

pseudonimem,

•

udostępniania artykułu anonimowo,

•

decydowania o pierwszym udostępnieniu utworu

publicznie,

•

nienaruszalności treści i formy utworu,

•

rzetelnego wykorzystywania utworu.

Prawa majątkowe

Są zbywalne, dziedziczne i wygasają z upływem czasu

przewidzianego w ustawie.

Twórca ma prawo do korzystania i rozporządzania utworem.

Przykłady interpretacji praw

autorskich

Użytek osobisty

Do użytku osobistego wolno korzystać z utworu nieodpłatnie

bez zgody jego twórcy, jeśli utwór został rozpowszechniony,

tzn. za zezwoleniem twórcy udostępniony publicznie.

Prawo cytatu

Użytkownicy maja prawo do przytaczania bez zgody autora

urywków rozpowszechnionych utworów lub drobnych

utworów w całości. Jednak są zobowiązani do podania autora

i tytułu jego dzieła.

Dozwolony użytek

Polega na wykorzystaniu krótkiego fragmentu z podaniem

źródła i autorstwa. Nie powinno się przytaczać fragmentów

dłuższych, bo może to narazić na szwank wartość handlowa

produktu.

Przykłady interpretacji praw

autorskich

Rozpowszechnianie utworu

Polega na publicznym jego udostępnieniu w jakiejkolwiek

możliwej i przyjętej formie, np. przez opublikowanie w

książce, czasopiśmie, wyemitowanie w telewizji lub radiu,

wygłoszenie na wykładzie.

Ustalenie utworu

To stworzenie dzieła w jakiejkolwiek formie, np. słownej,

plastycznej, fotograficznej. Od momentu ustalenia utwór jest

przedmiotem prawa autorskiego, nawet, jeżeli ma postać

nieukończoną.

Czas trwania praw autorskich wynosi 70 lat, licząc od daty

pierwszego

rozpowszechnienia

utworu.

Dzieło

będące

rezultatem współtwórczości podlega ochronie przez 70 lat od

chwili śmierci tego z twórców, który przeżył pozostałych.

Artykuł 40 przewiduje „podatek” na rzecz Funduszu Promocji

Twórczości od utworów literackich, muzycznych, plastycznych,

fotograficznych i kartograficznych, dla których upłynął czas

ochrony autorskich praw majątkowych.

Utwory chronione prawem

autorskim, które wolno

rozpowszechniać

•idee i pomysły z wyjątkiem tych, które są wyrażone

oryginalna formą

•urzędowe dokumenty, znaki, symbole,

•akty normatywne i urzędowe projekty,

•opublikowane opisy patentowe lub ochronne,

•proste informacje prasowe,

•pomysły i tematy badawcze oraz teorie i fakty naukowe,

•znane powszechnie od dawna formy plastyczne,

przestrzenne lub muzyczne,

•elementy utworów pozbawione carakteru twórczego,

•utwory wystawiane na stałe na ogólnie dostępnych

miejscach: placach, ulicach, muzeach itp.,

•znaki firmowe używane w celach informacyjnych.

spyware

Spyware to ogólna nazwa programów w różny sposób

wykorzystujących poufne informacje z Twojego komputera.

W zależności od sposobu działania określane są różnymi

nazwami.

Najczęściej występujące zagrożenia to:

•Spyware

•Adware

•Monitory systemu i keyloggery

•Konie trojańskie

.

Spyware (programy

szpiegowskie)

Spyware to ogólny termin określający programy instalujące się

bez wiedzy użytkownika i wykradające informacje z

komputera. Wykradane informacje wysyłane są bez wiedzy i

zgody użytkownika poprzez sieć firmową lub Internet do firm

lub osób, które przyczyniły się do zainstalowania programów

spyware na komputerze – najczęściej do ich autorów.

Programy spyware najczęściej zbierają następujące

informacje:

•dane osobowe (adres, numer PESEL),

•hasła dostępu do bankowości elektronicznej,

•numery kart kredytowych,

•informacje o zainfekowanym komputerze,

•adresy e-mail oraz adresy odwiedzanych stron www,

•wyszukiwane słowa w sieci Internet.

Adware

Adware to rodzaj programów spyware nie powodujących

wyraźnych szkód, lecz oferujących użytkownikowi niechciane

reklamy. Program zwykle zbiera informacje o użytkowniku, na

którego komputerze jest zainstalowany, a następnie wyświetla

na ekranie monitora reklamy w postaci wyskakujących okienek

lub bannerów. Treść reklam jest dobierana na podstawie

informacji zbieranych na bieżąco o użytkowniku.

Programy adware dostają się na komputer najczęściej przy

okazji instalacji bezpłatnych programów, ale są też często

roznoszone przez robaki komputerowe, konie trojańskie (link

do dzialu) lub zwykłe wirusy.

Zapisują one w systemie wiele śladów swojej obecności. Nawet

jeżeli użytkownik usunie ich większość, to po ponownym

uruchomieniu systemu, adware ponownie się zainstaluje.

Monitory

systemu i keyloggery

Monitory systemu i aplikacje typu keylogger są w stanie

wykraść z naszego systemu operacyjnego nawet

najcenniejsze dane. Są to aplikacje, których celem jest

monitorowanie.

W przypadku keyloggerów – znaków wpisywanych z

klawiatury. Monitory systemu monitorują wszystko, co dzieje

się w systemie, starając się jak najdłużej ukryć swoją

obecność przed użytkownikiem. Monitorowanie

wyświetlanych okien, uruchomionych aplikacji, dialogów w

komunikatorach internetowych, to chleb powszedni

monitorów systemu.

Szczególnie niebezpieczne są aplikacje typu keylogger, gdyż

są one w stanie „podsłuchać” dane wykorzystywane w

bankowości elektronicznej (np. nazwa użytkownika i hasło).

W ten sposób w Polsce prowadzone już były włamania do

internetowych banków zakończone wyprowadzeniem

ogromnych kwot z kont wielu użytkowników.

Koń trojański – starożytny

pomysł wykorzystany

współcześnie

Koń trojański imituje zaufany i pożądany program, lecz

posiada dodatkowe ukryte możliwości, które pozostają

nieznane użytkownikowi. Po zainstalowaniu w systemie

operacyjnym - kiedy uwagę użytkownika przyciąga coś innego

– koń trojański otwiera kolejne furtki w systemie operacyjnym,

umożliwiając innym programom instalację lub infiltrację

systemu.

Pole działania konia trojańskiego jest bardzo szerokie.

Począwszy od uruchomiania w systemie niechcianych aplikacji,

poprzez otwarcie systemu na instalację nowych aplikacji

spyware, aż po umożliwienie przejęcia kontroli nad

komputerem osobie, która znajduje się na drugiej półkuli.

Metody infekcji: zainfekowane programy, strony internetowe,

poczta elektroniczna, komunikatory, otwarte porty

komunikacyjne.

Sposoby ochrony

•Użyj własnej głowy – zasady bezpieczeństwa

•Programy antyszpiegowskie

•Programy antywirusowe

•Firewalle

Użyj własnej głowy - zasady

bezpieczeństwa

1. Traktuj otrzymywaną korespondencję z należytą

ostrożnością

2. Nie akceptuj automatycznie pojawiających się w trakcie

surfowania okienek dialogowych.

3. Nie instaluj żadnego oprogramowania z nieznanych

witryn internetowych.

4. Podczas instalowania darmowego oprogramowania

uważnie czytaj umowę licencyjną.

5. Korzystaj tylko z legalnego oprogramowania

6. Korzystaj z dedykowanego programu antyspyware lub

programu antywirusowego z modułem

antyszpiegowskim.

7. Korzystaj z firewalla

.

Programy antyspyware

Programy tego typu powstały specjalnie w celu walki ze

spyware. Ponieważ całe siły przedsiębiorstwa angażowane

są właśnie w podnoszenie skuteczności zwalczania tego

zagrożenia, dedykowane programy osiągają często

najwyższą skuteczność wykrywania.

Zasada działania jest podobna do programów

antywirusowych. Producent regularnie aktualizuje bazę

sygnatur (wzorców), na podstawie których program

wykrywa programy szpiegowskie.

Programy antywirusowe

Podstawową zasadą działania programu antywirusowego jest

porównywanie wszystkich skanowanych plików z regularnie

aktualizowaną bazą zagrożeń.

W bazie znajdują się sygnatury (wzorce) wszystkich

wykrywanych przez program niebezpiecznych programów.

Skuteczność działania programu antywirusowego zależy od

regularnego aktualizowania bazy sygnatur i szybkości z jaką

producent programu jest w stanie dodawać pojawiające się

nowe zagrożenia do bazy sygnatur.

Ponieważ problem spyware dotyka coraz większej ilości

internautów, producenci programów antywirusowych coraz

częściej w bazach wykrywanych programów uwzględniają

programy szpiegowskie. Sprawdź funkcjonalność swojego

programu antywirusowego, by mieć pewność, że zapewnia

on również ochronę antyspyware.

Firewalle (zapory ogniowe)

Podstawową funkcją firewalla jest monitorowanie wszystkich

połączeń Twojego komputera z Internetem. Zapora kontroluje

cały ruch przychodzący i wychodzący, blokując

nieautoryzowanym programom możliwość łączenia się z

Internetem i zamykając nieużywane porty.

Przy próbie nawiązania połączenia po raz pierwszy,

użytkownik jest informowany, jaki program próbuje nawiązać

połączenie. Użytkownik ma możliwość podjęcia wtedy

decyzji, czy połączenie ma zostać nawiązane, czy też

zablokowane. Użytkownik może również zdecydować, czy

chce, aby takie połączenie zostało nawiązane jednorazowo

(na próbę), czy też ma być nawiązywane lub blokowane za

każdym razem.

literatura

Mirecka E. (2003): Wyszukiwanie, selekcjonowanie i gromadzenie

informacji. Źródła informacji. Wyszukiwanie i selekcjonowanie

informacji. Wyd. Szkolne i Pedagogiczne, Warszawa (rozdział 1.7-

1.8).

Grela G. (2001): Ćwiczenia z wyszukiwania informacji w internecie.

Wydawnictwo Mikom. Warszawa (rozdział 7).

http://www.prawnik.net.pl/pwi/faq.htm (wybrane zagadnienia).

http://www.antyspyware.pl/

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

Wyszukiwarka

Podobne podstrony:

1 Zadanie o mocy na źródłach rzeczywistych

opisy na żródła

Międzynarodowe?dania porównawcze oparte na źródłach wtórnych

Rzut oka na źródła archeologii krajowej

Międzynarodowe badania porównawcze oparte na źródłach wtórnych

Odpowiedzi do tego drugiego ca dałem i jest na 38 pytań, instytucje i źródła prawa w UE

Na prawo konstytucyjne WB składają się następujące źródła prawa

OŻAROWSKI R ŹRÓDŁA TERRORYZMU NA BLISKIM WSCHODZIE (CASUS KONFLIKTU IZRAELSKO PALESTYŃSKIEGO)

Zewnetrzne zrodla finansowania dla otwieranych i dzialajacych firm na rynku nieruchomosci[1]

odp na zagadnienia, Instytucje i źródła prawa UE

cw2 zadanie wykresy mocy momentu, Dla urządzenia wyciągowego przedstawionego na rysunku:

cw2 Schorzenia skory na tle end Nieznany

Źródła kadmu oraz jego działanie na organizm człowieka

Ćwiczenie 3 Źródło rzeczywiste; dopasowanie odbiornika do źródła na maksymalną moc

Odnawialne Zrodla Energii na ma Nieznany

04.Badanie źródła prądowego na stabilizatorze LM 317

rozw zad na egz, zrodla

inne, gegra12, Mając na celu dobro środowiska naturalnego oraz wynalezienie nowego, tańszego źródła

więcej podobnych podstron