Bezpieczeństwo systemów

informatycznych

Wykład 3:

Zabezpieczenia

systemu informatycznego

Zabezpieczenia systemu informatycznego - środki, które

chronią przed zagrożeniem oraz redukują ich następstwa i

podatności systemu informatycznego.

Ustawa o ochronie danych osobowych:

zabezpieczenie danych w

systemie informatycznym to wdrożenie i eksploatacja stosownych

środków technicznych i organizacyjnych zapewniających ochronę

danych przed ich nieuprawnionym przetwarzaniem.

Rozporządzenie Prezesa Rady Ministrów w sprawie podstawowych

wymagań bezpieczeństwa teleinformatycznego (dot. inf.

niejawnych): zabezpieczenie — środki o charakterze fizycznym,

technicznym lub organizacyjnym zmniejszające ryzyko.

Głównymi funkcjami zabezpieczeń systemu informatycznego są:

zapobieganie,

monitorowanie, poprawianie, odstraszanie,

wykrywanie, uświadamianie, ograniczanie.

1. Zabezpieczenia systemów informatycznych

Zabezpieczenia dzielą się na: - fizyczne

- techniczne

- organizacyjne

- personalne

- procedury ochronne i awaryjne

Bezpieczeństwo teleinformatyczne informacji niejawnych (…)

zapewnia się poprzez:

ochronę: fizyczną, elektromagnetyczną,

kryptograficzną,

niezawodność transmisji

kontrolę dostępu.

(źródło: SKW)

W tym wykładzie: metody zabezpieczania systemów

teleinformatycznych przed utratą poufności, dostępności i

integralności podzielimy na:

ochronę fizyczną;

ochronę techniczną;

ochronę organizacyjną.

Skuteczność zabezpieczeń wymaga powiązania poszczególnych

obszarów.

1. Zabezpieczenia systemów informatycznych

Strategia budowy zabezpieczeń powinna składa się z kilku faz:

a. Bieżąca ocena poziomu istniejących zabezpieczeń.

b. Określenie pożądanego poziomu.

c. Określenie architektury zabezpieczeń.

d. Ocena najbardziej pożądanych, alternatywnych rozwiązań i ocena

ryzyka.

e. Opracowanie planu działań.

f.

Wykonanie planu (wdrożenie rozwiązań technologicznych i

proceduralnych).

1. Zabezpieczenia systemów informatycznych

Cele ochrony fizycznej:

- uniemożliwienie niepowołanym osobom dostępu do elementów SI

oraz nośników danych;

- wykrycie i zapobieganie pożarom, zalaniu, przerwom w dostawie

energii elektrycznej.

Ochrona fizyczna dotyczy budynków i pomieszczeń z:

- urządzeniami teleinformatycznymi;

- archiwami/nośnikami

- infrastrukturą techniczną (zasilanie, centrale, urządzeniami

telekomunikacyjnymi).

Wiąże się z tym pojęcie strefy bezpieczeństwa, będącej obszarem

trwale wydzielonym, w której znajdują się informacje/przedmioty o

szczególnym znaczeniu dla działalności instytucji. Strefa

bezpieczeństwa jest objęta ochroną fizyczną z użyciem środków

mechanicznych i elektronicznych oraz określonymi procedurami.

1.a Ochrona fizyczna

Do szczegółowych przedsięwzięć w tym zakresie należą m.in.

- kontrola dostępu do obiektów i pomieszczeń, np. identyfikacja

osób, monitoring;

- zabezpieczenia przeciw włamaniom, np. konstrukcje

antywłamaniowe, urządzenia alarmowe i powiadamiania;

- stosowanie systemów, np. przeciwpożarowych.

W skład systemu ochrony fizycznej mogą wchodzić systemy:

- sygnalizacji włamań i napadu;

- sygnalizacji pożaru, zalania;

- monitoringu, telewizji przemysłowej;

- kontroli dostępu do budynków, pomieszczeń, stref.

Elementami tych systemów mogą być np. systemy, czujniki

reagujące na podczerwień, mikrofale, radarowe.

1.a Ochrona fizyczna

Ochronę fizyczną informacji niejawnych zapewnia się poprzez

utworzenie stref kontrolowanego dostępu (strefa administracyjna,

strefa bezpieczeństwa, specjalna strefa bezpieczeństwa) oraz

zastosowanie środków ochrony zabezpieczających pomieszczenia w

tych strefach.

Środki ochrony fizycznej powinny zapewniać ochronę

pomieszczeń przed: nieuprawnionym dostępem, podsłuchem i

podglądem. Przy stosowaniu środków ochrony fizycznej obowiązuje

zasada adekwatności, tzn. środki ochrony fizycznej powinny

odpowiadać klauzuli tajności i ilości informacji niejawnych.

Strefa administracyjna powinna zapewniać kontrolę osób i

pojazdów, natomiast w strefie bezpieczeństwa należy zapewnić

kontrolę wejść i wyjść oraz kontrolę przebywania. W tym celu należy

wprowadzić system przepustek lub inny system kontroli dostępu

uprawniający do wejścia do strefy bezpieczeństwa, a także

zorganizować system przechowywania kluczy do pomieszczeń

chronionych, szaf pancernych i innych pojemników służących do

przechowywania informacji niejawnych stanowiących tajemnicę

państwową.

1.a Ochrona fizyczna

(dot. informacji niejawnych)

Do szczegółowych przedsięwzięć w tym zakresie należą m.in.

uwierzytelnianie informacji i użytkowników;

systemy operacyjne: stosowanie identyfikacji i autoryzacji,

dziennika, audytu;

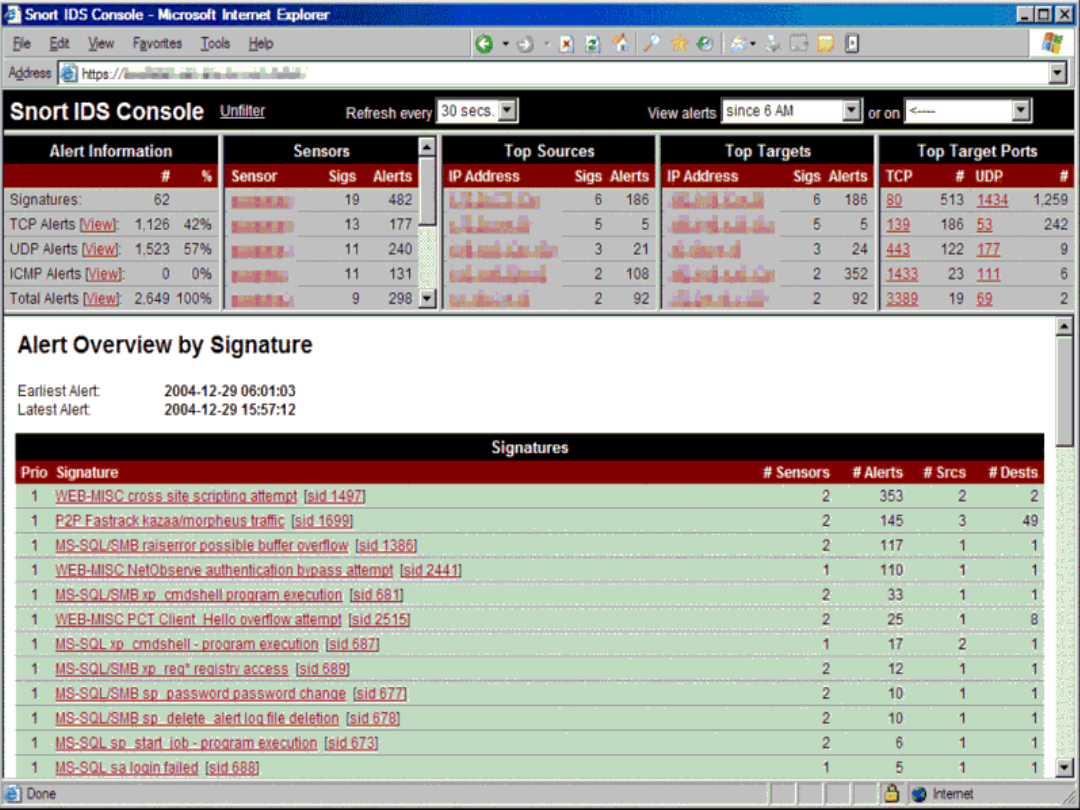

stosowanie aplikacji, w tym oprogramowania antywirusowego,

testerów i narzędzi IDS (monitorowanie i detekcja);

dublowanie urządzeń i instalacji teleinformatycznych;

urządzenia i procedury do zabezpieczania i odtwarzania danych

(backup);

stosowanie zapór sieciowych;

stosowanie narzędzi i urządzeń kryptograficznych.

1.b Ochrona techniczna (sprzętowo-programowa)

Ograniczanie dostępu logicznego zapewnia się poprzez:

- nadawanie podmiotom (użytkownikom) praw dostępu, zgodnie z

regułami:

wiedzy koniecznej i minimalnego środowiska pracy;

- uwierzytelnianie użytkowników;

- stosowanie specjalistycznych narzędzi programowych do

wykrywania i blokowania nieuprawnionego dostępu do zasobów.

Uwierzytelnianie użytkowników oznacza sprawdzanie, czy

podmiot jest tym za kogo się podaje. Stosuje się metody:

- weryfikacja przedmiotu posiadanego przez użytkownika (to co ma),

tzw. tokena, którym może być: klucz, karta magnetyczna, karta

mikroprocesorowa. Z tokenem wiąże się PIN.

- weryfikacja cech fizycznych użytkownika (biometria): odcisk palca,

siatkówka oka, detektor głosu;

- weryfikacja wiedzy użytkownika (to co wie), np. hasło, inne dane do

weryfikacji.

Stosowana jest również procedura dwustopniowa (legalizacja), w

której nadawca jak i odbiorca podają informacje uwierzytelniające,

najczęściej wspomagane szyfrowaniem.

1.b Ochrona techniczna (sprzętowo-programowa)

Uwierzytelnianie podmiotów (osób, stacji roboczych, urządzeń sieciowych,

nośników danych)

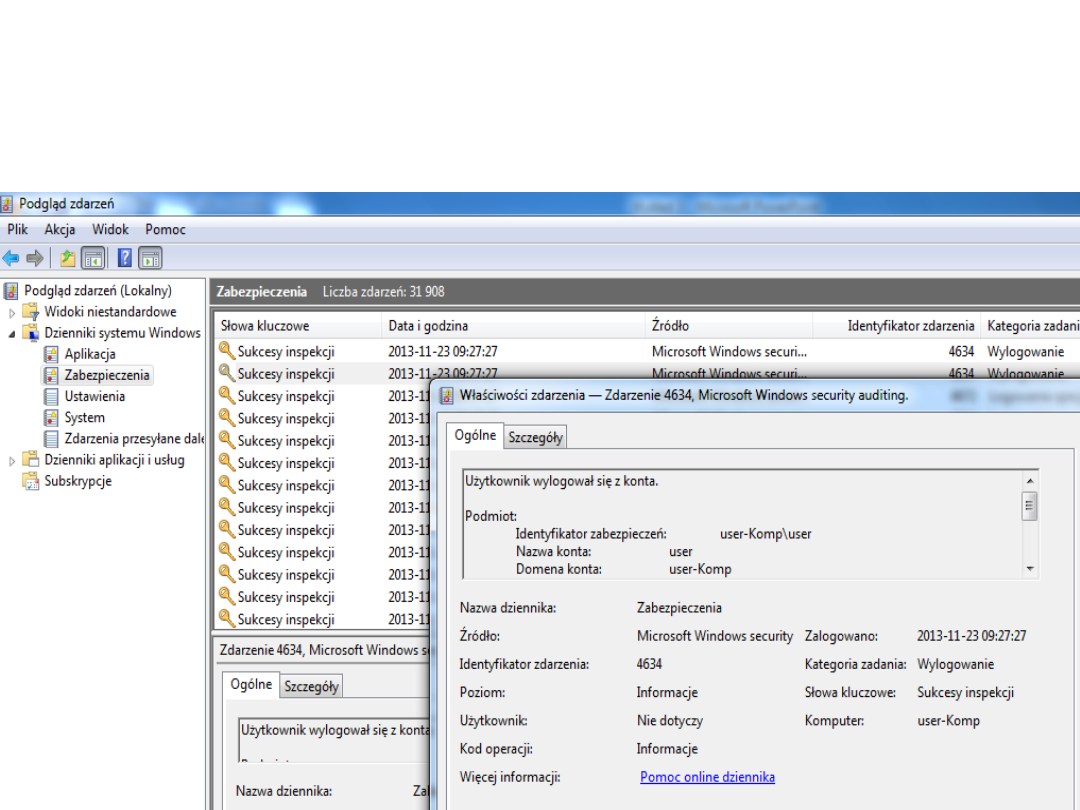

Np. dziennik, logi, audyt

W systemie Windows mechanizm inspekcji, dziennik zdarzeń

W systemach unixowych proces syslog, mechanizm audit

1.b Ochrona techniczna (sprzętowo-programowa)

Systemy operacyjne

Dublowanie krytycznych elementów infrastruktury SI i eliminowanie

części, które uniemożliwiłyby pracę całego środowiska.

Zasilanie awaryjne: zasilacze (UPS-y), tory obejściowe, siłownie,

systemy nadzoru zasilania awaryjnego.

Rozporządzenie Prezesa Rady Ministrów w sprawie podstawowych

wymagań bezpieczeństwa teleinformatycznego (dot. inf. niejawnych):

§ 9. 1. W celu zapewnienia dostępności zasobów w systemie

teleinformatycznym ustala się: 2) procedury postępowania w

sytuacjach kryzysowych, w tym w przypadkach awarii elementów

systemu teleinformatycznego; stosuje się w szczególności

alternatywne łącza telekomunikacyjne, alternatywne urządzenia lub

zasilanie awaryjne.

1.b Ochrona techniczna (sprzętowo-programowa)

Dublowanie infrastruktury

- kopia bezpieczeństwa, kopia zapasowa danych prowadzona na

bieżąco, w razie potrzeby – bez straty czasu – odtworzenie informacji

lub oprogramowania,

zachowanie ciągłości pracy systemu

teleinformatycznego;

- kopia archiwalna: przechowywanie szczególnie ważnych informacji

przez dłuższy czas, np. dane sprawozdawcze, dane transakcji

bankowych;

- przenoszenie danych między systemami informatycznymi.

Sposób wykonywania i przechowywania kopii bezpieczeństwa

powinien być opisany odpowiednią procedurą, będącą częścią

składową Polityki Bezpieczeństwa, np. jako załącznik do „planu

odtwarzania działania SI”.

Rozporządzenie Prezesa Rady Ministrów w sprawie podstawowych

wymagań bezpieczeństwa teleinformatycznego (dot. inf. niejawnych):

§ 9. 1. W celu zapewnienia dostępności zasobów w systemie

teleinformatycznym ustala się: 1) zasady tworzenia i przechowywania

kopii zapasowych.

1.b Ochrona techniczna (sprzętowo-programowa)

Backupy

Są to urządzenia i programy umożliwiające filtrację informacji

przesyłanej w sieciach teleinformatycznych. Zapora może odnosić

się zarówno do dedykowanego komputera, oprogramowania

blokującego niepowołany dostęp do sieci, specjalizowanego

urządzenia. Pełni rolę połączenia ochrony sprzętowej i programowej

sieci wewnętrznej przed dostępem z zewnątrz, chroni też przed

nieuprawnionym wypływem danych z sieci lokalnej na zewnątrz. Do

jego podstawowych zadań należy filtrowanie połączeń wchodzących i

wychodzących oraz tym samym odmawianie żądań dostępu

uznanych za niebezpieczne.

Bardzo ważną funkcją zapory sieciowej jest monitorowanie

ruchu sieciowego i zapisywanie najważniejszych zdarzeń do dziennika

(logu). Umożliwia to administratorowi wczesne dokonywanie zmian

konfiguracji. Na zaporze można zdefiniować strefę ograniczonego

zaufania – podsieć, która izoluje od wewnętrznej sieci lokalne serwery

udostępniające usługi na zewnątrz

1.b Ochrona techniczna (sprzętowo-programowa)

Systemy Zaporowe

Ochrona kryptograficzna informacji niejawnych, które

przetwarzane są w systemie lub sieci teleinformatycznej, polega na

zastosowaniu mechanizmów szyfrujących, które gwarantują CIA. Siła

mechanizmów kryptograficznych musi być odpowiednia do klauzuli

informacji niejawnych. Ochronę kryptograficzną stosuje się w

przypadku przekazywania informacji niejawnych – w formie transmisji

lub utrwalonych na elektronicznych nośnikach informacji – poza strefę

kontrolowanego dostępu. Ochronę kryptograficzną stosuje się od

klauzuli poufne wzwyż. Środki ochrony kryptograficznej powinny

posiadać certyfikat ochrony kryptograficznej wydany przez służby

ochrony państwa. Listę certyfikowanych środków oraz ich

producentów można znaleźć na stronie internetowej ABW.

Rozporządzenie Prezesa Rady Ministrów w sprawie podstawowych

wymagań bezpieczeństwa teleinformatycznego (dot. inf. niejawnych):

§ 10.2 Poufność informacji niejawnych przekazywanych w formie

transmisji poza strefami ochronnymi zapewnia się przez stosowanie

certyfikowanych urządzeń lub narzędzi kryptograficznych

1.b Ochrona techniczna (sprzętowo-programowa)

Kryptografia

Metody oceny stanu technicznego zabezpieczeń zasobów SI

-

Testy penetracyjne (identyfikacja słabych punktów, symulacja

włamań)

-

Testy kontrolne (sprawdzanie poprawności instalacji i

konfiguracji SI)

-

Analiza systemowa (teoretyczna analiza bezpieczeństwa SI)

1.b Ochrona techniczna (sprzętowo-programowa)

Do szczegółowych przedsięwzięć w tym zakresie należą m.in.

- procedury korzystania z systemów komputerowych;

- sporządzenie dokumentacji (Polityka bezpieczeństwa);

- zarządzanie bezpieczeństwem;

- polityka zakupu sprzętu i oprogramowania;

- ochrona kadrowa, w tym szkolenie użytkowników;

- procedury reagowania na incydenty i zapobiegania ich skutkom.

Podstawą wszystkich przedsięwzięć związanych ochroną

organizacyjną jest opracowanie i wdrożenie dokumentów: Polityka

bezpieczeństwa, Instrukcja bezpieczeństwa, itp.

1.c Ochrona organizacyjna

Kontrola dostępu

W celu zapewnienia kontroli dostępu do systemu lub sieci

teleinformatycznej kierownik jednostki organizacyjnej lub osoba przez

niego upoważniona powinna ustalić warunki i sposób przydzielania

uprawnień osobom uprawnionym do pracy w systemie lub sieci

teleinformatycznej.

Administrator systemu powinien określić warunki oraz sposób

przydzielania tym osobom kont i mechanizmów kontroli dostępu, a

także zapewnić ich właściwe wykorzystanie.

Przy przetwarzaniu informacji niejawnych stanowiących tajemnicę

państwową należy zadbać o uniemożliwienie jednej osobie w sposób

niekontrolowany dostępu do wszystkich zasobów systemu lub sieci

teleinformatycznej.

1.c Ochrona organizacyjna

Np. Ustawa o ochronie danych osobowych: Administrator danych jest

obowiązany zastosować środki techniczne i organizacyjne:

1) objęcie systemu teleinformatycznego procesem zarządzania

ryzykiem;

2) ograniczenie zaufania, polegające na traktowaniu innych

systemów teleinformatycznych jako potencjalnych źródeł zagrożeń;

3) wprowadzenie wielopoziomowej ochrony systemu

teleinformatycznego, polegającej na stosowaniu zabezpieczeń na

możliwie wielu różnych poziomach organizacji ochrony systemu

teleinformatycznego;

4) wykonywanie okresowych testów bezpieczeństwa;

5) ograniczanie uprawnień użytkownikom systemu

teleinformatycznego;

6) minimalizację funkcjonalności.

Oprócz przepisów prawa należy uwzględnić zalecenia służb ochrony

państwa (ABW, SKW) oraz normy dotyczące bezpieczeństwa

informacji. Normy te stanowią źródło tzw. dobrych praktyk, a w

szczególności są to: PN-ISO/IEC 17799: 2007 , w tym:

– Praktyczne zasady zarządzania bezpieczeństwem informacji

– Wymagania

1. Zabezpieczenia SI – podsumowanie

Strategia budowy zabezpieczeń powinna składa się z kilku faz:

a) Ocena obecnej sytuacji. Rozpoczyna się od oceny bieżącego

poziomu zabezpieczeń. Dokonuje się przeglądu wykorzystywanych

technologii, jej polityk, procedur oraz dyrektyw. Wykonuje się ocenę

ryzyka oraz testy mechanizmów zabezpieczeń. W tej fazie określamy

te obszary, które są wykluczone ze sfery zabezpieczeń.

b) Określenie pożądanego poziomu. Zdefiniowanie optymalnego

środowiska. Dokonuje się przeglądu rozwiązań, procedur i działań. Na

podstawie analizy wymagań tworzy się architekturę zabezpieczeń.

c) Ocena rozwiązań i ocena ryzyka. Dokonuje się przeglądu

kierunków rozwoju technik informatycznych, np. w zakresie

używanych aplikacji.

d) Opracowanie planu. Określenie procedury postępowania. W tej

fazie są prezentowane zalecenia szczegółowych rozwiązań i procesów

działań. Analizie poddaje się ryzyko oraz koszty.

e) Realizacja planu oraz wdrożenie rozwiązań technologicznych i

proceduralnych.

2. Model bezpieczeństwa SI

Najczęściej model bezpieczeństwa kojarzy się z:

określeniem zasad

wprowadzeniem ich stosowania w życie.

kontrolą i audytem systemu informatycznego.

Przede wszystkim konieczne jest ustalenie strategii informatyzacji,

a z perspektywy bezpieczeństwa konieczne jest określenie co należy

chronić, po co i jaki zakres ochrony jest konieczny.

Z tego wynika szereg działań, które należy podjąć, związanych z:

· ustaleniem polityki bezpieczeństwa;

· ustaleniem odpowiednich procedur;

· ustaleniem instrukcji;

· ustaleniem reguł postępowania.

2. Modele bezpieczeństwa SI

Analiza danych dzienników, ruchu sieciowego

Identyfikacja zagrożeń

Wykrywanie anomalii w działaniu SI

Wykrywanie podatności: słabych punktów zabezpieczeń

Wykrywanie incydentów

Kontrola funkcjonowania sieci, aplikacji i działań użytkowników.

Wyróżnia się rodzaje monitoringu:

• z nadzorem (człowiek lub urządzenie/program analizuje zebrany

materiał)

• bez nadzoru (zapisywanie zebranego materiału obserwacyjnego)

• mieszany (materiał jest nadzorowany i gromadzony)

Zautomatyzowanie zbierania danych oraz raportowania

umożliwiają zwykle komercyjne produkty.

3. Monitorowanie SI

Definicja: Monitorowanie ruchu w sieci to gromadzenie danych

dotyczących ruchu transmitowanego w sieci LAN i WAN

Norma ISO/IEC TR 13335-4: VI.4.5 Monitorowanie sieci: W celu

wykrywania podatności istniejących konfiguracji sieciowych oraz

poprawy parametrów wydajnościowych sieci zaleca się

monitorowanie sieci, w tym analizowanie występującego w nich

ruchu.

a) Monitorowanie obciążenia łącz

b) Monitorowanie pracy aplikacji i użytkowników (dla projektowanie i

planowania łącz, generowania obciążenia)

c) Monitorowanie aspektów bezpieczeństwa tj. wykrywanie ataków,

nadużyć w sieci, nieautoryzowanym użyciu aplikacji

d) Monitorowania ruchu sieciowego

Administrator powinien monitorować ruch w sieci i wykrywać związane z nim

problemy. Przykładowa lista poleceń, które pozwalają monitorować, diagnozować

i badać sieć lokalną:

1) ping

2) netstat 3) nmap

4) iptraf

3. Monitorowanie SI

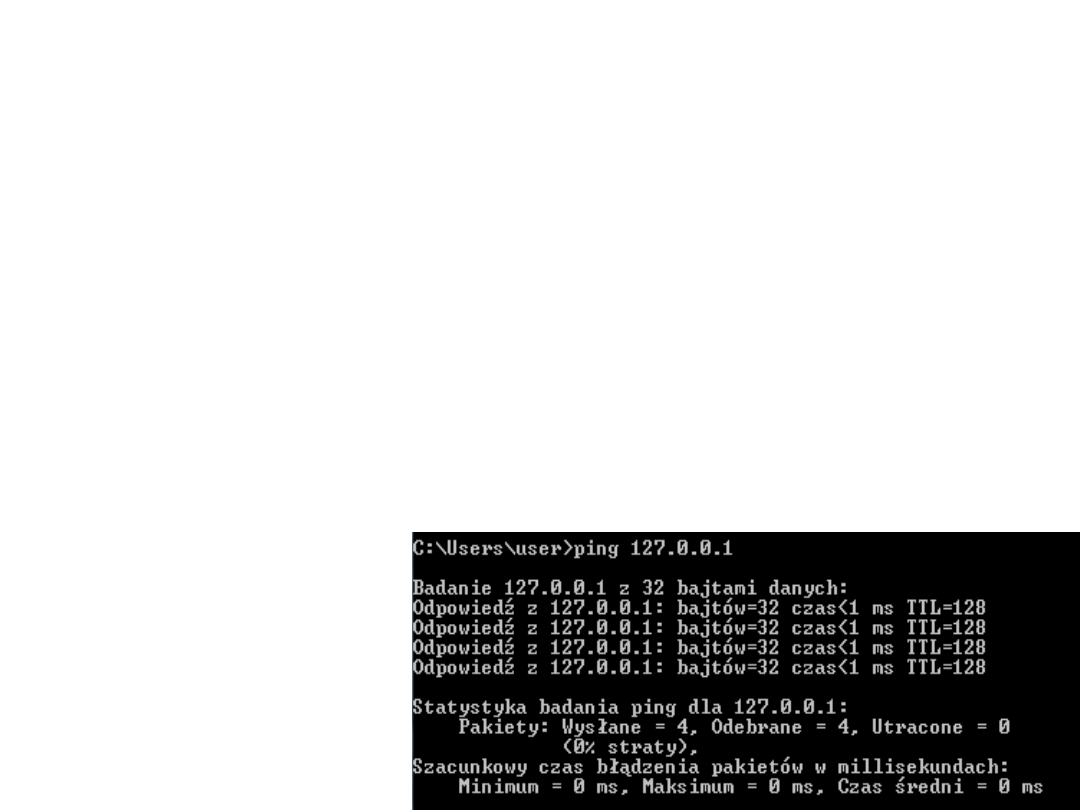

1) Polecenie

ping

Polecenie ping bada sieć na poziomie protokołów warstwy łącza danych oraz IP.

Służy do testowania komputerów i sieci na poziomie IP. Program jest

podstawowym narzędziem administratora sieci.

np. dla lokalnego komputera

Start wyszukaj programy pliki wiersz polecenia ping 127.0.0.1

Polecenie z odpowiednim parametrem wysyła non stop pakiet y „ping” .

Można w ten sposób łatwo sprawdzić czy okablowanie jest poprawne śledząc

ilość utraconych pakietów. Jest to również pomocne przy badaniu szybkości

łącza

Nie powinno sie tego używać w normalnym działaniu systemu bo powoduje

natychmiastowe przeciążenie.

3. Monitorowanie SI

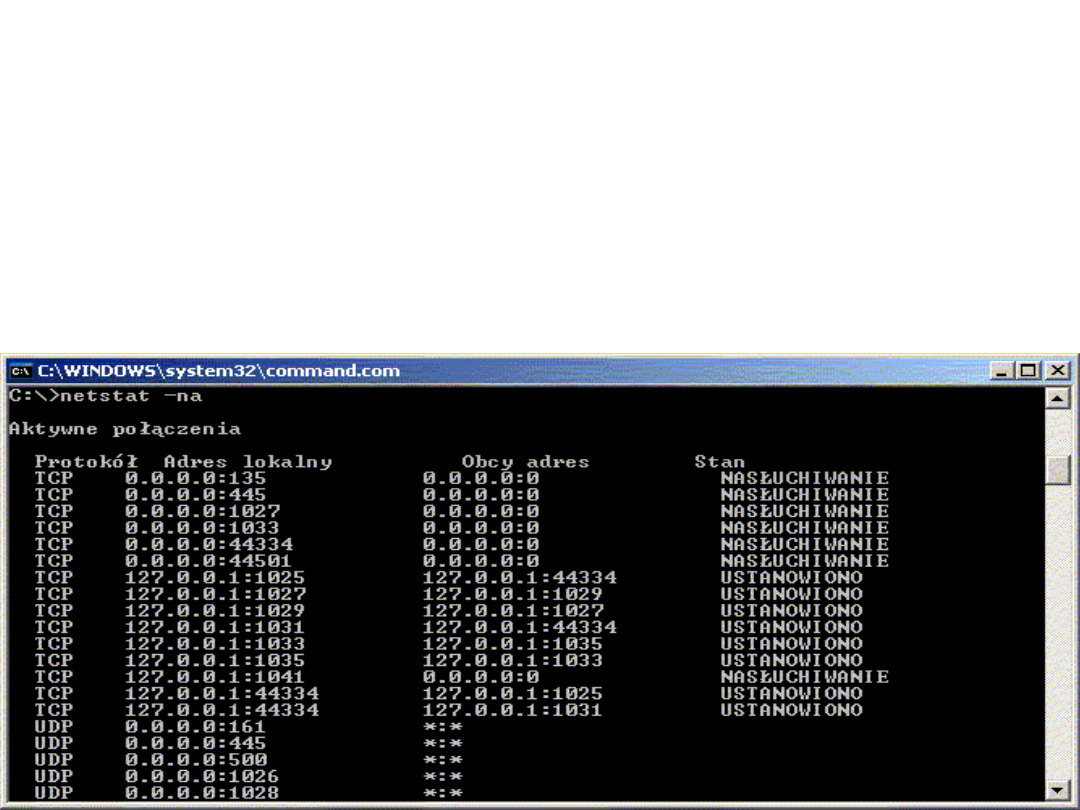

2) Polecenie netstat

Program

pozwala

na

przeglądanie/monitorowanie

lokalnych

połączeń, obecnie zestawionych z naszym komputerem oraz jakie

lokalne porty nasłuchują na nadchodzące połączenia.

Pozwala to łatwo zlokalizować aplikacje sieciowe działające na

naszym komputerze.

netstat –a

pozwala w sposób w miarę ciągły podglądać status lub

oczekiwanie na jakieś połączenia testując nasze aplikacje lub sieć.

3. Monitorowanie SI

3) Polecenie nmap

Program pozwala na bardzo zaawansowane testowanie zabezpieczeń,

ustawień oraz szczegółów konfiguracji hostów, w trybie aktywnym oraz

pasywnym

Tryb aktywny to wysyłanie spreparowanych pakietów by sprawdzić czy host

jest aktywny lub jaki jest jego system operacyjny itd. Tryb pasywny czyli

sniffing nakierowany na tworzenie mapy sieci lokalnej z listą serwerów

oraz usług a nawet wersji oprogramowania.

Np. rozpoznawanie systemu operacyjnego

nmap -O 10.0.0.23

4) Polecenie iptraf

Polecenie pozwala na łatwy i czytelny podgląd ruchu w sieci.

Np. włącza opcję promisciuos kart sieciowych. Ustawienie kart w tym trybie

powoduje że analizowane będą wszystkie pakiety przychodzące siecią

nawet jeśli nie są zaadresowane do naszej karty sieciowej (inny adres

MAC).

Zobaczymy np. też jak wygląda ruch dodatkowy generowany przez system i

aplikacje jak look-upy dns, zapytania ARP, itd.

Możemy też upewnić się że nie mamy zainstalowanych programów

szpiegowskich itd..

3. Monitorowanie SI

Za pomocą

Monitora sieci

w systemach Windows można gromadzić

informacje o ruchu w sieci wpływającym do karty sieciowej

komputera, na którym program jest zainstalowany, a także o

ruchu z niej wypływającym.

Monitor sieci umożliwia też analizowanie przechwyconych

informacji, diagnozowanie nieprawidłowości wzorców ruchu i

opracowywanie strategii zabezpieczających przed występowaniem

takich nieprawidłowości w przyszłości.

Przykład dla Windows 7:

Panel Sterowania Zapora systemu Windows Ustawienia

zaawansowane Monitorowanie

Dla Windows 2003 Serwer jest Network Monitor

• Można pobrać freeware Network Monitor 3.4 dla Windows

XP/2003/Vista/2008/7

Sniffer

program lub urządzenie, którego zadaniem jest

przechwytywanie i ewentualnie zanalizowanie danych

przepływających w sieci. Stanowi narzędzie diagnostyczne dla

administratora sieci.

Stosowany do monitorowania osób trzecich

jest niezgodne z prawem.

Przykłady: tcpdump, sniff, dsniff, wireshark (darmowy sniffer

wykorzystywany przez administratorów, służby specjalne,

hackerów ), snort (służy również do wykrywania intruzów)

3. Monitorowanie SI

Na monitorowanie SI składa się :

• zarządzanie awariami: wczesne wykrywanie problemów oraz

podejmowanie odpowiednich działań w celu ich wyizolowania i

usunięcia.

• zarządzanie konfiguracją: opisywanie stan

wykorzystywanego sprzętu i aktywnych połączenia, nadzór nad

konfiguracją poszczególnych urządzeń i sieci jako całości Zmiana

konfiguracji to podstawowa technika określania i naprawy awarii.

• zarządzanie bezpieczeństwem: obejmuje powiadamianie osób

odpowiedzialnych o próbach nieuprawnionego dostępu do

zasobów.

• zarządzanie wydajnością: dotyczy np. serwerów,

przepustowości łączy, pojemności nośników, oprogramowania

systemowego i użytkowego.

• zarządzanie rozliczaniem: naliczanie opłat za korzystanie z

zasobów, np. sieci przez użytkowników. Pomiary kosztów

utrzymania.

• zarządzanie zmianami: zbieranie danych do planowania rozwoju

systemów.

3. Monitorowanie SI

4. Podsłuch elektroniczny

w ISO/IEC TR 13335-4 w VII.1 zdefiniowano następujące zagrożenia:

VII.1.1. Podsłuch oraz VII.1.2. Ulot elektromagnetyczny

Atak poprzez podsłuch jest zwykle skierowany przeciwko

określonym zasobom i ma konkretny cel (np. przechwycenie hasła,

lub zawartości konkretnych plików). Polega na wykonaniu operacji

umożliwiających dostęp do kanału transmisyjnego (wpięcie się do

medium transmisyjnego, podłączenie do stacji bazowej sieci

bezprzewodowej itp.) a następnie wybraniu z całego ruchu

odbywającego się w tym kanale informacji poszukiwanych.

W ramach przeciwdziałania podsłuchowi należy:

- zastosować taką konstrukcję pokoi, ścian, budynku, która

uniemożliwia bądź znacznie utrudnia podsłuch

- rozważyć wprowadzenie zagłuszania przez dodatkowe źródło

hałasu, które to zagłuszania uniemożliwia bądź znacznie utrudnia

podsłuch

- zabezpieczyć telefon przed podsłuchem przez prawidłowe

okablowanie

- w polityce bezpieczeństwa systemu teleinformatycznego ustalić

ścisłe reguły dotyczące kiedy, gdzie i w jaki sposób wrażliwe

informacje mogą być wymieniane

- szyfrować dane przed ich wymianą.

a) stosowanie topologii sieciowej utrudniającej ewentualny posłuch lub

ułatwiającej jego wykrycie, np. topologia gwiazdy, okablowanie strukturalne

b) stosowanie medium mniej podatnego na podsłuch; przykładowo

popularne przewodowe media transmisyjne można uszeregować wg łatwości i

skuteczności ich ewentualnego podsłuchu: UTP -> FTP -> STP -> SSTP -> FO

c) utrudnianie wyłapywania użytecznych danych poprzez sztuczne

generowanie ruchu (traffic padding) - wypełnianie wolnego pasma

przenoszenia sieci danymi bezużytecznymi,

d) tworzenie zamkniętych grup użytkowników, poprzez separację ruchu

sieciowego kierowanego z i do odrębnych grup użytkowników systemu (tunele

VPN i in.)

e) kontrola dostępu do zasobów infrastruktury sieciowej, poprzez

dopuszczanie do udziału w ruchu sieciowym tylko uwierzytelnionych stacji

sieciowych (co realizuje np. protokół IEEE 802.1x)

f) szyfrowanie danych – najbardziej uniwersalny mechanizm ochrony poufności

g) ograniczanie emisji elektromagnetycznej - atak przez przechwycenie

promieniowania van Ecka ,wymaga specjalistycznego sprzętu.

Operacje utrudniania podsłuchu obejmują:

4. Podsłuch elektroniczny

W ramach przeciwdziałania ulotowi elektromagnetycznemu

należy:

- ekranować pokoje i ściany, aby nie dopuścić do ulotu

elektromagnetycznego poza tak utworzony ekran

- ekranować urządzenia

- stosować sprzęt, który zapewnia niski poziom emisji

Wykorzystujemy materiały pochłaniające istotnie dużą część

promieniowania elektromagnetycznego.

Mamy do dyspozycji ekranujące materiały konstrukcyjne (obudowy

komputerów i urządzeń peryferyjnych) oraz ekranujące materiały

elastyczne do przygotowania pomieszczeń (tapety, wykładziny

podłogowe i sufitowe).

W niektórych zastosowaniach, jak np. przetwarzanie danych

niejawnych,

obowiązuje

standard

TEMPEST

(Transient

Electromagnetic Pulse Emanation Standard), który definiuje

wymagania stanowiska komputerowego o ograniczonej emisji

elektromagnetycznej.

Stanowiska komputerowe zgodne z TEMPEST to wydatek rzędu

kilkunastu, kilkudziesięciu tysięcy złotych.

4. Podsłuch elektroniczny

Pytania kontrolne

1. Wymień funkcje zabezpieczeń.

2. Czym są zabezpieczenia systemów informatycznych?

3. Podaj przykłady zabezpieczeń należących do kategorii

zabezpieczeń: :

- fizyczne

- techniczne

- organizacyjne.

4. Podaj etapy budowy zabezpieczeń systemów informatycznych.

5. Jakie rodzaje backupów można wyróżnić?

6. Czy zapory sieciowe mogą być urządzeniem, czy oprogramowaniem?

7. Podaj przykłady monitorowania systemów informatycznych.

8. Podaj przykłady przeciwdziałania podsłuchowi elektronicznemu.

9. Czemu może służyć ekranowanie pomieszczeń lub urządzeń?

10. Do czego wykorzystywane są urządzenia klasy TEMPEST?

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

Wyszukiwarka

Podobne podstrony:

TBL WYKŁAD III Freud

wykład III Ubezpieczenia na życie2011

wykład III pns psychopatologia

WYKLAD III diagnoza psychologiczna

MAKROEKONOMIA WYKŁAD III

Zarzadzanie strategiczne w organizacjach publicznych wyklad III listopad 2010

FARMAKOLOGIA WYKŁAD III RAT MED ST

FPP wykład III

wykład III bud ciało i szybkość

BHP - wykład III - biomechanika, materiauy

Wyklad 8, III rok, Diagnostyka laboratoryjna, Wykłady diagnostyka

wyklad III- uklad wydalniczy, Biologia, zoologia

zadanie 1, wykład III

Podstawy programowania (wykład III)

prawo?ministracyjne Wyklad III 8 03 2011

więcej podobnych podstron