42

HAKIN9

ATAK

10/2009

B

iometria (lub biometryka) to sztuka

pomiarów istot żywych. W przypadku

ludzi szczególnie popularne są

pomiary cech, takich jak odcisk palca,

geometria twarzy, układ tęczówki oka,

sposób poruszania się czy głos. Biometria

wykorzystywana jest w antropologii,

medycynie, kryminalistyce oraz w celu

autoryzacji.

Pierwsze przekazy dotyczące ustalenia

tożsamości na podstawie porównania

odcisków rąk pochodzą z XIV w. Jeszcze

wcześniej, w starożytnej Grecji i Rzymie,

stworzono podwaliny stosowanych obecnie

metod biometrycznych. Jednak dopiero

teraz, dzięki rozwojowi techniki przetwarzania

sygnałów, udaje się na masową skalę

skutecznie mierzyć i przechowywać

informacje biometryczne.

Bezpieczeństwo tylko oficjalnie

Systemy oparte o biometrykę przedstawiane

są przez producentów jako wygodne,

niezawodne i bezpieczniejsze od

tradycyjnych metod (hasła, klucze, tokeny).

Dokładając do tego cechy takie jak niska

znajomość tego typu urządzeń wśród

potencjalnych włamywaczy i wrażenie

nowoczesności wywierane na klientach

i współpracownikach uzyskalibyśmy

wyjątkowo dobre rozwiązanie. Niestety, nie

wszystkie informacje dotyczące biometrii są

MARCIN KOSEDOWSKI

Z ARTYKUŁU

DOWIESZ SIĘ

jak biometria wpływa na

ułatwienie ataków,

jak uśmiech wpływa na twoją

anonimowość,

w jaki sposób Elvis uzyskał

holenderski paszport.

CO POWINIENEŚ

WIEDZIEĆ

znać typowe sposoby ochrony

dostępu do danych,

mieć ogólne pojęcie o

przetwarzaniu sygnałów.

prawdziwe, a urządzenia w dalszym ciągu

zawodne. Nieoficjalnie producenci przyznają

wprost, że systemy biometryczne nie powinny

być użytkowane samodzielnie.

Skaner da się oszukać metodami, o których

Pan mówi. System będzie bezpieczny dopiero

jeśli dołoży się do niego kartę i klawiaturę do

wprowadzania hasła – powiedział anonimowo

inżynier jednej z polskich firm oferującej czytniki

biometryczne.

Standardowa metoda – użycie haseł

– jest stosowana wg badań Aberdeen Group

z 2008 roku przez 52% firm do ochrony

krytycznych danych. Jej wady to albo zbyt

proste hasła, albo pracownicy posługujący

się nimi w nieodpowiedni sposób (to samo

hasło do wielu usług, zapisywanie informacji,

wymienianie ze współpracownikami).

Identyfikacja np. poprzez odcisk palca

eliminuje problem zapamiętania, a liczba

mierzonych informacji teoretycznie zapewnia

większe bezpieczeństwo niż złożone hasło

– przyjmuje się, że odcisk palca odpowiada

frazie o długości 200 znaków. W praktyce

jest zupełne inaczej – uzyskanie odcisku

palca to żaden problem, a czytniki dają się

łatwo oszukać.

Równie popularną metodą są klucze i

tokeny. Niestety urządzenia tego typu mogą

zostać zgubione, zniszczone lub ukradzione,

a szybkie przekazanie kopii może być

trudne. Utrata oka czy palca jest dużo mniej

Stopień trudności

Biometryka

– ujawnij

swoje dane

Reklamowana jako bezpieczna biometryka nie powinna być

jedyną ochroną danych. Czytniki można łatwo oszukać, a

uzyskane dane wykorzystać do końca życia ofiary. Również

paszporty biometryczne obniżają poziom bezpieczeństwa. Ich

skopiowanie jest proste, więc każdy może zebrać tę bazę.

43

HAKIN9

BIOMETRYKA

10/2009

prawdopodobna. Jak widać, biometryka

zapewnia olbrzymią wygodę użytkowania

– nie trzeba pamiętać hasła ani nosić ze

sobą tokena.

Mogłoby się wydawać, że biometria

jest idealnym sposobem ochrony

dostępu do danych, ale rzeczywistość

nie jest tak idealna, jak przedstawiają

to producenci sprzętu. Podstawowym

problemem jest niska dokładność

urządzeń pomiarowych. Większość

dostępnych na rynku czytników linii

papilarnych można oszukać sposobem

dostępnym w warunkach domowych

– zostanie on przedstawiony w dalszej

części artykułu. Ponadto odciski

palców mogą się zmienić np. na skutek

głębokich ran, co prowadzi do błędów.

Oprogramowanie analizujące

twarz lub sposób chodzenia jest

niedokładne. Ma problemy nie

tylko z osobami obróconymi o zbyt

duży kąt i źle oświetlonymi, co jest

typowym mankamentem w przypadku

przetwarzania obrazów, ale również

z osobami uśmiechającymi się czy

noszącymi okulary.

Zmienisz hasło, ale nie oko

Wady te zostaną prawdopodobnie

wyeliminowane. Zawsze można

zrobić dokładniejszy, chociaż co za

tym idzie droższy czujnik i poprawić

algorytmy rozpoznające twarz.

Jedną z największych wad systemów

biometrycznych jest ich podstawowe

założenie – niezmienność mierzonych

cech. W przypadku haseł i tokenów

zalecane jest ich częste zmienianie

(odpowiednio co kilka tygodni i

minut). Ma to zapobiegać sytuacjom,

w których włamywacz po zdobyciu

hasła będzie korzystał z niego przez

dłuższy czas. Jeśli jednak uda mu się

skopiować odcisk palca lub zdjęcie

tęczówki oka będzie miał dostęp do

wszystkich autoryzowanych w ten

sposób danych przez całe życie

okradzionego użytkownika. Obecnie

skopiowanie bardziej zaawansowanych

zabezpieczeń, np. układu żył w ręce,

wydaje się mało prawdopodobne, ale

w przyszłości może być to całkiem

realne zagrożenie. Wykonanie kopii

linii papilarnych albo nagranie głosu

jest jednak w zasięgu każdego z

nas. Również tańsze skanery oka i

twarzy mogą zostać oszukane po

przedstawieniu im... fotografii w wysokiej

rozdzielczości. Zabezpieczenia te należy

uznać za niewystarczające jeśli są

stosowane samodzielnie.

Podstawowe bezpieczeństwo

oferują skanery oka bazujące one na

mikroruchach źrenicy, a nie statycznym

obrazie. Udało się również zabezpieczyć

przed nagraniem oka i odtworzeniem

filmu – czujniki rozpoznają, czy obiekt

jest trójwymiarowy. Dodatkowo chroni

to przed osobami, które chciałyby

wykorzystać oko zmarłej osoby.

Przestaje ono drgać kilka sekund po

śmierci (lub wycięciu z ciała), więc

sam wycięty narząd nie wystarczy

do autoryzacji. Potrzebny jest żywy

właściciel.

Znacznym problemem jest to, że

żadna z badanych cech biometrycznych

nie może być zastosowane dla

wszystkich mieszkańców Ziemi.

Odcisków palców pozbawione są

osoby bez rąk, ludzie niemi nie

mogą autoryzować się głosem, a

sprawdzanie geometrii twarzy może

stanowić problem kulturowy w kulturze

arabskiej – kobiety zasłaniają twarz.

Należy dodać do tego sytuacje

losowe, takie jak amputacja dłoni, czy

artretyzm zmieniający geometrię dłoni.

Stuprocentowej pewności nie daje nawet

DNA – bliźnięta jednojajowe mają takie

samo. Poza tym nie jest to metoda

bierna i wymaga pobrania próbek z kilku

miejsc.

Skanery – gdzie leży błąd?

Rozpoznawanie odcisku palca polega

na zebraniu charakterystycznych

punktów i zapisaniu ich w bazie danych.

Przy kolejnym skanowaniu cechy

te są porównywane z posiadanymi

wzorcami. W większości przypadków

nie przechowuje się całego obrazu, a

zapisane cechy palca są dodatkowo

szyfrowane. W szczególności dotyczy to

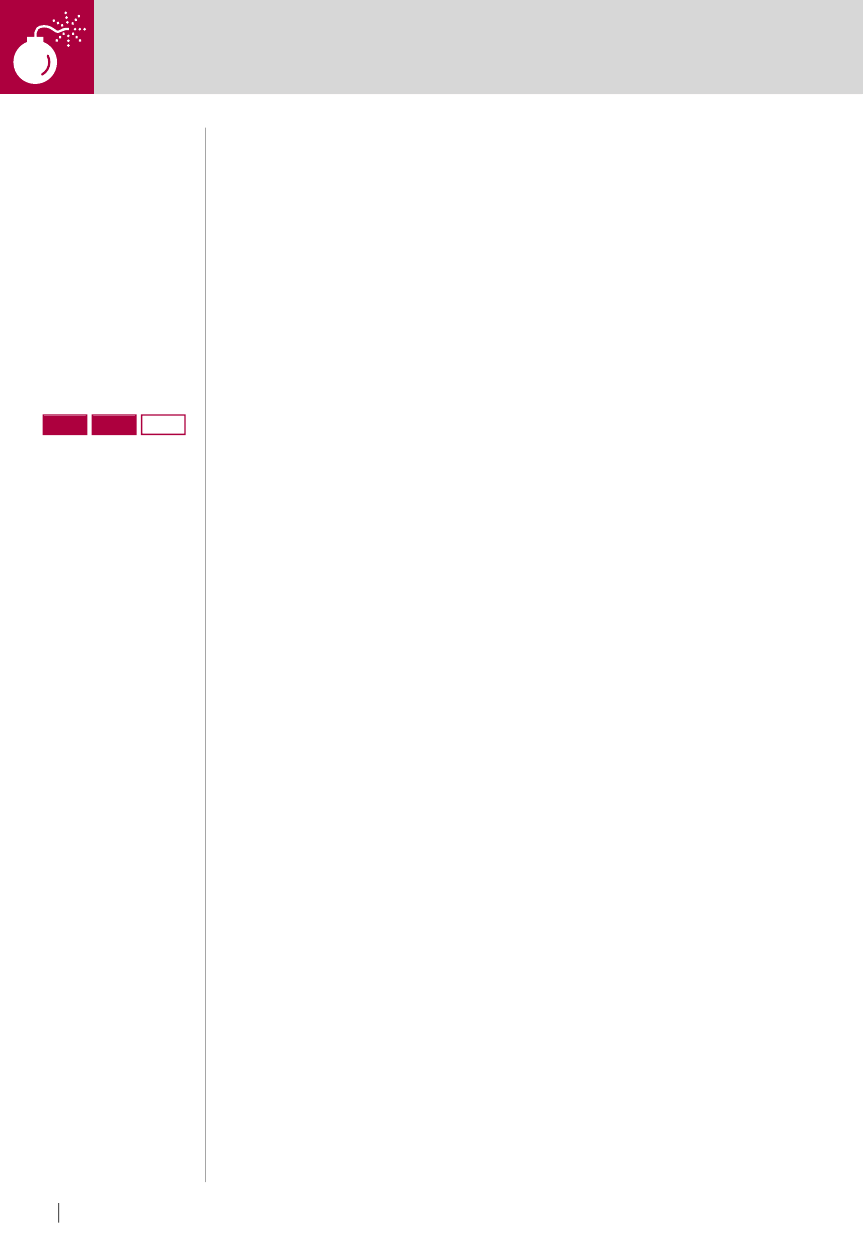

Rysunek 1.

Biometria ułatwia dostęp do danych, ale obniża bezpieczeństwo systemu.

Na zdjęciu paszport biometryczny Elvisa Presleya. Fotografia z serwisu os3.nl

ATAK

44

HAKIN9 10/2009

BIOMETRYKA

45

HAKIN9

10/2009

tańszych urządzeń, które muszą wymienić

dane z komputerem. Aby uniknąć

przechwycenia danych stosuje się

szyfrowaną transmisję. W celu ułatwienia

rozpoznawania, skaner przeprowadza

jeszcze dodatkowe operacje (dylatację,

erozję).

Znaczącym ułatwieniem w

wyszukiwaniu jest to, że odciski można

podzielić na sześć zasadniczych

grup. Nie wystarcza to do identyfikacji,

ale pozostałe cechy są równie łatwe

do znalezienia – sprawdza się m.in.

położenia rozwidleń i skrzyżowań dolin

biegnących na skórze. Na każdym

palcu znajduje się kilkadziesiąt takich

punktów.

Każdy z nich opisywany jest zwykle

na 9 bitach, ale nie wszystkie mogą

być wykorzystane przez skaner. Zwykle

jest to tylko kilka lub kilkanaście

punktów, co daje klucz o długości

rzędu 100 bitów. Do uruchomienia

ekspresu do kawy jest to wystarczająca

liczba, ale w celach wymagających

większej dokładności konieczne jest

sprawdzenie kilku lub wszystkich

palców. W ten sposób zyskujemy

około 1024 bitów, które mogą

charakteryzować dłoń. Znane są inne

sposoby pozwalające na uzyskanie

znacznie dłuższych kluczy – chociażby

wykorzystanie zamiast nich plików. Jak

widać, jest to kolejne zabezpieczenie,

które ułatwia życie, ale nie przyczynia

się w żadnym stopniu do podniesienia

poziomu ochrony.

Warto zwrócić uwagę na pewien

szczegół w działaniu skanerów.

Jako że potrafią one mylić się,

wprowadza się pewną tolerancję na

szumy. Badania przeprowadzone na

Politechnice Wrocławskiej wykazały,

że czytniki, którym podsunięto

spreparowany obraz o sztucznym

zaszumieniu rzędu 5%, działały lepiej

niż te, które skanowały kilkukrotnie ten

sam odcisk (ok. 80% podobieństwo

w obrazach zaszumionych, 75%

w niezaszumionych). Co więcej,

porównanie dwóch zupełnie różnych

odcisków mogło dać podobieństwo

rzędu 20%. Dodatkowym problemem

jest to, że palce mogą być brudne,

posiadać blizny i mieć zdarte linie

papilarne (ścierają się z wiekiem albo

pod wpływem pracy fizycznej). Również

palce palaczy mają mniej wyraźne

linie niż osób niepalących. Pokazuje

to wyraźnie, jak dużą tolerancję na

błędy musi zachować czytnik, żeby

być używalnym – gdyby minimalne

podobieństwo odcisku z tym w bazie

wynosiło np. 95%, część osób nie

mogłaby w ogóle korzystać z systemu,

a inne musiałyby wykonać kilka skanów,

aby się autoryzować.

Jak łatwo się domyślić, tanie układy

montowane w pendrivach czy laptopach

mają znacznie mniejszą dokładność.

Dopiero profesjonalne urządzenia

mogą pochwalić się skutecznością

większą niż 99%. Ich wadą są ceny

– od tysiąca do kliku tysięcy złotych.

Parametru tego nie należy traktować

do końca poważnie, gdyż nie znamy

sposobu przeprowadzania testów, a nie

ma jednego standardu określającego

skuteczność skanerów.

Tak dużą tolerancję na błędy

tanich czytników linii papilarnych

Inne metody biometryczne

Dobre rezultaty dają badania nad zachowaniem poszczególnych osób. Zamiast mierzyć cechy

ciała badane są zachowania. Uniemożliwia to np. odcięcie palca ofiary. KDDI R&D Laboratories

stworzyło program, który na podstawie analizy machania telefonem komórkowym określa, czy

użytkownik jest jego właścicielem. System posiada podobno 96% skuteczność. Inną metodą

jest obserwacja sposobu poruszania się i mrugania. Jednym z bardziej skutecznych sposobów

jest analiza pisania na klawiaturze komputera. Zliczane są odstępy między wpisywaniem

kolejnych liter. Nie wymaga to znajomości języka, w którym podano tekst do przepisania –

wystarczą same odstępy pomiędzy poszczególnymi znakami. Niestety będzie to nieskuteczne,

jeśli system nie jest na bieżąco uaktualniany (użytkownik może nauczyć się pisać szybciej)

oraz w przypadku analfabetów. Jeszcze bardziej zaawansowanym sposobem jest pomiar fali

P300, która jest odpowiedzią mózgu na bodziec indywidualną dla każdego z nas. Jednym ze

skuteczniejszych sposobów typowo pomiarowych jest sprawdzenie układu żył nadgarstka

– ma wszystkie zalety odcisku palca, ale podrobienie żył jest praktycznie niemożliwe, a ręka nie

może być martwa – nie płynęłaby w niej krew.

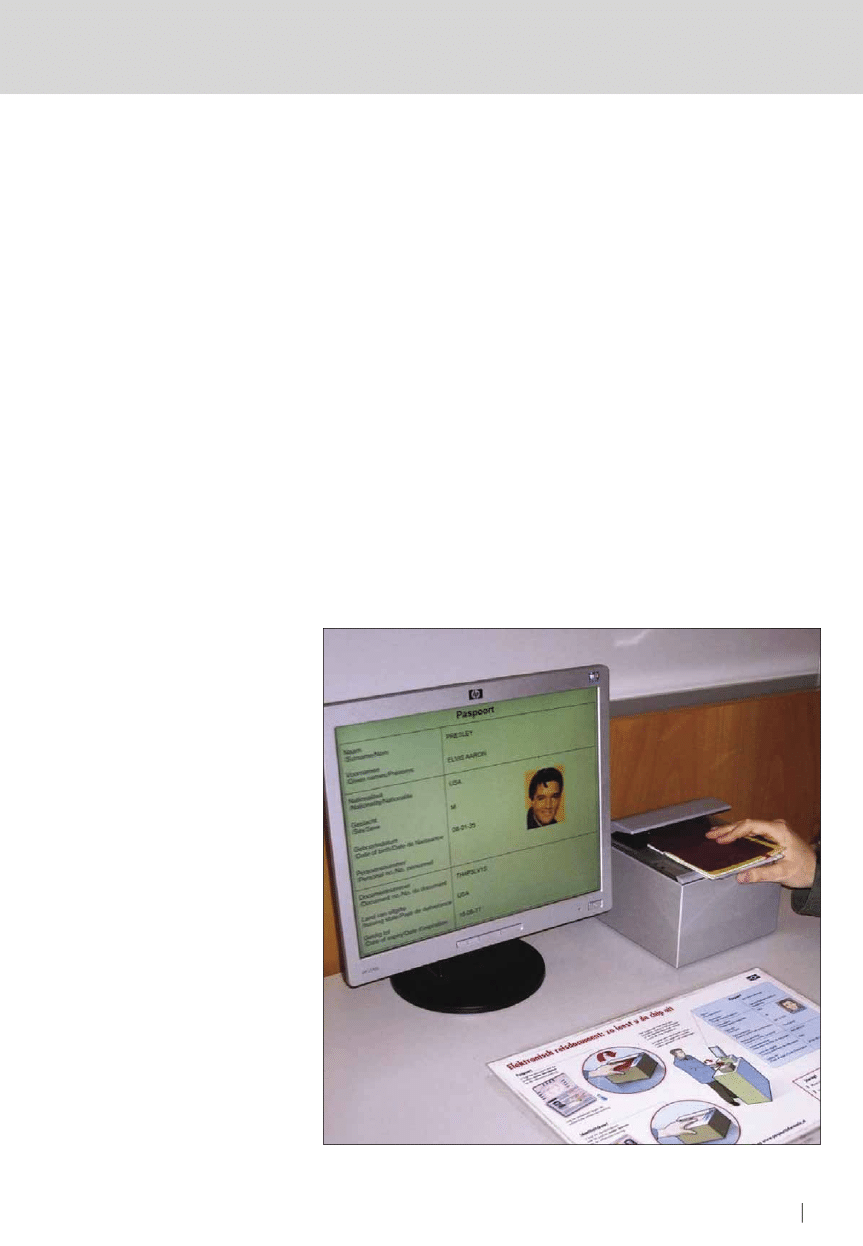

Rysunek 2.

Darmowy program JMRTD pozwala na stworzenie własnego paszportu.

Aplikacja sama wygeneruje potrzebne pliki

ATAK

44

HAKIN9 10/2009

BIOMETRYKA

45

HAKIN9

10/2009

można łatwo wykorzystać do ataku. W

przypadku większości stosowanych

urządzeń czujnikiem pomiarowym

jest prosty skaner wyposażony w filtr

i zestaw soczewek. Po przyłożeniu

palca wykonywana jest jego fotografia,

obróbka obrazu, znalezienie cech

szczególnych i porównanie z bazą.

Sposób transmisji i przechowywania

danych nie ma znaczenia, ponieważ

ataku dokonamy dużo szybciej – na

skanerze. Okazuje się, że sztuczny

palec, czyli płaski kawałek lateksu,

sylikonu lub podobnego materiału z

odbitym odciskiem palca skutecznie

łamie powszechnie stosowane zamki.

Wykonanie takiej kopii jest wyjątkowo

proste.

Tworzymy sztuczny palec

Pierwszym krokiem jest znalezienie

przedmiotu na którym ofiara zostawiła

odcisk palca. Mimo że wydaje się

to trudne, nie jest takie. Szczególnie

łatwe jest pobranie odcisku z obudowy

lub wyświetlacza laptopa, szklanki,

telefonu i innych płaskich przedmiotów,

które dotykane są końcem palca.

Po wprowadzeniu biometrycznych

dokumentów w Niemczech głośna

stała się akcja z kwietnia 2008 roku,

w której grupa Chaos Computer Club

zaprezentowała odciski niemieckiego

federalnego ministra spraw

wewnętrznych, Wolfganga Schäuble'a.

Skoro pozyskanie linii papilarnych

ministra jest możliwe, to znalezienie tych

należących do dowolnej innej osoby nie

powinno sprawić problemu.

Następnym krokiem jest pobranie

odcisku. Jeśli jest dobrze widoczny (np.

na obudowie laptopa) wystarczy zrobić

jego zdjęcie i obrobić je w programie

graficznym. Jeśli nie, należy pokryć

powierzchnię, na której znajduje się

ślad warstwą pudru i zebrać jego

nadmiar delikatnym pędzlem. Jest to

konieczne, kiedy pobieramy odcisk z

przezroczystej powierzchni, np. szklanki.

Obróbka graficzna powinna polegać

na zwiększeniu kontrastu, rozszerzeniu

histogramu i innych operacjach, które

spowodują, że obraz będzie ostry,

czarno-biały i wyraźny. Po tym kroku

powinniśmy uzyskać czarne linie w

miejscu dolin i przezroczyste tło w

miejscu wzgórz – tak jak na rysunku z

odciskiem Wolfganga Schäuble'a.

Uzyskany obraz drukujemy na

przezroczystej folii (używanej np.

przez rzutniki) przy pomocy drukarki

laserowej. Punkty ksero wykonają

taką usługę za kilka złotych. W

razie potrzeby poprawiamy cienkim

markerem niedokładnie wydrukowane

linie.

Kolejnym krokiem jest naniesienie

na własny palec płynnego lateksu,

sylikonu lub innego kleju tego typu

i odbicie nowego odcisku. Ślady

zostawione przez toner zadziałają jak

pieczątka. To wystarczy do pokonania

zabezpieczeń stosowanych w

większości (ponad 90% – jak szacuje

Stephanie C. Schucker) dostępnych

na rynku skanerów. W przypadku

części urządzeń nie trzeba nawet

drukować odcisku na folii – wystarczy

zwykła kartka i przyłożenie do skanera

wydruku!

Lepszej jakości czytniki, ale również

działające na zasadzie skanera

Co zawiera paszport?

Informacje w paszporcie zawarte są maksymalnie w 17 plikach, z których w zależności od kraju wykorzystuje się obecnie od 4 do 6. Pozostałe

dane, w szczególności te służące ochronie przed kopiowaniem, są ignorowane. Pliki zapisane są w formie binarnej, ale nie są szyfrowane.

• EF.DG1 – plik zawiera dane osobowe użytkownika, a także jego narodowość i kraj wydający paszport. Plik jest wymagany.

• EF.DG2 – zdjęcie zapisane jawnie w formacie JPG lub JPG200, wymagane.

• EF.DG3 – dodatkowa dana biometryczna, obecnie (jeśli plik jest wykorzystywany) jest to odcisk palca. Plik opcjonalny.

• EF.DG4-14 – miejsce na kolejne dane biometryczne, obecnie niewykorzystywane.

• EF.DG15 – plik uniemożliwiający klonowanie. Używany jedynie w paszportach wydanych przez Australię, Kanadę, Nową Zelandię, Japonię i

Singapur.

• EF.SOD – zapewnia integralność pozostałych plików. Wymagany, ale generowany automatycznie przez program JMRTD.

• EF.COM – wymagany indeks wszystkich plików. Generowany przez program.

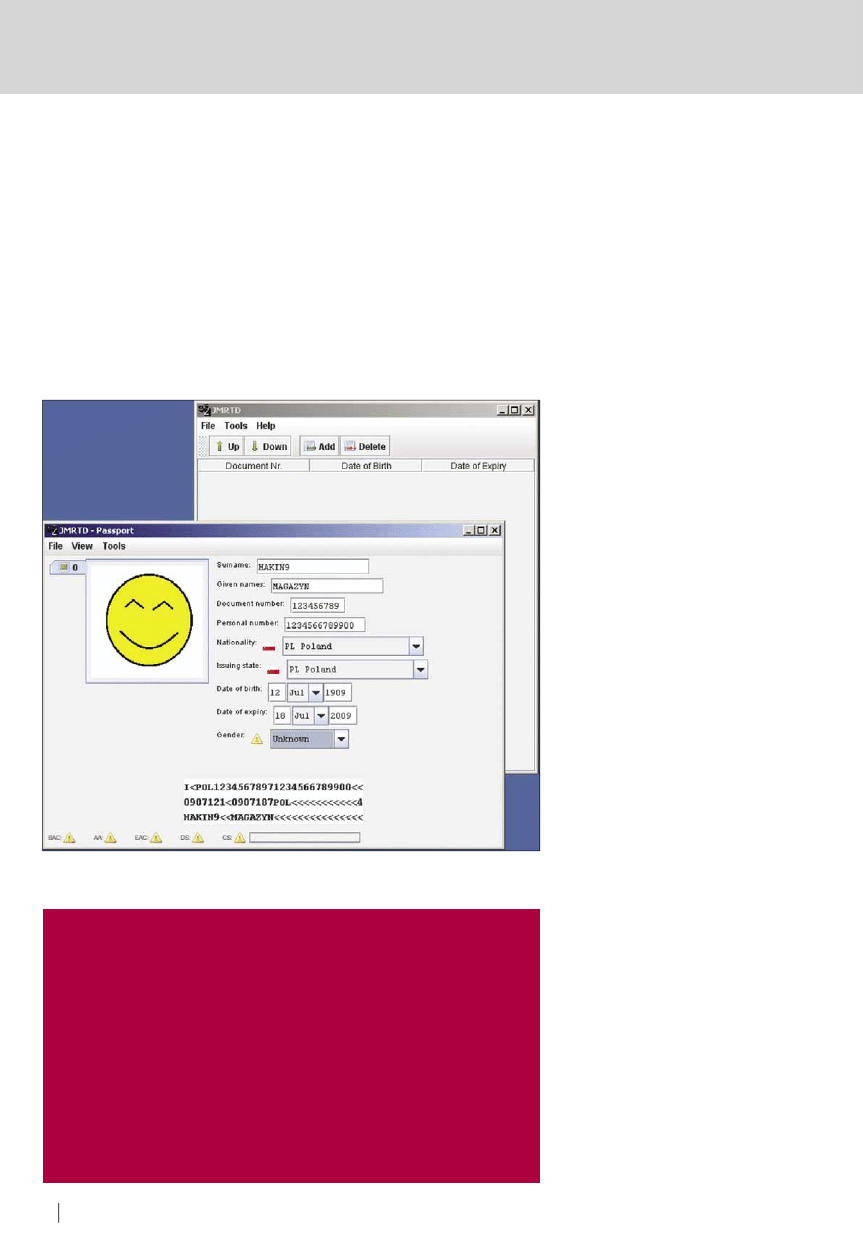

Rysunek 3.

Czytniki narażone są z jednej strony na to, że pomiar nigdy nie będzie taki

sam, a z drugiej błędy nie mogą być zbyt duże

ATAK

46

HAKIN9 10/2009

BIOMETRYKA

47

HAKIN9

10/2009

potrafią dodatkowo wykryć wypukłości,

więc prosty wydruk nie sprawdzi się.

Zamiast tego należy na podstawie

zdjęcia wykonać wypukłą lateksową

płytkę, która będzie udawała skórę

ofiary. Można to zrobić przy pomocy

lasera wykorzystywanego przez

dentystów na podstawie wydruku z

folii. Do obsługi urządzenia potrzebny

będzie ten sam rysunek, który

wykonaliśmy wcześniej. Sposób ten,

mimo że nieco trudniejszy niż wydruk,

jest nadal możliwy do wykonania

bez większego problemu. Jego

skuteczność została potwierdzona

w emitowanym na kanale Discovery

Channel programie Myth Busters (link

do odcinka w ramce).

Co z drogimi czytnikami?

Niektórzy producenci wyposażają swoje

czytniki w dodatkowe zabezpieczenia,

które eliminują płaskie linie. W

urządzeniu nie znajdziemy zwykłego

skanera, ale nadajnik wysyłający

ultradźwięki i badający ich odbicie od

palca. Producenci twierdzą, że skanery

są w stanie rozpoznać wszystkie

próby oszustwa przy pomocy płaskich

materiałów. Informacje uzyskane z

polskiej firmy Optel wskazują natomiast,

że czujniki tego typu stosowane np.

na amerykańskich lotniskach można

oszukać przy pomocy martwego palca

lub odlewu. Jak twierdzą, ich urządzenia

nie da się okłamać w żaden z

przedstawionych sposobów, gdyż bada

warstwę podskórną, a nie powierzchnię

palca.

Poza takim badaniem problemem

dla potencjalnego atakującego mogą

okazać się pomiary tętna lub naczyń

krwionośnych, wykonywane za pomocą

diody laserowej. Gruba warstwa kleju

naniesiona na palec uniemożliwi taką

próbę.

Względne bezpieczeństwo drogich

urządzeń wyposażonych w wiele

czujników nie musi jednak wynikać z ich

jakości. Dużo bardziej prawdopodobne

jest, że atakujący nie mają dostępu do

czytników stosowanych np. przez wojsko

lub wykonanych na zamówienie i nie

mają jak sprawdzić, w jaki sposób można

je oszukać.

Jeśli jednak wykryjemy przypadek

skopiowania palca jednego z

pracowników jesteśmy bezbronni – nie

da się zmienić jego linii papilarnych tak,

jak zmienia się hasło. Konieczna jest

wymiana systemu na lepszy.

Podsumowując, popularne

skanery linii papilarnych montowane

w laptopach mogą posłużyć jako

ułatwienie dostępu, ale ich stosowanie

obniża poziom bezpieczeństwa.

Użytkownik komputera pozostawia na

nim mnóstwo śladów – na klawiaturze,

obudowie itd. Jest to sytuacja

analogiczna do pozostawienia karteczki

z hasłem przyklejonej pod klawiaturą.

Aby dostać się do chronionego

komputera, wystarczy zebrać jeden z

pozostawionych odcisków, stworzyć

sztuczny palec i autoryzować się

w systemie. Można tego dokonać

w domu. W popularnej Viście daje

to dostęp do większości funkcji,

chociaż te kluczowe zabezpieczone

są standardowym hasłem. Osoby

projektujące system musiały mieć na

uwadze to, że odcisk palca nie jest

skutecznym zabezpieczeniem. Niestety

prywatne dane użytkownika pozostają

dostępne. Dużym zagrożeniem jest

to, że raz pozyskany odcisk będzie

mógł być używany przez wiele lat.

Lepszym sposobem ochrony mogą

być tylko mało popularne skanery,

które oprócz samego układu linii

mierzą tętno lub układ żył w palcu. Pod

żadnym pozorem nie należy jednak

stosować odcisku palca jako jedynego

zabezpieczenia.

Pokaż swoją twarz...

Systemy rozpoznające twarz powinny

być wykorzystywane raczej w celach

weryfikacji (znalezienie przestępcy w

tłumie) niż sprawdzania uprawnień (np.

otwarcie drzwi, przekroczenie granicy,

uruchomienie systemu operacyjnego).

Wyszukiwanie stosowane jest np. na

lotniskach jako mało inwazyjna metoda.

W przeciwieństwie do skanerów tęczówki

lub linii papilarnych pierwszym etapem

działania jest wyizolowanie z obrazu

kamery poszczególnych twarzy. Jest to

zadanie skomplikowane, gdyż mogą

być one przekręcone, pochylone,

zaciemnione, częściowo przysłonięte

itd. Z ego powodu działa się na serii

zdjęć. Drugim krokiem jest pobranie

cech charakterystycznych znalezionej

twarzy. Mogą to być m.in. rozstaw oczu,

szerokość ust, kształt twarzy i odcień

skóry. Na podstawie tych danych oblicza

się tzw. wektor cech, które zapisywane

są w bazie. Systemy mogą działać

zarówno na sygnałach dwuwymiarowych

(pojedyncze zdjęcia), trójwymiarowych

(pojedyncze modele 3D lub filmy), jak i

czterowymiarowych (modele 3D będące

w ruchu). W przypadku systemów

wykorzystujących ruch, badane są

dodatkowo takie cechy jak częstotliwość

mrugnięć.

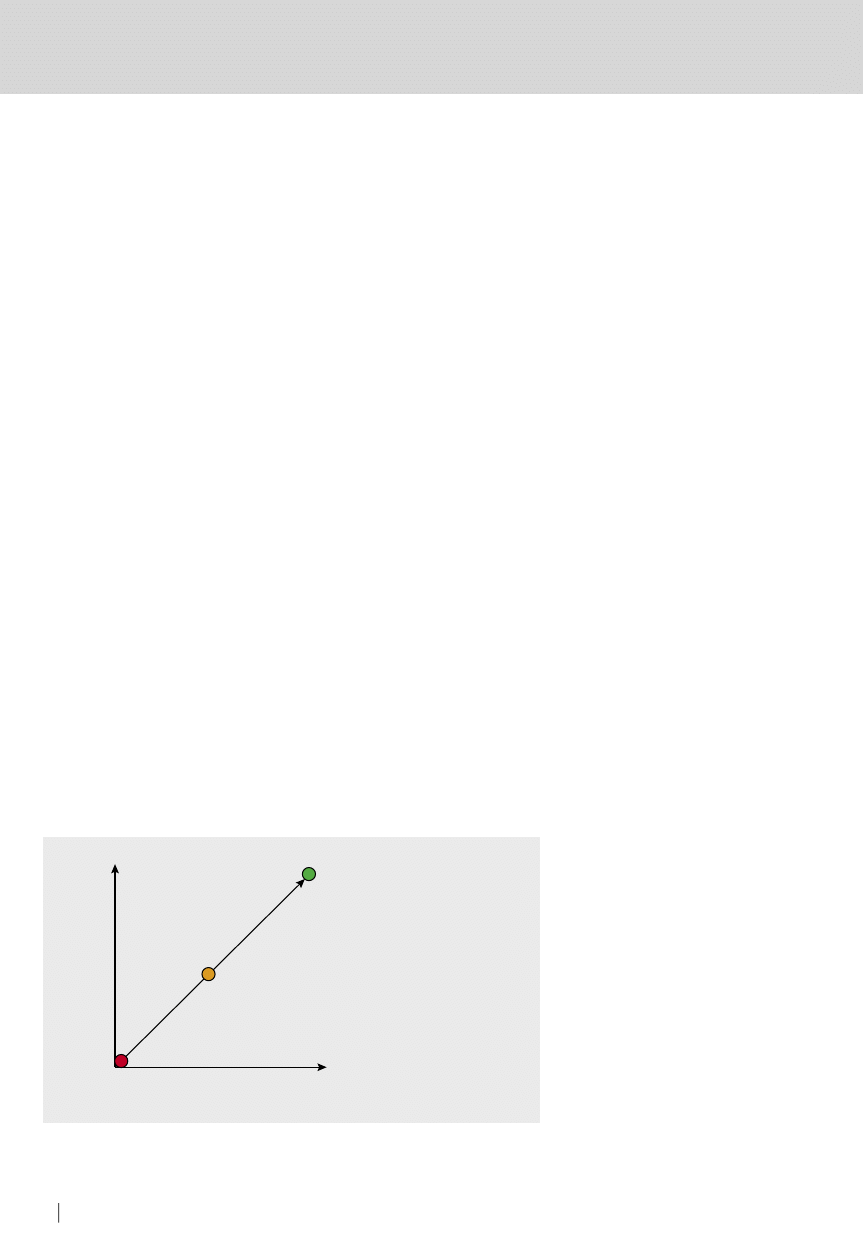

Rysunek 4.

Biometria to w dużej mierze marketing. Osoby wierzące, że coś czym

jesteś zapewni ultrabezpieczeńśtwo z pewnością się zawiodą. Wykres z serwisu

biometria.pl

����������������

������������

������������

����������������������������

������������������

�������������

�������������������

�����������������������������������������

������������

�����������������������������

ATAK

46

HAKIN9 10/2009

BIOMETRYKA

47

HAKIN9

10/2009

W idealnej bazie danych powinny

być przechowywane tylko wektory

cech, a nie zdjęcia. Nawet mała

fotografia składa się z setek tysięcy

punktów, a porównanie dwóch różnych

plików graficznych zajmuje zbyt wiele

czasu, by wyszukiwać twarze w tłumie

w czasie bliskim rzeczywistemu.

Z tego względu porównywane są

tylko wybrane informacje, co jest

znacznie szybsze. Do tego jest to

bezpieczniejsze wyjście – osoba, która

uzyska dostęp do bazy nie będzie

wiedziała jak w rzeczywistości wygląda

dana osoba.

Niestety często przechowywane

są zarówno wektory, jak i jawne

zdjęcia (np. w paszportach). Dzięki

temu najprostszym atakiem jest

uzyskanie zdjęcia lub wektora cech

(jeśli nie jest zaszyfrowany) i przesłanie

go do systemu. Jeśli program jest

obsługiwany automatycznie może

okazać się, że da się go oszukać

podsuwając fotografię zamiast

twarzy. W bardziej zaawansowanych

urządzeniach będzie to niemożliwe –

skanowanie trwa kilka sekund, w czasie

których zliczana jest np. częstotliwość

mrugnięć. Jeśli w bazie przechowywane

są tylko wektory cech niemożliwe

staje się odtworzenie twarzy na ich

podstawie. Niesie to jednak dodatkowe

zagrożenie – dwie osoby o podobnych

cechach mogłyby zostać potraktowane

jako te same.

Potwierdzają to badania

przeprowadzone na niemieckich

dworcach. Systemy rozpoznawania

twarzy przetestowano na grupie

ochotników, którzy mieli poruszać

się zachowywać tak jak zawsze

w czasie podróży. Wyniki nie są

zachęcające – średnio udawało się

dopasować twarze do wzorca w

30% zdjęć, w najlepszym przypadku

w 60%. Bruce Schneier, ekspert w

sprawach bezpieczeństwa zauważa,

że byłby to wystarczający wynik, gdyż

po wykonaniu kilku zdjęć dałoby się

uzyskać znacznie większą dokładność.

Niestety, w czasie testów pojawiło

się ok. 0,1% przypadków błędnego

przyporządkowania. Poza badanymi

2000 ochotnikami system rozpoznawał

średnio 23 zupełnie inne osoby

każdego dnia.

...lub jej zdjęcie

Oszukanie systemu może mieć dwa

cele. Po pierwsze możemy chcieć

podszyć się pod kogoś. Z drugiej

strony celem może być pozostanie

niezauważonym. Rozpoznawania

twarzy nie wykorzystuje się często

jako systemu autoryzacji ze względu

na zawodność urządzeń, ale można

wyobrazić sobie takie zastosowanie.

Przykładem są systemy ułatwiające

logowanie do systemu. Niestety ich

skuteczność jest bardzo niska. Z racji

tego, że wykorzystują wbudowaną

w laptopa kamerę rozdzielczość

zdjęć jest bardzo niska. Nie mają

też możliwości zmierzenia, czy

obraz jest trójwymiarowy. W związku

z tym wystarczy podsunięcie im

wydrukowanego zdjęcia ofiary lub

nawet fotografii wykonanej aparatem

w telefonie i wyświetlonej na jego

ekranie. W tym ostatnim przypadku

problemem może być złapanie ostrości

i utrzymanie ręki w jednej pozycji przez

kilka sekund, ale sposób działa. Warto

dodać, że uzyskanie zdjęcia właściciela

komputera nie jest trudne. Skoro

zdjęcie nie musi mieć dobrej jakości

można pobrać je z któregoś z portali

społecznościowych.

Systemy autoryzacji oparte o

samo zdjęcie stosuje się rzadko.

Dużo częstszym rozwiązaniem jest

wyszukiwanie osób w tłumie. W tym

przypadku podstawowym celem

oszukania systemu jest pozostanie

anonimowym. Programy rozpoznające

wyszukują najpierw oczy, a później

wykorzystując progowanie zmierzają

do granic twarzy. Następnie badane

jest położenie ust, nosa, uszu, brwi itp.

Zwykle jest to od kilku do maksymalnie

kilkudziesięciu wskaźników. Naturalnym

wydaje się więc ukrycie oczu np.

za okularami przeciwsłonecznymi

lub w cieniu kaptura czy ronda

kapelusza. Również pochylenie głowy

i nieodpowiednie oświetlenie

uniemożliwiają skojarzenie obrazu z

danymi z bazy. Obrócenie twarzy o

kąt utrudniający identyfikację może

być trudne, gdyż cała technika polega

na przechwytywaniu filmów z dużych

obszarów – możemy nie zauważyć jednej

z wielu kamer. Zwykle są one montowane

wysoko (w centrach miast, na lotniskach),

więc pochylenie głowy jest lepszym

rozwiązaniem niż jej obrót.

Zupełnie skompromitowany został

system monitoringu stosowany w USA,

kiedy okazało się, że jego skuteczność

jest znacznie niższa niż zakładano. Miał

on porównywać zdjęcia z kamer z tymi

znajdującymi się w narodowej bazie

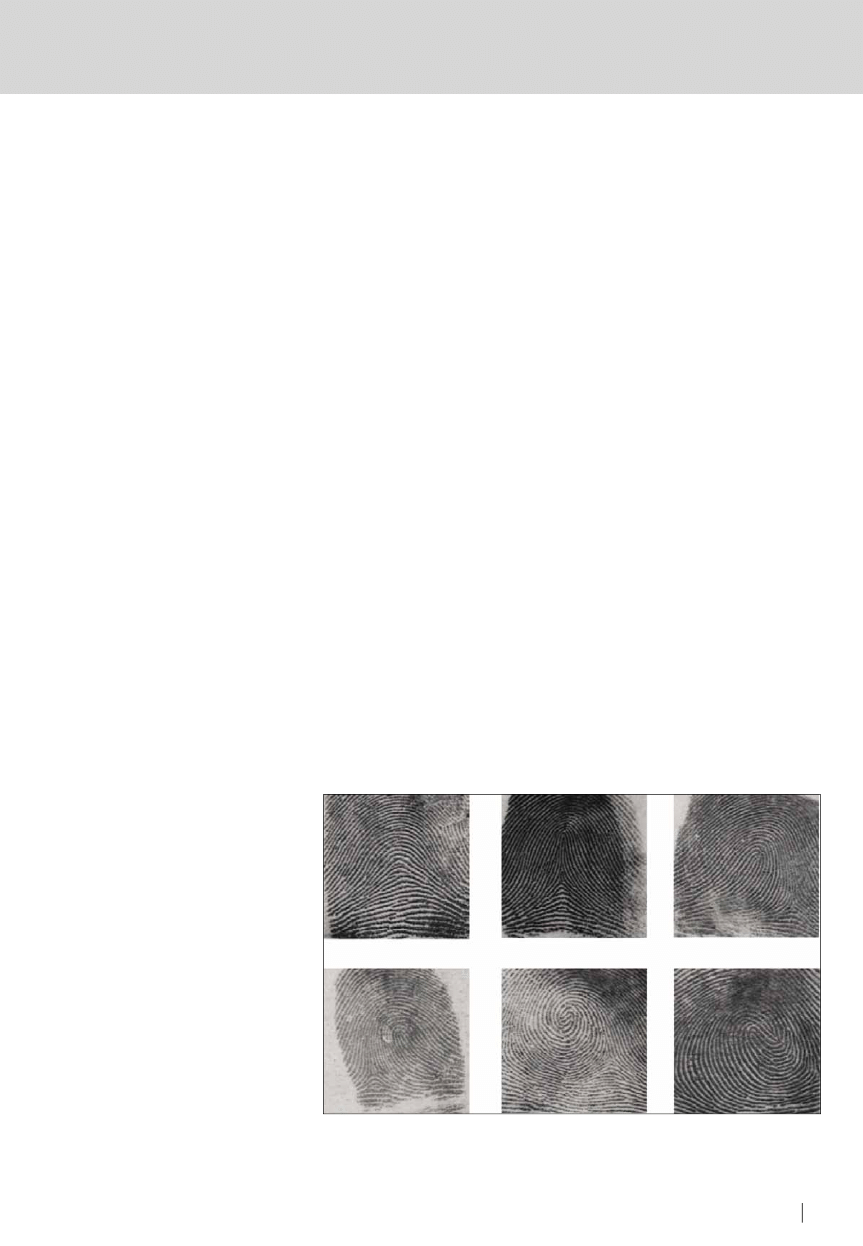

Rysunek 5.

Odciski

palca posiadają kilka cech szczególnych. Jedną z nich jest

kierunek w jakim ułożone są linie. Wyróżnia się ich sześć. Kolejno: łuk, łuk z tendencją,

pętla w prawo, pętla w lewo, spirala, pętle bliźniacze. Inne cechy są równie proste do

mierzenia

ATAK

48

HAKIN9 10/2009

BIOMETRYKA

49

HAKIN9

10/2009

danych zwierającej kopie fotografii z

praw jazdy, paszportów itp. Największą

wadą tego pomysłu jest to, że podczas

wykonywania fotografii większość osób

uśmiecha się, a idąc do samolotu ma

normalny wyraz twarzy. Dla systemów

okazało się to problemem nie do

przejścia – podczas uśmiechania

się twarz zbyt mocno zmienia swój

kształt. Można by rozwiązać ten

problem przyporządkowując każdej

osobie kilka zdjęć, jednak niektóre

stany USA postanowiły wprowadzić

zakaz uśmiechania się podczas

wykonywania zdjęć do prawa jazdy i

paszportu. Wszystkie systemy bazujące

na automatyce rozpoznającej twarze

są obecnie zbyt słabe i w warunkach

odbiegających od idealnych nie

sprawdzają się jako wystarczające

zabezpieczenie. Podatność na

oszustwa wymusza obsługę przez

osoby kontrolujące proces skanowania.

Stosowane obecnie techniki

przetwarzania obrazów są zbyt mało

skuteczne w rozpoznawaniu twarzy,

aby z wystarczającą skutecznością

służyć do autentykacji osób. Problemy

leżą zarówno po stronie technicznej

(kłopoty z przetwarzaniem zdjęć),

jak i fizycznej (zmienny wyraz twarzy

i jej zasłanianie). Wadą systemów

tego typu jest również duża liczba

fałszywych alarmów, czyli błędnego

przyporządkowania przypadkowej

osoby do zdjęcia poszukiwanej. Aby

oszukać stosowane obecnie programy

wystarczy uśmiechnąć się podczas

pobierania zdjęcia do bazy danych i

pozostać poważnym w trakcie kontroli

(lub odwrotnie). Dostanie się do

systemu chronionego czytnikiem twarzy

jest równie proste – wystarczy pokazać

mu fotografię.

Tęczówka

jedyna w swoim rodzaju

Jednym ze skuteczniejszych

sposobów autoryzacji przy pomocy

biometrii jest skanowanie tęczówki

oka. Według różnych badań jej

ostateczny kształt ustala się między

trzecim miesiącem ciąży, a drugim

rokiem życia człowieka, więc może

posłużyć prawie wszystkim. W dodatku

oko jest cały czas chronione przed

uszkodzeniami, a forma tęczówki

pozostaje niezmienna przez całe życie

(nie licząc wypadków losowych). W

przeciwieństwie do odcisków palców

tęczówki bliźniąt jednojajowych są

różne. Gdyby w przyszłości udało się

sklonować człowieka, również jego

kopia różniłaby się tym szczegółem.

Do tej pory nie udało się znaleźć

dwóch takich samych tęczówek,

więc prawdopodobnie są one

unikalne dla każdego z nas. Jeśli w

przypadku odcisków palców można

mówić maksymalnie o kilkudziesięciu

punktach charakterystycznych, z czego

wykorzystywanych jest tylko kilka lub

kilkanaście, to tęczówka każdego

człowieka zawiera ich ponad 260.

Skanując oboje oczu daje to ponad

500 cech. Zalety te dają duże pole do

popisu, ale implementacja systemów

rozpoznających oko pozostawia wiele

do życzenia i wbrew pozorom starsze

urządzenia są proste do oszukania.

Skanowanie działa podobnie

jak w przypadku odcisku palców

– wyszukiwane są punkty

charakterystyczne, ustalane wektory

cech, a wynik zapisywany w bazie

danych. Z racji liczby badanych

punktów w pierwszej kolejności

przeprowadzane są ogólne testy,

a dopiero po ich pozytywnej

weryfikacji kolejne. Niestety skanery

nie są bezawaryjne. Mimo że według

producentów posiadają skuteczność

bliską 100%, to w praktyce źle radzą

sobie z osobami będącymi pod

wpływem alkoholu, przemęczonych

i niewyspanych. Dzieje się tak, gdyż

naczynia krwionośne są w tych

przypadkach poszerzone.

Delikatna budowa ciągłe

ukrwionego oka powoduje utratę

cech tęczówki kilka sekund po śmierci

właściciela. Dzięki temu nie musimy

obawiać się o to, że atakujący

postanowi wyrwać oko w celu

oszukania systemu – o ile wie o tym, że

będzie ono nieprzydatne. W przypadku

starszych urządzeń możliwe jest jednak

ich oszukanie. Pierwsza generacja

skanerów dawała się okłamać

zdjęciem, pod warunkiem, że posiadało

wysoką rozdzielczość.

W nieco nowszych urządzeniach

wprowadzono dodatkowe

zabezpieczenie – badanie odblasków.

Na pierwszy rzut oka wydawać by się

mogło, że w celu oszukania skanera

wystarczy zastosować połyskliwy

papier fotograficzny. Nie jest to

wystarczające rozwiązanie. W oku

tworzą się aż cztery odbicia powstałe

przez załamanie światła odbitego od

jego dna. Budowa trójwymiarowego

modelu nie jest jednak konieczna.

Testy przeprowadzone na skanerach

stosowanych na lotniskach w Arabii

Saudyjskiej pokazały, że oszustwo

jest dużo prostsze. Wystarczy wyciąć

dziurę w zdjęciu w miejscu źrenicy, i tak

spreparowanym obrazem przysłonić

własne oko. Czujnik wykryje poprawne

odbicia wewnątrz naszego oka oraz

na połyskliwym zdjęciu i przejdzie do

analizy tęczówki.

Najnowsze skanery nie dają się

oszukać nawet w ten sposób. Opierają

się one na mikroruchach całej

gałki ocznej, charakterystycznej dla

każdego z nas. Innym sposobem jest

zastosowanie światła podczerwonego,

które bada ciepło wydzielane przez

naczynia krwionośne oka. Obecnie

wydaje się to zabezpieczeniem

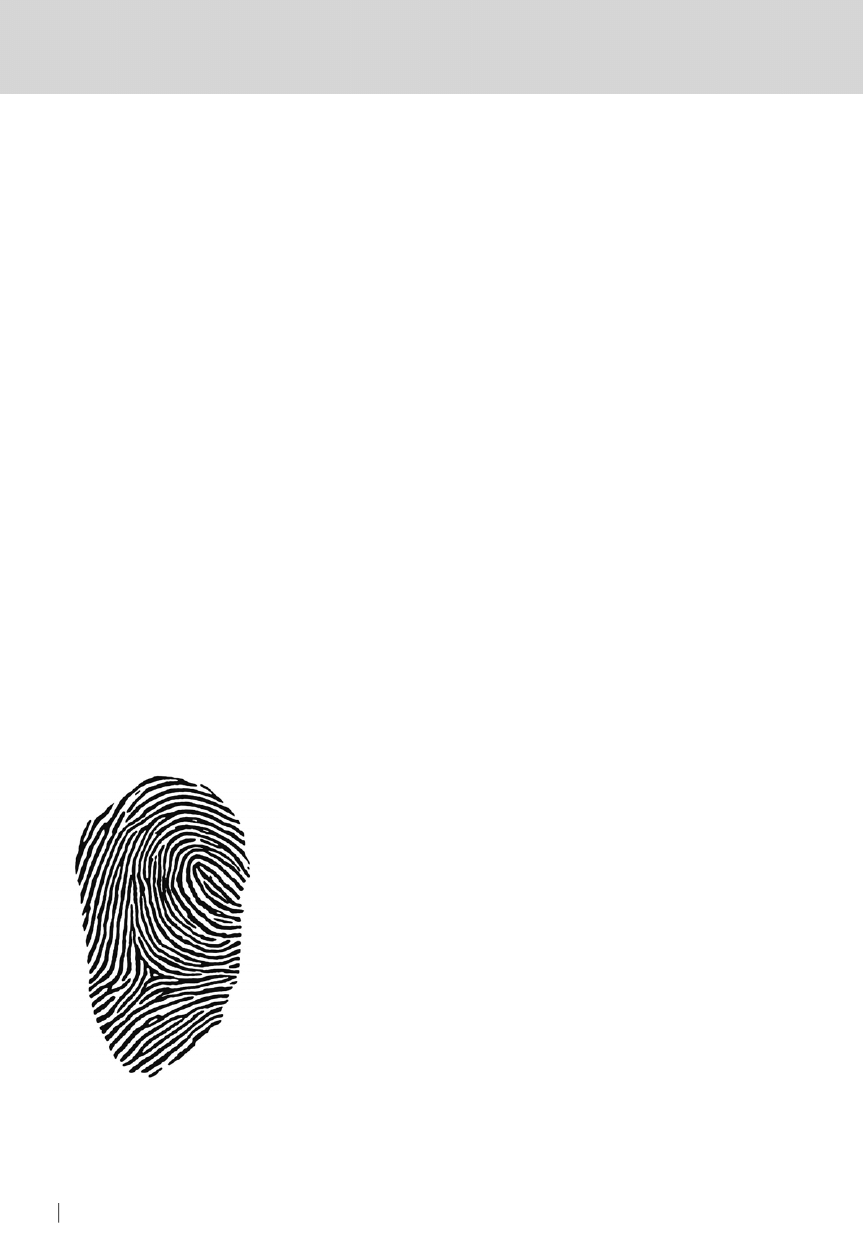

Rysunek 6.

Odcisk palca niemieckiego

federalnego ministra spraw

wewnętrznych, Wolfganga Schäuble'a.

Jego wydrukowanie pozwoli na oszukanie

90% skanerów

ATAK

48

HAKIN9 10/2009

BIOMETRYKA

49

HAKIN9

10/2009

niemożliwym do złamania, ale jeśli

nowe urządzenia staną się bardziej

popularne, to z pewnością znajdzie się

prosty sposób na ich oszukanie – tak

samo jak w przypadku sztucznych

odcisków palców. Dużym problemem

dla osób chcących wdrożyć system

biometryczny oparty o skanowanie

tęczówek jest koszt nowoczesnych

skanerów, które wykonają zdjęcie w

podczerwieni i zbadają mikroruchy.

Nie należy spodziewać się, że takie

urządzenia będą kupowane przez

cywilne firmy na tyle często, żeby

metody oszukania najnowszych

modeli nie były znane. Możemy

więc spodziewać się, że napotkane

urządzenie będzie nieco przestarzałe,

prostsze i jednocześnie łatwiejsze do

oszukania.

Prawdopodobna całkowita unikalność

tęczówek, duża liczba cech i mało

inwazyjny pomiar lokują analizę wyglądu

tęczówki oka na pozycji jednej z bardziej

użytecznych metod biometrycznych.

Niestety starsze czytniki można w prosty

sposób oszukać, podstawiając przed

skanerem zdjęcie. Nowe urządzenia

wydają się względnie bezpieczne, ale

są drogie, więc nie będą stosowane

powszechnie, przynajmniej nie w celach

cywilnych.

Raz na zawsze

Oddzielną sprawą jest sposób

zbierania i przechowywania informacji

biometrycznych. Używając odcisku

palca w pracy robimy to dla własnej

wygody, ale nie możemy mieć

pewności, co się z nim stanie. Odciski

palców nie są danymi osobowymi,

powiedział amerykański sekretarz

ds. bezpieczeństwa narodowego

Michael Chertoff. Oznacza to, że

administratorzy ich baz danych

mogą zrobić z informacjami prawie

wszystko. Mimo że odciski nie powinny

być przechowywane w formie jawnej,

ale dopóki ustandaryzowanie zapisu

wektora cech nie zostanie wdrożone

uniemożliwiłoby to wymianę informacji

między organizacjami.

Kontrowersje budzi również

sposób przechowywania danych

biometrycznych. Olbrzymie bazy

danych, budowane m.in. przez rządy

USA, Wielkiej Brytanii i Australii, a także

w mniejszym stopniu Unię Europejską

niosą ryzyko wycieku informacji. Nawet

jeśli nie zostaną one wykorzystane od

razu, to mogą latami czekać na okazję.

Żywotność haseł jest znacznie krótsza

niż z założenia niezmiennych cech

organizmu, więc osoba, która uzyska

dostęp do informacji biometrycznych

będzie miała możliwość logowania się

do wszystkich systemów chronionych

tylko na tej zasadzie.

Problematyczne może być

wprowadzanie bardziej nowoczesnych

baz danych. Jeśli w przyszłości pojawi

się nowy zbiór informacji powinien on

zawierać te już zebrane. W związku

z tym powinna istnieć możliwość

odszyfrowania przechowywanych

wektorów cech. W przeciwnym wypadku

konieczne byłoby zebranie ich po raz

drugi. Ponadto w przypadku wymiany

informacji między różnymi instytucjami

(np. krajami, które korzystają z różnych

systemów) powinna istnieć możliwość

obiegu znanych odcisków, zdjęć itd. Aby

było to możliwe, przechowywane muszą

być pełne dane, a nie tylko funkcje

skrótu z wektora cech.

Jest to kolejny argument

przemawiający za tym, że dane, które

raz zostały zdobyte będą stanowić

potencjalne niebezpieczeństwo już na

zawsze. Samo zbieranie dużej ilości

danych może okazać się niepotrzebne i

tylko zwiększać rozmiar baz. Jeśli okaże

się, że część informacji jest nieprzydatna

pojawi się kolejne miejsce, którym mogą

wyciec.

Osoby, które uważają, że danych

nigdy nie będzie za dużo powinien

zainteresować konkurs ogłoszony przez

rząd Wielkiej Brytanii. Jako że nie wie

on, co zrobić z zebranymi już danymi,

zaproponował wymyślenie zastosowania

przez uczestników konkursu. Oczywiście

nie kłóci się to z gromadzeniem kolejnych

informacji.

Dużo danych,

duże zagrożenie

W przyszłości problemem mogą

okazać się nieuczciwi pracownicy

mający dostęp do baz danych.

W Polsce nie planuje się jednej

centralnej bazy. Dane biometryczne

przechowywane mają być w wielu

urzędach odpowiedzialnych dotychczas

za wydanie paszportów. Jednak

kraje takie jak np. Wielka Brytania czy

Australia tworzą wielkie centra danych.

Dostanie się do takich informacji przez

niepowołane osoby groziłoby utratą

sensu prowadzenia całego systemu.

Należy zauważyć, że rozwiązanie jest o

Rysunek 7.

Producenci skanerów biometrycznych nieoficjalnie zalecają stosowanie ich

jedynie jako uzupełnienia systemu kontroli, nigdy jako jedynego zabezpieczenia

ATAK

50

HAKIN9 10/2009

BIOMETRYKA

51

HAKIN9

10/2009

wiele bardziej złożone niż sama baza

danych – podłączone są do niego

punkty, w których pobiera się dane,

bramki kontrolne (np. na lotniskach)

oraz systemy kopii zapasowych.

Zabezpieczenie wszystkich podzespołów

wydaje się mało prawdopodobne

i kosztowne. Przykładem może być

system amerykański, którego koszt z

szacunkowych 40 mln dolarów wzrósł

już do miliarda. Skoro cena już teraz

jest 25 razy większa niż zakładano,

to oczywistym jest, że niezauważone

na początku wady wyszły w trakcie

tworzenia systemu. Otwartym pozostaje

pytanie, ile luk pozostało do załatania.

Zagrożeniem większym niż

pojedyncze próby oszukania systemów

biometrycznych jest samo zbieranie

i przechowywanie danych. Rozmiar

systemu, konieczność wymiany

informacji między niekompatybilnymi

rozwiązaniami i brak możliwości

zmiany wykradzionych danych czynią

typowe ataki bardzo opłacalnymi.

Ma to szczególne znaczenie właśnie

teraz, kiedy systemy nie są dobrze

zabezpieczone ani przetestowane.

Uzyskane informacje (np. z holenderskich

paszportów) mogą okazać się bezcenne

w przyszłości, kiedy biometria stanie się

bardziej powszechna.

Biometria z nakazu

W nowych, wprowadzanych od kilku lat

paszportach znajdą się co najmniej

dwie informacje biometryczne. Jedna

z nich, obowiązkowa, to zdjęcie twarzy,

zapisane jako obraz JPG. Drugą,

wprowadzaną przez niektóre kraje jest

odcisk palca. W Polsce nie ma zgody

co do wprowadzania dodatkowych cech

poza zdjęciem, ale prawdopodobnie w

paszporcie znajdzie się również odcisk

palca. Informacje te zostaną zapisane

w chipie znajdującym się w okładce

paszportu. Zawiera on układ RFID, który

pozwala na bezprzewodowy dostęp do

pamięci paszportu z typowej odległości

20cm (w dobrych warunkach do 2

metrów).

RFID nadaje się do stosowania

w magazynach i sklepach, ale jego

wprowadzenie w paszportach nie

ma większego sensu i wpłynęło na

obniżenie poziomu bezpieczeństwa

tego dokumentu. Po demonstracji

przeprowadzonej w Holandii w 2006

roku, w której udało się zebrać

informacje o znajdujących się na

lotnisku właścicielach paszportów

wprowadzono specjalne okładki,

które działają jak klatka Faradaya

(izolują wnętrze przed falami

elektromagnetycznymi). W związku

z tym obecnie i tak konieczne jest

otwarcie paszportu i zbliżenie go

do czytnika – dokładnie tak, jakby

moduł komunikacyjny był przewodowy.

Podczas otwarcia okładki możliwe

jest jednak wykonanie kilku kopii,

np. przez osobę stojącą obok, co w

przypadku systemów wymagających

bezpośredniego kontaktu byłoby

znacznie trudniejsze.

Wyposażone w RFID paszporty

biometryczne używane są obecnie

przez ok. 45 państw. W chipie znajduje

się kilka plików, do których dostęp

jest praktycznie nieograniczony oraz

klucz prywatny, przechowywany w

niedostępnym obszarze pamięci.

Obowiązkowe dane to informacje

osobowe (nazwisko, data urodzenia,

płeć itd.), zdjęcie zapisane jako plik

JPG lub JPG2000, plik zapewniający

integralność zapisanych danych oraz

indeks wszystkich plików. Pozostałe

informacje to druga dana biometryczna

(odcisk palca) i zabezpieczenie przed

klonowaniem. Z dwóch ostatnich

korzysta tylko 5 państw: Australia,

Kanada, Nowa Zelandia, Japonia

i Singapur. Kilka krajów testuje

opcjonalne zabezpieczenia (Niemcy,

USA, Wielka Brytania). Chip zawiera

miejsce na kolejne cechy biometryczne,

ale obecnie nikt nie planuje ich

wprowadzać.

Jako że nie wszystkie kraje zapisują

informacje takie jak odcisk palca czy

dane potwierdzające, autentyczność

dokumentu ich poprawność jest

ignorowana. Wyjątkiem są paszporty

wymienionych wyżej państw. Płynie z

tego prosty wniosek: zamiast klonować

lub podrabiać paszport Australii czy

Japonii lepiej wybrać któryś z krajów,

który wdrożył tylko podstawowe

informacje.

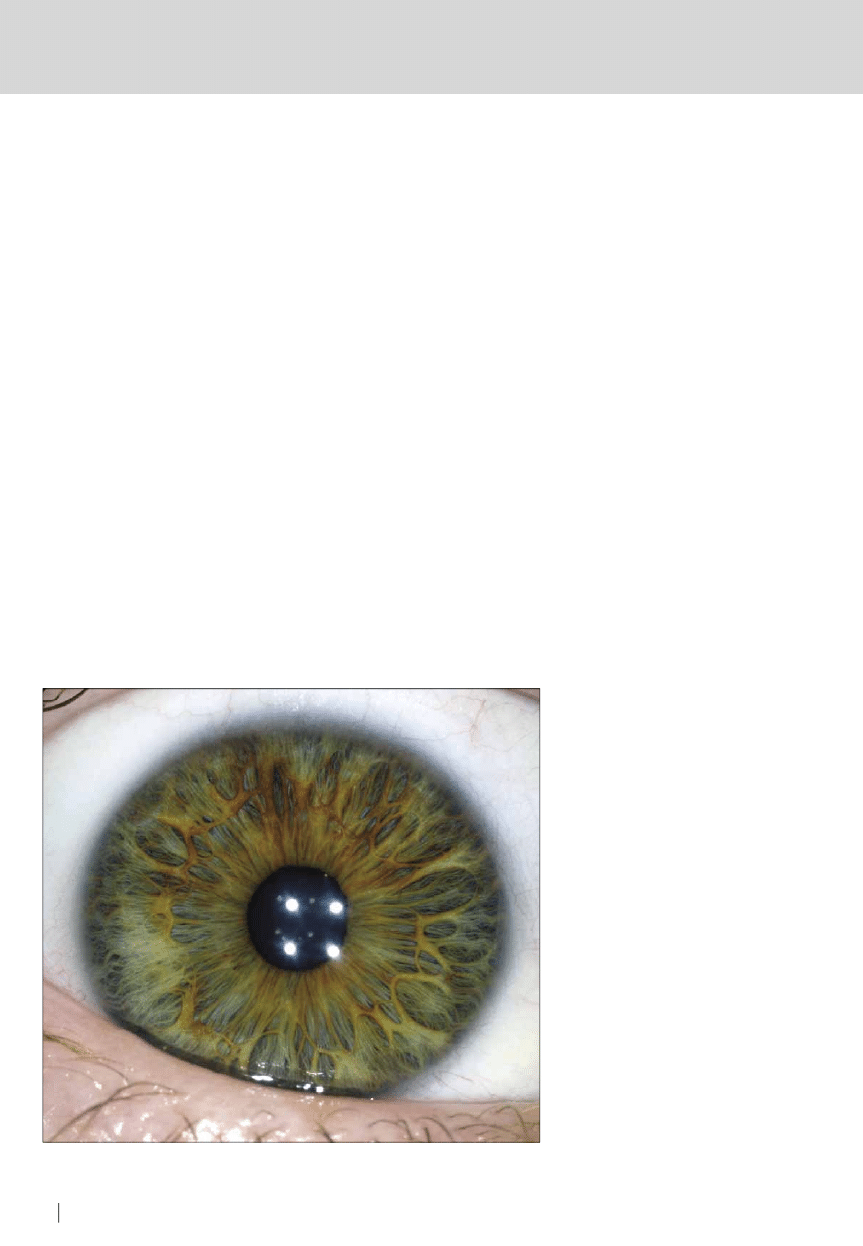

Rysunek 8.

Nowe skanery tęczówki badają odblaski pochodzące z dna oka w celu

wykrycia zdjęć. Da się je oszukać wyciętym zdjęciem i własną źrenicą

ATAK

50

HAKIN9 10/2009

BIOMETRYKA

51

HAKIN9

10/2009

Elvis też ma swój paszport

Z powodu słabych zabezpieczeń

dostęp do danych jest banalnie prosty.

Wystarczy czytnik (koszt poniżej 100

zł) i darmowe oprogramowanie (np.

aplikacja JMRTD, implementująca

standard wprowadzony przez

International Civil Aviation

Organization). Przy ich pomocy możliwe

jest zarówno odczytanie informacji

z paszportu, jak i zapisanie ich na

nowej karcie, czyli w praktyce jego

sklonowanie. JMRTD sam wygeneruje

odpowiednie pliki, łącznie z indeksem i

plikiem kontrolnym.

Jednak nawet w przypadku braku

dostępu do niektórych informacji

program Golden Reader Tool,

stosowany na przejściach granicznych

i lotniskach nie zatrzyma podrobionego

paszportu. W razie błędnego podpisu

zgłasza błąd, ale nie krytyczny (non-

critical error), a złego hasha jedynie

warunek (warning). Ignorując dane,

które i tak nie są weryfikowane, hacker

o pseudonimie vonJeek stworzył

paszport Elvisa Presleya i pozytywnie

przeszedł kontrolę. Do wykonania

nowego dokumentu wystarczył zwykły

czytnik, czysta karta i wspomniany

wyżej program. Dokładny schemat

postępowania znajduje się na jego

stronie internetowej.

Sytuacja mogłaby zmienić

się, jeśli wszystkie kraje w pełni

korzystałyby z zabezpieczeń paszportu.

Udostępniają one dwa sposoby

ochrony – Basic Access Authentication

(BAC) i Active Authentication (AA).

Obydwa zabezpieczenia są dzisiaj

opcjonalne. BAC to łańcuch znaków

będący zaszyfrowanymi danymi,

których kluczem są połączone

numer dokumentu, data urodzenia

i data wygaśnięcia paszportu. Jako

algorytm szyfrujący stosuje się

3DES. Wszystkie informacje są jawne,

więc stworzenie własnego BAC nie

stanowi problemu. Również uzyskanie

informacji wejściowych na podstawie

zaszyfrowanego pliku nie zajmie wiele

czasu, co wynika ze słabości 3DES.

Lepszym zabezpieczeniem przed

amatorskimi próbami manipulacji

paszportem jest Active Authentication.

Korzysta on z klucza prywatnego

znajdującego się w chronionym przed

dostępem obszarze pamięci. Znane

ataki mające na celu jego uzyskanie

polegają na analizie wydzielanej przez

układ mocy, więc ich przeprowadzenie

przy pomocy samego czytnika nie jest

możliwe.

Mimo to informacje te obecnie

i tak są ignorowane. Kolejną wadą

paszportu jest generator liczb

losowych. Losowość oparta jest o

tylko jedną zmienną – liczbę cykli

zegara od czasu włączenia układu.

Wygenerowanie odpowiedzi nie stanowi

więc żadnego problemu.

Dopóki kontrola autentyczności

nie zostanie wprowadzona przez

wszystkie państwa podrobienie

paszportów jest wyjątkowo łatwe i tanie.

Próby ochrony takie jak zamknięcie

RFID w klatce Faradaya i kary za

manipulacje przy paszporcie nie

odstraszą potencjalnych oszustów.

Jednak nawet skorzystanie ze

wszystkich zabezpieczeń oferowanych

przez paszporty nie zagwarantuje

bezpieczeństwa – już dziś są one zbyt

słabe.

Podsumowanie

Urządzenia stosujące biometrię w

żadnym wypadku nie powinny być

stosowane jako jedyne zabezpieczenie

jakichkolwiek danych. Popularne

skanery twarzy i odcisków palca

można oszukać podstawiając

zdjęcie. Bezpieczeństwo droższych

systemów opiera się na ich małej

dostępności, a co za tym idzie braku

możliwości znalezienia słabych cech

urządzenia. Mimo że producenci

sprzętu biometrycznego reklamują

swoje urządzenia jako zwiększające

bezpieczeństwo, obecnie nie jest to

prawdą. Największy błąd znajduje się

w założeniach tego typu systemów

– raz ukradzione dane umożliwią już na

zawsze dostęp do chronionych usług.

Z tego względu systemy biometryczne

mogą być stosowane jako dodatkowe

zabezpieczenia (np. hasło i skan oka)

lub samodzielnie w celu ułatwienia

dostępu – również potencjalnym

włamywaczom.

Podobnie wygląda sprawa

paszportów biometrycznych.

Wprowadzające je instytucje zdają

sobie sprawę z tego, jak mało

bezpieczne są to rozwiązania. Rząd

USA wprowadził karę do 25 lat

pozbawienia wolności osobom, które

modyfikują dane znajdujące się w

paszporcie, a w niektórych stanach

można zostać skazanym za sam

odczyt danych wysyłanych przez układy

RFID bez zgody właściciela. Olbrzymią

lukę stwarza to, że większość krajów

w żaden sposób nie zabezpieczyła

paszportów swoich obywateli. Oznacza

to, że wykonanie kopii dokumentów

części państw jest możliwe w domu.

Dopóki pełne zabezpieczenia nie

zostaną wdrożone, na co się nie zanosi,

pozyskanie danych i wykonywanie

kopii paszportów biometrycznych jest

wyjątkowo łatwe.

Należy przyznać, że biometria ułatwia

życie i dostęp do danych. Niestety, wbrew

powszechnej opinii, obniża jednocześnie

poziom bezpieczeństwa.

Marcin Kosedowski

Dziennikarz publikujący m.in. w Magazynie Internet i

PC Worldzie. Interesuje się anonimowością, spamem

i kryptografią. Obecnie kończy studia na wydziale

Elektroniki i Telekomunikacji Politechniki Wrocławskiej.

Kontakt z autorem: marcin@kosedowski.com.

W Sieci

• http://www.youtube.com/watch?v=MAfAVGES-Yc – film pokazujący jak wykonać sztuczny

palec,

• http://freeworld.thc.org/thc-epassport/ – dokładne instrukcje na temat tworzenia

paszportu,

• http://www.youtube.com/watch?v=0u4pg_XwNk8 – film pokazujący skuteczność

powyższej metody,

• http://www.youtube.com/watch?v=a00rXJ_51Cc – film pokazujący na żywo jak dostać

się do komputera chronionego przez czytnik twarzy.

Wyszukiwarka

Podobne podstrony:

2009 10 Mam Twoje (meta)dane!

K2 2009 10 zad 2 id 229691

psyikoty, Rok szkolny 2009-10, Ściągnięte z sieci

2009 10 13

Patofizjologi zagadnienia 2009 10

ż Pytania do wykladu Transport sI 2009 10, matematyka

K1 2009 10 zad 3

Zagadnienia egzaminacyjne 2009-10, Epi, Egzamin, pyt epi

Egzam.WILFIZYKA 2009 10, Budownictwo PK, Fizyka

2009 10 27

egz kon ETI EiT 2009 10

2009 10 27 19 40 Puszcze i bory z legenda 2xA4

2009 10 05 praid 26669 Nieznany

Technologie Informacyjne - tematy prezentacji dzienne 2009-10, W

MAJ-PLAN, rok szkolny 2009-10 -dzieci4,5 letnie

KWIECIEŃ-PLAN, rok szkolny 2009-10 -dzieci4,5 letnie

2009 10 09 OZPN Praca Pisemna (2)

K2 2009 10 zad 3

Egzamin 2009 10

więcej podobnych podstron