NA CD

NEWSY

Z OKŁADKI

FIRMA

MAGAZYN

PROGRAMY

WARSZTAT

poradnik

INTERNET.lipiec.2005

66

C

zy nigdy nie miałeś ochoty sprawdzić,

kim jest w realnym świecie człowiek,

który od jakiegoś czasu obraża cię na

forum internetowym? A może wolałbyś usta-

lić nieco faktów o dziewczynie, którą niedaw-

no poznałeś na GG? A co ze starym kumplem,

który w ostatniej wiadomości twierdzi, że od

roku mieszka w Nowym Jorku i wiedzie mu

się świetnie? Przecież mógłbyś przysiąc, że

nie dalej jak wczoraj jego twarz mignęła ci na

mieście. Czy nie chciałbyś sprawdzić skąd na-

prawdę wysłał e-maila? Jeśli chociaż na jedno

pytanie odpowiedziałeś twierdząco, to ten ar-

tykuł jest właśnie dla ciebie.

Metodologia, czyli IP to podstawa

Adres IP najczęściej widzimy jako cztery licz-

by oddzielone kropkami. Jest to najbardziej

charakterystyczny trop pozostawiany przez

sieciową zwierzynę łowną i żaden pies goń-

czy nie powinien wybierać się na polowanie,

zanim wcześniej nie nauczy się odczytywać

tak podstawowych informacji.

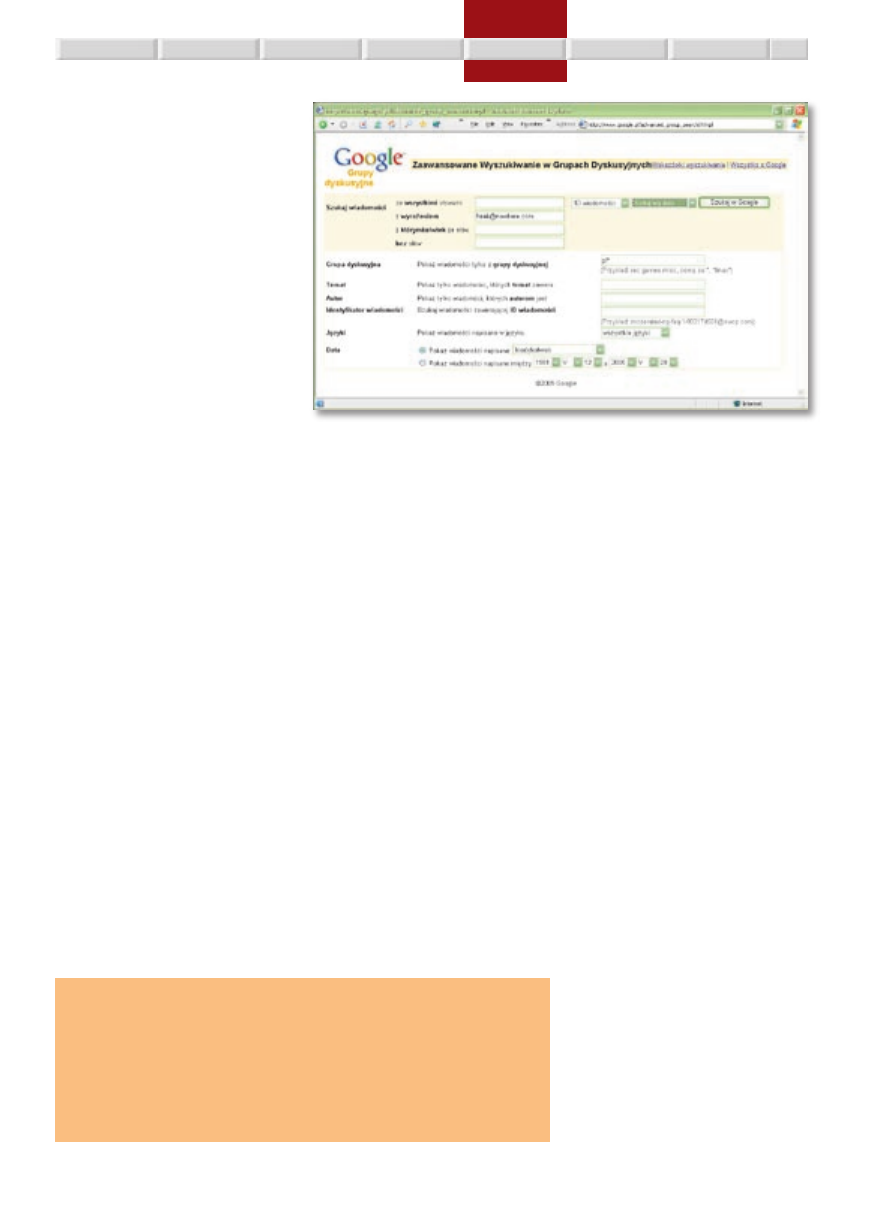

Najłatwiej ustalić IP w przypadku grup

dyskusyjnych. Wysyłając post na grupę, pro-

gram kliencki, taki jak Outlook Express, Mo-

zilla Thunderbird bądź inny, komunikuje się

z serwerem news, którego adres ma zapisany

w ustawieniach. Trochę negocjują, a potem

klient przesyła wiadomość, która szybko pro-

paguje się na inne serwery news i już wkrótce

jest widoczna na całym świecie.

Jest jednak pewien drobny szczegół: odbie-

rając wiadomość, serwer grup dyskusyjnych,

Sieciowe łowy

Nie sil się na anonimowość,

i tak cię namierzą...

Ogólnoświatowa pajęczyna

liczy obecnie ponad 8 miliar-

dów stron. Jednak namierze-

nie kogoś w tym bezmiarze

jest łatwiejsze niż myślisz,

jeśli tylko wiesz czego szu-

kać i jak się do tego zabrać.

Eryk Algo

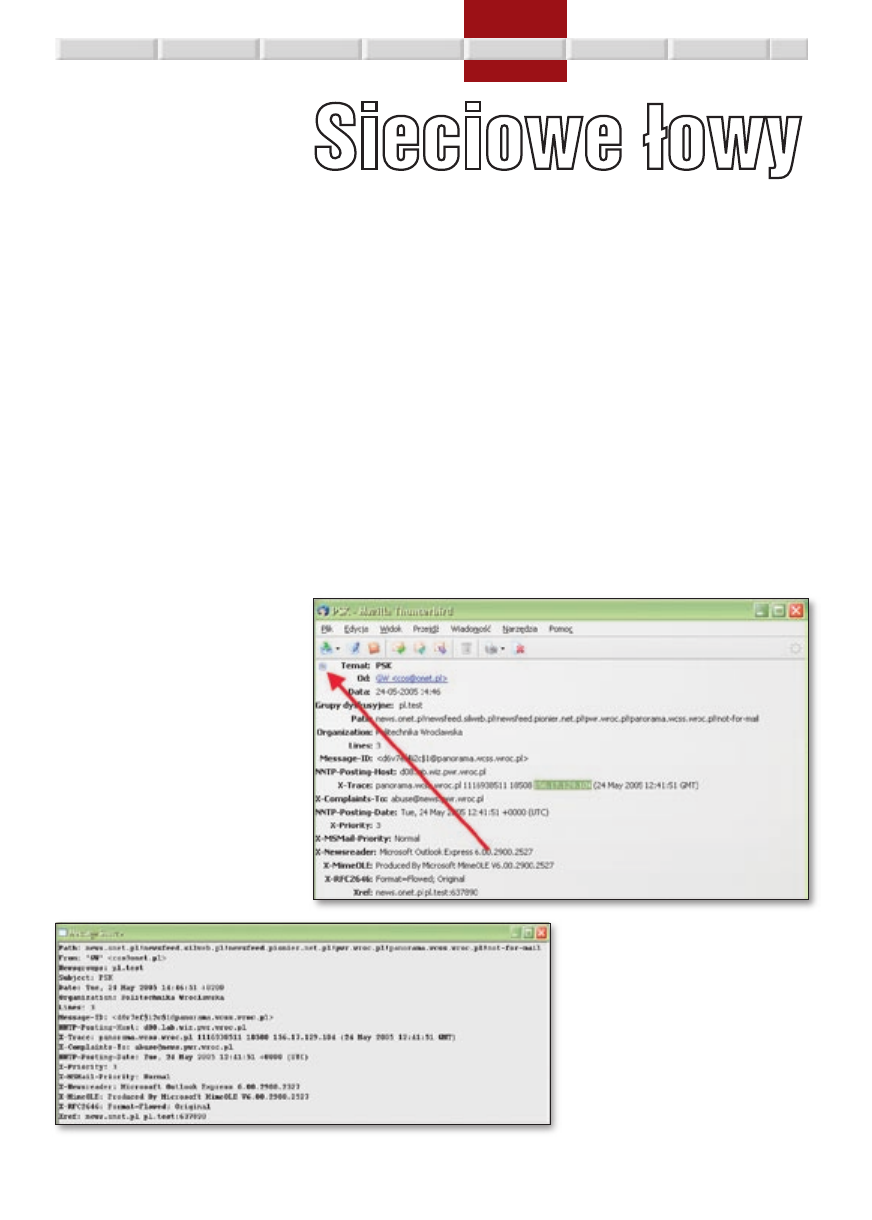

Wiadomość w programie Outlook Express oglądana razem z nagłówkami

taki jak na przykład news.gazeta.pl albo news.

onet.pl, dopisuje do postu specyficzne nagłów-

ki. Jest ich sporo, ale te widoczne gołym okiem

są niewiele warte, bowiem w pola, określają-

ce nadawcę typu From, Organization, czy te

podające zwrotny adres e-mail, można wpisać

dowolne wartości.

Więcej informacji przekazują nagłówki,

których normalnie w treści nie widać. Moż-

na jednak bez problemu je zobaczyć. W tym

celu w Outlook Expressie po otworzeniu wia-

domości należy wcisnąć Ctrl+F3. W Mozilla

Thunderbird do tego celu służy przełącznik

usytuowany na lewo od nagłówka Temat. Na-

leży pamiętać, aby wcześniej w menu postu

ustawić Widok Pokaż nagłówki Wszyst-

Przypadkowa wiadomość news oglądana

w Mozilla Thunderbird. Przełącznik +/- na lewo

od nagłówka Temat pokazuje bądź ukrywa

pozostałe nagłówki

kie. W innych programach pocztowych opcja

na pewno będzie dostępna gdzieś w ustawie-

niach, albo w jakimś menu podręcznym, w li-

ście wiadomości.

Najbardziej interesuje nas nagłówek NNTP-

-Posting-Host, bo w to miejsce serwer wpisu-

je adres IP komputera, z którego wysłano wia-

domość. Czasami jednak dzieje się inaczej. Na

przykład w przypadku bramki news, z której

można skorzystać na stronach www.polnews.

pl, w tym miejscu znajduje się IP serwera, a in-

teresujący nas ślad ukryty jest w nagłówku

X-Original-NNTP-Posting-Host. Bramka pra-

cująca na stronach Gazety Wyborczej (http://use-

net.gazeta.pl) informację o oryginalnym IP zaszy-

wa w nagłówku X-Remote-IP, a interfejs niu-

sów na Onecie (http://niusy.onet.pl) prawdziwego

nadawcę umieszcza w X-Forwarded-For.

Pozostałe nagłówki, które przestawiają

sobą wartość w sieciowym tropieniu, to X-

-Newsreader albo X-User-Agent, przechowują-

ce informacje o programie pocztowym nadaw-

cy, czy też X-Trace, gdzie czasami znajduje się

jego oryginalny IP. Warto wczytać się w na-

WARSZTAT

NA CD

NEWSY

Z OKŁADKI

FIRMA

MAGAZYN

PROGRAMY

poradnik

INTERNET.lipiec.2005

67

główki, bo ich nazwy są intuicyjne, a dane,

które przechowują, mogą pomóc w ustaleniu

prawdziwej tożsamości.

Przesyła się go za pomocą Simple Mail Trans-

fer Protocol, czyli protokołu komunikacyjne-

go SMTP. Wysyłanie zaczyna się od tego, że

program pocztowy nawiązuje łączność na por-

cie 25 z serwerem SMTP, który ustawiony jest

w opcjach, i przekazuje mu przesyłkę. Serwer

przyjmuje ją, potwierdza, po czym rozłącza się

i zaczyna szukać najkrótszej drogi do odbior-

cy, która najczęściej wiedzie przez inne serwe-

ry pocztowe. Ostatni z nich przechowuje wia-

domość w skrzynce do czasu, gdy adresat nie

ściągnie jej za pomocą programu pocztowego

poprzez protokoły POP3 albo IMAP.

Szczegóły są bardziej złożone, ale dla nas

najważniejsze jest, że każdy serwer pocztowy,

który pośredniczy w przesyłaniu, dokleja na

górę e-maila własny nagłówek typu Received,

w którym zapisuje, kto mu przekazał sztafeto-

wą przesyłkę. Analizując nagłówki Received

możemy dokładnie prześledzić trasę e-maila

i poznać nadawcę, bo na samym dole znajduje

się oczywiście adres maszyny, z której prze-

syłka wystartowała.

Pozostałe nagłówki e-maila, które mogą

się do czegoś przydać, zaczynają się od litery

X. Często przechowują one informacje o pro-

gramie pocztowym, którego użyto do nadania

przesyłki, czy identyfikatorze nadawcy. Bo

choć protokół SMTP w założeniu nie wyma-

ga logowania, to obecnie większość serwerów

pocztowych i tak wymusza potwierdzenie au-

tentyczności.

Należy pamiętać, że pierwsze nagłówki Re-

ceived łatwo sfałszować. W takim przypadku

serwer, który odbierze przesyłkę, nie wyma-

że ich, tylko dopisze na górze własny nagłó-

wek. Profesjonalni spamerzy często stosują

tę sztuczkę.

Internetowe fora dyskusyjne

oraz czaty

Gdy chcemy ustalić tożsamość jakiegoś krzy-

kacza na forum internetowym, albo osoby,

z którą jesteśmy właśnie na czacie, sprawa wy-

daje się nieco poważniejsza. Co prawda, wcho-

dząc na dowolną stronę, zostawia się mnóstwo

śladów, ale problem polega na tym, że dostęp

do tych informacji mają tylko administratorzy,

którzy raczej nie udostępnią ich z byle powodu.

Dlatego skuteczną i prostą metodą jest popro-

szenie sieciowego interlokutora, aby przysłał

e-maila, po którym można ustalić jego IP.

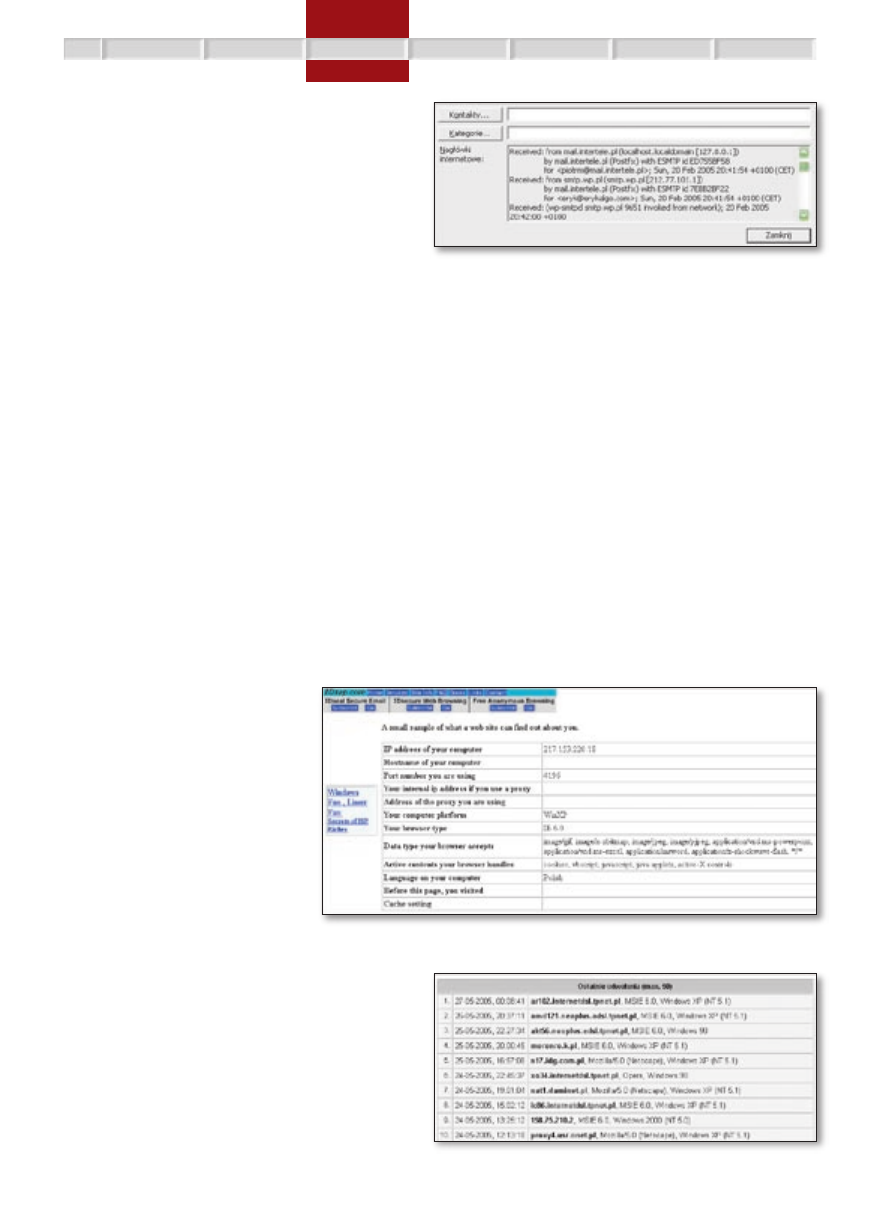

Nagłówki e-maila

widoczne w progra-

mie Outlook. Aby je

zobaczyć, w folderze

Wiadomości należy

zaznaczyć jedną

z nich i z menu

podręcznego

wybrać

Opcje. Na pierwszym planie widać ułożone kolejno zapisy Received, które

określają trasę przesyłki przez kolejne serwery pocztowe

Sprawdź, co wiedzą o tobie witryny, na które wchodzisz. Wpisz w przeglądarkę http://idzap.com/

userdata.php i wciśnij Enter, aby zobaczyć ile informacji zostawiasz nieświadomie w internecie

Fragment sekcji

ostatnich wizyt

polskiej wersji

darmowych sta-

tystyk stat4u.

Tabela pokazuje

dokładny czas

odwiedzin, nazwę

komputera oraz

system operacyjny

i przeglądarkę

Gorzej, jeśli sprawy zaszły już tak dale-

ko, że jesteśmy na ścieżce wojennej. Ale tu

też znajdzie się rada. Wystarczy, że skłoni-

my tego kogoś, aby odwiedził naszą stronę,

na której wcześniej umieścimy odpowiednie

statystki. Statystyki te mają postać maleń-

kiego skryptu. Przy odwiedzinach ów skrypt

wykonuje się na maszynie gościa i przesyła

do bazy danych wiele istotnych informacji,

takich jak numer IP odwiedzającego, zain-

stalowany u niego system operacyjny, prze-

glądarka i wiele innych. Co ważne, najczę-

ściej nie musimy wiedzieć nic o programo-

waniu, aby uruchomić własne statystki, bo

kod skryptu wygeneruje witryna, z której

usług zdecydujemy się korzystać. Instalacja

polega na umieszczeniu skryptu w kodzie

własnej strony. Od tego momentu wszystkie

zapisy i logi będą się odkładać w specjal-

nej bazie danych, do której będziemy mieć

oczywiście dostęp.

Witryn ze statystykami jest wiele, np. dar-

mową wersję można ściągnąć do samodziel-

nego zainstalowania z witryny webanalyse.fr.

Podobne usługi znajdziemy poprzez Google,

wpisując jako szukaną frazę na przykład „sta-

tystyki odwiedzin”.

P2P to...

...połączenia typu peer-to-peer. Mają one miej-

sce zawsze, gdy nasz komputer komuniku-

je się z innym bez pomocy serwera. Dobrym

przykładem programów P2P są: Kazaa, eDon-

key, eMule.

Aby dowiedzieć się z kim wymieniamy

pliki, wystarczy uruchomić polecenie net-

stat, które pokazuje aktualny stan połączeń

z siecią. W tym celu otwieramy powłokę DOS,

wpisujemy netstat, wciskamy klawisz Enter

i gotowe. W pierwszej kolumnie widzimy pro-

tokół, w drugiej numer portu, w trzeciej ad-

res, a w ostatniej status połączenia. Polecenie

NA CD

NEWSY

Z OKŁADKI

FIRMA

MAGAZYN

PROGRAMY

WARSZTAT

poradnik

INTERNET.lipiec.2005

68

DOS-owe polecenie

netstat wyświetla stan aktualnych połączeń z siecią. Jak widać, otwarta sesja

Gadu-Gadu wymusza ich co najmniej kilka

to jest bardzo użyteczne i ma wiele opcji, któ-

re można poznać wywołując je z przełączni-

kiem pomocy: netstat- /?.

Jeśli program P2P jest tak skonfigurowa-

ny, że zezwala na połączenia bezpośrednie, to

stosując ten trik można podejrzeć adres osoby,

z którą aktualnie dzielimy się plikami. Nieste-

ty użytkowników korzystających z komunika-

torów typu Gadu-Gadu, Tlen, IM czy też ICQ

nie można namierzyć w tak prosty sposób, po-

nieważ komunikator zainstalowany na naszym

komputerze nie łączy się maszyną rozmówcy,

tylko z serwerem, przez który przechodzi każ-

dy wpisany znak. Wówczas najprostszy sposób

sprawdzenia IP jest identyczny jak przy forach

i czatach, czyli należy nakłonić rozmówcę do

wysłania e-maila, albo odwiedzenia strony, na

której uruchomiliśmy wcześniej odpowiednie

statystyki. Jeśli i to się nie uda, to można po-

prosić go o dodanie do kontaktów, po czym

spróbować coś mu przesłać, na przykład swo-

je zdjęcie. W takim przypadku komunikato-

ry, aby nie obciążać głównego serwera, czę-

sto otrzymują od niego adresy IP i zaczynają

transfer już tylko między sobą. Można wtedy

podejrzeć IP rozmówcy za pomocą polecenia

netstat. Jednak nie zawsze to się udaje, bo nie-

które programy, jak na przykład Gadu-Gadu,

przy instalacji dają możliwość zablokowania

połączeń typu P2P. Wtedy nawet pliki są prze-

syłane przez serwer główny i namierzenie nie

powiedzie się.

Zestaw narzędzi badacza

Wiemy już jak uzyskać adres IP osoby, któ-

rą chcemy namierzyć. To dużo, ale bez odpo-

wiednich narzędzi nie posuniemy się dalej ani

o krok. Na szczęście narzędzia te są dostępne

za darmo w systemie. Podstawowym z nich jest

polecenie ping, które wysyła kilkanaście baj-

tów pod wskazany adres i wyświetla rezulta-

ty. Dla przykładu, ping onet.pl wyświetli sta-

tystki odpowiedzi oraz pokaże aktualny adres

IP domeny, czyli 213.180.130.200.

Aby zadziałać w drugą stronę, to znaczy

na podstawie adresu odszukać nazwę symbo-

liczną, powinniśmy użyć polecenia nslook-

up, podając po nim interesujący nas adres.

Rezultatem będzie wyświetlenie pełnej na-

zwy domeny.

Możemy również prześledzić trasę, którą

przebędą pakiety w drodze z naszego kompu-

tera na zdalny. Służy temu polecenie tracert,

które po podaniu hosta docelowego wyświetla

wszystkie maszyny pośredniczące w komuni-

kacji pomiędzy nami.

Whois i witryny narzędziowe

Polecenie whois to dostęp do olbrzymiej bazy

zawierającej dane niezbędne przy rejestracji

domen. Często można tu uzyskać dokładne

informacje na temat właścicieli konkretnych

witryn. Najbardziej popularny whois znajduje

się pod adresem http://www.ripe.net/whois, lecz bar-

dzo przejrzysty interfejs ma też polska firma

AZ.PL: http://www.az.pl/whois.action.

Jak widać, whois ma dość duże możliwości.

Jeśli właściciel domeny nie zastrzegł swoich da-

nych, to uzyskamy wiele informacji o jego loka-

lizacji geograficznej, numerach telefonów itp.

W zestawieniu brak niestety użytecznego i często

wykorzystywanego szczegółu, jakim jest zakres

podsieci obsługiwanej przez daną domeną. Moż-

na to jednak bez problemu uzupełnić, na przy-

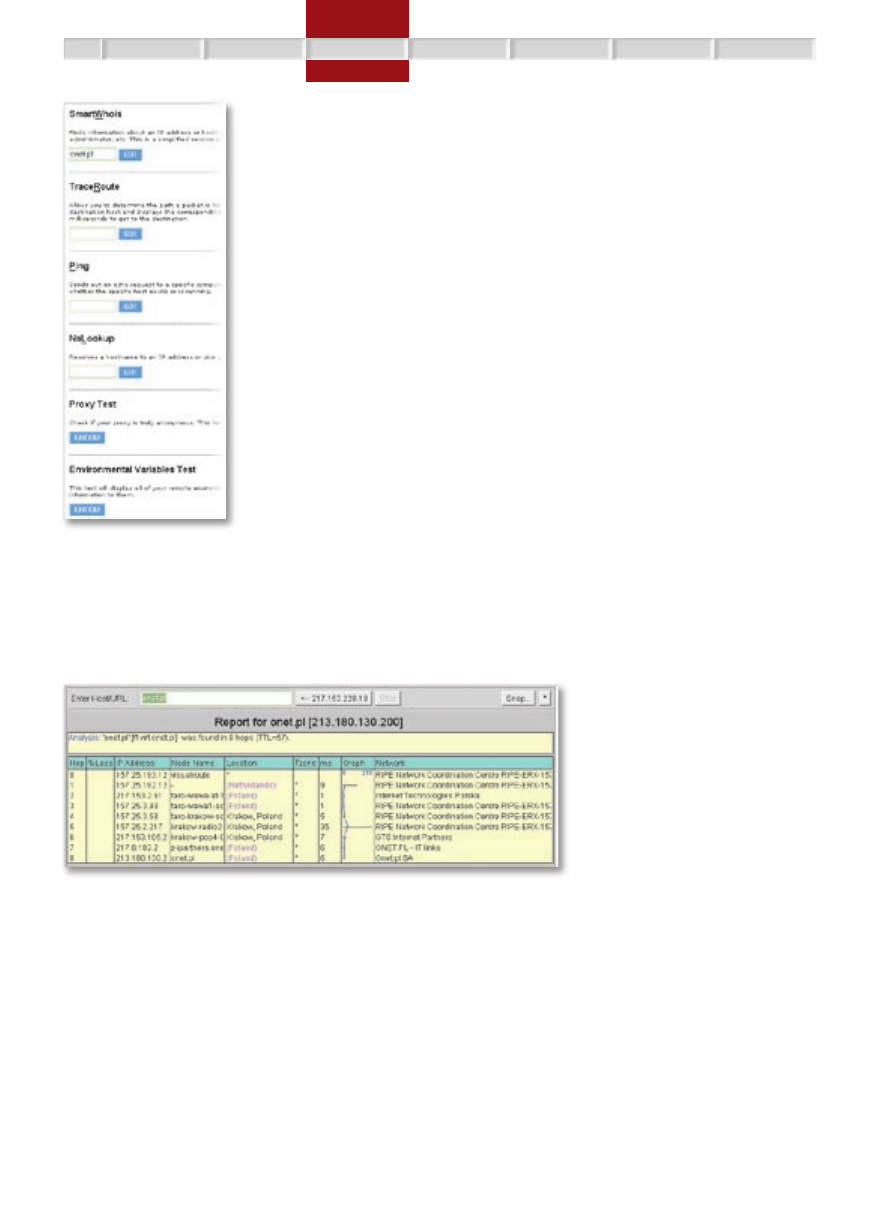

kład na stronach witryny All Net Tools.

Jej specjalny przybornik znajduje się pod

adresem http://all-nettools.com/toolbox/ i oprócz po-

Rezultat

najczęściej

używanych

poleceń

do szukania

w sieci.

Na górze

ping,

niżej

nslookup,

a na końcu

tracert

Baza whois udostępniana przez interfejs

polskiej firmy AZ.PL. Na ilustracji rezultat badania

domeny onet.pl

lecenia SmartWhois zawiera kopię wszystkich

najczęściej używanych poleceń śledzących.

Korzysta się z nich znacznie łatwiej i szyb-

ciej niż z ich odpowiedników systemowych,

choć te ostatnie mają znacznie więcej opcji,

które przydają się przy bardziej skompliko-

wanych operacjach.

Zastosowanie polecenia

SmartWhois

z witryny

All Net Tools dla domeny onet.pl

ujawnia pełen zakres komputerów w sieci firmy

WARSZTAT

NA CD

NEWSY

Z OKŁADKI

FIRMA

MAGAZYN

PROGRAMY

poradnik

INTERNET.lipiec.2005

69

Przegląd narzędzi wizualnych warto za-

kończyć pomysłowym apletem, który jest do-

stępny pod adresem http://www.visualroute.pl. Jest to

graficzny odpowiednik polecenia tracert, ale

w wersji interaktywnej. Dzięki temu kliknię-

cie hosta pośredniczącego wyświetla informa-

cje o nim, co przyspiesza analizę.

Zebranie

narzędzi

śledzących

w witrynie

All Net

Tools

znacznie

przyspiesza

prace

poszuki-

wawcze

Aplet

VisualRoute przedstawia w postaci graficznej działanie polecenia tracert

Co dalej?

Stosując wymienione techniki w większości

przypadków uda nam się powiązać poszuki-

waną osobę z jakąś instytucją. Co dalej? To już

zależy od instytucji. Jeśli IP wskaże na jakąś

niedużą firmę usługową, to prawdopodobnie

poszukiwaną osobą jest ktoś stamtąd. Wystar-

czy tę osobę poinformować telefonicznie, że

wiemy o jej istnieniu. Z reguły to pomaga.

Niestety, w praktyce okazuje się, że więk-

szość śladów będzie prowadzić do dostaw-

ców usług internetowych. Tu mamy problem,

bo choć mają oni dokładne logi i wiedzą, z

którego komputera (kablówka i WiFi) bądź

telefonu (PPP i GPRS) operował poszukiwa-

ny, raczej nie udostępnią tego rodzaju danych

prywatnym osobom. Możemy jedynie napisać

e-maila do administratora (adres ma z reguły

postać abuse@nazwa_domeny) i wskazanie

w nim konkretnych aktów złego zachowania,

co może zaowocować na przykład zamknię-

ciem konta tej osoby.

Oczywiście zawsze można trochę pobu-

szować. Najprostszy sposób to penetracja ca-

łej sieci, której zasięg uzyskamy w smartWho-

is za pomocą polecenia ping. Często, czytając

jedynie nazwy poszczególnych komputerów,

można domyślić się ich przeznaczenia. Istnie-

je też wiele programów, które pingowanie zro-

bią za nas – będą wysyłać pakiety na wszyst-

kie możliwe porty przez długi czas, tak aby

uszło to uwagi administratora, a my otrzyma-

my szczegółowy raport.

Zanim jednak zdecydujemy się na tego ro-

dzaju działania, których repertuar – nawiasem

mówiąc – jest bardzo szeroki, pamiętajmy, że

nigdy nie wiadomo, kiedy niewinna zabawa

przekształci się w coś poważniejszego. I wtedy

nagle może się okazać, że do drzwi zapuka ktoś

w mundurze z odpowiednimi nakazami...

Brak IP

Jeśli nie udało nam się odszukać prawdzi-

wego IP ani ustalić sieci, z której wychodził

poszukiwany, to przyczyny mogą być różne.

Mógł on na przykład korzystać z dobrego ser-

wera proxy. Jest ich w sieci wiele, a najlepsze

z nich prawie całkowicie maskują prawdzi-

wą tożsamość.

Ewentualnie poszukiwany mógł używać

anonymizera, czyli specjalnego serwisu tu-

nelującego IP i penetrującego sieć w imie-

niu klienta. Anonymizery łączą się ze swoim

klientem za pomocą 128-bitowego, szyfrowa-

nego protokołu SSL. Dlatego w takich przy-

padkach bezradny jest nawet administrator sie-

ci, z której korzysta poszukiwana osoba.

W takich przypadkach najlepiej użyć me-

tody odpryskowej, która zajmuje się sprawa-

mi technicznymi tylko w niewielkim stop-

niu, gdyż jej domeną jest logika i analiza po-

równawcza.

Sieciowy Holmes,

czyli metoda odpryskowa

Generalnie metoda odpryskowa polega na

składaniu w spójną całość okruchów infor-

macji, które osoby zostawiają bezwiednie

podczas wizyt w sieci. Metoda oparta jest na

trzech filarach.

Pierwszy wynika z faktu, że ludzie nie

zmieniają nawyków. Można porównać ze

sobą działania dwóch z pozoru innych osobo-

wości sieciowych, by stwierdzić, że to jest ten

sam człowiek.

Drugi filar to fakt wynikający z praw

psychologii społecznej. Różne wcielenia tej

samej osoby mają różne stopnie anonimo-

wości. Ktoś, kto zachowuje się w jednym

miejscu w sposób naganny, bardzo stara się

zachować anonimowość. Lecz ta sama oso-

ba pod innym nickiem, na innym forum, na

którym wypowiada się w sposób nie budzą-

cy zastrzeżeń, dużo mniej dba o ukrycie wła-

snej tożsamości.

Trzeci filar to stawianie hipotez wiążą-

cych dwie różne osobowości oraz umiejęt-

ność weryfikacji tychże hipotez za pomocą

prostych narzędzi, do których należą ogól-

nodostępne wyszukiwarki internetowe, ta-

kie jak Google, oraz teleadresowe bazy da-

nych. Dobrze jest też znać kilka sztuczek,

które odsłaniają fragmenty niewidoczne na

pierwszy rzut oka.

Prawdziwe polowanie

Powiedzmy, że na pewnej grupie dysku-

syjnej osoba o wiele mówiącym nicku Fre-

ak, ośmielona brakiem kontaktu fizycznego

publicznie szkaluje nasze dobre imię. Jakby

tego było mało, szaleniec ten zdobył nasz

adres e-mail i przysyła listy z wyzwiska-

mi. Posiłkując się zdobytą dotychczas wie-

dzą bardzo łatwo odszyfrujemy nagłówki

i ustalimy adres IP delikwenta. Powiedz-

my – jedynie dla przykładu – że ten adres

to 207.44.150.146.

Natychmiast sprawdzamy go za pomocą

whois albo smartWhois. Niestety okazuje się,

że adres należy do bardzo szerokiej puli u do-

stawcy z Houston w Ameryce. Piszemy e-mai-

la do administratora tej sieci, ale nie dostajemy

odpowiedzi. Piszemy oficjalnego e-maila, po

którym przychodzi standardowa odpowiedź.

NA CD

NEWSY

Z OKŁADKI

FIRMA

MAGAZYN

PROGRAMY

WARSZTAT

poradnik

INTERNET.lipiec.2005

70

Ciekawe strony

http://www.ripe.net/whois – informacje o konkretnych adresach IP

http://www.opengeo.pl – polska baza danych o lokalizacji adresów IP

http://www.visualroute.pl – wizualne narzędzie do śledzenia trasy pakietów

http://all-nettools.com/toolbox – zestaw narzędzi sieciowych

http://tools-on.net – inny zestaw narzędzi

http://www.ditel.com.pl – wyszukiwarka danych o polskich firmach.

http://idzap.com/userdata.php – wyświetla informacje, które przechwytują o nas witryny

Firma odpisuje, że owszem ma logi, ale udo-

stępni tylko na żądanie odpowiednich władz,

np. FBI, FDA czy Interpol.

Nadszedł zatem czas na metodę odprysko-

wą. Najpierw spróbujemy z adresem IP. Wie-

le forów internetowych przy wypowiedziach

upublicznia adres użytkownika. Wprowadza-

my więc w Google jako frazę szukaną adres

„207.44.150.146”. Następnie sprawdzamy go

na trzech głównych panelach WWW, Gra-

fika oraz Grupy dyskusyjne. Niestety wszę-

dzie pustki.

Jednak nie załamujmy się, bowiem wiele

witryn udostępnia jedynie fragmenty adre-

sów. Czyni to dla ochrony internautów, ma-

skując najmłodszy bajt poprzez zastąpienie

go gwiazdką. Szukamy więc adresu w postaci

„207.44.150.*”. Okazuje się, że to diametralnie

zmienia sytuację, bo fraza ta często jest noto-

wana na forach i grupach, z których korzysta-

ją hakerzy. Czytamy kilka postów, z których

dowiadujemy się, że 207.44.150.146 to adres

znanego anonymizera.

Sprawa jest więc poważniejsza, niż wyglą-

dało to na początku, bowiem wiemy już, że nę-

kający nas Freak na pewno nie jest żółtodzio-

bem. Właśnie dlatego wysyła posty i e-maile

bezpiecznie schowany za anonymizera. To do-

bry trik, bo ustalenie prawdziwego adresu IP

będzie praktycznie niemożliwe, i to nie tylko

dla nas, ale nawet dla wyspecjalizowanych or-

ganów śledczych.

Nie musimy zaprzestać poszukiwań, bo-

wiem metoda odpryskowa nie wnika w takie

drobiazgi jak sprawy techniczne. Najpierw

warto sprawdzić pozostałe posty Freaka.

W tym celu przełączamy Google na prze-

szukiwanie grup dyskusyjnych i wpisujemy

jako frazę do poszukiwań niewątpliwie fał-

szywy adres delikwenta. Załóżmy na potrze-

by artykułu, że wygląda on tak: freak@no-

where.com.

Wynik to wiele postów posegregowanych

według daty. Czytamy kilka i widzimy, że nasz

przeciwnik często używa charakterystyczne-

go zwrotu. Powiedzmy, że będzie to „ofkors

maj hors”. Ma to być prawdopodobnie zabaw-

Interfejs Google ustawiony na przeszukiwanie grup dyskusyjnych. Widać, że szukamy adresu

freak@nowhere.com. Przeczesywać będziemy jedynie grupy polskie – znaczek pl*, a wyniki posortu-

jemy według daty

ne, ale nas to nie śmieszy, tylko mobilizuje do

dalszej pracy. Wpisujemy tę dziwaczną frazę

do wyszukiwarki. Okazuje się, że zwrotu tego

używa Freak, co jest zrozumiale, ale też często

korzysta z niego niejaki Andrzej W. Trochę nas

to zastanawia, więc teraz czytamy posty za-

równo Freaka, jak i Andrzeja W. Okazuje się,

że używają wielu podobnych fraz. Co więcej,

obydwaj zaczynają posty od „Cześć”, a kończą

kolokwialnym zwrotem „nara”. Czytamy da-

lej i okazuje się, że Freak często bywa na kon-

certach heavymetalowych we Wrocławiu, więc

dokładniej sprawdzamy Andrzeja W. Okazuje

się, że jest on młodym lekarzem. Nie maskuje

się, więc wpisujemy na whois jego IP, i oka-

zuje się, że Andrzej używa wrocławskiej neo-

strady. Wpisujemy do przeglądarki adres e-ma-

il Andrzeja W. oraz ksywkę „Freak”. I nagle

okazuje się, że osoba, która wysłała dwa lata

temu post na grupę pl.sci.medycyna, wysłała

go z konta Andrzeja W. i podpisała się Freak.

A więc mamy go! Bingo!

W ten sposób metoda odpryskowa z dużym

prawdopodobieństwem skojarzyła stateczne-

go, wrocławskiego lekarza Andrzeja W. z wul-

garnym psychotykiem, który spędza czas na

obrażaniu ludzi. To oczywiście tylko poszla-

ki. Bardzo wyraźne, ale ciągle tylko poszlaki.

Przydałby się jeszcze jakiś dowód.

Wchodzimy w Google w zakładkę Gra-

fika i wpisujemy słowa „Andrzej W.” oraz

„Wrocław”. W odpowiedzi system wyświetla

zdjęcie, które wiedzie do serwisu randkowe-

go. Tam znajdujemy sporo innych informacji.

Okazuje się, że lekarz Andrzej W. jest samot-

ny, a jako ulubioną stronę podaje jakieś forum

dla miłośników muzyki heavy metal. Szybko

wchodzimy na tę stronę i szukamy tam osob-

nika o ksywie Freak. Jest! Co więcej, okazu-

je się, że jego zdjęcie to pomniejszona i znie-

kształcona fotografia Andrzeja W., którą przed

chwilą widzieliśmy w serwisie randkowym.

Teraz przejście do książki adresowej, gdzie

ustalamy prawdziwe nazwisko Andrzeja, te-

lefon oraz miejsce pracy. I wreszcie mamy

go w garści.

Szukać nie szukać?

Efektywne poszukiwanie to umiejętność sto-

sowania odpowiednich narzędzi, takich jak

netstat, whois czy tracert połączona z metodą

odpryskową. Zanim jednak zaczniemy tropie-

nie innych, musimy uświadomić sobie, że ta

sztuka ma dwa oblicza. Z jednej strony może

być zabawą, czy też sposobem na doskonale-

nie własnych umiejętności, z drugiej receptą na

nękanie i zastraszanie niewinnych osób, szcze-

gólnie jeśli do poszukiwań przystąpi obojętny

na cierpienie innych socjopata.

To, jaki użytek zrobimy z przedstawionych

tu informacji zależy wyłącznie od nas, ale pa-

miętajmy, że metoda odpryskowa nie zawodzi

nawet w przypadku, gdy mamy do czynienia

z doświadczonym hakerem.

Wyszukiwarka

Podobne podstrony:

Słowacki gaz nie spieszy się na, Ekonomia

konkurs Nie gap sie na drodze, nauczanie zintegrowane, edukacja bezpieczeństwo, na drodze

2019 05 07 „Katolicy muszą się zorganizować Nie oglądając się na biskupów!” Do Rzeczy

Piotr Kiewra Podświadomość nie zna się na żartach (!!)

095 Eliza nie zgadza się na rozwód

2012 03 27 Działka Sąsiad nie musi się na wszystko godzić

Zygmunt Zeydler Zborowski Eliza nie zgadza się na rozwód

Ks Adam Skwarczyński mój komentarz który niestety nie ukazał sie na wiadomej stronie stronie z orędz

Nie zachwieję się na wieki

Zeydler Zborowski Zygmunt Ewa wzywa 07 095 Eliza nie zgadza się na rozwód

095 Eliza nie zgadza się na rozwód

Dlaczego badania raka nie skupiają się na prawdziwej jego przyczynie

Szatan nie zna się na żartach Kościół a Halloween

Realizacja genialnych pomyslow Jak sprawic by nie skonczylo sie na gadaniu powcie

Realizacja genialnych pomyslow Jak sprawic by nie skonczylo sie na gadaniu

więcej podobnych podstron