1

1

/17

/17

Analiza mechanizmów

Analiza mechanizmów

bezpieczeństwa WLAN

bezpieczeństwa WLAN

Autor: Piotr Gawor

Autor: Piotr Gawor

Opiekun merytoryczny: dr inż.Jacek Jarmakiewicz

Opiekun merytoryczny: dr inż.Jacek Jarmakiewicz

Instytut Telekomunikacji

Instytut Telekomunikacji

WYDZIAŁ ELEKTRONIKI

WYDZIAŁ ELEKTRONIKI

WOJSKOW

WOJSKOW

A

A

AKADEM

AKADEM

A

A

TECHNICZN

TECHNICZN

A

A

2

2

/18

/18

Wprowadzenie

Wprowadzenie

Filtrowanie SSID oraz MAC

Filtrowanie SSID oraz MAC

Protokoły szyfrujące WEP, WPA oraz

Protokoły szyfrujące WEP, WPA oraz

WPA2

WPA2

Aplikacje odszyfrowujące klucze

Aplikacje odszyfrowujące klucze

Scenariusze badania bezpieczeństwa

Scenariusze badania bezpieczeństwa

Wnioski

Wnioski

Plan prezentacji

Plan prezentacji

3

3

/18

/18

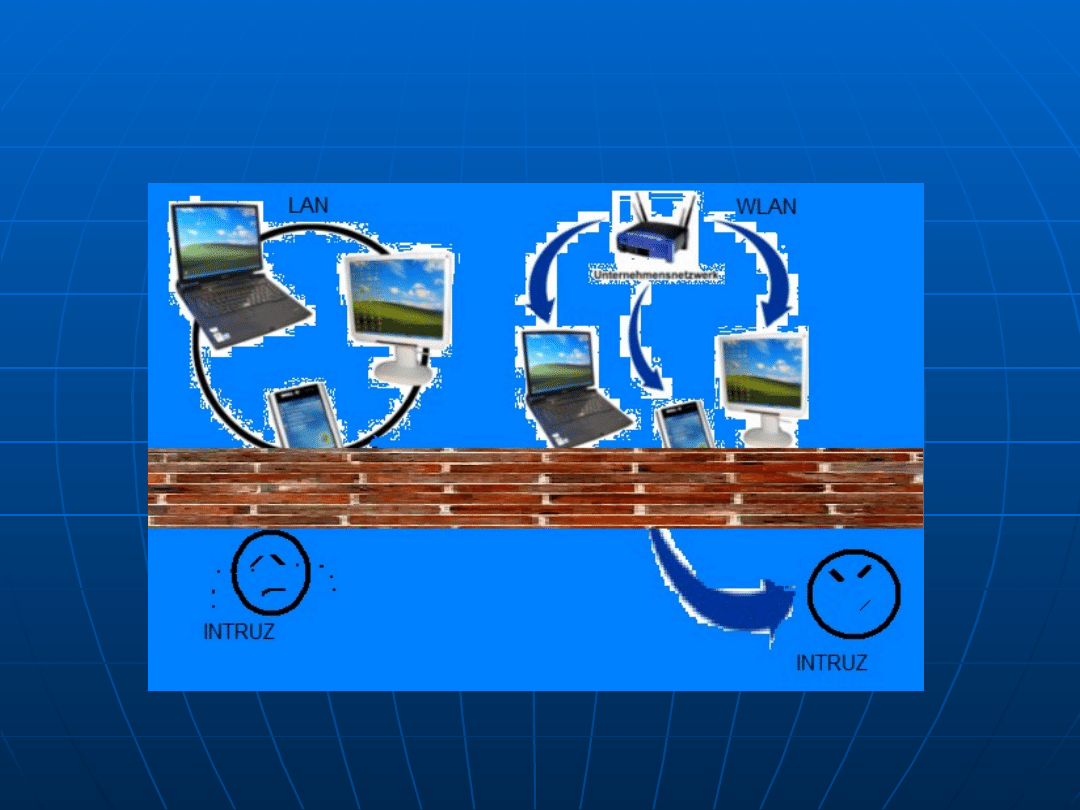

Uzasadnienie podjęcia

Uzasadnienie podjęcia

tematu

tematu

4

4

/18

/18

Kontrola Service Set ID

Kontrola Service Set ID

Ten sam SSID dla

Ten sam SSID dla

wszystkich

wszystkich

użytkowników sieci

użytkowników sieci

Należy go określić

Należy go określić

w chwili

w chwili

konfiguracji

konfiguracji

Możliwość

Możliwość

zablokowania

zablokowania

rozgłaszania

rozgłaszania

5

5

/18

/18

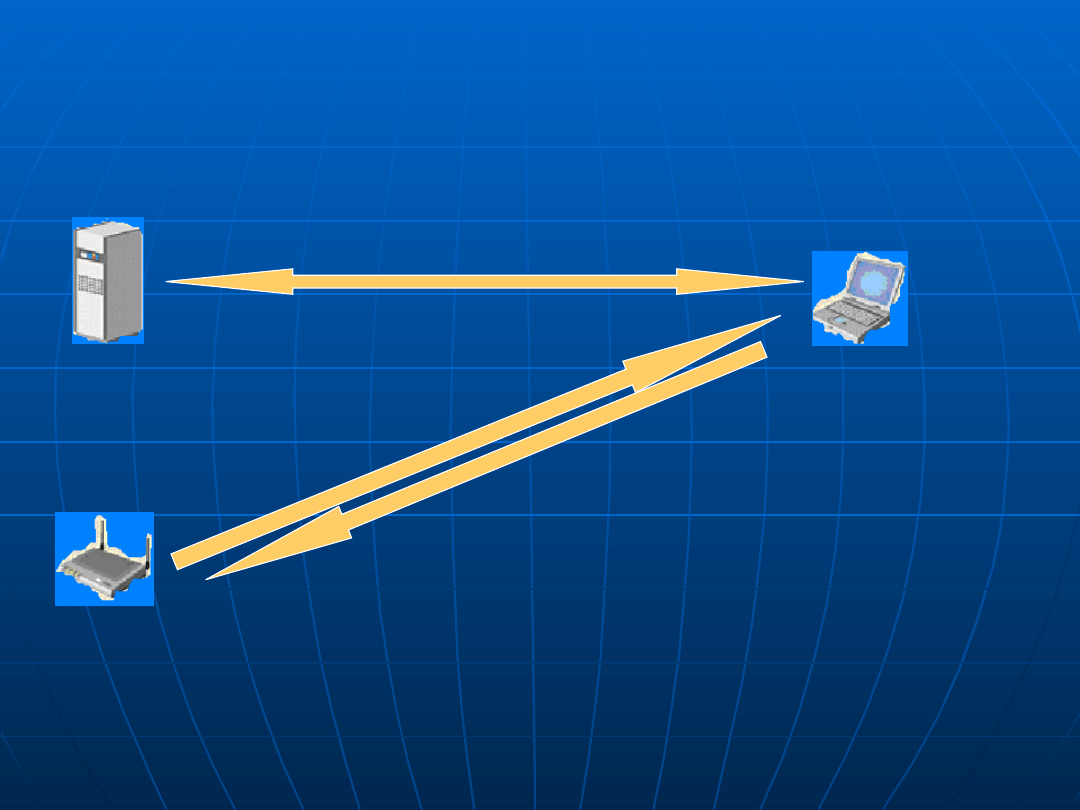

Filtrowanie adresu MAC

Filtrowanie adresu MAC

Przyznanie dostępu do sieci

Przyznanie dostępu do sieci

wybranym kartom sieciowym

wybranym kartom sieciowym

Przesyłanie adresu MAC tekstem

Przesyłanie adresu MAC tekstem

otwartym

otwartym

Możliwość tymczasowego podszycia

Możliwość tymczasowego podszycia

się pod adres MAC użytkownika sieci

się pod adres MAC użytkownika sieci

6

6

/18

/18

WEP

WEP

Pierwszy protokół szyfrujący

Pierwszy protokół szyfrujący

Zadania:

Zadania:

-utrzymywanie intruzów

-utrzymywanie intruzów

z daleka od sieci

z daleka od sieci

-monitorowanie ruchu w sieci

-monitorowanie ruchu w sieci

-blokowanie tworzenia

-blokowanie tworzenia

połączeń przez intruzów

połączeń przez intruzów

7

7

/18

/18

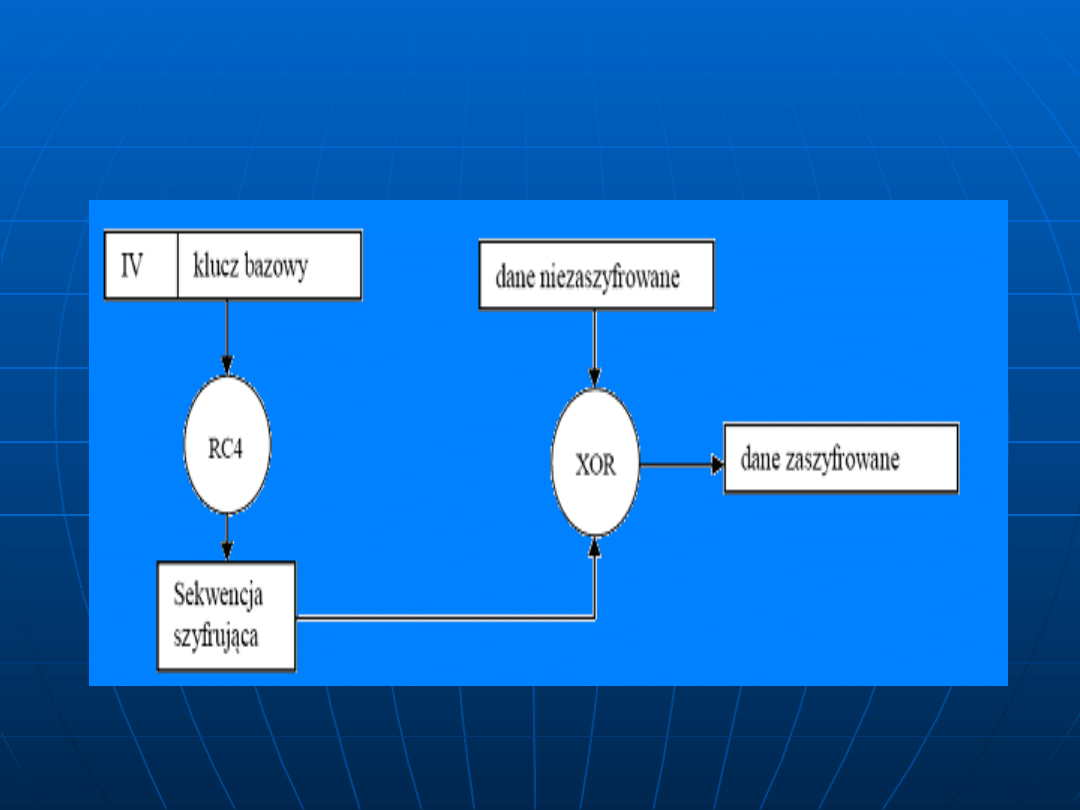

Mechanizm działania WEP

Mechanizm działania WEP

8

8

/18

/18

WPA

WPA

Rozwiązanie tymczasowe

Rozwiązanie tymczasowe

Nadal wykorzystywany algorytm RC4

Nadal wykorzystywany algorytm RC4

Zmiana długości kluczy

Zmiana długości kluczy

Zmiana długości IV

Zmiana długości IV

Dwa warianty pracy

Dwa warianty pracy

9

9

/18

/18

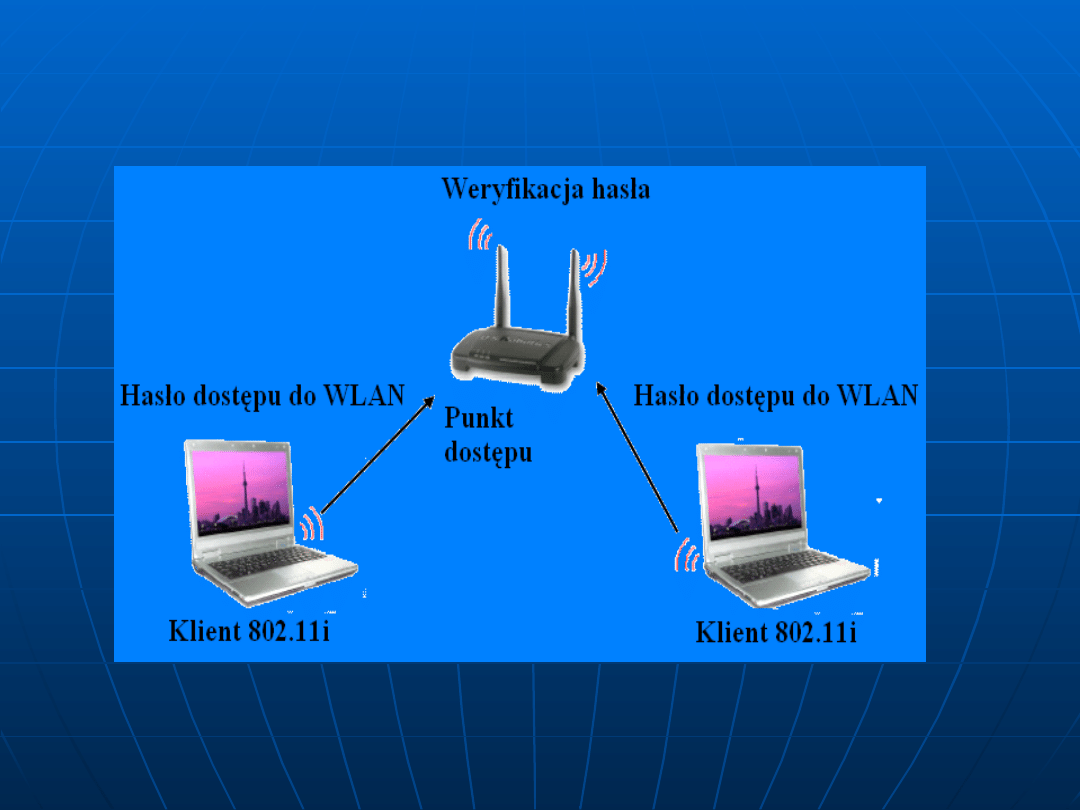

WPA-PSK w małych sieciach

WPA-PSK w małych sieciach

10

10

/18

/18

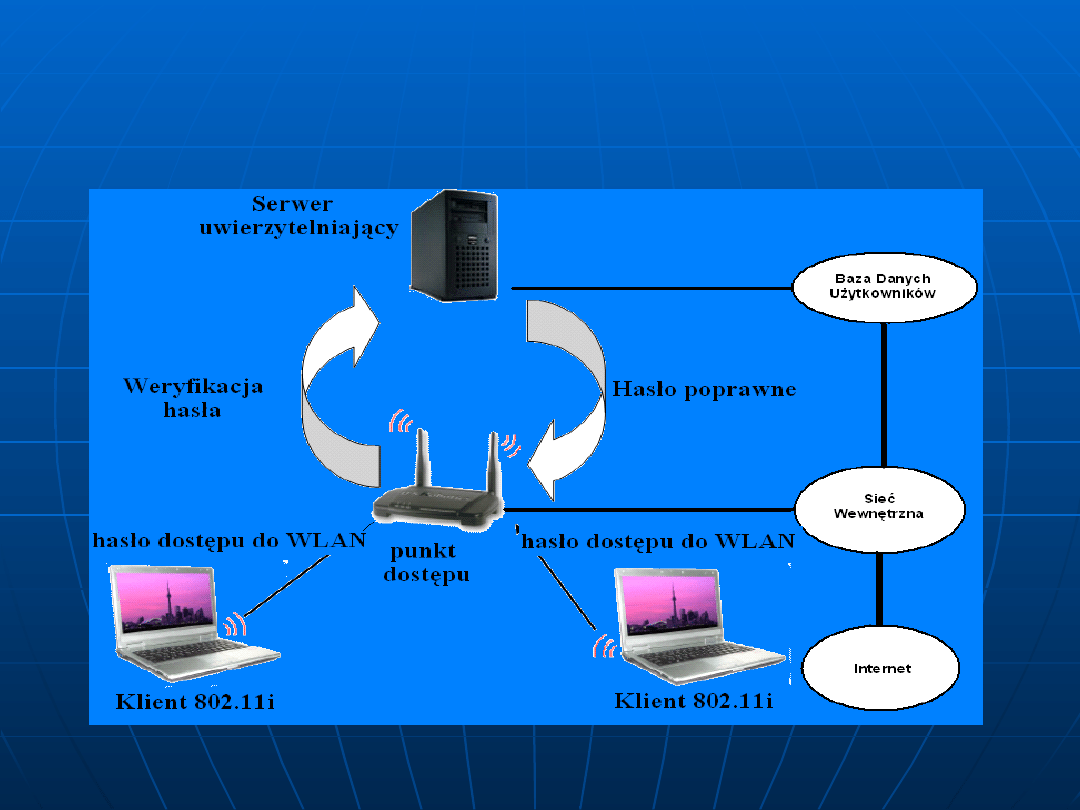

WPA w sieciach firmowych

WPA w sieciach firmowych

11

11

/18

/18

WPA2

WPA2

Ostateczna wersja standardu 802.11i

Ostateczna wersja standardu 802.11i

Nie współpracuje z WEP

Nie współpracuje z WEP

Algorytm RC4 zastąpiony przez AES

Algorytm RC4 zastąpiony przez AES

Zmiana zarządzaniem kluczami

Zmiana zarządzaniem kluczami

12

12

/18

/18

Proces łączenia z

Proces łączenia z

wykorzystaniem serwera

wykorzystaniem serwera

RADIUS

RADIUS

PMK

PMK

EAP

PMK

Kom

uni

kat

y „

han

dsh

ake

”

Dane przesyłane między klientem i punktem dostępu są chronione

przez użycie AES i klucza szyfrowania dostarczonego przez PTK

Serwer

RADIUS

Punkt

dostępu

Klient

13

13

/18

/18

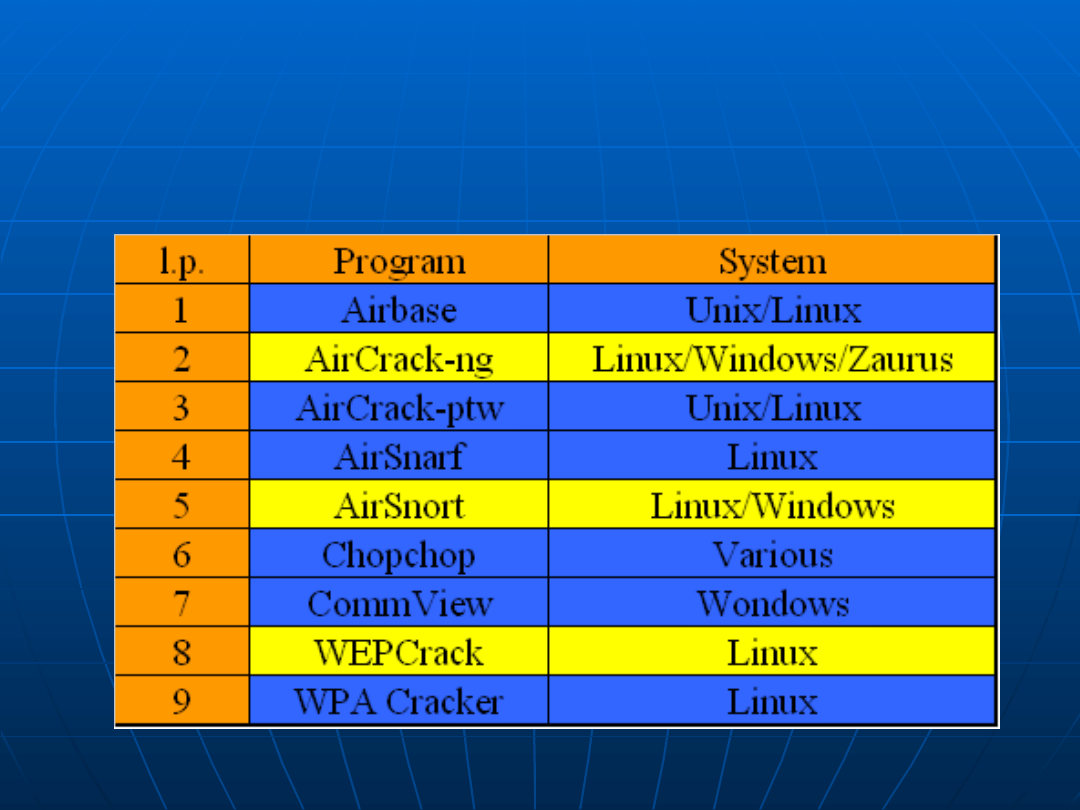

Aplikacje do odszyfrowywania

Aplikacje do odszyfrowywania

kluczy

kluczy

14

14

/18

/18

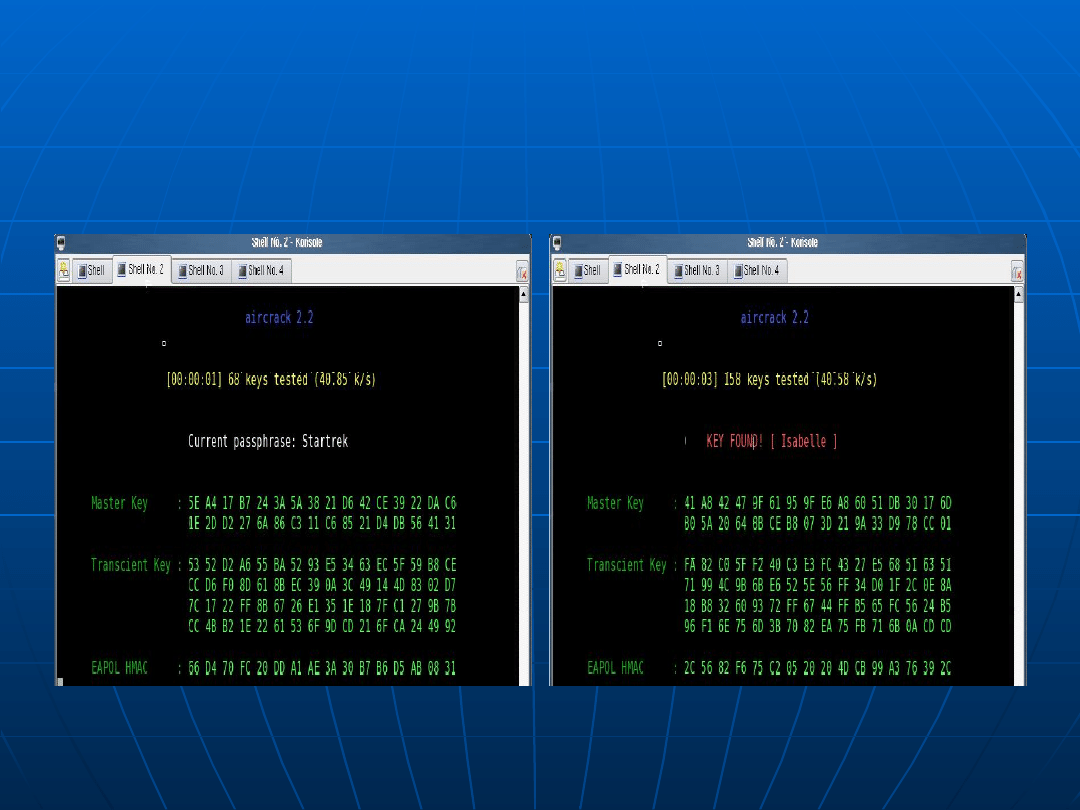

AirCrack-atak słownikowy

AirCrack-atak słownikowy

15

15

/18

/18

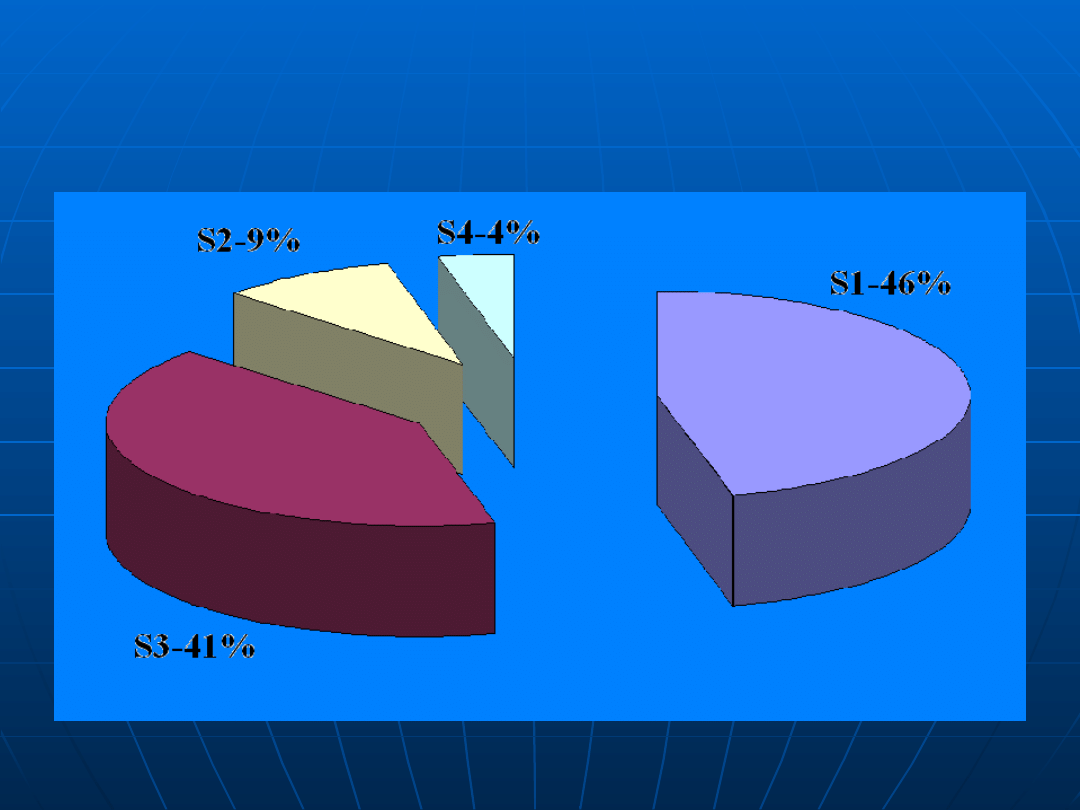

Scenariusze badania

Scenariusze badania

bezpieczeństwa komunikacji

bezpieczeństwa komunikacji

WLAN

WLAN

S1-określenie czy w sieci szyfrowane

S1-określenie czy w sieci szyfrowane

są przesyłane wiadomości

są przesyłane wiadomości

S2-określenie czy w sieci

S2-określenie czy w sieci

przyznawane są automatycznie

przyznawane są automatycznie

adresy IP

adresy IP

S3-określenie czy w sieci filtrowane

S3-określenie czy w sieci filtrowane

są adresy MAC

są adresy MAC

S4-określenie czy w sieci

S4-określenie czy w sieci

udostępniany jest Internet

udostępniany jest Internet

16

16

/18

/18

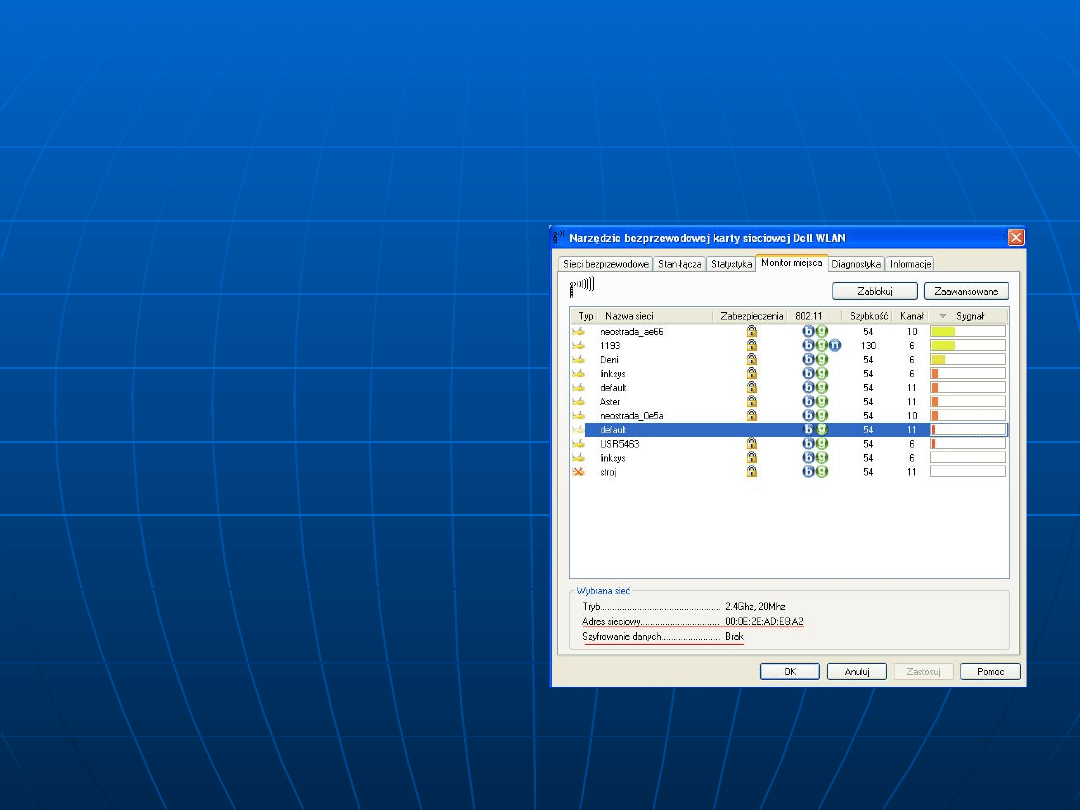

Wyniki badań bezpieczeństwa

Wyniki badań bezpieczeństwa

WLAN

WLAN

17

17

/18

/18

Wnioski

Wnioski

Nie ma pełni bezpiecznych WLAN

Nie ma pełni bezpiecznych WLAN

Filtracja adresów MAC i blokada

Filtracja adresów MAC i blokada

rozgłaszania SSID są łatwymi do obejścia

rozgłaszania SSID są łatwymi do obejścia

mechanizmami zabezpieczającymi

mechanizmami zabezpieczającymi

Liczne aplikacje do znajdywania klucza

Liczne aplikacje do znajdywania klucza

WEP sprawiają ,że standard ten nie spełnia

WEP sprawiają ,że standard ten nie spełnia

już swoich funkcji

już swoich funkcji

WPA nie przestaje być wykorzystywany,

WPA nie przestaje być wykorzystywany,

ponieważ współpracuje z WEP i starszymi

ponieważ współpracuje z WEP i starszymi

urządzeniami w przeciwieństwie do WPA2

urządzeniami w przeciwieństwie do WPA2

18

18

/18

/18

Wnioski

Wnioski

Małe ryzyko ataku na WLAN,

Małe ryzyko ataku na WLAN,

w których wykorzystywane jest

w których wykorzystywane jest

szyfrowanie, jeśli celem ataku jest

szyfrowanie, jeśli celem ataku jest

dostęp do Internetu

dostęp do Internetu

Administratorzy nie mają

Administratorzy nie mają

dostatecznej wiedzy na temat

dostatecznej wiedzy na temat

zabezpieczeń WLAN

zabezpieczeń WLAN

19

19

/18

/18

Dziękuję za uwagę

Dziękuję za uwagę

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

Wyszukiwarka

Podobne podstrony:

MSG I STDZIEN CŁA I BARIERY PREZENTACJA List 2008

MSG I STDZIEN TEORIA HECKSCHERA OHLINA PREZENTACJA X XI 2008

MSG I STDZIEN Polityka handlowa a zmiany klimatyczne PREZENT XII 2008

toksykologia prezentacja zima 2008

MSG I STZAOCZ WZROST GOSP a HANDEL Prezentacja Kwiec 2008

MSG I STDZIEN GATT i WTO Prezentacja XII 2008

MSG I STDZIEN MFW PREZENTACJA 10 I 2008

MSG I STDZIEN CŁA I BARIERY PREZENTACJA List 2008

Prezentacja SECON Viscardi Tomasz(1)

prezentacja pomoc psych ped piotr

download Prawo PrawoAW Prawo A W sem I rok akadem 2008 2009 Prezentacja prawo europejskie, A W ppt

więcej podobnych podstron