szataniec Page 1

261 kolumn

3 wiersze I wiersz 5 wierszy -

|

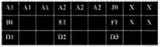

RSOH Wskaźnik ,\1J MSOH |

• Al, A2 - Bajty fazowanie ramia

Al 11110110

A2 00101000

• BI - kontrola Wędów

• Ol, 02, D3 - dla systemu nadzoru (192 kbit/s}

• El - kanat rozmów służbowych

• FI - kanat użytkownika

• JO - etykieta tekstowa

• X - bajty operatora

POH niższego rzędu wVC - 12 Jeden bajt V5

|

BIP-2 |

R E I |

R F I |

LI L2 L3 |

R D I |

|

1 1 2 |

3 |

4 |

-ŁL.6. Ll |

8 |

RSOH - nagłówek sekcji regeneratora 6- Omówić strukturę zwielokrotnienia w

■ kanały użytkownika PoIsce iposzczegóhe etapy zwielokrotnienia

STM-n

STM-n

REG

STM*n

SDXC

<--A AC

UTEL III

1. Charakterystyka systemów synchronicznych

Zastosowanie do rozbudowanych usług multimedialnych wMAN„ B-ISDN, PCN (Personal Comunic Het) Zmniejszenie ilości urządzeń, zwiększenie przepustowości, zaawansowane zarządzanie siecią, współpraca z PDH, zwiększenie efektywności i niezawodności sieci

Moduły transportowe i ich przepływności:

S TM -1 15 5,52 Mbit/s - przepustowo ść

podstawowa

STM-4 622,03 Mbit/s

STM-16 2433,32 Mbit/s

Oferowanie użytkownikowi wydzielonych

kanałów

Łączność cyfrowa oparta na technologii

światłowodowej

Zalety

Uproszczenie sieci Duża żywotność sieci Sterowanie programowe w sieci Przepusto woś ć na żą dani e standaryzacja

2. Budowa modułu synchronicznego (ramki)

Nagłówek RSOH

Nagłówek MSOH

• B2 - kon:ro!a błędów

• D4 - D12 - dla systemu nadzoru | S76 kbit/s)

• E2 - kanat rozmów służbowych

• Kl,K2- jrzetączanie na rezerwę

• Ml - alam zdatny « SI - jakość zegara

• X-bajty operatora

• Zl, Z2 • zarezerwowane

W Ramce wSTM-1 informacja tego samego typu jest powtarzana co 270 bajtów. Czas trwania poj ramki wynosi 125 us. Przestrzeń ładunkową tworzą różne typy kontenerów' wirtualnych a każdy kontener witualny związanyjestz sygnałem pl ezj o chroni cznym o danej przepływności. SMT jest podstawową j edn w'SDH i zawiera część uzytkową(utworzoną z przestrzeni ładunkowej i mącznika kontenera VC4 zwaną jedn administracyjną AU oraz nagłówek sekcji SOH)

3. Informacje przenoszone w nagłówku MSOH i RSOH

B1, B 2, B 3 - bajty kontroli parzystości C1 - numer STM-1 W'ramce STM-N D1-D3 - kanał transmisji danych do zarządzania siecią (192 kh/s)

D4-D12-j.w. ale 576 kh/s

E1 - kanał telefoniczny do łączności

służbowej (64kb/s) w sekcjach między

regenatorowych

E2-jakwEl ale w sekcjach

mi ędzykr otni co wy ch

F1, F2 - kanały użytkownika

G1 - status toru

H4 - wskaźnik wieloramki dla sygn. 2 Mb/s (określają początek)

11 - adres węzła dostępu

K1, K2 - jak kanał automatycznego

przełączania na rezerwę

K3, K4 -jak KI, K2 na poziomie toru

Z1, Z2, Z5 - bajty rezerwowe

SI - sposób synchronizacji

Ml - do zliczania błędów'w poszczególnych

sekcjach

MSOH - nagłówek sekcji krotnicy

- kanał transmisji danych do zarządzania siecią 576 kh/s

- taj ty kontroli parzystości

- kanał automatycznego przełączenia na rezerwę

- baj ty rezerwowe

- sposób synchronizacji

- do zliczania błędów w po szczególnych sekcjach

- kanał telefoniczny 64 kb/s do łączności służbowej w sekcjach między regenatorowych

- kanał transmisji danych do zarządzania siecią 192 kh/s

- numer STM-1 w ramce STM-N

- bajty kontroli parzystości

4. Informacje przenoszone w nagłówkach drogi kontenerów wirtualnych niższego i wyższego rzędu

VC - 12 2Mh/s VC - 3 34 Mh/s VC - 4 140 Mb/s

POH wyższego rzędu wVC - 3 i VC-4

11 - bajt identyfikatora punktu dostępu (adres) B3 - bajt kontroli parzystości poprzedniego VCM(VC-3)

C2 - informacja o zawartości kontenera VC-4 (VC-3)

G1 -status toru

F2 - kanał użytkownika

H4 - w'skaźnik pozycji pola użytkowego

K3 (Z3) - realizacja zabezpieczenia na

poziomie ścieżki

K4(Z4)-jw.

Z5 - dla operatora sieci i dla pomiaru parametrów' (po 4 bity)

- BIP-2 - bity kontroli parzystości słów 2 bitowych (Bit Merteaw d Parity) poprzedniego kontenera wirtualnego (VC),

- REI - bit blokowej kontroli błędów

0 dl egł ego końca (Bsmote Error Indication) przesyłany zwrotnie do punktu początkowego wysłania VC, który sygnalizuje błąd kontroli parzystości BIP-2 (0 - bez błędów' 1 -jedenlub więcej błędów),

- RFI - tymczasowe przeznaczenie tego bitu dla w'skazama odległej awarii (Hernote Failure Indicatioń),

- L1, L2, L3 - etykieta sygnału - wskazuje typ zawartości kontenera wirtualnego (VC) 3 bity dają możliwość określenia do 3 różnych sygnałów tw'orzących kontener wirtualny niższego rzędu.

- RDI -alarmzdalny - wykorzystywany do sygnalizacji błędu wtórze jednostki administracyjnej (AU).

Oprócz bajtu V5 w skład nagłówka wschodzą jeszcze 3 bajty. Ich położenie w strukturze kontenera wirtualnego jest tymczasowe. Bajt J2 j est używany w identyczny sposób jak bajt J1 w ścieżce wyższego rzędu, czyli jest przeznaczony do przekazywania identyfikatora punktu dostępu do ścieżki niższego rzędu. Pozostałe dwa bajty Zó i Z7 są bajtami rezerwowymi i nie maja na razie zastosowania praktycznego.

5. Porównać odwzorowanie asynchroniczne, synchroniczne b itowe i bajtowe

Systemy SDH umożliwiają odwzorowanie strumienia 2Mhit/s w kontenerze VC -12 na trzy sposoby.

asynchroniczny - umożliwia transmisj ę sygnałów'PDH względem zegara krotnicy, w celu wyrównania różnic w'przepływności stosuje się dop dnienie bitowe dodatnio -ujemne; umożliwia przenoszenie zawartości strumienia 2Mhit/s bez możliwości dostępu do poj edynczych bitów - krotnica j est przeźroczysta dla sygnału wejściowego; może być wykorzystany w sieciach nie syn ćhronizo wanych;

synchroniczny bitowy - umożliwia dostęp do p oj edyn czy ch bitów ob szaru użytko weg o kontenera, ale bez możliwości identyfikacji bitów synchronizacji, czyli brak dostępu do pojedynczych kanałów' brak dopdnienia; tryb ten posiada dwie odmiany zmienny (pdożenie kontenerówVC-12 w'kontenerze VC-4 może się zmieniać) i tryb stały (położenie kontenerów' VC-12wkonten erze V C -4 j est stałe - brak nagłówka POH); może być wykorzystany w'siedach synchronizowanych w'prostych multiplekserach SDH; synchroniczny bajtowy - umożliwia on dostęp

1 identyfikację wszystkich bitów wewnątrz obszaru użytkowego, zatem mamy dostęp do pojedynczych kanałów 64kbit/s; brak

dop dnienia; w tym trybie także mamy dwa sposoby odwzorowania - stały i zmienny; a trybie tym mamy specjalne układy do odzyskiwania fazowania ramki, wieloramki, mamy bufor do zapamiętania ramki (32 bajtowy) i bufor do zapamiętania wieloramki (16 bajtowy); może być wykorzystywany w siedach synchronizowanych z sygnalizacją w kanale towarzyszącym lub wspólnym (przy spdnieniu dodatkowych założeń)

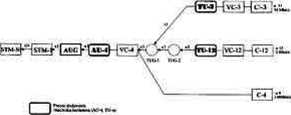

Według zaleceń dotyczących wprowadzenia

SDH do sied polskiej w Polsce powinna

obowiązywać uproszczona struktura

zwi el okrotni enia - zwi d okrotniane p o winny

być jedynie sygnały PDH o przepływno śdach:

2043kbit/s= 2Mbit/s

34363kbit/s = 34Mbit/s

139264kbit/s = 140Mbit/s

W SDH definiuje się kontenery C-n(ramki) o dp owia dają ce prz epływn oś dą systemów PDH, przyrostek n oznacza przepływność sygnał ów' pl ezj o chroni cznych (n= 12 - > 2Mbit/s, n=31 -> 34Mbit/s, n=4 -> 140Mbit/s). Kontener C-n j est podstawowym elementem sygnału STM-1. Kontener wirtualny VC-n utw'orzony zostaj e z kontenera C-n i nagłówka toru POH (zapewnia przenoszenie informacji sterującej i kontrolę toru na całej jego dlugośd, towarzyszy kontenerowi od momentu montażu do chwili demontażu). Jednostka podrzędna TU składa się z kontenera wirtualnego i znacznika tego kontenera (wskazuj e on położenie pierwszego bajtu kontenera wirtualnego w przestrzeni ładunkowej jednostki podrzędnej). Grupa j ednostek podrzędnych TUG j est tworzona przez pewną ilość identycznych jednostek podrzędnych. Jednostka administracyjna AU zawiera największy kontener wirtualny (w Europie VC -4) wypdniający przestrzeń ładunkową oraz znacznik tego kontenera (pozycja znacznika AU jest stała - w'4 wierszu modułu STM-N, pomiędzy RSOH i MSOH, znacznik ten wskazuje początek kontenera wirtualnego w przestrzeni ładunkowej ramki STM-1)

RSOH-MSOH - SOH • calówek •rU-l

Al1 • mhoskL «JmiuarKww> aacznk AU • VC-4

7. Omówić urządzenia synchroniczne

— TMX

(nr<n)

Krotnice końcowe (TMX- Terminal Multiplezer) umożliwiają zwielokrotnienie sygnałów pl ezj o chroni cznych w sygnał zbiorczy STM-N. Na przykład 63 sygnały o przepływności 2 Mbit/s w'jeden sygnał STM-1. Krotnice te ponadto generują i przetwarzają bajty nagówka sekcji regeneratora (RSOH) oraz sekcji zwielokrotnienia (MSOH).

|

STM-m | |

|

STM-m • |

LMX |

STM-n

(m<n)

Krotnice liniowe (LMX - Linę Multiplezer), są krotnicami SDH wyższego rzędu, tzn. STM-4 lub STM-16. Umożliwiają one łączenie sygnałów SDH niższego rzędu, tzn. odpowiednio 4 sygnałów STM-1 w STM-4,4 sygnały STM-4 w' STM-16 lub 16 sygnałów STM-1 w STM-16.

|

STM-n |

ADM |

STM-n | |

|

i n |

1 (nwn) | ||

STM-m PDH

Krotnice transferowe (ADM - Add, Drop Multiplekser) umożliwiają wydzielenie dowolnego sygnału wchodzącego w skład sygnału zbiorczego STM-N, bez konieczności jego całkowitej demultipleksacji. Realizuje się to poprzez wydzielenie z sygnału zbiorczego kontenera VC-4, który następnie przetwarza się wzależności od tego jaki sygnał należy wydzielić.

STM-n

Regeneratory pdni szereg funkcji: odbiór sygnału optycznego i zamiana go na sygnał elektryczny, zakończenie i przetwarzanie nagłówka sekcji regeneracji (RSOH), generacja nowego nagłówka RSOH, zamiana

sygnału elektrycznego na optyczny oraz możliwość zarządzania za pomocą bajtów Dl, D2 i D3 (kanał o przepływnośd 192 kbit/s.).

STM-n

(m<n)

Synchroniczne przełącznice cyfrowe SDXC

(Synchronous Digital Cross - Connect)zw<ane są także krotnicami z komutacją dróg cyfrowych. 3 Przełącznice SDXC wyższego rzędu umożliwiają krosowanie dróg z wykorzystaniem kontenerów wirtualnych wyższego rzędu (VC-4). Przełącznice SDXC niższego rzędu umożliwiają krosowanie dróg na poziomi kontenerów'wirtualnych niższego rzędu, a więc VC-3 lub VC-12.

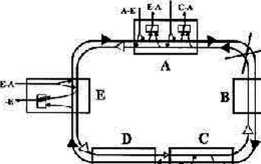

S. Omówić funkcjonowanie pierścienia dwuwlokowego jednokierunkowego i dwukierunkowego z zabezpieczeniem na poziomie linii i ścieżki.

Pierścieni jednokierunkowy- transmisja pomiędzy wszystkimi węzłami pierścienia odbywa się w jednym kierunku, niezależnie od długości drogi między w'ęzłami. Decyzja o wyborze pierścienia podgmowana jest na podstawie bitów'kontrolnych B. Jeśli wystąpi awaria lub zakłocenia, wszystkie węzły w pierścieniu przełączają się na drugi (rezerwowy) kierunek transmisji w pierścieniu

C A A-C

W przypadku wystąpienia awarii w pierścieniu dwukierunkowym, tylko „zainteresowane” w'ęzły odbiorcze dokonują przełączenia na drogę rezerwową (drugi kierunek transmisji w pierścieniu).

9. Elementy systemu Storczyk omówić (parametry)

Elementy:

Łącznice cyfrowe ŁC-240A, ŁC-240C(430 kanałów lókbit/s) ŁC-430C(960 kanałów' ló/kbit/s) ŁC -24OD, ŁCM30D i łącznico-krotnice cyfrow'eŁK-24A- budowy cyfrowych system ów łączno śd

Wersje A, B i C zapewniają bezblokadową komutacj ę do 430 kanałów 1 ókbit/s Wersja D zapewniają bezblokadową komutację do 1440 kanałów lókbit/s A - obsługuj e 3 traktów' grupowych pracujących na styku EUR O C OM D/l)

B - obsługuje 14 traktów grup owych pracujących na styku EUR O C OM D/l)

C i D- obsługuje 12 lub 20 traktów grupowych Krotnice cyfrowe KX-30A i KX-30M: synchronicznego zwielokrotniania kanałów cyfrowych (16/32 kh/s) w strumień grupowy o przepływnośd 64 - 512 kb/s; przetwarzania sygnał ów analogowych w postać cyfrową (modulacja delta z adaptacją sylabową - 3 bitowy algorytm CVSD); translacji sygnalizacji abonenckiej w sygnalizację centralową Cyfrowa moduły komputerowe MK-16A i MK-64/123

umożliwia podłączenie do systemu STORCZYK pojedynczych PC, sied lokalnych, systemów dostępowych lub innych urządzeń informatycznych posiadających styk V.24;

Węzd pakietowy WP-40 przeznaczone są do tworzenia rozległ ej (szkidetowej) sied TCP/IP na bazie połączeń komutowanych systemu „Storczyk” oraz zapewniają komputerom, sieciom lokalnym i elementom systemu zarządzania bezpośredni lub komutowany dostępu do tak utworzonej sied i wymianę danych pomiędzy jej elementami

Dodatkowo:

zawiera router IP, serwer terminali, część krotni cowa;

tworzy jednolitą architekturę dla celów TD, mi.in dla potrzeb podsystemu zarządzania systemem STORCZYK;

Konwortery optyczne KO-1 e, KO-2e, KO-2si KO-2v,

Grupowe urządzenie utajniające GUU-2, GUU-6;

Wyszukiwarka

Podobne podstrony:

img118 powinny (przy założeniu braku efektów kolumn i wierszy) być małe, gdyż wówczas zmienność była

img279 wielkości, ale ponadto jej kolumny (wiersze) są niemal współliniowe, a zatem macierz C jest n

- Zna rodzaje baz danych. - Zna podstawowe pojęcia: kolumna, wie

ra obrazek4 Zakres wejściowy: Grupowanie wg: ® Kolumn O Wierszywojewództwo powieizchnia (w kin2)

Wyszukiwanie informacji Agnieszka Nowak Zgodnie z algorytmem z macierzy usuwamy kolumnę i wiersz dla

64 Macierze i wyznaczniki kolumny nachowsicy « *a* filerami o, 4,.... i licząc od lewej kolumny, a w

LICZBA KOLUMN I WIERSZY WPŁYWA NA LICZBĘ STOPNI SWOBODY, które liczymy: r=(k-l)*(w-l) k-kolumny w-wi

35 MNOŻENIE MACIERZY 4. kolumna 2. wiersz Rysunek 1: Ilustracja mnożenia macierzy C = AB w rozbiciu

15 3.1. Definicja i podstawowe operacje A = lub jako kolumnę wierszy DEFINICJA 3.2. Rzędem wierszowy

> kolumn i wierszy, a kolejność mnożenia macierzy jest dowolna >

9 4. Każda kolumna i wiersz tabeli powinny mieć nagłówek. 5. Pod

Rotation of? 186 Kolumny reprezentują jedynki funkcji, a wiersze - zera. Na przecięciu kolumn i wier

• Obliczyć wyznacznik 5 stopnia (zerujemy za pomocą wiersza kolumny za pomocą kolumn wiersze) tu za

więcej podobnych podstron