SIECI KOPMPUTEROWE

I TECHNOLOGIE INTERNETOWE

(SKiTI)

Wykład 5

Wykład 5

Model TCP/IP – protokoły warstw transportowej

Przykłady przemysłowych sieci informatycznych

1

Politechnika Gdańska

Wydział Elektrotechniki i Automatyki

Kierunek: Automatyka i Robotyka

Studia stacjonarne I stopnia: rok I, semestr II

Opracowanie: dr inż. Jarosław Tarnawski

dr inż. Tomasz Rutkowski

Katedra Inżynierii Systemów Sterowania

Plan wykładu

•

Krótkie przypomnienie treści z poprzednich wykładów

•

Adresy IP specjalnego przeznaczenia

•

NAT

•

NAT

•

Protokół TCP

•

Protokół UDP

•

Przykłady przemysłowych sieci informatycznych:

profibus, can, ethernet, modbus

•

Warstwa Internetu

3

•

Warstwa Internetu

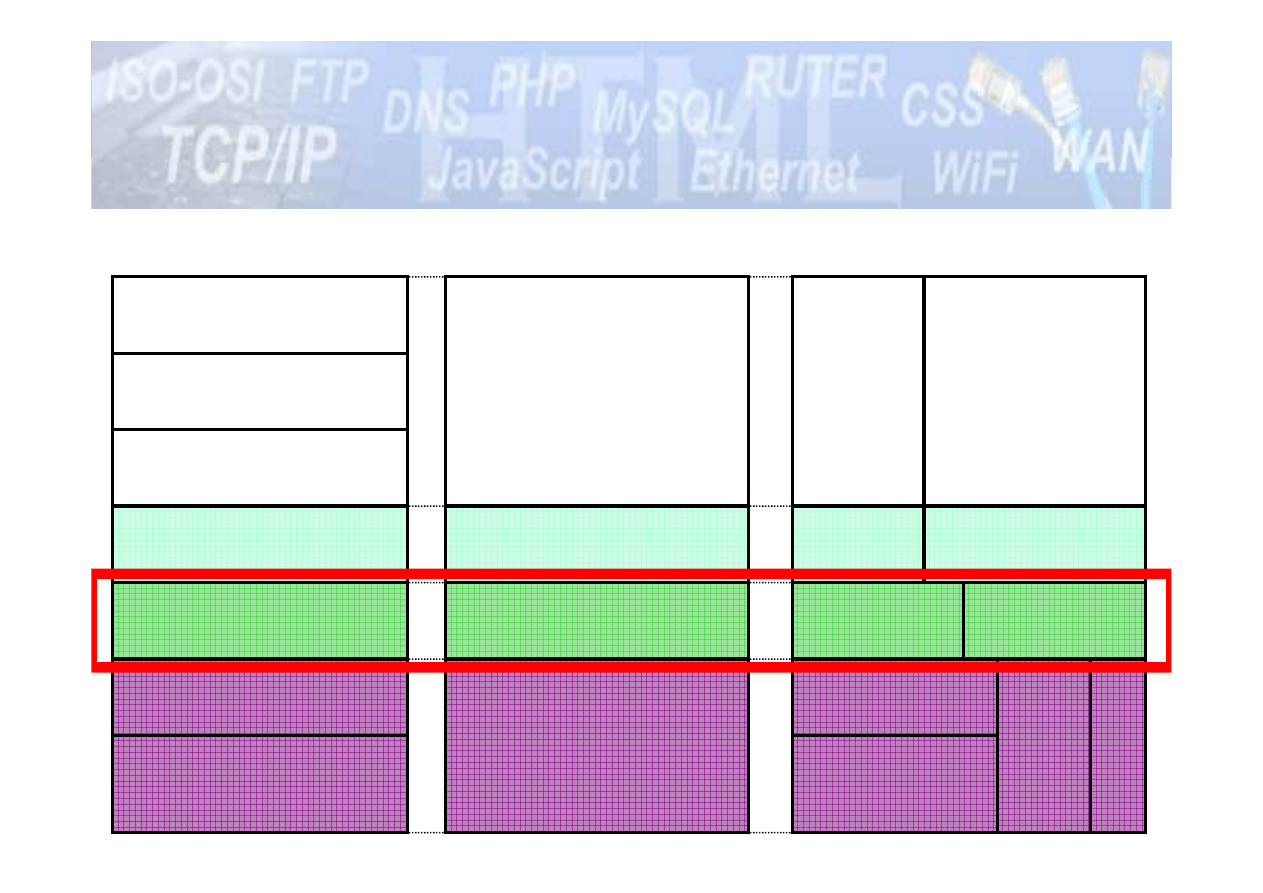

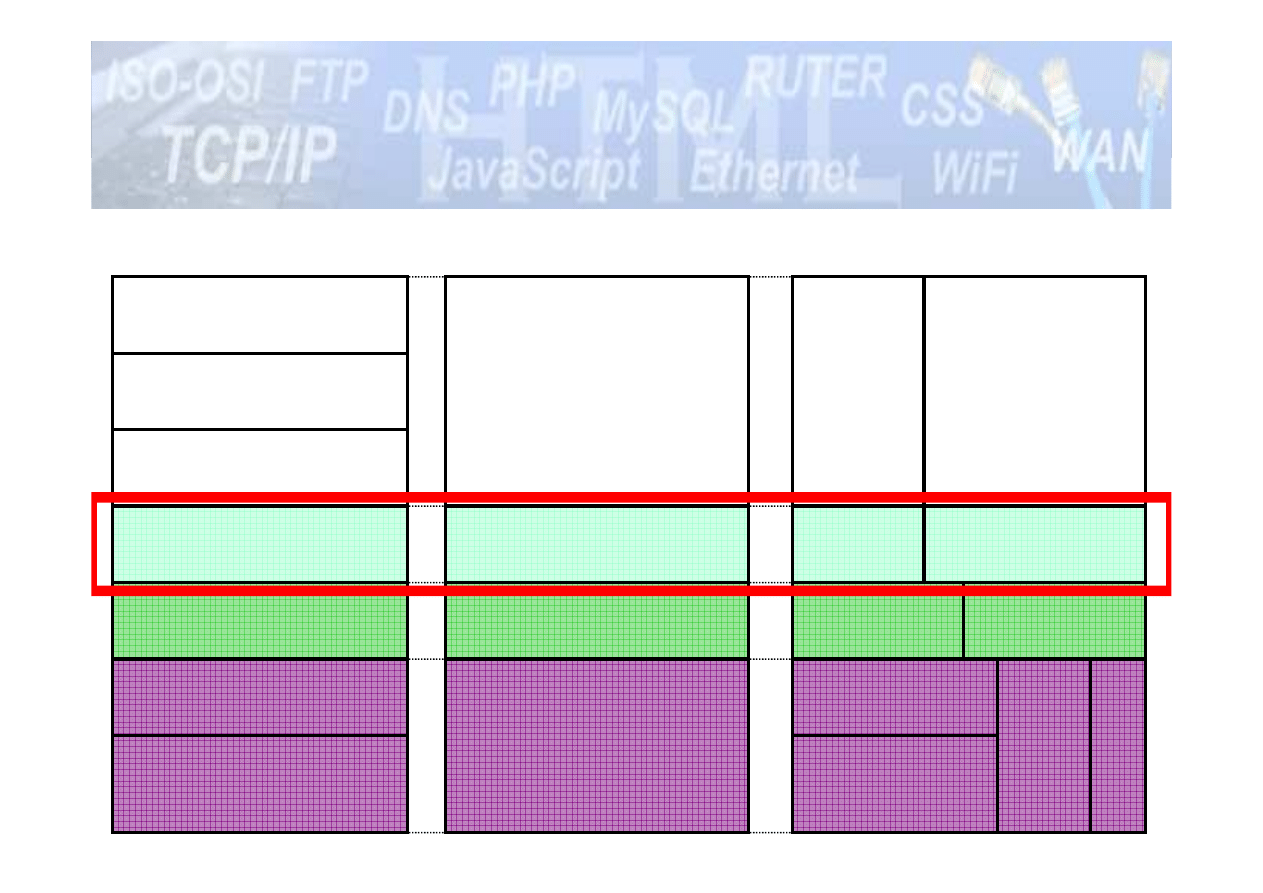

Model ISO/OSI a model TCP/IP

Warstwa aplikacji

Warstwa aplikacji

Warstwa aplikacji

Warstwa aplikacji

DNS

DNS

SNMP

SNMP

Telnet, SHH,

Telnet, SHH,

FTP, SFTP,

FTP, SFTP,

SMTP, POP,

SMTP, POP,

IMAP, HTTP,

IMAP, HTTP,

SHTTP

SHTTP

Warstwa prezentacji

Warstwa prezentacji

Model ISO/OSI

Model TCP/IP

Przykładowe protokoły

4

SHTTP

SHTTP

Warstwa sesji

Warstwa sesji

Warstwa

Warstwa

transportowa

transportowa

Warstwa

Warstwa

transportowa

transportowa

UDP

UDP

TCP

TCP

Warstwa sieciowa

Warstwa sieciowa

Warstwa Internetu

Warstwa Internetu

IP

IP

ICMP

ICMP

Warstwa ł

ą

cza

Warstwa ł

ą

cza

danych

danych

Warstwa dost

ę

pu

Warstwa dost

ę

pu

do sieci

do sieci

ARP, RARP

ARP, RARP

PPP

PPP

SLIP

SLIP

...

...

Warstwa fizyczna

Warstwa fizyczna

np.: IEEE 802.3,

np.: IEEE 802.3,

802.5, 802.11,

802.5, 802.11,

802.14

802.14

IP

•

Operuje w warstwie sieciowej

•

Protokół bezpołączeniowy

•

Protokół zawodny

•

Przesyłanie datagramów

•

Przesyłanie datagramów

•

IP realizują urządzenia sieciowe: rutery

•

5 grup adresów IP

•

IPv4

•

IPv6

Adresy IP specjalnego przeznaczenia

Są to adresy zarezerwowane, komputerom w sieci nie

nadaje się tych adresów.

•

Adresy sieciowe 153.192.0.0

•

Adresy rozgłaszania kierunkowego 153.192.255.255

•

Adresy rozgłaszania kierunkowego 153.192.255.255

•

Adres „całej” sieci 0.0.0.0

•

Adres rozgłoszeniowy do „całego” internetu

255.255.255.255

•

Adres pętli zwrotnej 127.0.0.1 (lokalny komputer -

localhost)

IPv4 umożliwia zaadresowanie

w klasie A

max liczba sieci 128; komputerów 16777216

w klasie B

max liczba sieci 16384; komputerów 65536

w klasie C

w klasie C

max liczba sieci 209752; komputerów 256

Daje to obecnie niewystarczającą liczbę adresów!

Wdrożenie IPv6 będzie wymagało czasu – potrzebne

było rozwiązanie bieżące (uwzględniające IPv4)

NAT (

ang. Network Address Translation

)

Koncepcja polega na przydzieleniu firmie/instytucji

jednego lub kilku adresów IP do komunikacji z

Internetem.

Internetem.

Wewnątrz firmy/instytucji każdy adres jest unikalny.

Na potrzeby komunikacji zewnętrznej adres jest

tłumaczony. Wszystkie komputery z zewnątrz

funkcjonują pod jednym adresem.

NAT cd.

Adresy nierutowalne – do wykorzystania w sieciach

lokalnych.

Adres początku

Adres końca

Liczba hostów

Adres początku

zakresu

Adres końca

zakresu

Liczba hostów

10.0.0.0

10.255.255.255

16777216

172.16.0.0

172.31.255.255

1048576

192.168.0.0

192.168.255.255 65536

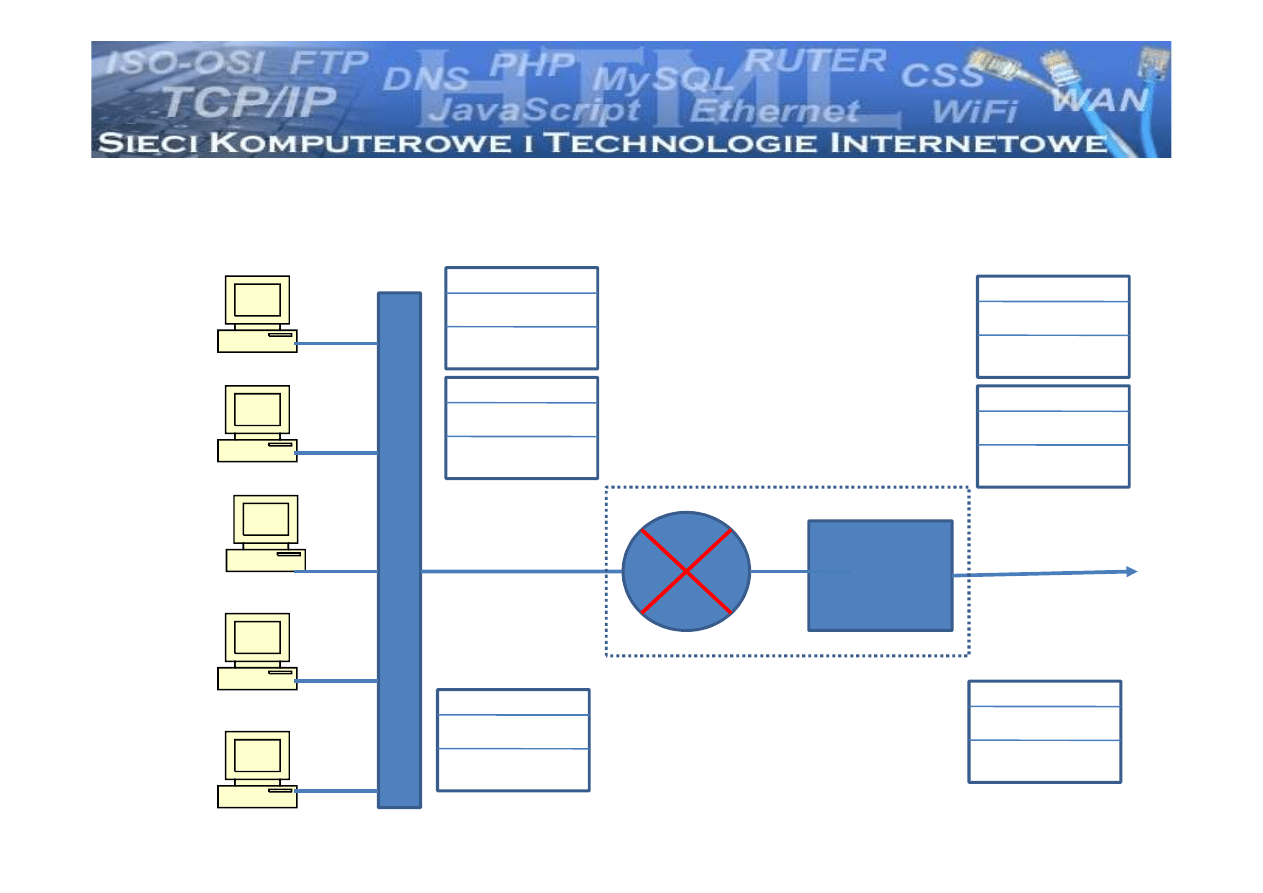

NAT idea działania

192.168.1.1

K

o

n

192.168.1.2

153.19.44.53

192.168.1.1

153.19.44.53

Pakiety

Pakiety

192.168.1.2

192.168.1.3

192.168.1.4

192.168.1.5

n

c

e

n

t

r

a

t

o

r

Ruter

Konwerter

NAT

Internet

192.168.1.4

153.19.44.53

153.19.44.53

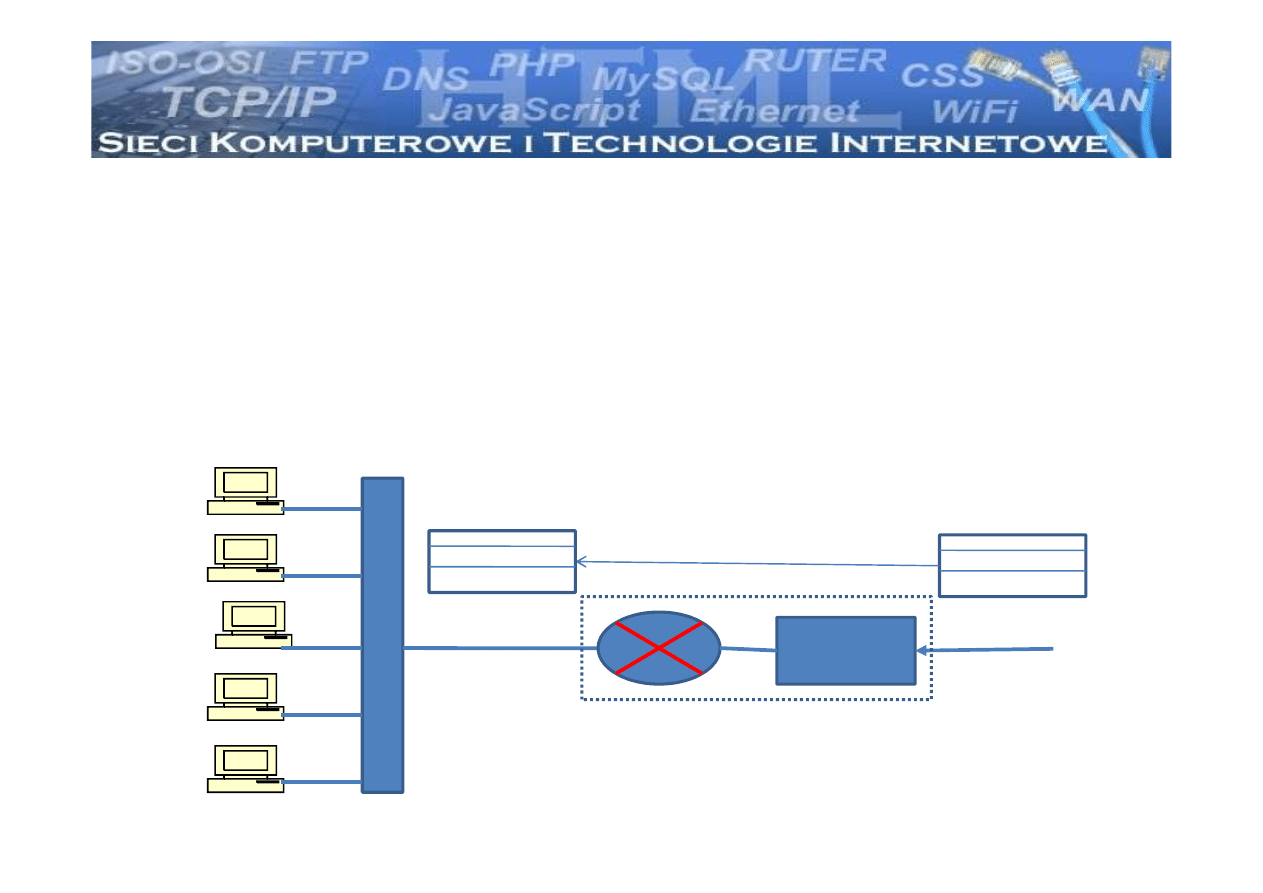

NAT identyfikacja komputera z zewnątrz

Jak dostarczyć pakiet, który trafia z Internetu do

sieci wewnętrznej (np. w wyniku żądania

przeglądarki WWW)?

Posiada on tylko adres całej sieci.

Posiada on tylko adres całej sieci.

192.168.1.1

192.168.1.2

192.168.1.3

192.168.1.4

Ko

nc

en

t

ra

to

r

Ruter

Konwerter NAT

Internet

153.19.44.53

???.???.?.?

•

W nagłówku IP nie ma miejsca na dodatkowe

informacje

•

Wprowadzenie takiej „poprawki” wymagałoby

wprowadzenia modyfikacji we wszystkich

ruterach pracujących w sieci.

ruterach pracujących w sieci.

•

W NAT korzysta się z informacji zawartych w

protokołach TCP i UPD warstwy wyższej

(transportowej)

Protokoły TCP i UDP posiadają w nagłówkach tzw. nr

portów źródłowego i docelowego. Te informacje

są wykorzystywane przez NAT.

Gdy pakiet trafia z komputera w sieci wewnętrznej

Gdy pakiet trafia z komputera w sieci wewnętrznej

do konwertera NAT, pole ramki adres IP

zastąpione jest adresem zewnętrznym, natomiast

pole port źródłowy indeksem do tablicy translacji

w konwerterze NAT. Przeliczane i uaktualniane w

pakietach są sumy kontrolne CRC.

Gdy pakiet z Internetu trafia do konwertera NAT

pole port źródłowy stanowi indeks w tablicy

odwzorowań do adresu IP w sieci wewnętrznej

oraz oryginalny numer portu źródłowego.

Dwa komputery w sieci mogą korzystać z tej samej

usługi (ten sam nr portu) ale posiadają różne IP,

stąd tablica odwzorowań musi zawierać nr portu i

adres IP.

Krytyka NAT

•

IP z NAT nie jest jednoznaczny w sieci światowej

•

Sieć bezpołączeniowa zmienia się w sieć

połączeniową

•

NAT zmienia podstawową zasadę warstowości

protokołów

protokołów

•

NAT obsługuje wyłącznie TCP i UDP

•

Uniemożliwienie działania niektórych protokołów

(np. FTP), które adres IP wpisują w treść danych

pakietu

•

Ograniczenie pola ‘port źródłowy’ do 16bitów

•

Spowolnienie wdrażania IPv6

•

Warstwa transportowa

16

•

Warstwa transportowa

Model ISO/OSI a model TCP/IP

Warstwa aplikacji

Warstwa aplikacji

Warstwa aplikacji

Warstwa aplikacji

DNS

DNS

SNMP

SNMP

Telnet, SHH,

Telnet, SHH,

FTP, SFTP,

FTP, SFTP,

SMTP, POP,

SMTP, POP,

IMAP, HTTP,

IMAP, HTTP,

SHTTP

SHTTP

Warstwa prezentacji

Warstwa prezentacji

Model ISO/OSI

Model TCP/IP

Przykładowe protokoły

17

SHTTP

SHTTP

Warstwa sesji

Warstwa sesji

Warstwa

Warstwa

transportowa

transportowa

Warstwa

Warstwa

transportowa

transportowa

UDP

UDP

TCP

TCP

Warstwa sieciowa

Warstwa sieciowa

Warstwa Internetu

Warstwa Internetu

IP

IP

ICMP

ICMP

Warstwa ł

ą

cza

Warstwa ł

ą

cza

danych

danych

Warstwa dost

ę

pu

Warstwa dost

ę

pu

do sieci

do sieci

ARP, RARP

ARP, RARP

PPP

PPP

SLIP

SLIP

...

...

Warstwa fizyczna

Warstwa fizyczna

np.: IEEE 802.3,

np.: IEEE 802.3,

802.5, 802.11,

802.5, 802.11,

802.14

802.14

Zadaniem warstwy transportowej jest zapewnienie usług

przesyłania danych pomiędzy węzłami w sieci dla warstwy

aplikacji niezależnie od specyfiki i fizycznej struktury sieci.

•

Usługa połączeniowa i bezpołączeniowa

•

Odróżnienie od warstwy sieciowej – realizacja w

•

Odróżnienie od warstwy sieciowej – realizacja w

urządzeniach wymieniające dane (przeważnie komputery),

a nie rutery jak warstwa sieciowa

•

Poprawa jakości w sensie „nadzorowania poprawności

pracy” ruterów. Korekcja zgubionych, niepoprawnych

danych

•

Niezawodne przesyłanie danych przez zawodną sieć

Podstawowe protokoły warstwy transportowej

–

UDP

(ang. User Datagram Protocol)

Bezpołaczeniowy, zawodny, bez kontroli przepływu,

zorientowany na datagram, nie wykorzystuje kontroli

zorientowany na datagram, nie wykorzystuje kontroli

przeciążenia

–

TCP

(ang. Transmission Control Protocol)

Połaczeniowy, niezawodny, zorientowany na strumień,

kontrola przepływu, kontrola przeciążenia

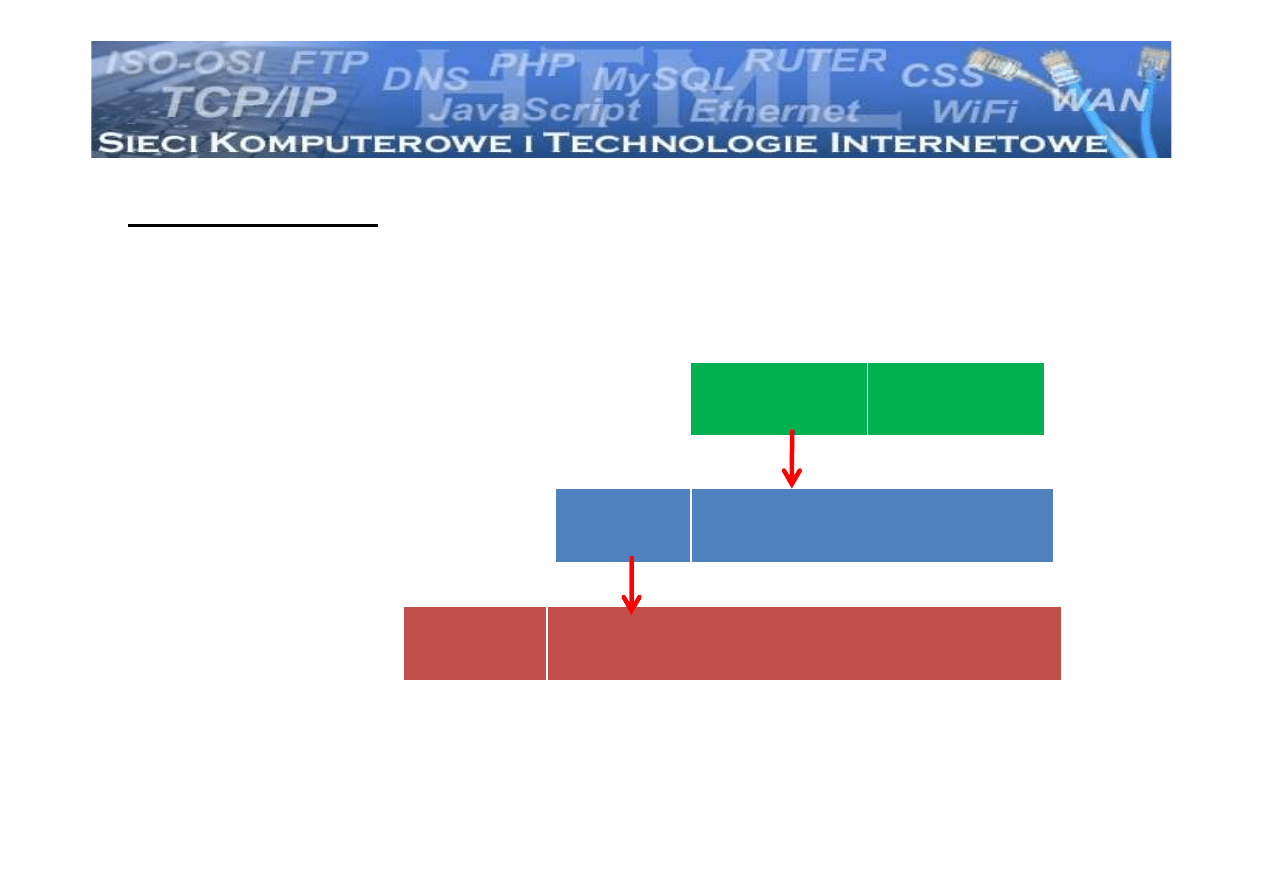

Enkapsulacja

Nagłówek

UDP lub TCP

Dane

Warstwa

transportowa

Nagłówek

IP

Dane

Nagłówek

ramki

Warstwa

sieciowa

Warstwa łącza

danych

Protokół UDP

Bardzo prostu protokół zapewniający minimalne usługi.

Umożliwia wymianę danych pomiędzy komputerami

nie nawiązując połączenia pomiędzy nimi. Nie

zapewnia niezawodności!

zapewnia niezawodności!

Jednostka danych przesyłanych przez protokół UDP jest

pakiet.

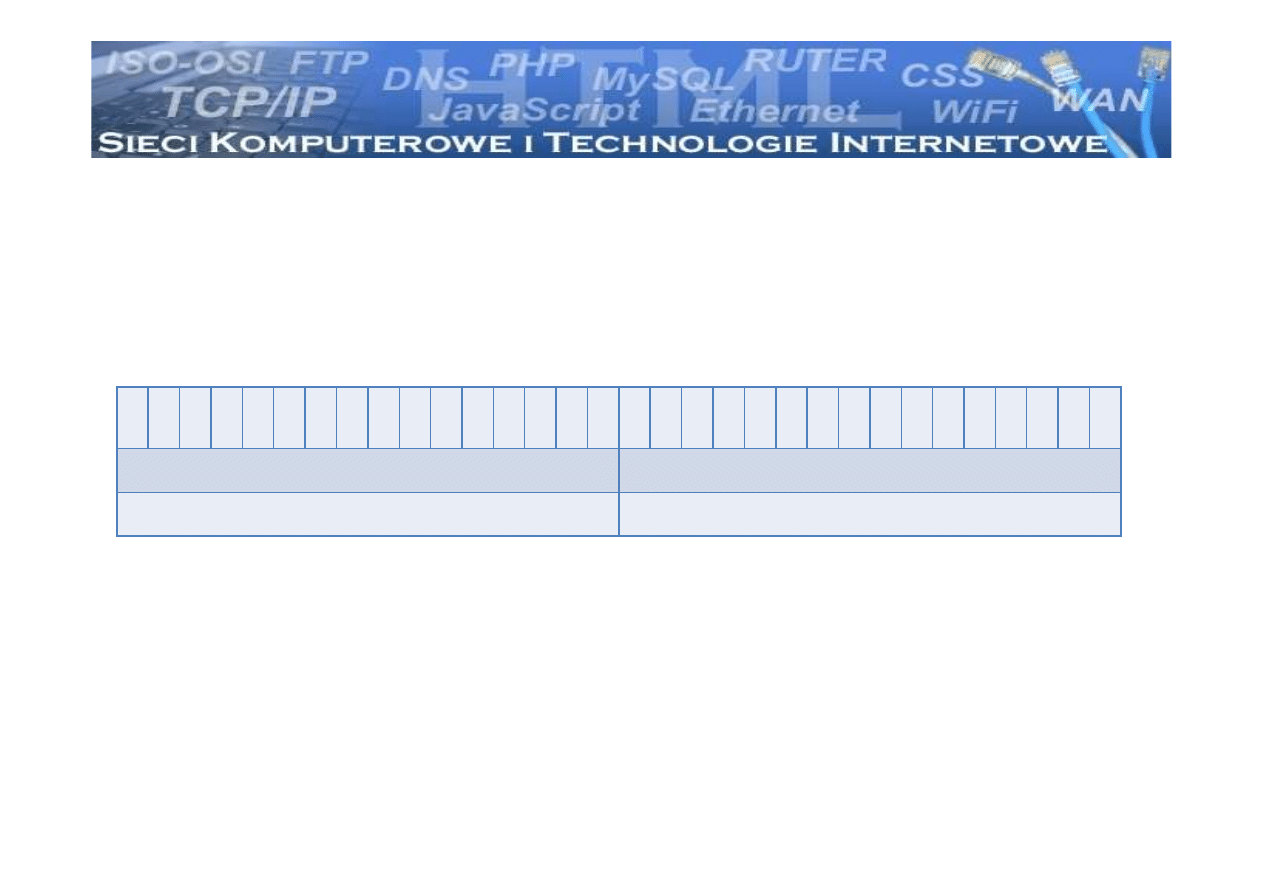

Segment – jednostka protokołu UDP

Składa się z nagłówka i danych (max. 64kB).

Nagłówek protokołu UDP – długość 4 bajty

0

1

2

3

4

5

6

7

8

9

1

0

1

1

1

2

1

3

1

4

1

5

1

6

1

7

1

8

1

9

2

0

2

1

2

2

2

3

2

4

2

5

2

6

2

7

2

8

2

9

3

0

3

1

Port źródłowy konieczny jest do wysyłania

potwierdzeń otrzymywania pakietów. Port

docelowy to jedyna informacja o adresacie.

Port źródłowy

Port docelowy

Długość

Suma kontrolna

Zastosowania UDP

•

Rozsyłanie grupowe (do wielu komputerów

jednocześnie) możliwe w wyniku

bezpołączeniowości

•

Proste usługi sieciowe w modelu klient-serwer

•

Proste usługi sieciowe w modelu klient-serwer

(np. usługa DNS). Prosty model komunikacji

pytanie-odpowiedź

•

Multimedia w czasie rzeczywistym (transmisja

dźwięku – w tym mowy, obrazu) utrata pakietu

nie jest krytyczna (

można ją ekstrapolować

)

Protokół TCP

Jest protokołem wyższej warstwy (transportowej)

zapewniającym niezawodność transmisji (z

wykorzystaniem zawodnych protokołów np. IP.)

wykorzystaniem zawodnych protokołów np. IP.)

Jednostka danych przesyłanych przez protokół TCP

jest segment.

Cechy protokołu TCP

•

Zorientowanie na połączenie

•

Komunikacja punkt do punktu

•

Pełna niezawodność

•

Komunikacja dwukierunkowa

•

Interfejs strumieniowy

•

Niezawodne tworzenie połączenia

•

Łagodne kończenie połączenia

•

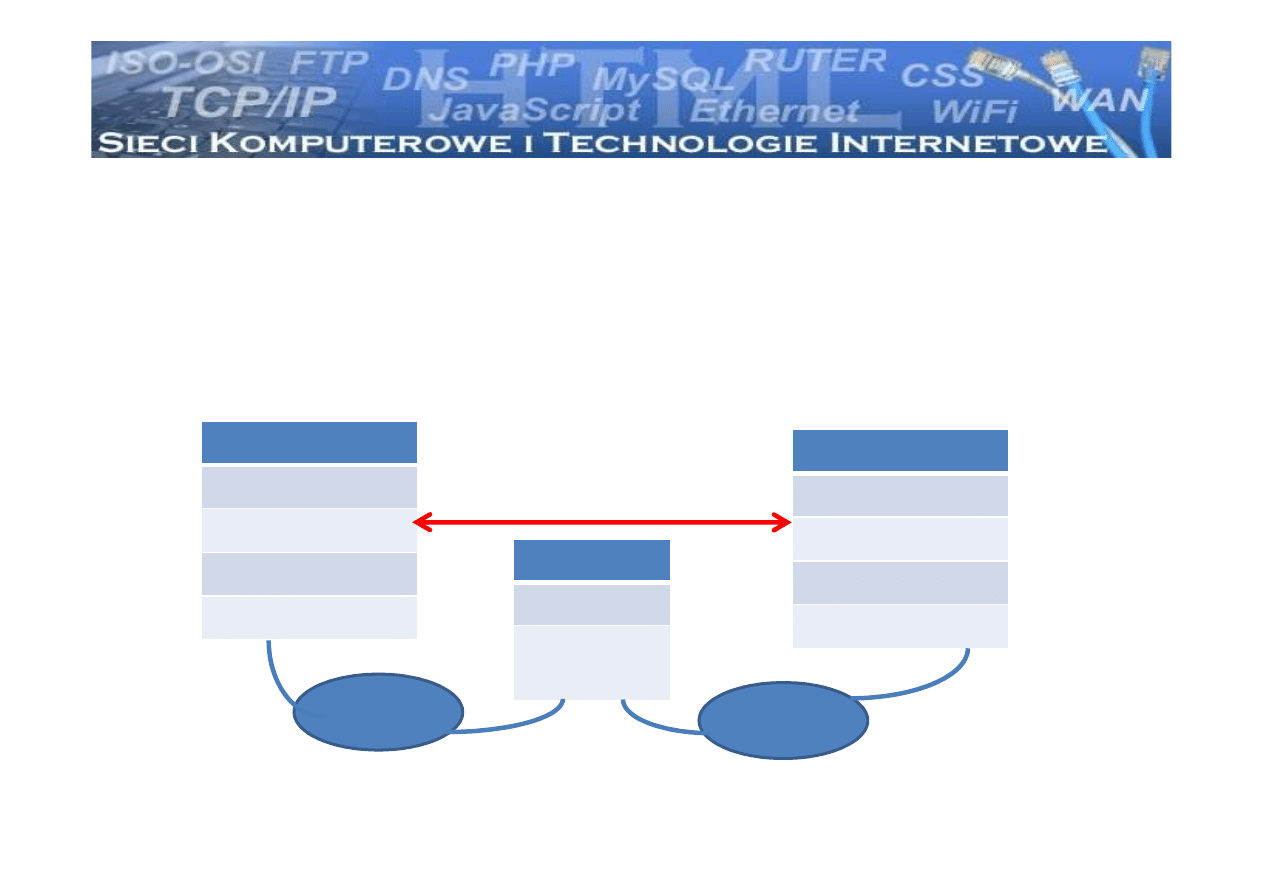

Protokół TCP nazywany jest protokołem obsługi końców

połączenia ponieważ zapewnia połączenie bezpośrednio

pomiędzy programami (w ogólności) na różnych komputerach.

Są to połączenia programowe. TCP wykorzystuje IP do

przenoszenia komunikatów w pakietach. IP nie interpretuje

komunikatów TCP tylko traktuje je jak dane do przesłania.

Węzeł 1

Węzeł 2

Komunikacja z punktu

Węzeł 1

Program

TCP

IP

Interfejs sieciowy

Ruter

IP

Interfejs

sieciowy

Węzeł 2

Program

TCP

IP

Interfejs sieciowy

Sieć 1

Sieć 2

Komunikacja z punktu

widzenia TCP

Gniazda to tzw. punkty dostępowe dla protokołu

TCP. Tworzone są po obu stronach połaczenia.

Gniazdo to połączenie IP komputera oraz numeru

portu.

Porty to „adresy” aplikacji, z które wymieniają

dane. Przykładowe porty

Numer portu

Protokół

Zastosowania

21

FTP

Transfer plików

23

telnet

Zdalna praca

25

SMTP

Poczta elektroniczna

80

HTTP

Strony WWW

•

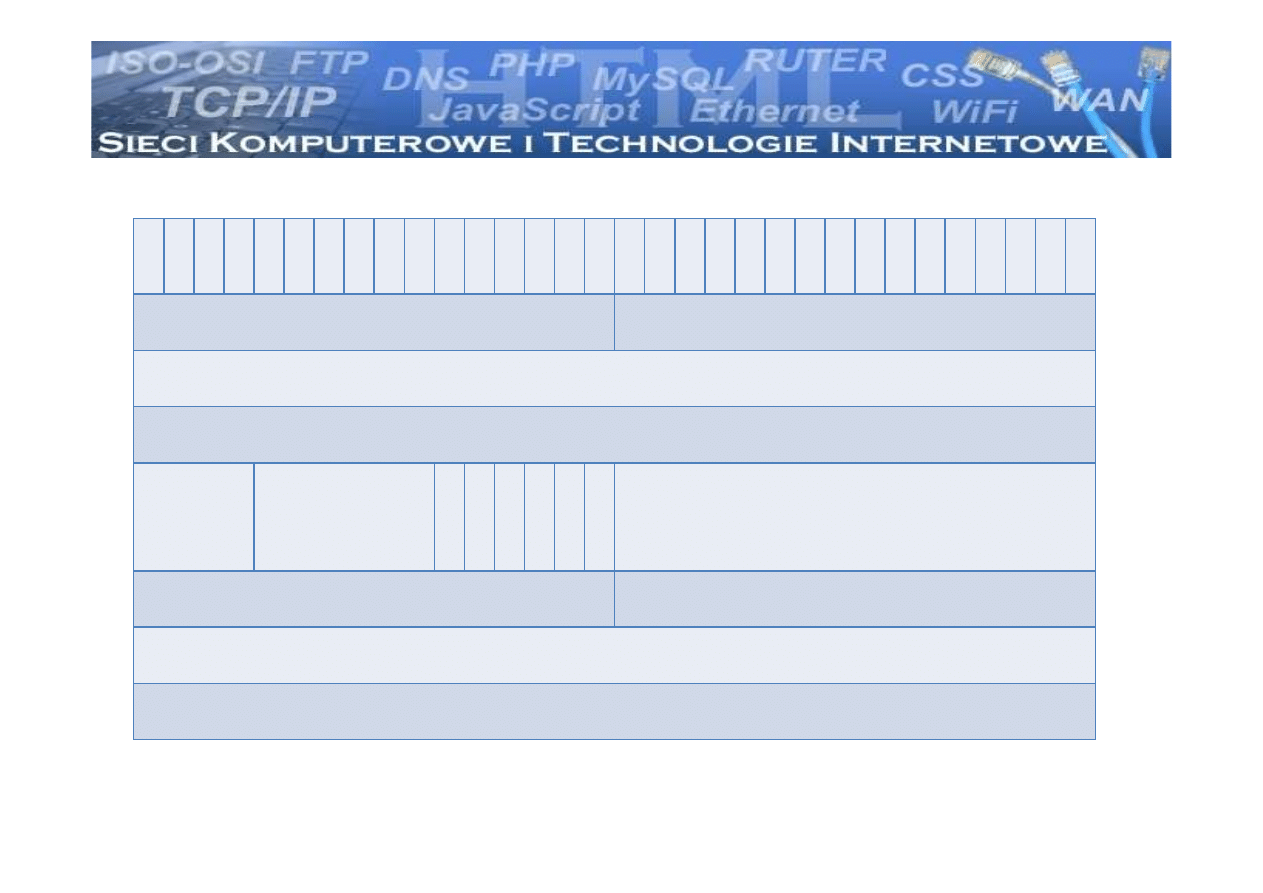

Nagłówek segmentu TCP

0 1 2 3 4 5 6 7 8 9 1

0

1

1

1

2

1

3

1

4

1

5

1

6

1

7

1

8

1

9

2

0

2

1

2

2

2

3

2

4

2

5

2

6

2

7

2

8

2

9

3

0

3

1

Port źródłowy

Port docelowy

Numer sekwencyjny

Numer potwierdzenia

Długość

nagłówka

U

R

G

A

C

K

P

S

H

R

S

T

S

Y

N

F

I

N

Okno

Suma kontrolna

Wskaźnik pilności

Opcje

Dane

URG – pilność, ACK – potwierdzenie, PSH - natychmiast dostarczyć

RST- zresetowanie połaczenia, SYN-nawiązanie połączenia, FIN-zakończenie połączenia

•

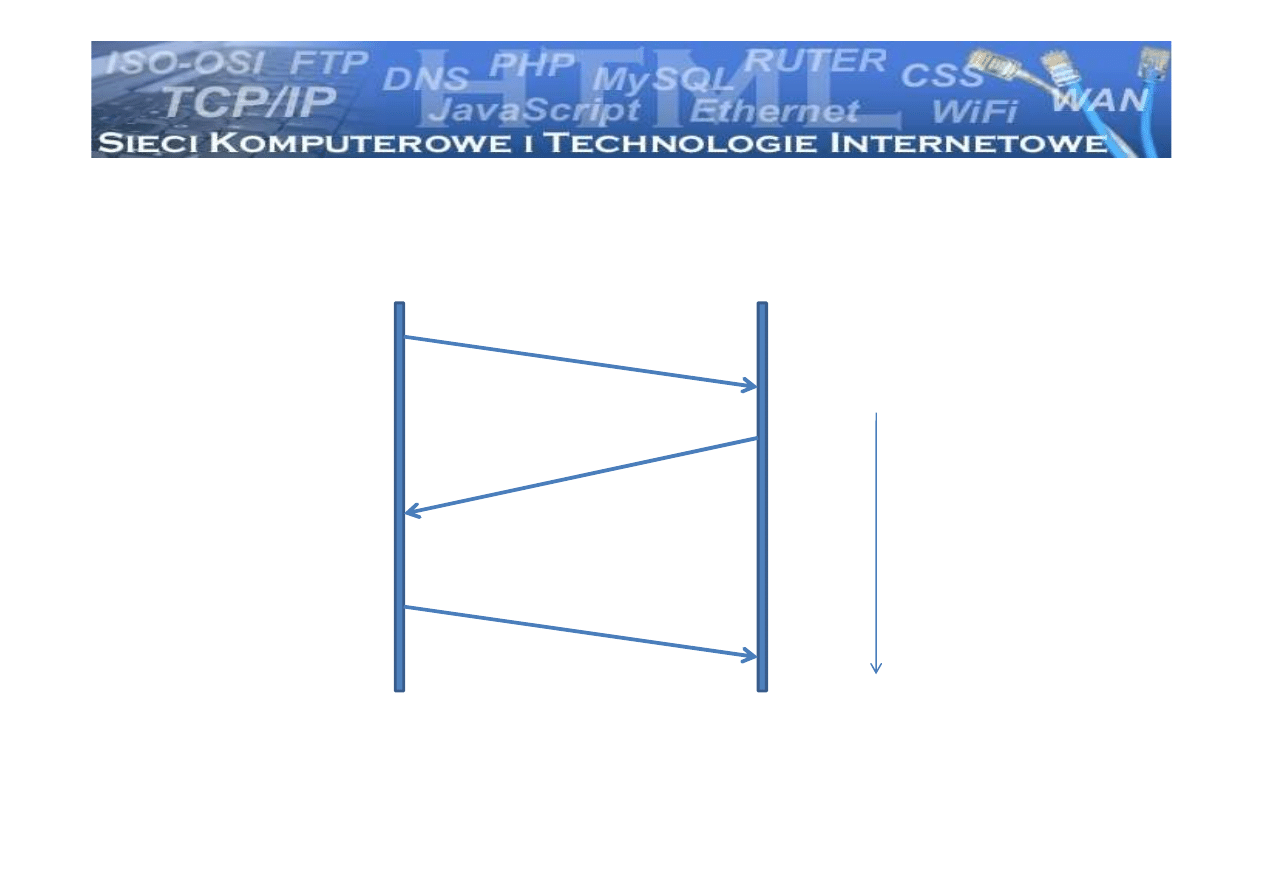

Trójfazowe nawiązywanie i kończenie połączenia

w TCP (

ang. three-way handshaking

)

SYN (SEQ=n)

SYN (SEQ=m, ACK=n+1)

SYN (SEQ=m, ACK=n+1)

(SEQ=n+1, ACK=m+1)

c

zas

Węzeł 1

Węzeł 2

•

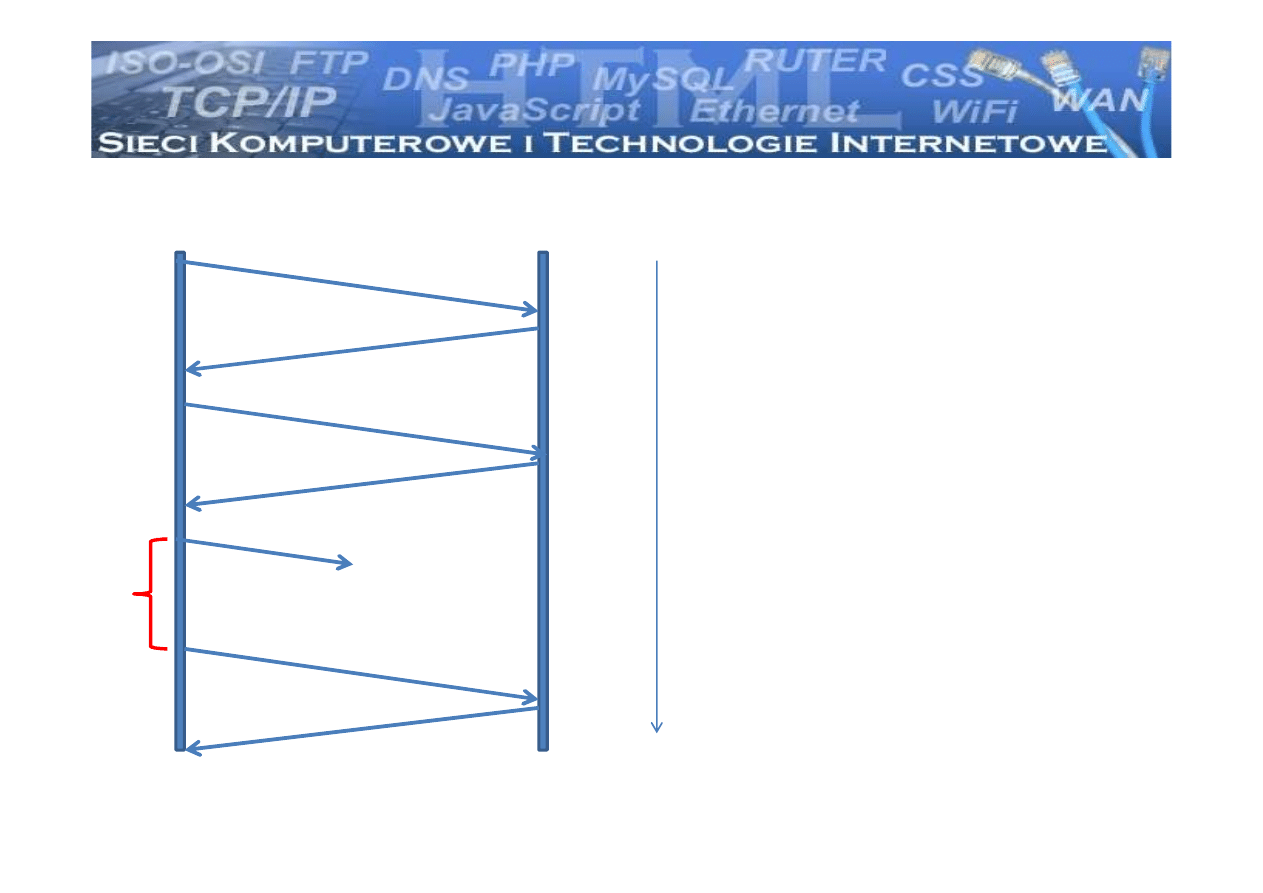

Uzyskiwanie niezawodności transmisji

ACK1

pakiet1

pakiet2

Retransmisja z adaptacją

umożliwia dostosowanie się

TCP do warunków w sieci.

Inny powinien być czas

c

zas

Węzeł 1

Węzeł 2

Retransmisja

Zgubienie

pakietu

ACK2

ACK3

pakiet3

pakiet3

Inny powinien być czas

retransmisji dla sieci LAN

inny dla WAN

C

zas

r

e

tr

an

sm

is

ji

Bufory, kontrola przepływu, okna

Bufor to określony rozmiar pamięci przeznaczony na

cele komunikacyjne

Okno to aktualny rozmiar wolnej pamięci w

buforze. Propozycja okna to przysłane przez

buforze. Propozycja okna to przysłane przez

odbiorcę rozmiar okna gotowego do przyjęcia

danych. Przy zapełnieniu bufora odbiorcy może

dojść do sytuacji oferty zerowego okna. Wtedy

nadawca musi wstrzymać nadawanie

Mechanizm okien wykorzystywany jest do kontroli

przepływu

Mechanizm kontroli przeciążeń

Jako miara przeciążenia używana jest liczba utraconych

pakietów. Zamiast natychmiastowego wysłania

zagubionych pakietów (i ewentualnego pogorszenia

sytuacji) wysyłany jest pojedynczy komunikat, jeśli

sytuacji) wysyłany jest pojedynczy komunikat, jeśli

przyjdzie potwierdzenie wysyłane są dwa komunikaty

itd. aż do osiągnięcia połowy okna odbiorcy.

W przypadku przeciążenia zmniejszana drastycznie jest

prędkość nadawania – umożliwia to rozładowanie

przeciążenia.

•

Przemysłowe Sieci Informatyczne

33

•

Przemysłowe Sieci Informatyczne

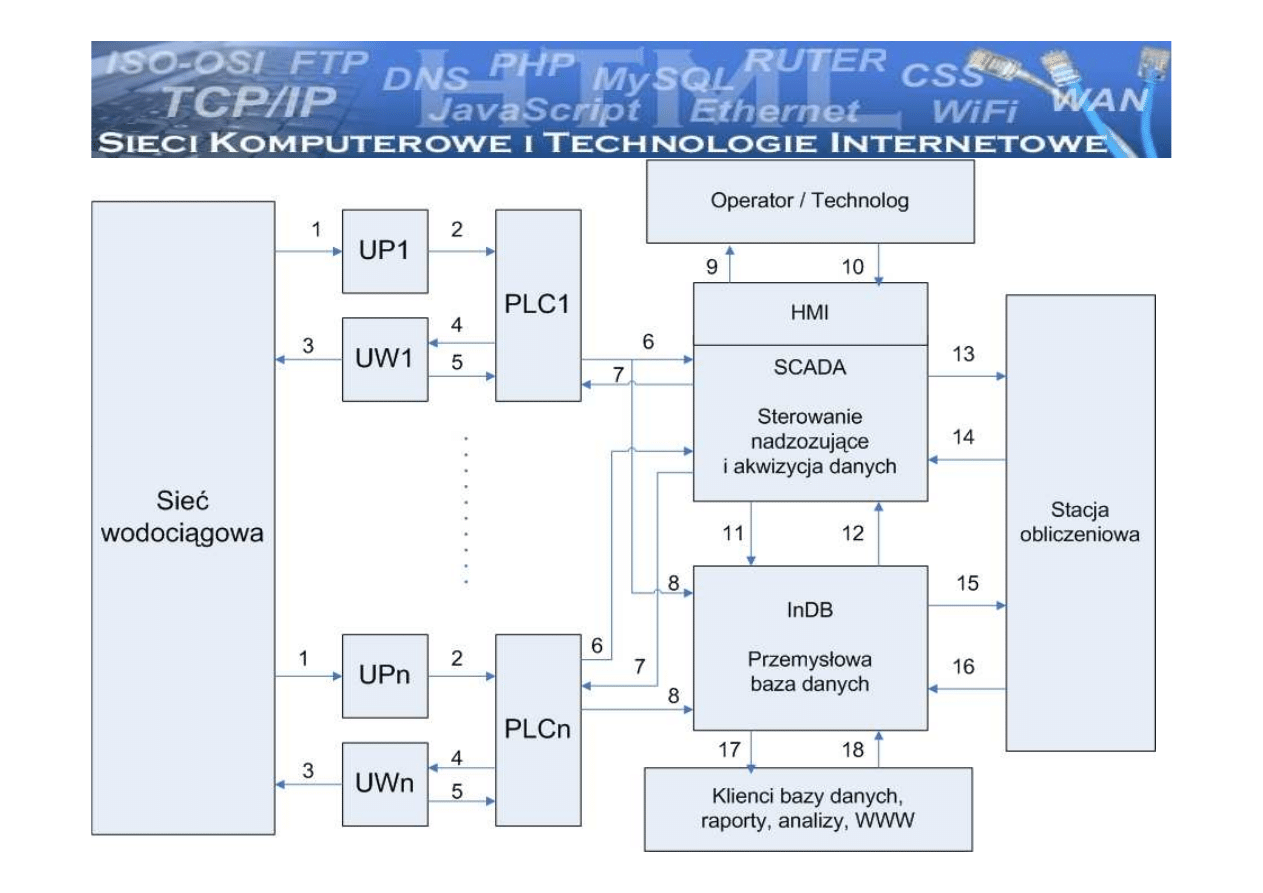

Przemysłowe Sieci Informatyczne– sieci

dedykowane do komunikacji w ściśle określonych

warunkach (np. przemysłowych) i spełniające

określone wymagania (np. postulat pracy w czasie

rzeczywistym).

Nie są to sieci ogólnego przeznaczenia. Nie

Nie są to sieci ogólnego przeznaczenia. Nie

posiadają cech uniwersalności, a raczej ściśle

dostosowane są do warunków, w których mają

umożliwiać przesyłanie danych.

Współczesna automatyka (systemy rozproszone)

szeroko wykorzystuje sieci przemysłowe.

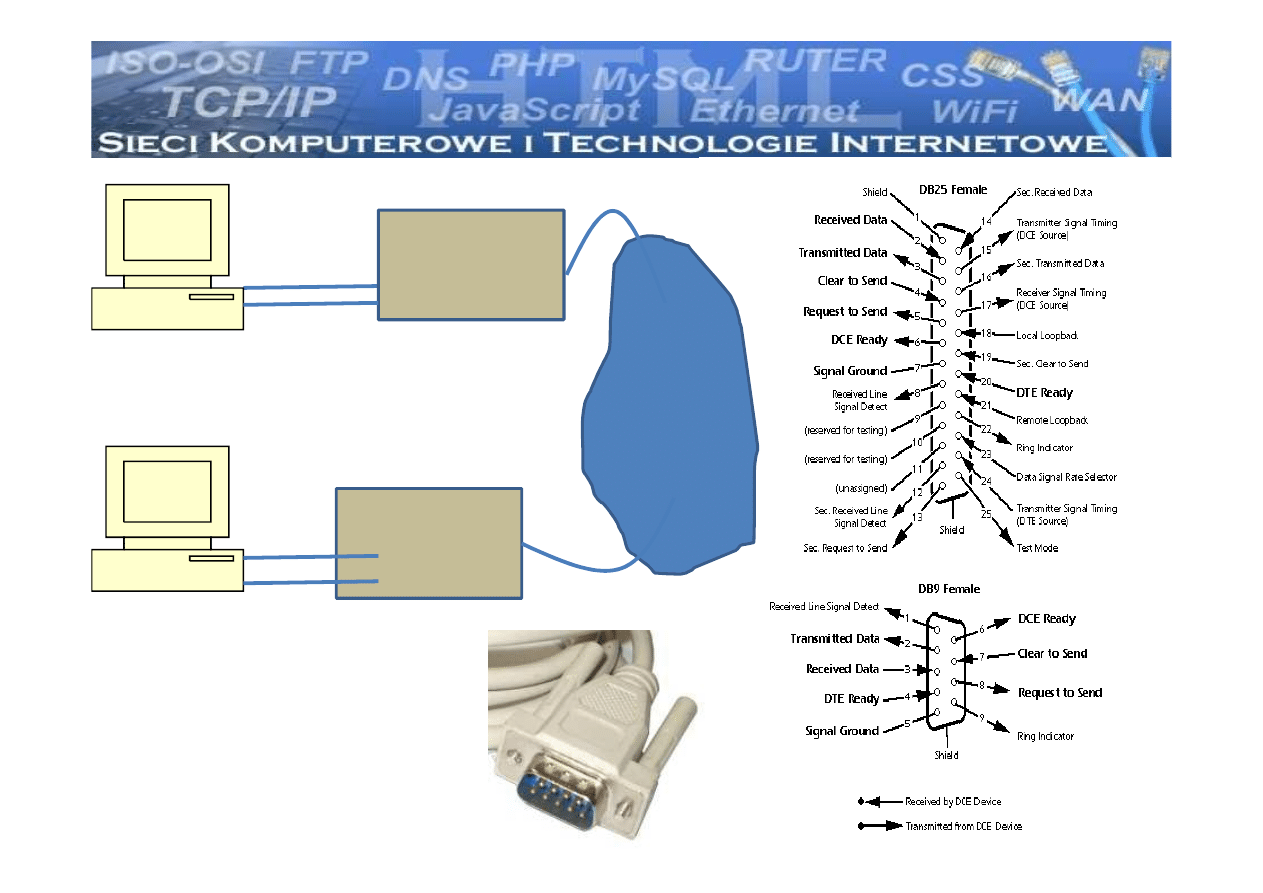

Szeregowa asynchroniczna transmisja danych

RS232 (rok 1962) organizacja EIA (

Electronic Industries

Association

) ustanawia standard wymiany danych

pomiędzy urządzeniem końcowym dla danych

pomiędzy urządzeniem końcowym dla danych

DTE (Data Terminal Equipment), a urządzeniem

komunikacyjnym dla danych DCE (Data

Communication Equipment).

RS232C (sierpień 1969) ostateczny standard

DTE

Modem

DCE

RS232C

Sieć

telefoniczna

DTE

Modem

DCE

RS232C

Odległość 15metrów

Prędkość 115kbitów/s

•

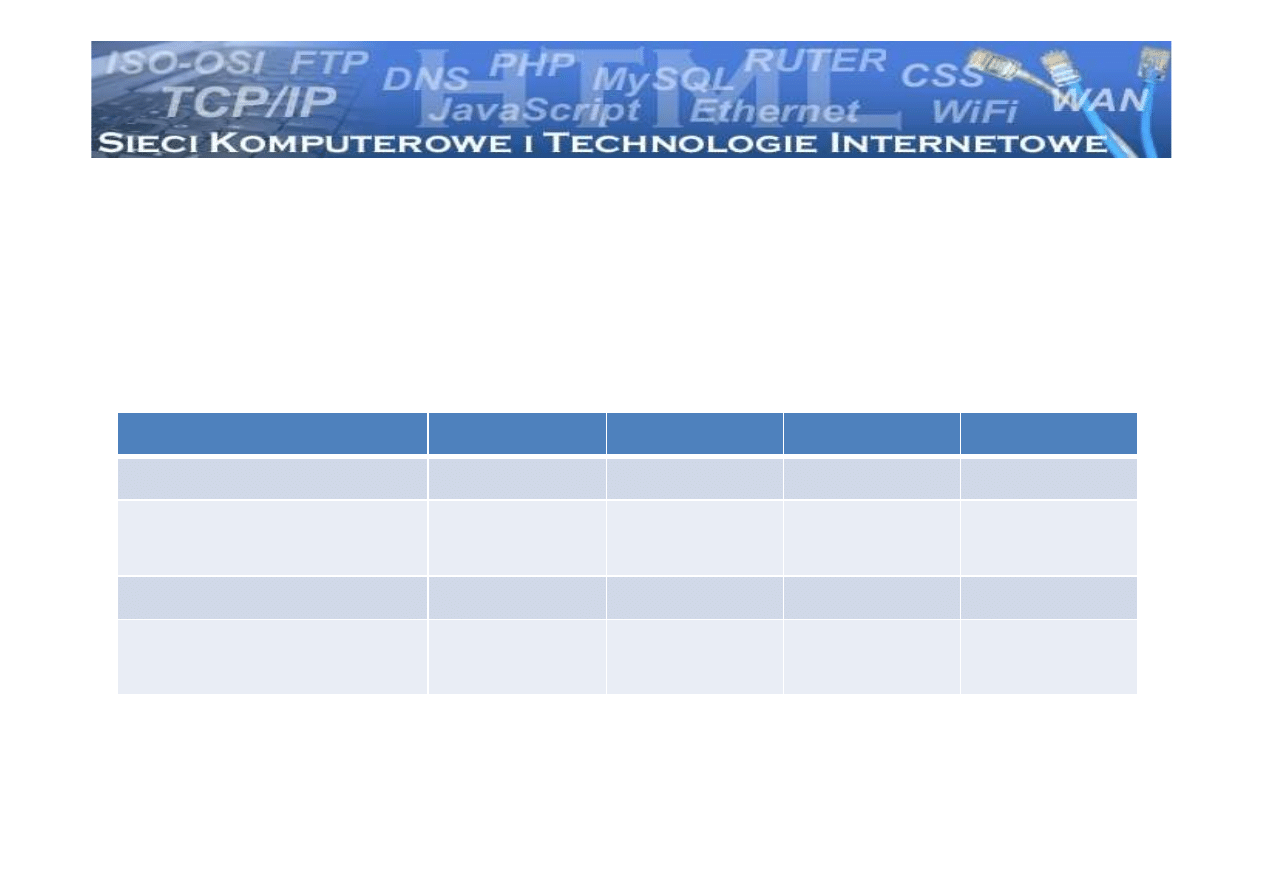

Zestawienie standardów EIA komunikacji

szeregowej

RS232C

RS423A

RS422A

RS485

RS232C

RS423A

RS422A

RS485

Rodzaj transmisji

niesymetryczna

niesymetryczna

różnicowa

różnicowa

Liczba nadajników i

odbiorników

1 odbiornik

1 nadajnik

10 odbiorników

1 nadajnik

10 odbiorników

1 nadajnik

32 odbiorniki

32 nadajniki

Max. długość kabla [m]

15

1200

1200

1200

Prędkość transmisji

[bity/s]

20k

100k

10M

10M

Modbus

Interfejs, protokół, sieć Modbus opracowana przez

firmę Modicon stała się standardem przemysłowym.

Cechy:

•

Asynchroniczna transmisja znakowa zgodna z RS232C

•

Asynchroniczna transmisja znakowa zgodna z RS232C

•

Dostęp do łącza na zasadzie master-slave

•

Zabezpieczenie danych (CRC)

•

Potwierdzenia wykonania rozkazów i sygnalizacja

błędów

•

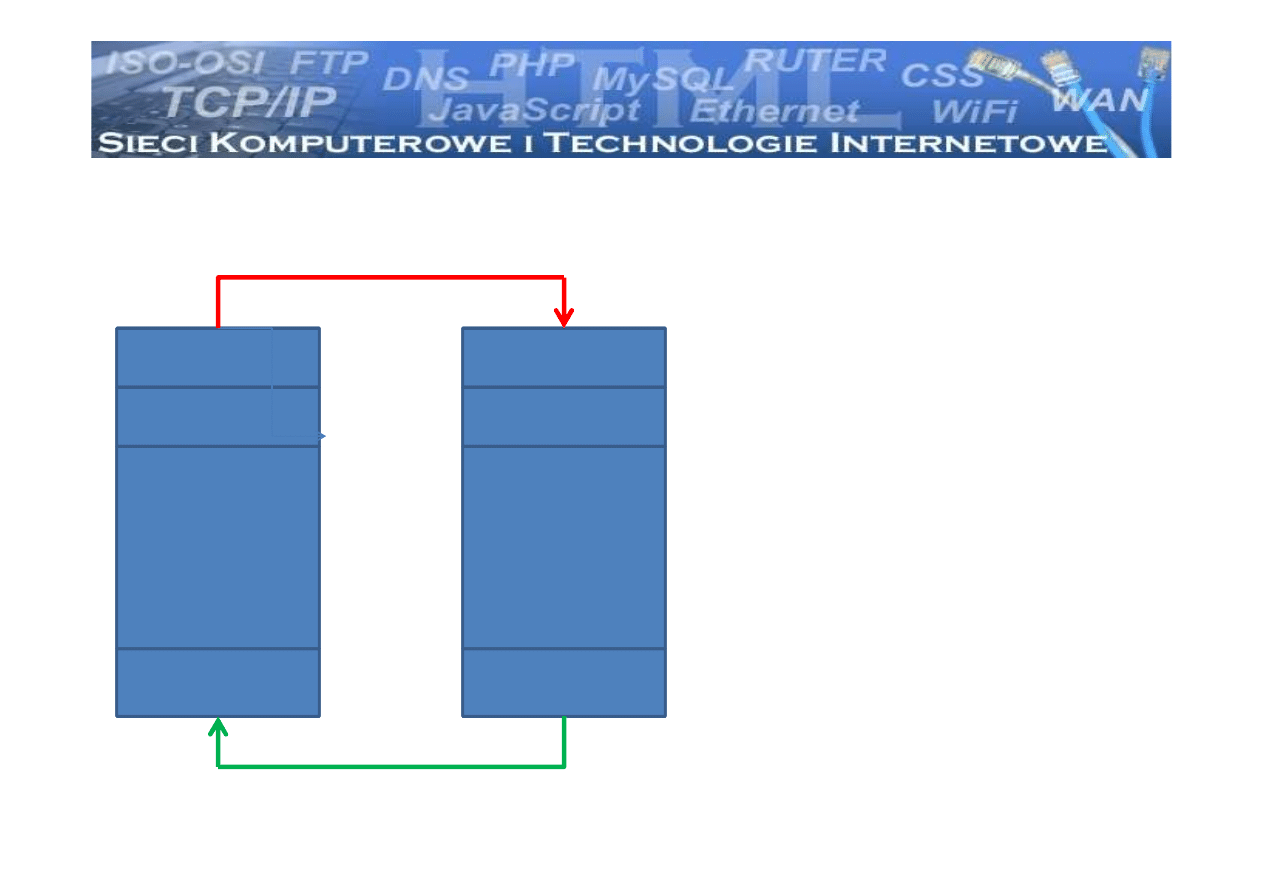

Transakcja w Modbus

MASTER

SLAVE

ADRES

ADRES

KOD FUNKCJI

KOD FUNKCJI

Rozkaz

Funkcje w MODBUS

Odczyt stanu wejścia dwustanowego

Odczyt stanu wyjścia dwustanowego

Odczyt grupy rejestrów

Ustawienie on/off wybranego wyjścia

Dane

Dane

CRC

CRC

Odpowiedź

Ustawienie on/off wybranego wyjścia

Ustawienie on/off grupy wyjść

dwustanowych

Zapis wartości początkowych do

rejestrów

Odczyt statusu urządzenia slave

Odczyt licznika komunikatów

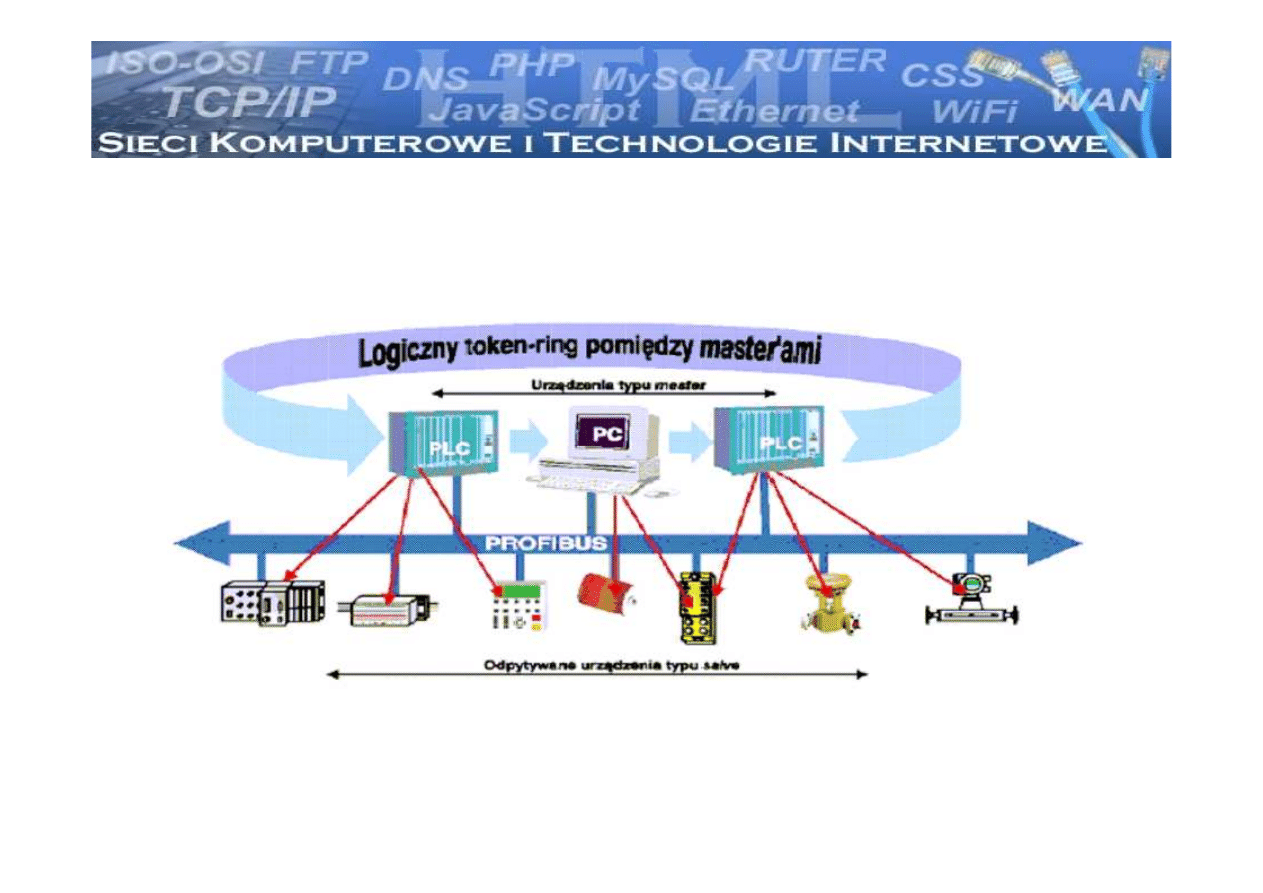

Profibus – sieć przemysłowa czasu rzeczywistego opracowana przez

konsorcjum firm koordynowane przez firmę Siemens. Przeznaczona do

rozproszonego sterowania i nadzoru.

W warstwie fizycznej możliwe jest zastosowanie dwóch przewodów

miedzianych, skrętki lub światłowodu.

Odmiany Profibus:

DP (ang. Decentralized Perhipals) sieć czasu rzeczywistego zorientowana na

DP (ang. Decentralized Perhipals) sieć czasu rzeczywistego zorientowana na

przesyłanie krótkich komunikatów

FMS (ang. Fieldbus Message Specification) – zastosowanie do sieci

wymagających przesyłania większych porcji danych (np. SCADA<>PC)

PA (ang. Process Automation) – możliwość stosowania w środowiskach

zagrożonych wybuchem, te same linie służą do zasilania i do transmisji

danych

•

Profibus DP sieć typu multimaster

Warstwa fizyczna Profibus DP to sieć RS485

CAN (ang. Controller Area Network)

Standard asynchronicznej komunikacji szeregowej, stworzony

przez firmę Robert Bosch GmbH z branży elektroniki

motoryzacyjnej w 1983r. Początkowo stworzony jedynie dla

branży motoryzacyjnej, do komunikacji między czujnikami i

elementami wykonawczymi elektronicznych stacji sterujących w

samochodach.

Określa warstwę łącza danych ("data link layer") i niektóre

Określa warstwę łącza danych ("data link layer") i niektóre

aspekty warstwy fizycznej modelu odniesienia ISO/OSI.

Pozostałe warstwy pozostawia do dyspozycji projektanta sieci.

Dzięki temu powstały nowe standardy tej sieci, DeviceNet i

CANopen, opisujące pozostałe warstwy modelu ISA/OSI i

otwierające drogę protokołu CAN do innych branż

przemysłowych, jak automatyzacja zakładów przemysłowych,

komunikacja, automatyka budynkowa, urządzenia i systemy

medyczne.

•

CAN cd.

Mimo 20 różnych rynków zastosowań sieci CAN,

wciąż branża motoryzacyjno-transportowa jest

odbiorcą 80% urządzeń działających w protokole

CAN. W modelu CAN wszystkie urządzenia są

podłączone do wspólnej magistrali. O rozpoczęciu

podłączone do wspólnej magistrali. O rozpoczęciu

transmisji decyduje zaimplementowany algorytm

CSMA/CA CAN jest protokołem wyposażonym w

wykrywanie i sygnalizację błędów, autotest i

ograniczenie błędów. Prędkość przesyłu do

1Mbit/sek.

•

CAN

przykładem stosowania CAN jest sysem EHB (Electro-hydraulic

Braking), montowany Mercedesie SL. Działanie systemu EHB

polega na tym, że ciśnienie płynu hamulcowego uzyskuje się

poprzez specjalną elektryczną pompę wysokiego ciśnienia.

System rozdziela również siłę hamowania na poszczególne koła.

Komunikację między kontrolerem a elementami EHB zapewnia

sieć CAN, która może łączyć również ten system z innymi

sieć CAN, która może łączyć również ten system z innymi

systemami np. ESP (Electronic Stability Program), ACC (Adaptive

Cruise Control), ABS.

W najnowszym produkcie Mercedesa zastosowano podobnie jak w

Oplu Vectra 3 sieci CAN ,które połączone są ze sobą za pomocą

2 bram. Redukują one długość okablowania oraz liczbę łączy

elektrycznych o 20%. Mimo to długość przewodów nadal jest

duża i wynosi 2110 m!

Sieci dla inteligentnych budynków (EiB, LonWorks)

EIB (ang. European Installation Bus) jest systemem

automatyki domów i budynków, o wolnej

topologii, z rozproszoną inteligencją, opartym na

zdecentralizowanym, zgodnym z OSI, sieciowym

systemie operacyjnym typu peer-to-peer.

systemie operacyjnym typu peer-to-peer.

EIB to standard elektrycznych instalacji sterujących

w biurach i budynkach mieszkalnych,

stanowiących element dyrektywy Unii

Europejskiej w sprawie norm konstruowania

instalacji dla inteligentnych budynków

LonWorks

•

LonWorks to technologia inteligentnego sterowania

opracowana przez firmę Echelon z USA. LonWorks jest jednym z

najbardziej otwartych międzynarodowych standardów

komunikacji w automatyce budynków. Dominuje zwłaszcza na

rynku USA.

•

Każde urządzenie komunikacyjne w sieci nazywa się węzłem

•

Protokół komunikacyjny dla węzła przechowywany jest w

•

Protokół komunikacyjny dla węzła przechowywany jest w

tzw. neuronie

•

Węzeł podłączony jest do fizycznego nośnika za pośrednictwem

transceivera

•

Każdy kanał może mieć inny nośnik

•

Kanały dzielą się na segmenty

•

Rutery łączą kanały, wzmacniacze segmenty

Zagadnienia do rozważenia

Ethernet przemysłowy – dlaczego klasyczny

ethernet nie jest siecią czasu rzeczywistego?

Metody „uprzemysławiania” Ethernetu.

Czy spełnienie postulatu czasu rzeczywistego jest

konieczne we wszelkich aspektach sieci

przemysłowych?

Ethernet przemysłowy

Od kilku lat, ethernet zaczyna zdobywać coraz

liczniejszą rzeszę zwolenników jego stosowania w

automatyce jako sposób na ujednolicenie

platformy sterowania i wymiany danych w

platformy sterowania i wymiany danych w

przedsiębiorstwie. Pomimo swoich wad, jak

chociażby brak determinizmu, posiada wiele zalet

Zalety Ethernetu jako sieci przemysłowej

•

duża prędkość w porównaniu z protokołami firmowymi (do 1 GB/s i

więcej w przyszłości)

•

możliwość wykorzystania popularnego okablowania miedzianego

(skrętka kat. 5/6) lub światłowodów

•

duże odległości między węzłami i punktami sieci dzięki światłowodowym

(sieć lokalna może być zarazem siecią rozległą geograficznie)

•

możliwość wykorzystania dużej różnorodności już istniejącego sprzętu

•

możliwość wykorzystania dużej różnorodności już istniejącego sprzętu

sieciowego, tańszego od odpowiedników dedykowanych sieciom

fieldbus,

•

możliwość budowy sieci składających się ze znacznie większej ilości

punktów, urządzenia mogą komunikować się w trybie każdy-z-każdym

(ver. tryb master-slave)

•

duża skalowalność sieci, łatwość udostępniania danych w informatycznej

sieci ogólnozakładowej i internecie,

•

technologia ethernet jest ogólnie znana i nie wymaga specjalistycznej

wiedzy.

Wady Ethernetu jako sieci przemysłowej:

•

brak determinizmu: protokół TCP nie jest przystosowany do pracy w czasie

rzeczywistym,

•

brak stałych opóźnień,

•

występujące kolizje pakietów.

Eliminacja wad Ethernetu:

•

Kolizje wyeliminowano poprzez zastosowanie przełączników, w których każdy

port posiada swoje pasmo, nie kolidujące z innymi portami.

Kolizje wyeliminowano poprzez zastosowanie przełączników, w których każdy

port posiada swoje pasmo, nie kolidujące z innymi portami.

•

Zastosowano czasowe znaczniki pakietów i synchronizację transmisji w wielu

urządzeniach równocześnie, poprzez wbudowanie w przełączniki zegarów.

Protokoły synchronizujące zegary to NTP (Network Time Protocol) i SNTP

(Simple Network Time Protocol), oraz najbardziej dokładny - IEEE 1588. Pozwala

on na synchronizację z dokładnością poniżej 1 ms.

•

Wprowadzono protokoły oparte na fizycznej warstwie ethernetu, znacznie

skracając czas odpowiedzi i jitter (zmienność opóźnienia), zbliżając ethernet do

sieci czasu rzeczywistego. Wymaga to jednak zastosowania dedykowanych

urządzeń i konwerterów do ethernetu TCP/IP.

Wsród 22 dziś istniejących protokołów opartych na fizycznej warstwie ethernetu,

najpopularniejszymi są:

•

Modbus/TCP - wspierany przez

Modbus-IDA

. Jest to dobrze znany

Modbus w sieci TCP/IP, oparty na architekturze master/slave lub

client/server.

•

EtherNet/IP - wspierany przez

ODVA

i

ControlNet

. Używa Common

Interface Protocol (CIP), który jest wspólny dla sieci Ethernet/IP,

ControlNet i DeviceNet. W sieci Ethernet/IP, wymiana danych

krytycznych czasowo oparta jest na modelu producer/consumer.

krytycznych czasowo oparta jest na modelu producer/consumer.

Największą zaletą tego modelu jest większa efektywność wykorzystania

pasma. Dane konfiguracyjne, diagnostyczne i I/O przesyłane są przez

standardowy ethernet.

•

Ethernet Powerlink - wspierany przez

EPSG

. Ethernet Powerlink składa

się z podsieci (domen) czasu rzeczywistego. Aby uniknąć kolizji,

mechanizm CSMA/CD jest wyłączony. Dostęp do sieci jest podzielony na

cykliczne szczeliny czasowe, przydzielane każdemu punktowi sieci przez

stację zarządzającą.

•

Profinet - wspierany przez

PRPFIBUS International

. Profinet pozwala na

integrację w jednej sieci prostych urządzeń polowych oraz aplikacji

krytycznych czasowo. Komunikacja ma trzy poziomy wydajności: TCP,

UDP i IP dla danych niekrytycznych czasowo, Soft Real Time (SRT) dla

danych krytycznych czasowo, izochroniczny tryb Real Time (IRT) do

wyjątkowo wymagających zastosowań. Jako elementy aktywne

wykorzystywane są switche.

•

EtherCAT - wspierany przez

EtherCAT Technology Group

. Protokół

•

EtherCAT - wspierany przez

EtherCAT Technology Group

. Protokół

wykorzystuje ramki ethernet. Interpretacja danych odbywa się "w locie",

w pełni sprzętowo. EtherCAT osiąga 1000 I/O binarnych w 30µs.

•

Sercos III - wspierany przez

SERCOS International e. V.

Protokół

wykorzystywany do wymiany informacji między sterownikami i

napędami. Podobny do EtherCAT ale poddany większym restrykcjom.

Bibliografia

[1] Sieci komputerowe i intersieci, Douglas E. Comer, WNT,

2000

[2] Sieci komputerowe, Andrew S. Tanenbaum, Helion, 2004

[3] Okablowanie strukturalne sieci, Rafał Pawlak, Helion, 2006

[4] Wydanie specjalne miesięcznika NetWorld Vademecum

[4] Wydanie specjalne miesięcznika NetWorld Vademecum

Teleinformatyka - Sieci komputerowe, Indeks 328820; ISSN

1232-8732, Czerwiec 1998

[5] Ethernet – sieci, mechanizmy, Krzysztof Nowicki, Infotech,

2006

[6] Wojciech Mielczarek, Szeregowe interfejsy cyfrowe, Helion

1993

Wyszukiwarka

Podobne podstrony:

505 W06 SKiTI modelTCPIP warstwa 4

Laminarna i turbulentna warstwa Nieznany

pdt w05 info id 353036 Nieznany

787 W05 Modbus id 46027 Nieznany (2)

algorytmy w05 DFS sort topologi Nieznany (2)

19 zasady wbudowania warstw( m Nieznany

al1 w05 zima2011 id 54567 Nieznany (2)

ProjektKKa 02 Plan warstwicowy Nieznany

M W05 58 id 274845 Nieznany

AM23 w05 Funkcje dwoch i trzech Nieznany

anl1 w05 zima2012 id 65276 Nieznany (2)

mineralka krzemiany warstwowe i Nieznany

11 Nagrywanie i obrobka warstwy Nieznany

Laminarna i turbulentna warstwa Nieznany

2013 w05 DMA HWI 2013zid 28362 Nieznany

Antropologia kulturowa W05 id 6 Nieznany (2)

OEiM AiR W05 MetodaKlasyczna cz Nieznany

losowanie warstwowe teoria id 2 Nieznany

20030902212213id$472 Nieznany

więcej podobnych podstron