Adam Pawełczak

Technologie informacyjne

- Podstawy technik informatycznych

Spis treści

Technologie informacyjne - Podstawy technik informatycznych

Strona 3 z 72

6.4.4. Specyficzne zagrożenia związane z bankowością i handlem elektronicznym. ............... 65

Technologie informacyjne - Podstawy technik informatycznych

Strona 4 z 72

Wprowadzenie

Rozwój cywilizacyjny obdarzył społeczeństwo szeregiem nowoczesnych rozwiązań technicznych, które

znajdują zastosowanie nie tylko w obszarze szeroko rozumianej działalności gospodarczej, ale zostały

upowszechnione i towarzyszą człowiekowi we wszystkich dziedzinach życia.

Obecnie komputery i inne urządzenia cyfrowe wraz z oprogramowaniem oraz sieci komputerowe

wykorzystywane są tak w produkcji, usługach, handlu jak i w nauce, edukacji, rozrywce, kontaktach z

administracją publiczną, służbą zdrowia i życiu codziennym. Upowszechnienie się tych rozwiązań

doprowadziło do powstania społeczeństwa informacyjnego. Jego cechą charakterystyczną jest to, że

obok dóbr o charakterze materialnym wartość posiada również informacja. W związku z tym pojawiło

się na rynku szeregu nowych usług związanych z gromadzeniem, przetwarzaniem i przesyłem

informacji, z których korzystanie ma obecnie charakter powszechny.

Z technicznego punktu widzenia urządzenia i media cyfrowe oraz oprogramowanie przeznaczone są do

rejestrowania, przechowywania, przetwarzania i przesyłania na odległość informacji. Zespół

wykorzystywanych do tego technologii określany jest terminem Technologii Informacyjnych i

Komunikacyjnych oznaczanych angielskim skrótem ICT (Information and Communication Technology).

Dla ich efektywnego wykorzystania niezbędne jest zrozumienie podstaw, na jakich oparta jest

konstrukcja urządzeń i sposób ich działania. Posiadanie wiedzy w tym zakresie niestety nie jest

równomiernie upowszechnione w społeczeństwie, co rodzi ryzyko tzw. wykluczenia cyfrowego. W

praktyce oznacza to wykluczenie ze społeczeństwa ze względu na brak możliwości (i tym samym

umiejętności) korzystania, a przede wszystkim komunikowania się z wykorzystaniem mediów i

urządzeń cyfrowych.

Coraz szybsze upowszechnianie się tych technologii wymaga od użytkowników zdobywania nowych

umiejętności posługiwania się nimi. Staje się to obecnie jednym z kluczowych warunków efektywnego

uczestnictwa w społeczeństwie informacyjnym i funkcjonowania na rynku pracy.

1. Informacja

1.1. Dane i informacje

Swoistym surowcem w technologii informacyjnej jest informacja, a przedmiotem dziedziny

„informatyka” jej gromadzenie, przetwarzanie i przesyłanie na odległość. Czym jest więc informacja?

Istnieje szereg definicji, jednak na potrzeby tego kursu wystarczające jest, aby pod tym pojęciem

rozumieć to, co podnosi nasz stan wiedzy o otaczającym nas świecie. Informacją jest konstatacja

stanu rzeczy, otrzymana wiadomość czy wyobrażenie.

W informatyce odróżnia się dane od informacji. Informacja to dane osadzone w kontekście. Wartość

liczbowa to dana. Natomiast wartość liczbowa wraz z określeniem, czego dotyczy to informacja.

Wartość 123,34 nie opatrzona żadnym komentarzem to dana - nie wiadomo, czego dotyczy i co

opisuje. Mówiąc jednak, że stan konta wynosi 123,34 zł przekazujemy informację. Na jej podstawie

można podejmować decyzje.

Technologie informacyjne - Podstawy technik informatycznych

Strona 5 z 72

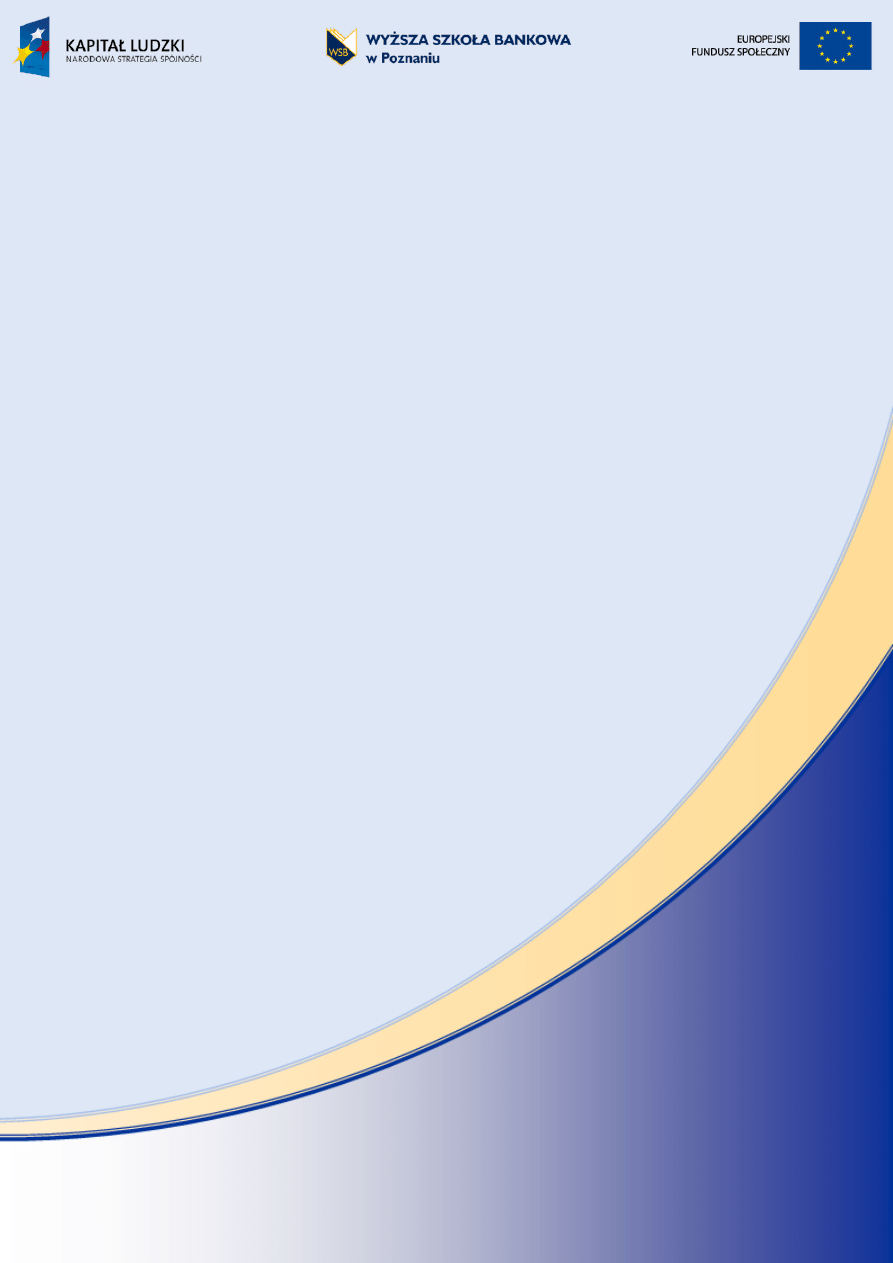

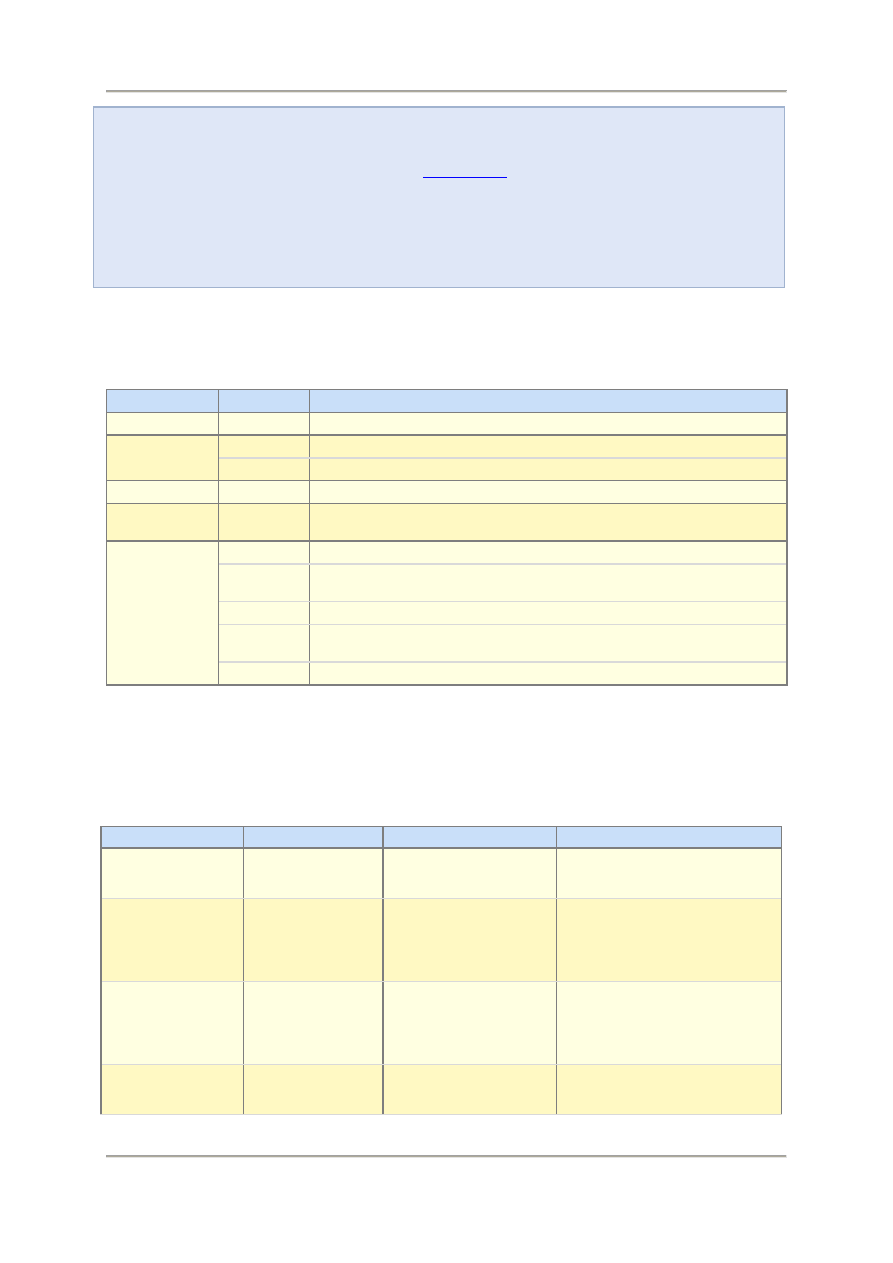

Przykład

Przykłady danych i informacji:

Dane

Informacje

543,45

Wartość posiadanego portfela akcji spadła o 543,45.

zielony

Kolor zielony na tablicy oznacza wzrost wartości akcji.

okrągły

Zamówiono okrągły stół konferencyjny.

papierowy Postanowiono, że obrus będzie papierowy.

otwarty

Sklep jest otwarty.

naładowany Akumulator jest już naładowany.

Informacje możemy podzielić na proste i złożone.

Informacje proste to te, które podnoszą nasz stan wiedzy o jednym z dwóch możliwych stanów

danego zjawiska.

Przykład

Informacją prostą będzie odpowiedź na pytanie o stan wyłącznika światła (przy założeniu, że jest to

wyłącznik dwustanowy, a nie np. ściemniacz) lub sygnał przekazywany z czujnika dymu w muzeum.

W pierwszym przypadku wyłącznik może być włączony lub wyłączony, w drugim, sygnał z czujnika

informuje, czy w pomieszczeniu pojawił się dym czy nie.

Informacje proste nazywane są

informacjami binarnymi

(z łac. bis „dwa razy”), ponieważ na pytanie o

nie możliwe są tylko dwie odpowiedzi.

Większość zjawisk w otaczającym nas świecie ma jednak charakter bardziej złożony niż dwa stany. Do

ich opisu wykorzystujemy informacje złożone.

Przykład

Gdy pytamy o informacje złożone, potencjalnych odpowiedzi jest więcej niż dwie. Stan rachunku

bankowego to z pewnością informacja złożona. Istnieje, bowiem, potencjalnie nieskończenie wiele

stanów rachunków. Podobnie, informacja o temperaturze powietrza, kolorze ścian, składzie

chemicznym paliwa, stopie procentowej, kursie waluty itd.

1.2. Zapis informacji w systemach informatycznych

Wszelkie informacje, aby mogły być przetwarzane, muszą najpierw zostać zakodowane w postaci liczb.

Każda informacja jest w urządzeniach takich jak odtwarzacze mp3, komputery czy aparaty

fotograficzne reprezentowana przez szereg liczb (cyfr). Stąd mówimy o nich „cyfrowe”. Reguła ta

obowiązuje niezależnie od tego, czy informacje dotyczą wartości i czy, w potocznym rozumieniu, mają

wymiar liczbowy. Reprezentację cyfrową przed wprowadzeniem do komputera przyjmują zarówno

teksty, grafika, dźwięk, informacje o smaku, zapachu czy opisie pogody.

Technologie informacyjne - Podstawy technik informatycznych

Strona 6 z 72

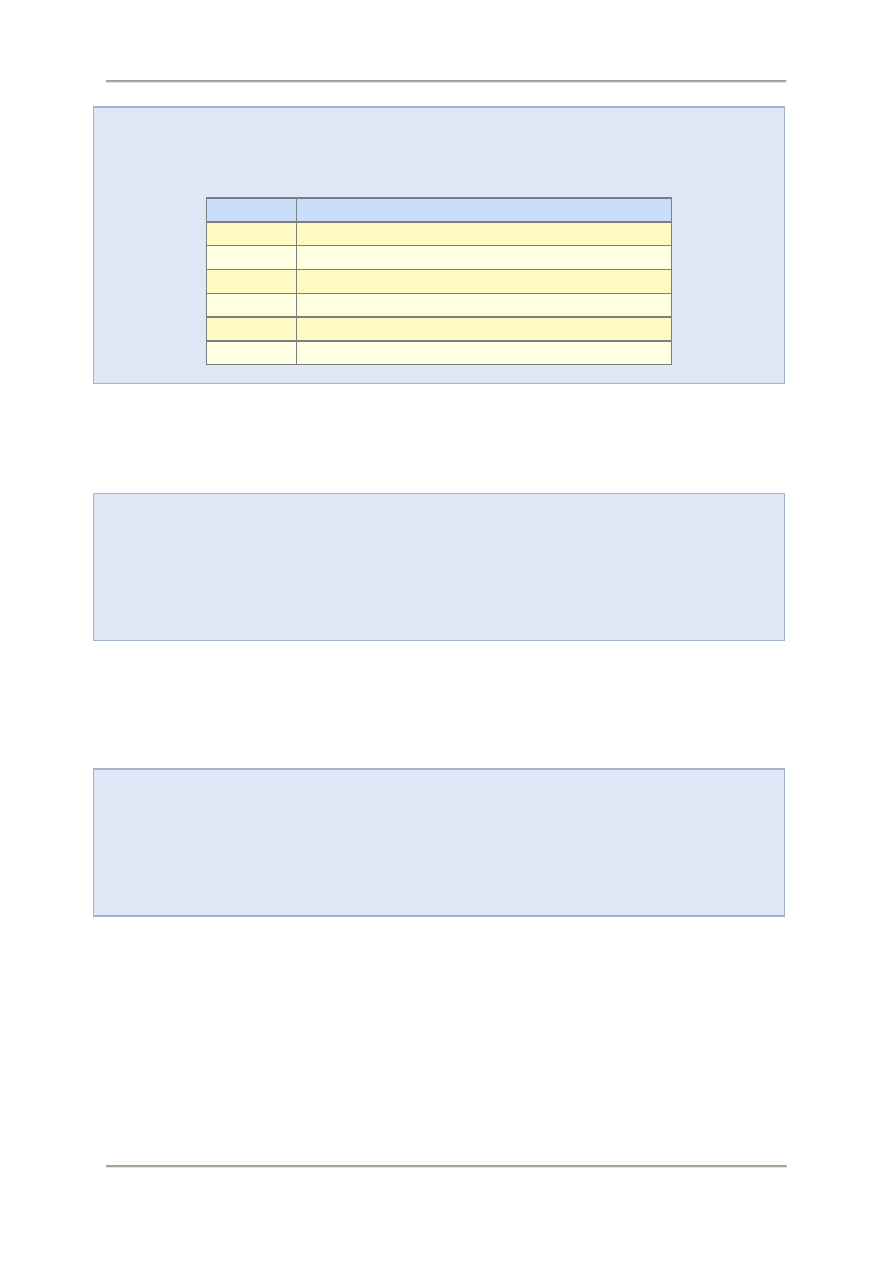

Przykład

Weźmy za przykład badanie preferencji kolorystycznych kierowców samochodów uczęszczających

pewną drogą. Dla uproszczenia badania przyjmiemy, że kolory będą klasyfikowane do czterech

grup: czarny, czerwony, niebieski i biały. Informacje o poszczególnych kolorach zostaną

zakodowane za pomocą dwucyfrowych sekwencji zer i jedynek. Kody kolorów przedstawiają się w

następujący sposób:

Zera i jedynki podczas przetwarzania, czy przesyłania informacji mogą być reprezentowane

odpowiednio przez niski i wysoki stan napięcia elektrycznego:

Przebieg napięcia

Reprezentuje następujące dane:

a te informacje o kolorach samochodów:

W ten sposób, za pomocą danych binarnych (0 i 1) przesyłanych z miejsca pomiaru do centrum

obliczeniowego w postaci wysokich i niskich stanów napięcia, dostarczono informację złożoną o

czterech grupach kolorystycznych przejeżdżających na badanym odcinku drogi samochodów.

Technologie informacyjne - Podstawy technik informatycznych

Strona 7 z 72

Operacje na danych binarnych reprezentowanych przez dwa stany napięcia mogą być łatwo

wykonywane, a urządzenia do tego przeznaczone (tzw. bramki logiczne) są stosunkowo proste i małe.

Dzięki temu można ich bardzo wiele zbudować na niewielkiej powierzchni przy niskim koszcie

jednostkowym. Podstawowymi elementami składowym bramek logicznych są tranzystory. Obecnie

układy, z których złożone są urządzenia cyfrowe cechuje bardzo wysoka skala integracji, tj. składają

się z milionów tranzystorów i innych elementów zbudowanych pojedynczej płytce półprzewodnika.

Przykład

Najnowsze (maj 2009) procesory dla serwerów firmy Intel o rozmiarach niespełna 4x4 cm składają

się z setek milionów tranzystorów. Odległości między łączącymi je ścieżkami wynoszą zaledwie 45

nm tj. 45 milionowych części milimetra. Takie procesory taktowane impulsami tzw. zegara o

częstotliwości 3 GHz wykonują dziesiątki miliardów operacji zmiennoprzecinkowych na sekundę.

Przetwarzanie informacji za pomocą urządzeń cyfrowych wymaga wcześniejszego zakodowania ich w

postaci danych binarnych reprezentowanych przez zera i jedynki.

Jedna cyfra zapisu binarnego (0 lub 1) to jeden bit. Za pomocą jednego bitu można zakodować jedną

informację prostą. Może to być stan wyłącznika światła 1- włączony, 0 wyłączony lub informacja z

czujnika dymu w muzeum: 1 – wykryto zadymienie, 0 – brak zadymienia. Bit to jednocześnie

najmniejsza jednostka ilości informacji.

Przykład

W przykładzie dotyczącym kolorów samochodów mieliśmy do czynienia z kodami dwubitowymi. Do

zakodowania każdego z kolorów użyto dwóch cyfr systemu binarnego

Posługiwanie się pojedynczymi bitami jest nieefektywne. Pierwsze komputery osobiste przetwarzały

równolegle 8, późniejsze 16, 32, a dzisiejsze 64 bity. Przyjęto, że porcję ośmiu bitów będzie się

określać mianem bajt. Wobec tego dzisiejsze komputery posługują się wielokrotnościami bajtów, np.

komputery 32-bitowe przetwarzają jednocześnie 4 bajty a 64-bitowe osiem.

Zwróć uwagę

Jednostkę bajt oznaczamy dużą literą B a bit małą.

1B = 8b

W praktyce mamy do czynienia ze znacznymi ilościami danych. Przydatne stają się wielokrotności

bitów i bajtów takie jak kilobit, megabit i gigabit czy kilobajt, megabajt i gigabajt. Jednak inaczej niż w

systemach dziesiętnych w informatyce przedrostkom kilo-, mega- i giga- nie odpowiadają krotności

1000 lecz 1024 czyli 2

10

. Wobec tego:

Technologie informacyjne - Podstawy technik informatycznych

Strona 8 z 72

1 kb =

1 kilobit

= 1024 bity = 2

10

bitów

1 Mb =

1 Megabit

= 1024 kb

= 2

20

bitów

1 Gb =

1 Gigabit

= 1024 Mb = 2

30

bitów

1 Tb =

1 Terabit

= 1024 Gb = 2

30

bitów

1 kB =

1 kilobajt

= 1024 bajty = 2

10

bajtów

1 MB =

1 Megabajt = 1024 kB

= 2

20

bajtów

1 GB =

1 Gigabajt

= 1024 MB = 2

30

bajtów

1 TB =

1 Terabajt

= 1024 GB = 2

40

bajtów

Wyjątek od powyższej reguły stanowią podawane przez producentów i sprzedawców pojemności

dysków. W ich produktach przyjmuje się bowiem, że 1 GB to 1000

3

a nie 1024

3

bajtów. Prowadzi to do

zaskoczenia, gdy po zainstalowaniu dysku okazuje się, że komputer podaje mniejszą pojemność dysku

niż wydawało nam się, że kupiliśmy.

Przykład

W ofercie znajdujemy np. dysk o pojemności 500 GB. Spodziewamy się, że na dysku znajduje się

500*1024

3

bajtów co zostanie wyświetlone przez komputer jako 500 GB. Gdy wczytamy się jednak

w etykietkę dowiemy się, że producent pisząc 500 GB miał na myśli 500*1000

3

bajtów. Nasz

komputer jednak policzy rzeczywistą ilość bajtów i przeliczy na gigabajty zgodnie z „informatyczną”

regułą. Wynik będzie następujący 500*1000

3

/ 1024

3

= 500 * 0,9313 = 465,66 GB.

1.2.1. Kiedy ilość informacji wyrażamy w bitach a kiedy w bajtach?

Wielkości plików, pojemności nośników wyrażamy w bajtach. Prędkości transmisji wyrażamy w bitach

lub w bajtach w zależności od typu transmisji (równoległa lub szeregowa).

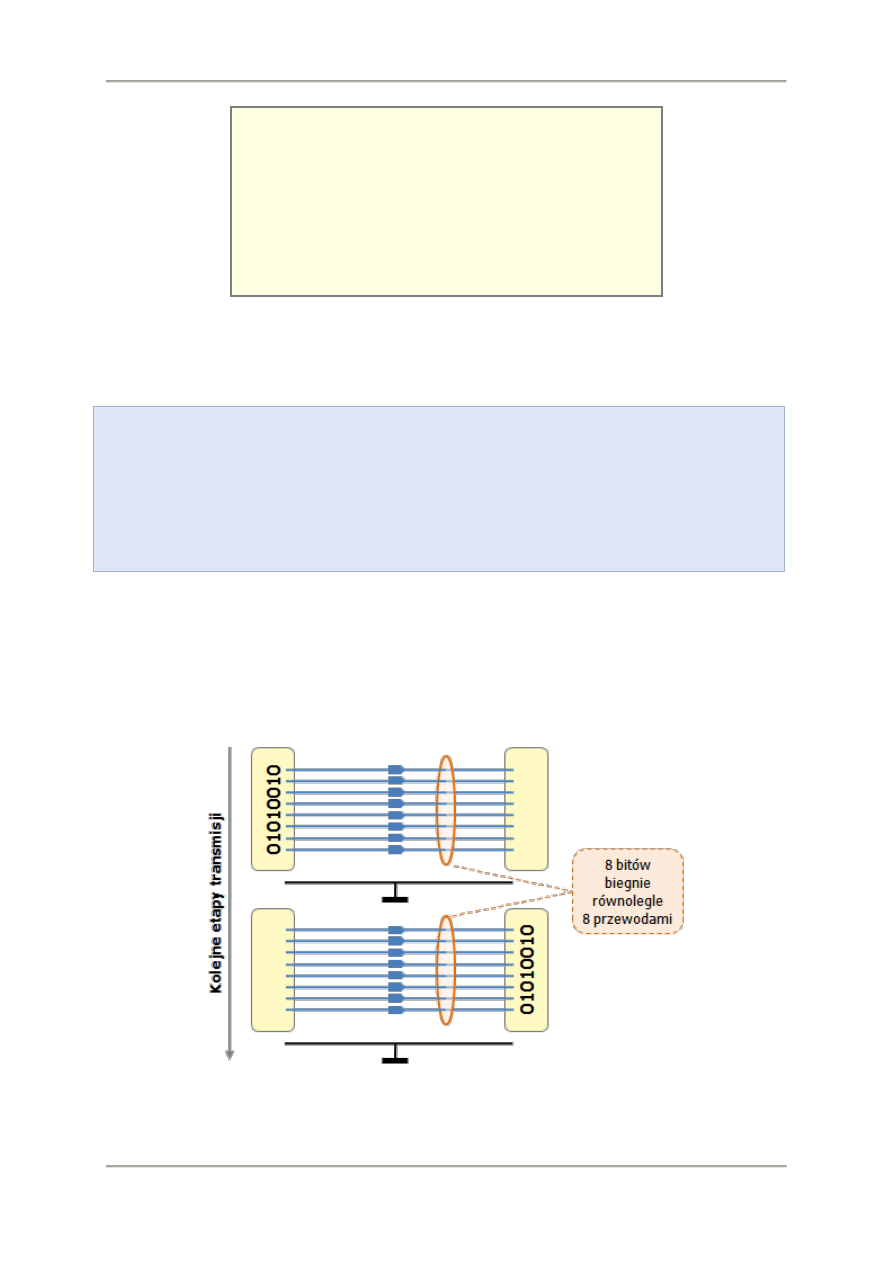

Równoległa transmisja danych

Jeżeli dane transmitowane są łączem równoległym, czyli takim, w którym między urządzeniami

jest łącze wieloprzewodowe (np. kabel drukarki typu Centronics) i wiele bitów danych jest równolegle

transmitowanych poszczególnymi przewodami to prędkości transmisji wyrażane są w bajtach,

Technologie informacyjne - Podstawy technik informatycznych

Strona 9 z 72

kilobajtach, megabajtach i gigabajtach na sekundę. Z taką sytuacją mamy do czynienia, przy

połączeniu dysku twardego lub czytnika płyt z interfejsem typu ATA lub urządzeniami z interfejsem

SCSI. W podobny sposób transmitowane są dane z między procesorem a pamięcią.

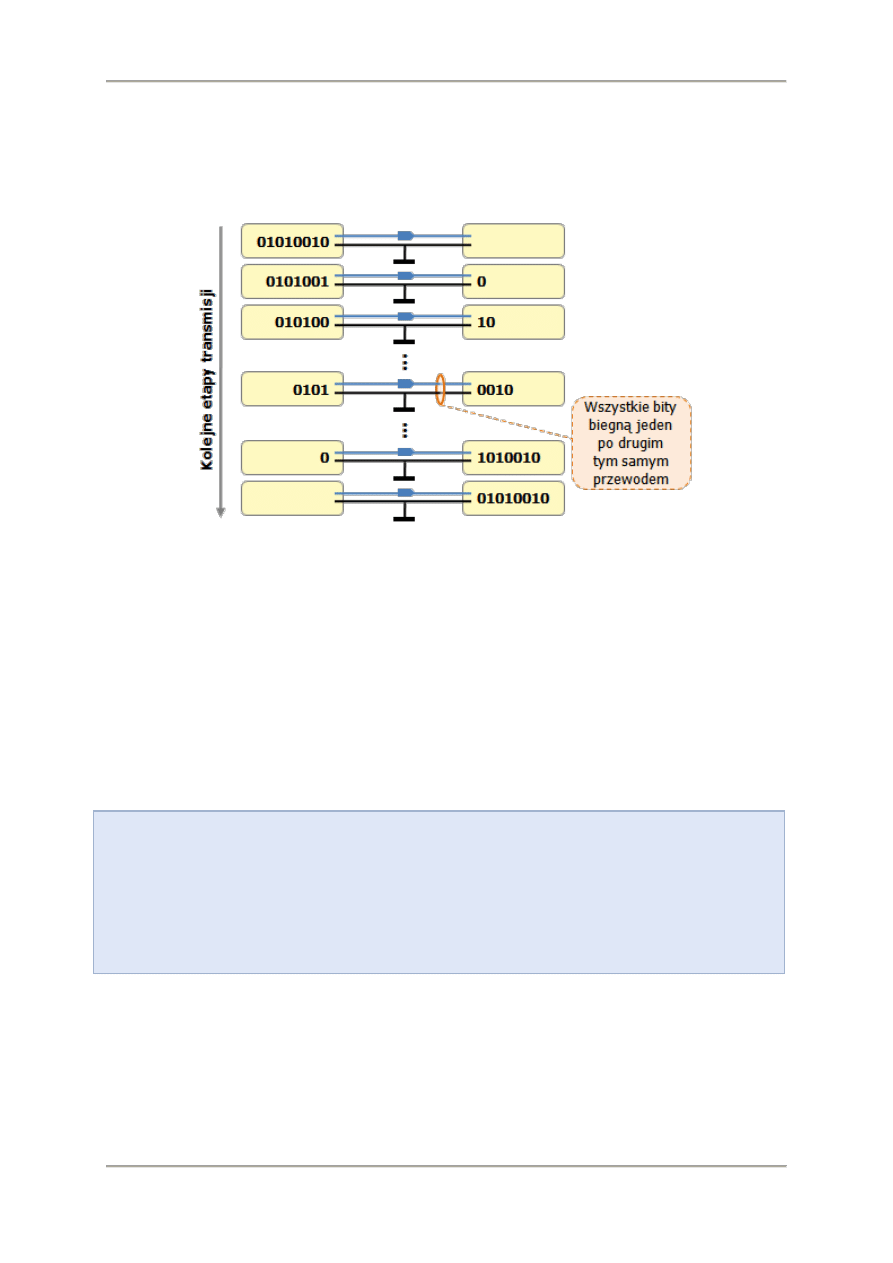

Szeregowa transmisja danych

Jeżeli dane transmitowane są jedną parą przewodów bit po bicie to prędkość transmisji wyrażana jest

w bitach, kilobitach, megabitach i gigabitach na sekundę. Tak odbywa się transmisja w sieciach

komputerowych (np. Internet) lub pomiędzy komputerem, a urządzeniami z interfejsem USB, Firewire

lub Serial ATA czy SAS (Serial SCSI).

1.2.2. Kodowanie wartości liczbowych

System dziesiętny

Najprawdopodobniej dlatego, że mamy 10 palców u rąk posługujemy się systemem dziesiętnym.

Oznacza to, że każdą liczbę możemy przedstawić jako sumę iloczynów jednej z dziesięciu cyfr i liczby

dziesięć (podstawy systemu) podniesionej do potęgi odpowiadającej pozycji, na której występuje

cyfra.

Przykład

Weźmy za przykład liczbę 139. Możemy ją zapisać następująco:

1

3

9

=

1

*10

2

+

3

*10

1

+

9

*10

0

a liczbę 8126:

8

1

2

6

=

8

*10

3

+

1

*10

2

+

2

*10

1

+

6

*10

0

System binarny

W systemie binarnym każdą liczbę możemy przedstawić jako sumę iloczynów 0 lub 1 i liczby 2

(podstawy systemu) podniesionej do potęgi odpowiadającej pozycji, na której występuje cyfra.

Technologie informacyjne - Podstawy technik informatycznych

Strona 10 z 72

Przykład

Liczbę 139

(10)

możemy zapisać:

139

(10)

= 1*2

7

+0*2

6

+0*2

5

+0*2

4

+1*2

3

+0*2

2

+1*2

1

+1*2

0

czyli

139

(10)

= 10001011

(2)

a liczbę 8126

(10)

:

8126

(10)

= 1*2

12

+1*2

11

+1*2

10

+1*2

9

+1*2

8

+1*2

7

+0*2

6

+1*2

5

+1*2

4

+1*2

3

+1*2

2

+1*2

1

+0*2

0

czyli

8126

(10)

=1111110111110

(2)

Przykład

Oto kilka przykładów wartości liczbowych w systemie dziesiętnym i binarnym:

195

(10)

=

11000011

(2)

255

(10)

=

11111111

(2)

256

(10)

=

100000000

(2)

1000

(10)

=

1111101000

(2)

1024

(10)

= 10000000000

(2)

1155

(10)

= 10010000011

(2)

Ważne zależności

Zwróć uwagę

Liczba wartości, jakie można zakodować w systemie binarnym zależy od liczby bitów

przeznaczonych do ich zapisu. Zależność ta zapisana może być następująco:

n=2

i

gdzie

i

liczba bitów.

Jeżeli dysponujemy 4 bitami to możemy za ich pomocą zapisać 2

4

czyli 16 różnych wartości (0-15). Z

kolei jeden bajt może posłużyć do zakodowania 2

8

czyli 256 różnych wartości (0-255).

Dla uniknięcia niejasności, oznaczenie systemu zapisu umieszczane będzie w nawiasie przy liczbie np. 10

(10)

to liczba 10 w

systemie dziesiętnym, natomiast 10

(2)

to wartość 4 zapisana w systemie dwójkowym

Technologie informacyjne - Podstawy technik informatycznych

Strona 11 z 72

Przykład

Jeżeli do zapisania numeru identyfikującego produkt w bazie danych przeznaczonych zostanie 8

bitów (1 bajt), to znaczy, że możemy zapisać informacje o 256 różnych produktach. Jeżeli na taki

numer przeznaczymy 16 bitów będzie to 2

16

czyli 32768 różnych produktów.

Inne systemy zapisu liczb stosowane w informatyce

System dwójkowy jest dla ludzi uciążliwy w notacji i analizie. System dziesiętny też nie jest wygodny

do analizy danych zapisywanych w pamięci operacyjnej czy wykorzystywanych do sterowania

urządzeń. Często informatycy wykorzystują system szesnastkowy (inaczej hexadecymalny). Jego

zaletą jest to, że pełne wartości w zapisie binarnym i hexadecymalnym pokrywają się. Do zapisu

wartości 8 bitowej (1 bajt) potrzeba dokładnie dwóch cyfr. Jedna cyfra odpowiada dokładnie czterem

bitom. Zamiana zapisu binarnego na zapis szesnastkowy można łatwo przeprowadzić w pamięci bez

użycia kalkulatora.

System szesnastkowy opiera się na szesnastu cyfrach. Wykorzystuje się tu cyfry od 0 do 9 oraz litery

odpowiadające kolejnym wartościom:

A – 10, B – 11, C – 12, D – 13, E – 14 ,F – 15 .

Przykład

Zapis 5D oznacza liczbę:

5*16

1

+13*16

0

= 93.

Zapis dwójkowy tej wartości to:

1011101

(2)

5

D

0101 1101

Wartość dziesiętna 11509 w systemie szesnastkowym będzie zapisana jako 2D46, a binarnie 0010

1101 0100 0110 .

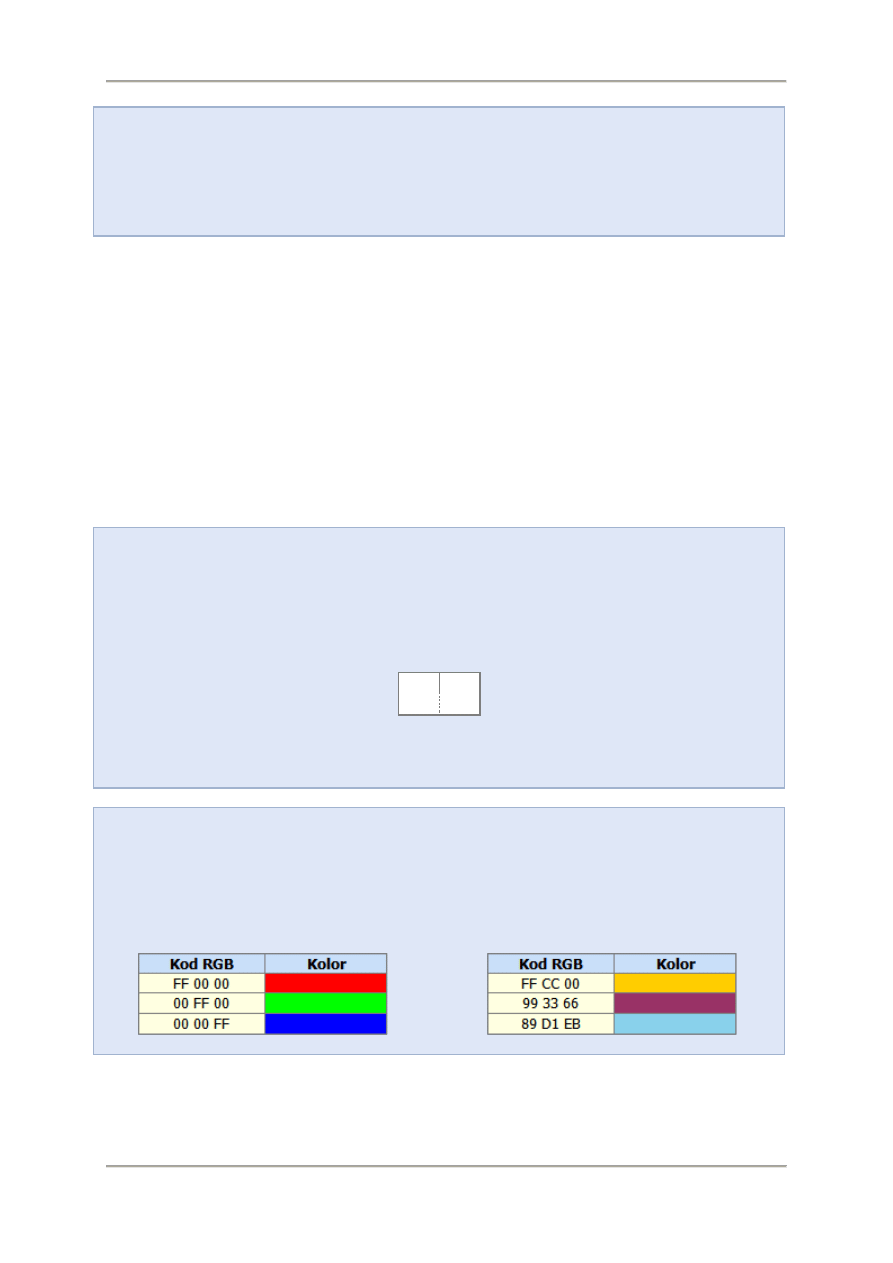

Przykład

Zapis taki możemy zobaczyć analizując tekst źródłowy stron WWW. Wykorzystuje się go do

wskazania koloru tła, czcionki czy innego elementu strony. Zapis koloru składa się wówczas z trzech

bajtów określających intensywność poszczególnych barw składowych w układzie RGB: Czerwony,

Zielony, Niebieski.

1.2.3. Zapis z kompresją

Nośniki informacji takie jak płyty CD, DVD, dyski twarde, czy pamięci stosowane w urządzeniach

elektronicznych mają ograniczoną pojemność. Dla podniesienia efektywności zapisu informacji

Technologie informacyjne - Podstawy technik informatycznych

Strona 12 z 72

częstokroć stosuje się pewne przekształcenia danych, pozwalające zapisać określone informacje za

pomocą mniejszej liczby bitów. Proces takiego przekształcania nazywany jest kompresją. Dekompresja

to przekształcenie skompresowanego zbioru informacji do pierwotnej postaci.

Przykład

Dane opisujące pewną informację stanowią następującą sekwencja wartości liczbowych (dla

uproszczenia przedstawiona w systemie dziesiętnym zamiast dwójkowego). Każda z liczb zajmuje

jeden bajt. Dane te zajmują 40 bajtów.

20 20 20 20 45 45 45 45 45 80 80 80 80 80 43 43 43 43 43 43 43 77 77 77

77 88 88 88 36 36 36 87 87 87 87 87 99 99 99 99

Łatwo zauważyć, że występują tu sekwencje powtarzających się wartości. Proces kompresji może

obejmować zmianę zapisu z powtarzających się wartości na opis ile określonych wartości występuje

po sobie. Zamiast 20 20 20 20 można zapisać 4 20 (cztery dwudziestki) potem 5 45 (pięć wartości

45). Każda sekwencja zostanie, więc zredukowana do dwóch bajtów. Informacja z powyższego

przykładu po kompresji tą metodą będzie zapisana następująco:

4 20 5 45 5 80 7 43 4 77 3 88 3 36 5 87 4 99

Zajmuje ona teraz tylko 18 bajtów co oznacza oszczędność 22 bajtów, czyli ponad 55%.

Zastosowany w przykładzie zapis informacji pozwala na odtworzenie jej pierwotnej postaci bez utraty

jakichkolwiek danych, a metoda (algorytm) tu wykorzystywana nazywana jest bezstratną. Jest to jest

to jeden z najprostszych ze stosowanych algorytmów kompresji. W zależności od rodzaju

zapisywanych informacji stosowane są inne.

Definicja

Bezstratny algorytm kompresji, to taki, którego zastosowanie nie powoduje utraty informacji.

Bezstratne algorytmy kompresji mogą być stosowane do zapisu dowolnych informacji. Ich wadą jest

jednak stosunkowo słaba efektywność tam, gdzie jest mała powtarzalność występujących wartości

liczbowych. Przykładem jest fotografia, gdzie niemal każdy punkt obrazu ma inny kolor. Podobnie jest

z zapisem dźwięku czy obrazu audio-wideo. Pliki zawierające takie dane po poddaniu kompresji

bezstratnej zajmują zaledwie od kilku do kilkunastu procent mniej miejsca.

Poprawę efektywności kompresji zapisu obrazu czy dźwięku uzyskuje się stosując algorytmy stratne

dedykowane poszczególnym rodzajami informacji. Innymi algorytmami dokonuje się kompresji

dźwięku a innymi obrazu.

Wszystkie one bazują jednak wspólnym założeniu, że zmysły ludzkie nie są doskonałe i nie rejestrują

dźwięku i obrazu tak dokładnie jak robią to urządzenia rejestrujące (kamera, aparat, mikrofon). W

rezultacie zapis zawiera informacje, których nasze uszy i oczy i tak nie dostrzegą. Wobec tego

stworzono algorytmy kompresji, które w procesie zapisu eliminują te informacje o obrazie i dźwięku,

których braku odbiorca i tak nie dostrzeże. Taki algorytm nie może być stosowany przypadku

kompresji danych takich jak teksty, obliczenia, bazy danych, ponieważ tutaj istotny jest każdy bit

informacji.

Technologie informacyjne - Podstawy technik informatycznych

Strona 13 z 72

Definicja

Algorytmy stratne to takie, które w procesie kompresji i dekompresji informacji pomijają część

danych. Zakłada się, że utracone zostaną tylko takie dane, których braku odbiorca i tak nie

dostrzeże.

1.2.3. Kodowanie i kompresja grafiki

Rysunki i fotografie podobnie jak inne informacje zapisywane są w postaci sekwencji wartości

liczbowych. Przetworzenie obrazu do takiej postaci wymaga rozbicia go na punkty (tzw. piksele)

wyświetlane na ekranie, bądź drukowane na papierze. Każdy punkt jest jednokolorowy.

Źródło: MS Windows XP Professional

W zależności od ilości bitów przeznaczonych na zapisanie informacji o kolorze, może on przyjmować

barwy z palety o określonej liczbie barw. Biorąc pod uwagę poprzednie rozważania przeznaczenie na

każdy punkt jednego bitu oznacza, że będzie on mógł być w jednym z dwóch kolorów, a nasz obraz

będzie czarno-biały. Jeżeli przeznaczymy na każdy punkt 4 bity to oznaczać to już będzie 2

4

, czyli 16

kolorów.

W środowisku Windows możemy w panelu właściwości ekranu wybrać paletę 256 kolorów. Oznacza

to, że każdy z punktów opisany jest przez jeden bajt. Mamy też do wyboru paletę 16 bitowy (tzw.

High Color), a więc 2

16

= 65536 barw. Obecnie wykorzystywane karty graficzne udostępniają tryb 24

bitowy (tzw. True Color – prawdziwy kolor), w którym na zapisanie pojedynczego punktu potrzeba aż

trzech bajtów. Paleta barw jest jednak imponująca: 16 777 216 kolorów (2

24

).

Ilość pamięci potrzebnej do przechowania obrazu zależy od tego z ilu punktów on się składa oraz z jak

dużej palety barw pochodzą kolory poszczególnych pikseli.

Technologie informacyjne - Podstawy technik informatycznych

Strona 14 z 72

Przykład

Jeżeli weźmiemy rysunek wypełniający ekran o rozmiarze 800 x 600 punktów, to jeżeli byłby on

czarno-biały, to do jego zapisania potrzeba 800 x 600 = 480000 bitów. Na każdy punkt przypada,

bowiem jeden bit. Po podzieleniu przez 8 daje to 60 000 bajtów.

Jednak, jeżeli poszczególne punkty takiego obrazu pochodziłyby z palety 256 barw, do zapisania

każdego z nich potrzebny byłby jeden bajt i obraz zajmowałby 480 000 bajtów. Z kolei, gdyby nasz

rysunek czy zdjęcie było zapisane w trybie koloru 24 bitowego, to na każdy punkt przypadają 3

bajty. Zajmowałoby ono wówczas 800 x 600 x 3 = 1440000 bajtów – czyli tyle, ile używana do

niedawna dyskietka.

Im wyższej jakości grafikę chcemy przechować, tym więcej pamięci będzie potrzeba do jej zapisania.

Obliczenia z przykładu dotyczą zapisu bez zastosowania kompresji danych. Najpopularniejszym

sposobem kompresji grafiki jest stratny algorytm JPEG. Pozwala on użytkownikowi na określenie

stopnia kompresji i oczekiwanej jakości skompresowanego obrazu.

Założenie, że w trakcie kompresji stratnej tracone są tylko te dane, których braku odbiorca nie

dostrzeże oparte jest na subiektywnych odczuciach osoby zapisującej obraz. Podnosząc stopień

kompresji godzimy się na utratę większej ilości danych. W konsekwencji obraz traci na jakości. Im

większego stopnia kompresji będziemy oczekiwali, tym większej utraty jakości musimy się spodziewać.

Jest też na odwrót – im wyższej jakości zapisujemy obraz, tym większy będzie zawierający go plik.

Osoba dokonująca zapisu musi więc ocenić, jak wysoki stopień kompresji zapewnia akceptowalną

jakość rezultatu końcowego.

Technologie informacyjne - Podstawy technik informatycznych

Strona 15 z 72

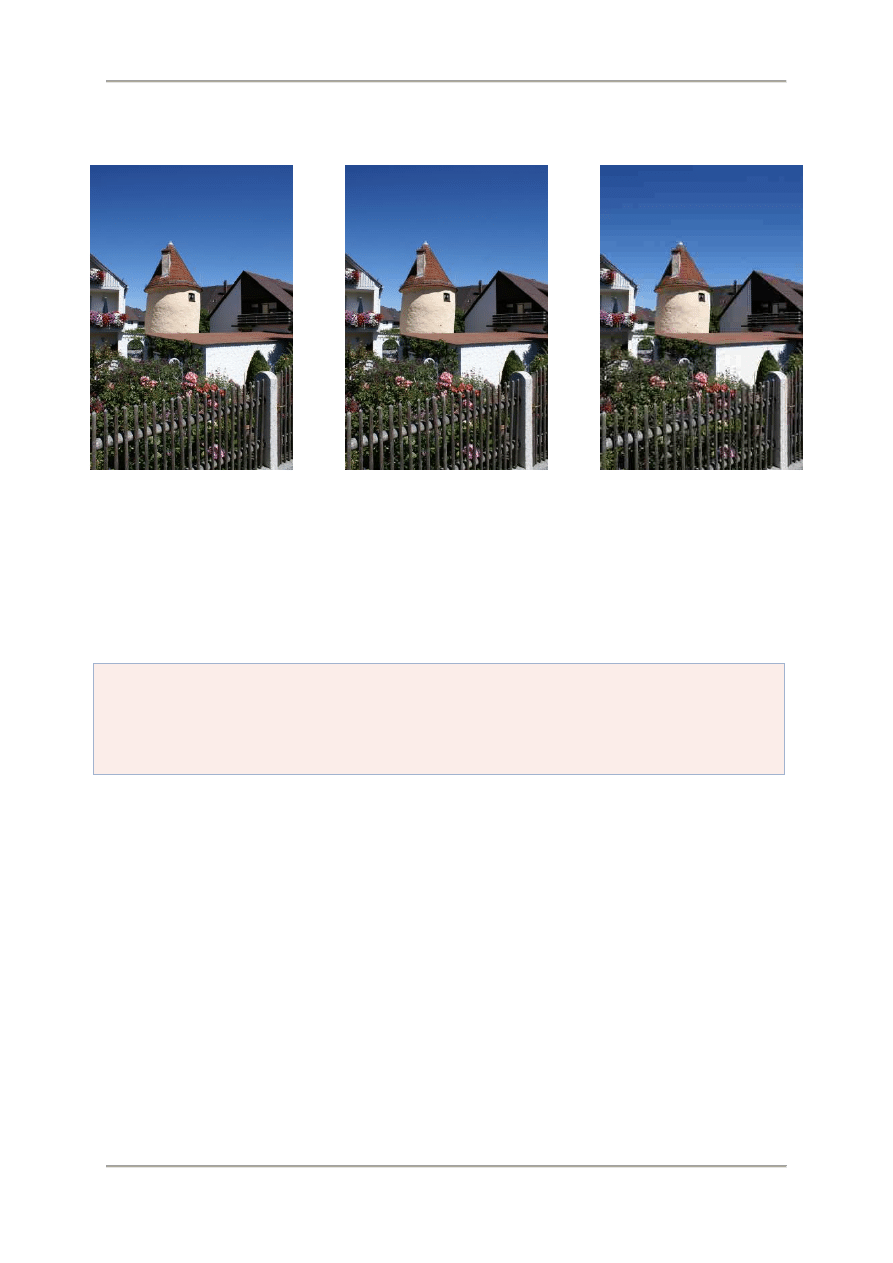

Zdjęcie zapisane bez kompresji.

Zdjęcie zapisane w formacie JPG

ze współczynnikiem jakości

wynoszącym 90.

Zdjęcie zapisane w formacie JPG

ze współczynnikiem jakości

wynoszącym 20.

Fotografia zapisana w 24 bitowej

palecie barw. Każdy jej punkt

zapisany jest za pomocą 3 bajtów.

Wobec tego obraz o rozmiarach

300x451 zajmuje bez kompresji

405 954 bajty.

Fotografia zapisana w formacie

JPG ze współczynnikiem jakości

wynoszącym 90. W stosunku do

oryginału nie widać praktycznie

różnicy, jednak do jej zapisania

wystarczyło 43 416 bajtów – 9,4

razy mniej niż bez kompresji.

Jeśli

zmniejszyć

współczynnik

jakości do 20, wielkość zdjęcia

wyrażona w bajtach spada do

10 189 bajtów. Jakość jednak jest

trudna

do

zaakceptowania.

Pojawiają

się

zniekształcenia

widoczne szczególnie na dużych

płaszczyznach

o

płynnie

zmieniających się kolorach.

Warto zapamiętać

W zależności od potrzeb oraz zawartości rysunku trzeba dobrać taki współczynnik kompresji, aby

osiągnąć kompromis pomiędzy jakością a ilością informacji potrzebnych do jego zapisania.

Formaty plików graficznych

Grafika może być zapisywana w plikach o różnych formatach. Dobór właściwego formatu zależy od

rodzaju przechowywanego obrazu oraz jego przeznaczenia. Z użytkowego punktu widzenia formaty

różnią się:

zastosowanymi algorytmami kompresji i wielkością plików,

wielkością palety barw,

obsługą przezroczystości (pewne elementy mogą być przezroczyste, pozwalając na

„prześwitywanie” treści, która jest pod obrazem),

zdolnością do przechowywania metadanych, tj. informacji o fotografii takich jak model

aparatu, którym wykonano zdjęcie, parametry (przesłona, migawka flesz), data i godzina i

wiele innych. Dodatkowo istnieje możliwość uzupełnienia pliku o opis, komentarz, informacje

o autorze i prawach autorskich, pozycja geograficzna (z GPS) i wiele innych.

Technologie informacyjne - Podstawy technik informatycznych

Strona 16 z 72

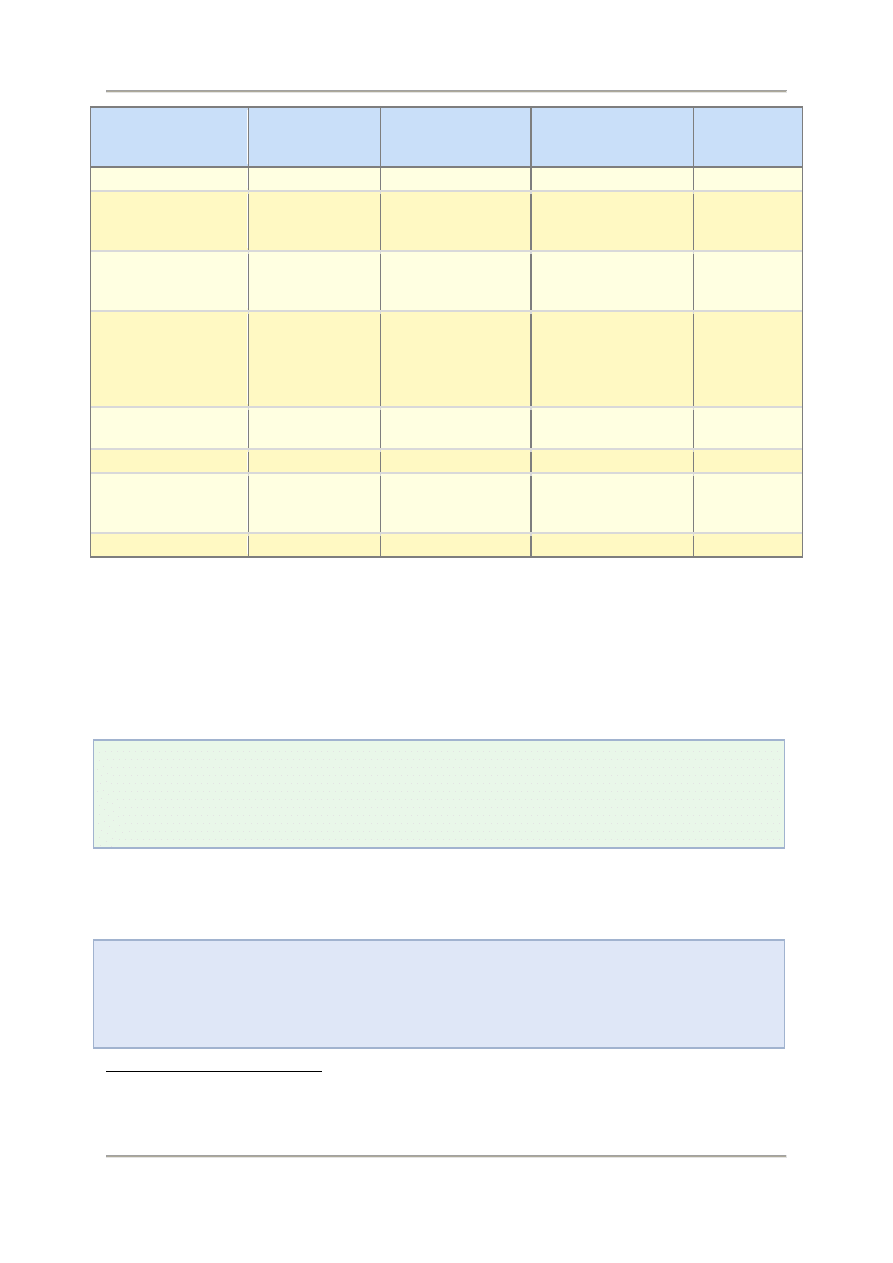

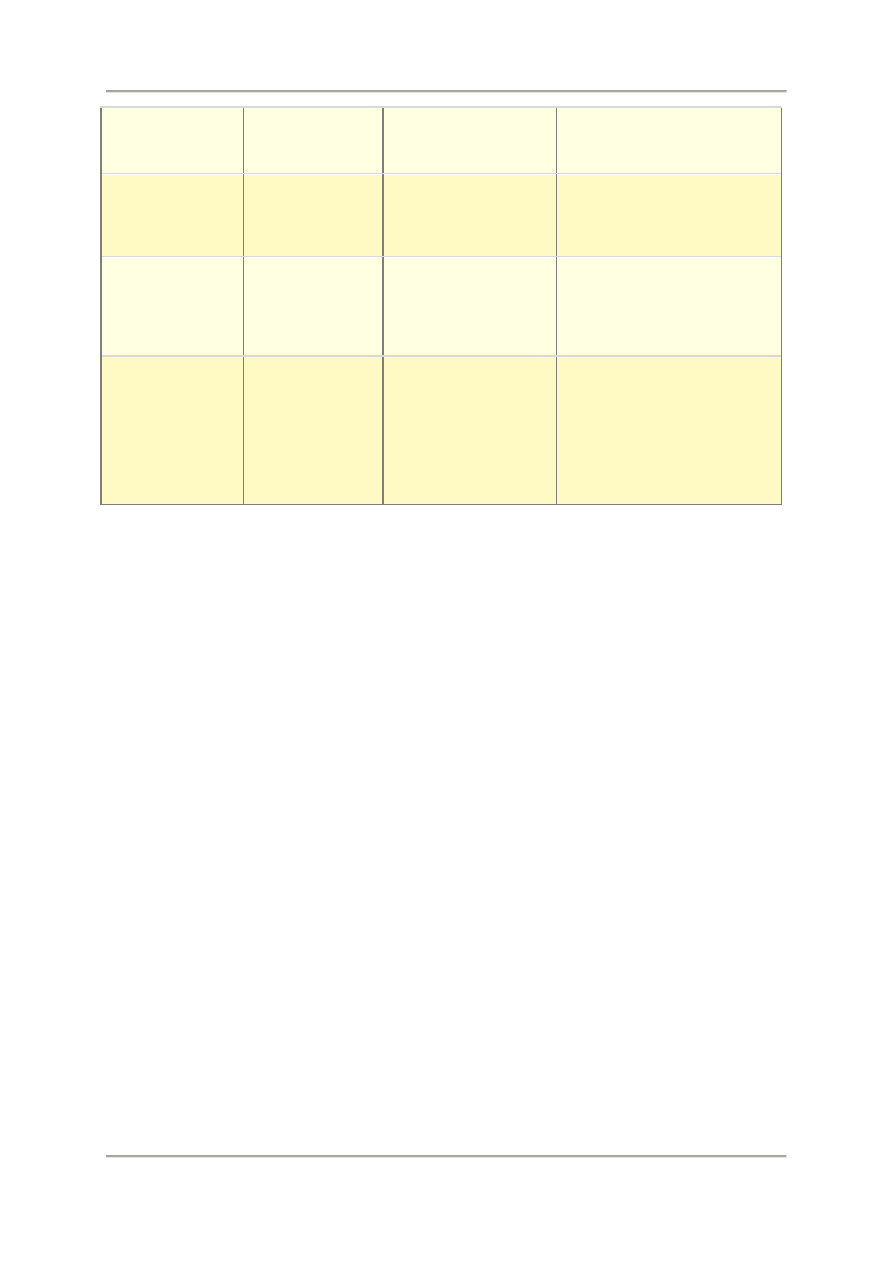

Format Rozszerzenie

nazwy pliku

Paleta

barw

Kompresja Przezro-

czystość

Metadane

Uwagi

BMP

BMP

16,7 mln brak lub

bezstratna

nie

nie

duże pliki wynikowe,

brak utraty jakości

podczas edycji

JPEG

JPG

16,7 mln stratna

nie

tak

małe pliki wynikowe,

utrata jakości przy

kolejnych sesjach

zapisu i odczytu,

najlepszy do

zastosowań w

Internecie

GIF

GIF

256

bezstratna

tak

nie

możliwość tworzenia

animacji, nadaje się do

rysunków składających

się z ograniczonej

palety barw

PNG

PNG

16,7 mln bezstratna

tak

nie

następca formatu GIF,

nie pozwala na

tworzenie animacji ale

obsługuje paletę barw

pozwalającą na wierne

zapisanie fotografii bez

utraty jakości

TIFF

TIF

16,7 mln

brak lub

bezstratna

tak

nie

podstawowy format w

branży graficznej,

umożliwia

przechowywanie

obrazów

kilkustronicowych w

jednym pliku

Zdecydowanie najpopularniejszym formatem zapisu obrazu jest JPEG. Należy jednak pamiętać, że

każdy proces zapisu nowej wersji zdjęcia podczas prace edycyjnych powoduje utratę części danych

(kompresja stratna). W rezultacie po kilku sesjach modyfikacji fotografii może ona utracić tak wiele ze

swojej jakości, że nie będzie nadawać się do publikacji. Dlatego najlepiej zdjęcie przed obróbką

zapisać w formacie TIFF i w takim dokonywać edycji. Dopiero po zakończeniu prac, wersję ostateczną

należy zapisać w formacie JPG. Ważną zaletą takiego postępowania jest to, że podczas zamiany

formatów JPEG-TIFF-JPEG nie nastąpi utrata metadanych.

W sieci Internet wykorzystuje się te formaty, które zapewniają dobrą jakość na ekranie oraz małe

rozmiary plików. Stąd najczęściej spotykamy pliki w formatach JPG, GIF i PNG. Pozostałe (TIFF i BMP)

do tego celu całkowicie się nie nadają z uwagi na duże rozmiary plików.

1.2.3. Kodowanie i kompresja dźwięku

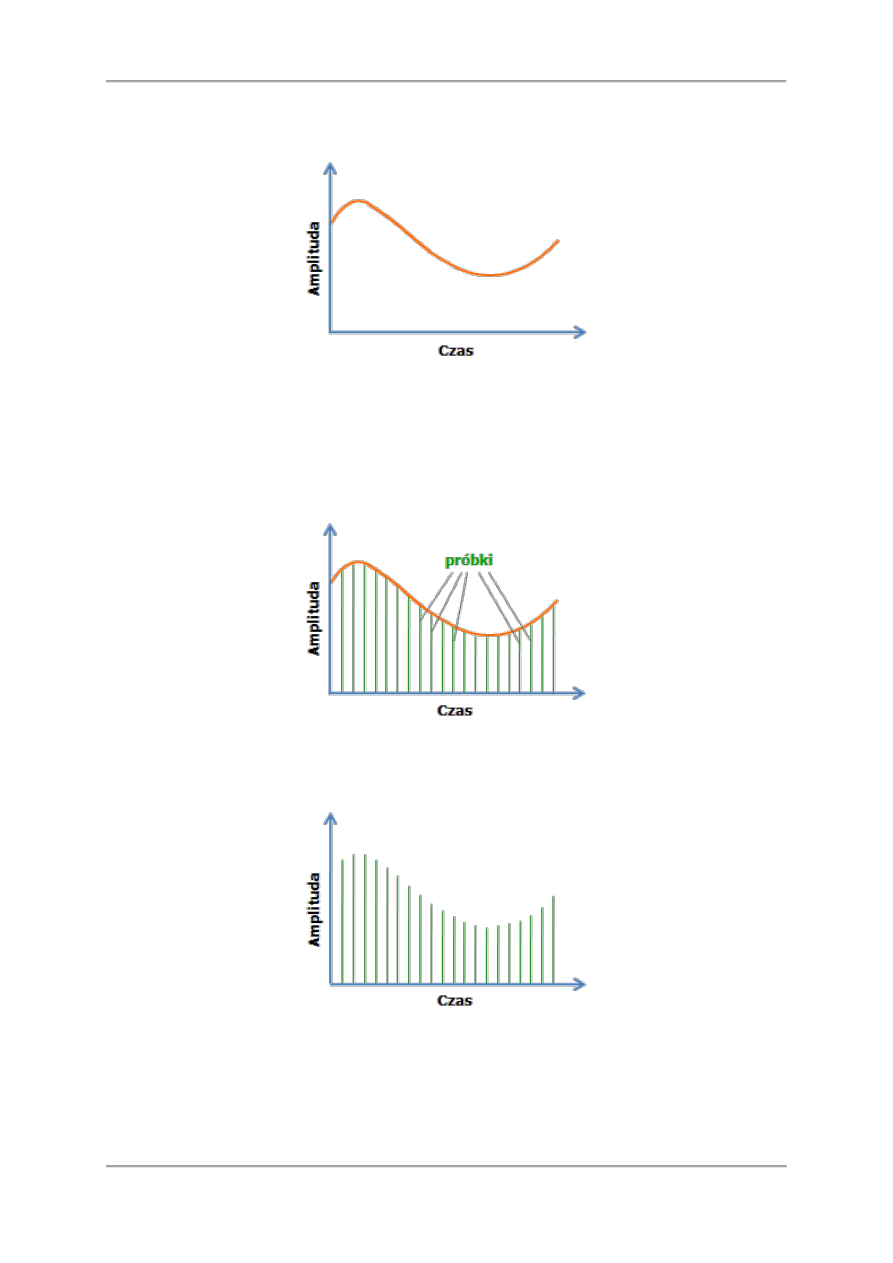

Dźwięk niezależnie od tego czy to jest mowa, muzyka czy hałas ma postać fali akustycznej, a więc

drgań powietrza. Na potrzeby rejestracji dźwięku i jego odtwarzania przez urządzenia audiowizualne

fala ta zamieniana jest na przebieg napięcia elektrycznego. Przykład takiego przebiegu

reprezentującego krótki fragment zapisu dźwięku przedstawia poniższy rysunek:

Technologie informacyjne - Podstawy technik informatycznych

Strona 17 z 72

Przebieg napięcia elektrycznego reprezentującego fragment fali dźwiękowej.

Zjawiska ciągłe (takie jak przebieg fali dźwiękowej) nie da się zapisać w naturalnej postaci. Aby mogły

być przetwarzane przez systemy informatyczne muszą zostać poddane procesowi próbkowania. Polega

on na tym, że przeprowadzany jest pomiar poziomu dźwięku w bardzo krótkich odstępach czasu.

Wyniki pomiarów to próbki. Wartości próbek zapisuje się w postaci liczb szesnastobitowych. Cyfrowy

zapis dźwięku składa się więc z sekwencji próbek zebranych w procesie próbkowania.

Próbkowanie dźwięku

Podczas jej odtwarzania następuje proces odwrotny. Na podstawie próbek tworzony jest zbliżony do

oryginalnego przebieg poziomu dźwięku.

Próbki, na podstawie których odtwarzany jest oryginalny przebieg fali dźwiękowej.

Wierność odtwarzanych dźwięków zależna jest od częstotliwości próbkowania. W przypadku płyt CD

wynosi ona 44 100 Hz, co oznacza, że próbki są wyznaczane 44 100 razy w ciągu sekundy.

Przy zapisie dźwięku stereofonicznego w danym momencie wyznaczane są dwie próbki, po jednej dla

kanału prawego i lewego. Mamy wobec tego na każdy kanał 44100 próbek na sekundę, każda po 2

bajty. Na tej podstawie możemy wyznaczyć ilość bajtów niezbędną do zapisania 1 sekundy muzyki.

Technologie informacyjne - Podstawy technik informatycznych

Strona 18 z 72

Wystarczy przemnożyć częstotliwość próbkowania przez liczbę kanałów i liczbę bajtów przypadającą

na jedną próbkę. Mamy więc:

n

= 44100 x 2 x 2 = 176400 bajtów.

Na zapisanie utworu muzycznego trwającego 3 minuty potrzeba wobec tego:

3 x 60 x 176400 = 31752000,

czyli ok. 30,3 MB.

Przykład

Pojemność standardowej płyty CD wynosi 650 MB. Ile minut muzyki pomieści?

650 MB to 650*1024*1024 bajtów tj. 681574400 bajtów. Skoro jedna sekunda dźwięku zajmuje

176400 bajtów to na płycie mieści się 681574400/176400 tj. 3864 sekundy dźwięku, co odpowiada

ok. 64 minutom muzyki.

Na potrzeby telefonii (transmisja wyłącznie mowy) nie ma konieczności zapewnienia bardzo wysokiej

jakości dźwięku. Stosuje się tu częstotliwość próbkowania obniżoną do 8 kHz i zapis jednego kanału

(mono a nie stereo). Poza tym próbki mają długość 8, a nie 16 bitów. Prowadzi to do 22 krotnego

zmniejszenia ilości przesyłanych między telefonami rozmówców danych. Towarzyszy temu jednak

znaczne obniżenie wierności odtwarzanego dźwięku. Dla prowadzenia rozmów jest ona jednak

całkowicie wystarczająca.

Podobnie jak dla grafiki, również dla dźwięku opracowano algorytmy kompresji stratnej, które

pozwalają na bardziej efektywny zapis danych o dźwięku. Najpopularniejsze obecnie formaty zapisu z

kompresją stratną to MP3 (ang. MPEG-1/2 Audio Layer-3

), AAC (Advanced Audio Coding), WMA

(Windows Media Audio). Dostępne są też formaty zapisu bez kompresji lub z kompresją bezstratną np.

WAV (waveform audio format) lub FLAC (Free Lossless Audio Codec).

Należy pamiętać, że tak jak w przypadku grafiki, edycji plików należy dokonywać w formatach

bezstratnych, a dopiero po zakończeniu prac, wersję końcową przekształcić do docelowego formatu z

kompresją stratną. Istnieje tu możliwość określenia stopnia kompresji i tym samym jakości rezultatu

końcowego. Zależność: im wyższa jakość tym większy plik (niższy stopień kompresji) obowiązuje tu

tak samo jak w grafice.

Szczególne cechy posiada format WMA. Wyposażony jest w mechanizm DRM cyfrowego zarządzania

uprawnieniami. Służy on do zabezpieczenia zawartości pliku przed dostępem osób nieuprawnionych.

Wykorzystywany jest m.in. w celu egzekwowania opłat za prawo do odtwarzania zawartości.

Zabezpieczony w ten sposób plik jest zaszyfrowany i może być swobodnie dystrybuowany. Jednak

odtworzony może być po wykupieniu licencji. Wówczas do odtwarzacza dostarczana jest odpowiednio

przygotowana informacja pozwalająca na odtworzenie zawartości.

Pliki w formacie Midi

Odtworzenie pliku w formacie midi (rozszerzenie nazwy pliku - mid) prowadzi do odtworzenia

materiału dźwiękowego. Jednak taki plik nie zawiera zapisu próbkowanego dźwięku, a to co słyszymy

w głośnikach generowane jest przez wbudowany w komputer syntezator. Pliki w formacie midi

zawierają polecenia dla syntezatora określające wysokości dźwięków, ich barwy (symulowane

instrumenty) i czas odtwarzania każdego z nich. Dzięki temu plik zawierający kilka minut muzyki może

mieć rozmiar kilkudziesięciu kilobajtów. Z uwagi na fakt, że dźwięki generowane są przez syntezator

plik midi nie może zawierać muzyki wokalnej, czy innych dźwięków zarejestrowanych z natury.

Technologie informacyjne - Podstawy technik informatycznych

Strona 19 z 72

Standard midi wykorzystywany jest przez twórców muzyki. Istnieje możliwość podłączenia

klawiatury instrumentu klawiszowego, za pomocą których można grać na syntezatorze wbudowanym

w komputer. Zagrany utwór można zarejestrować i za pomocą odpowiedniego oprogramowania

przedstawić w postaci zapisu nutowego. Można oddzielnie rejestrować partie poszczególnych

instrumentów (np. skrzypce, klarnet, fortepian, perkusja itp.), skorygować zapis nutowy, a potem

odtworzyć cały utwór napisany np. dla orkiestry symfonicznej. Syntezatory wbudowane w popularne

komputery nie mają zbyt wysokich parametrów. Można wobec tego podłączyć do komputera

zewnętrzny syntezator (jeden lub kilka), który będzie sterowany z komputera i zapewni wymaganą

jakość dźwięku.

1.2.3. Audio-video

Obrazy ruchome powstają, przez wyświetlanie najczęściej 25 obrazów na sekundę. Wymaga to

przesłania i przetworzenia znacznych ilości danych. Jedna minuta filmu z popularnej kamery wideo o

rozmiarach obrazu 720x525 pixeli zajęłaby ok. 1,6 GB (720*525*25*60= 1701000000 bajtów).

Do zapisu informacji o obrazach ruchomych powstało szereg różnych, wciąż udoskonalanych

algorytmów. Cechuje je zróżnicowana jakość oraz efektywność kompresji (stratnej). Najpopularniejsze

należą do rodziny MPEG. Powstało kilka wersji tego standardu:

MPEG-1 – zapewnia jakość odpowiadającą kasetom VHS, stosowany na płytach VCD

MPEG-2 – zapewnia wysoką jakość (przekraczającą możliwości standardów SECAM, PAL i

NTSC) stosowany na płytach SVCD, DVD, Blueray i telewizji cyfrowej

MPEG-4 – stosowany w telewizji cyfrowej HD i płytach Blueray, wykorzystywany w

systemach wideokonferencji.

Na bazie MPEG-4 powstały popularne standardy Divx i Xvid. Pliki z zakodowanym zgodnie z nimi

obrazem noszą rozszerzenie AVI. Firma Microsoft utworzyła też swój standard WMV (windows media

video), którego wyróżnia spośród pozostałych mechanizm DRM.

1.2.3. Kodowanie tekstu

Podobnie jak inne informacje również tekst trzeba rozłożyć na możliwe najmniejsze cząstki składowe i

przypisać im wartości numeryczne, aby było możliwe przetwarzanie ich za pomocą urządzeń

cyfrowych. Najmniejszą jednostką tekstu jest litera. Każdej z liter jest przypisana wartość liczbowa.

Amerykańska organizacja standaryzacyjna opracowała standard ASCII określający jakie wartości

liczbowe reprezentują poszczególne znaki pisarskie (litery, cyfry, znaki interpunkcyjne).

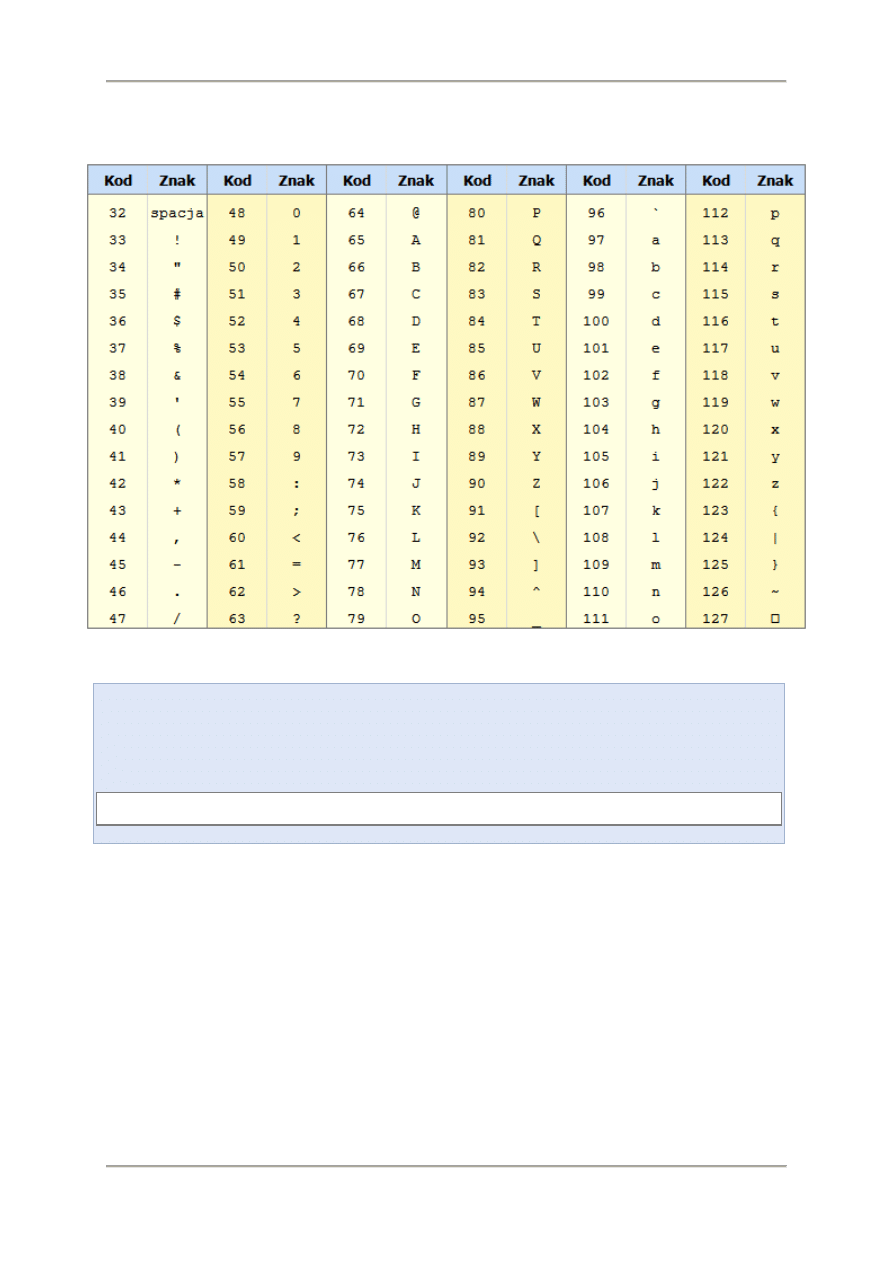

Zakres wartości od 32 do 127 przedstawiono w tabeli poniżej. Standard ASCII obejmuje również

wartości od 0 do 31, ale są to tzw. kody sterujące i nie odpowiadają one żadnym widocznym znakom.

Przeznaczone są do sterowania np. drukarką (wysunięcie papieru o 1 wiersz, wysunięcie kartki,

zmiany kroju czcionki itp.).

Technologie informacyjne - Podstawy technik informatycznych

Strona 20 z 72

Tabela kodów ASCII

Źródło: www.asciitable.com

Przykład

Napis o treści „Podstawy informatyki” zapisany będzie w komputerze za pomocą szeregu

następujących liczb odpowiadających odpowiednim poszczególnym literom:

80 111 100 115 116 97 119 121 32 105 110 102 111 114 109 97 116 121 107 105

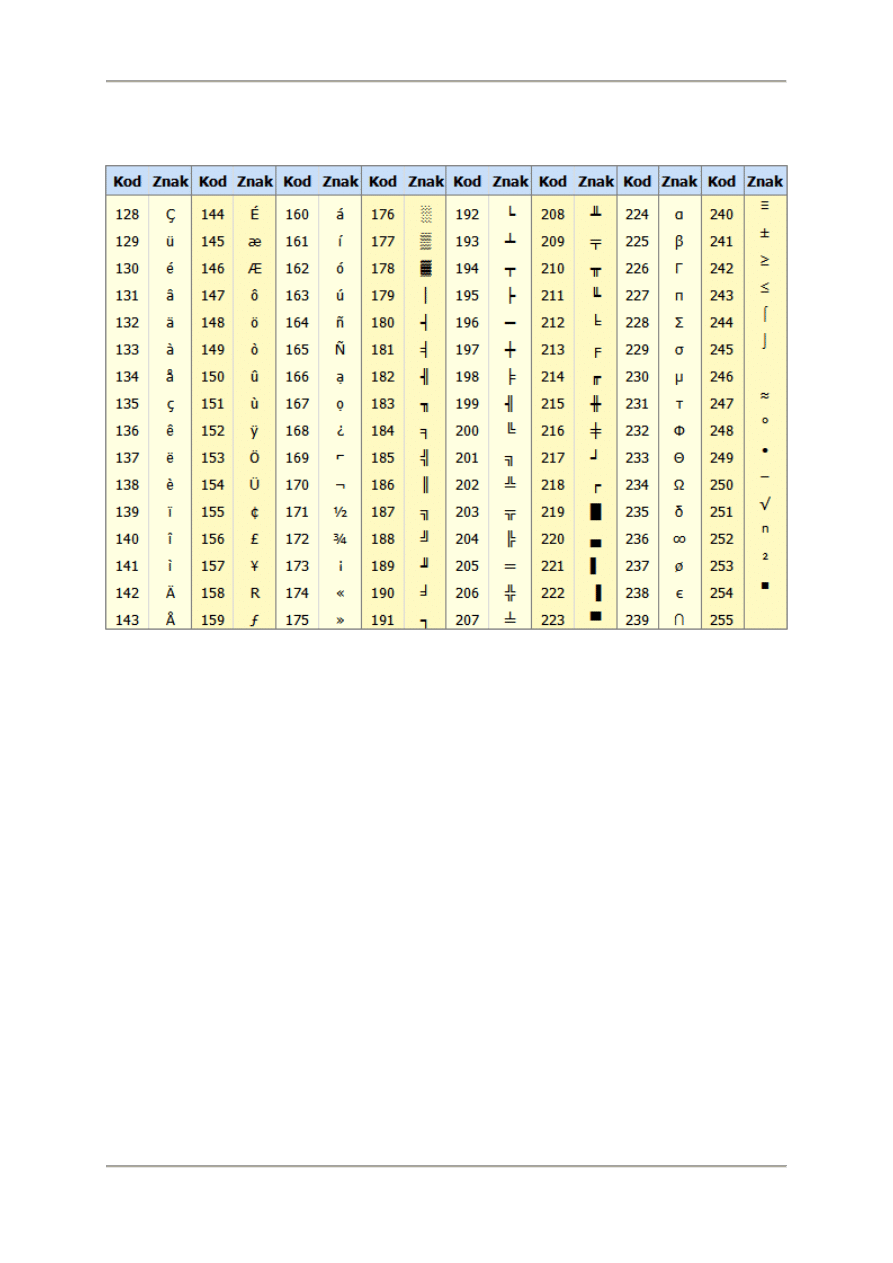

Podstawowy standard ASCII definiuje pierwszych 128 liczb z przedziału 0-127 i obejmuje jedynie znaki

stosowane w USA. Jak już wiemy za pomocą 1 bajtu możemy zapisać liczby z przedziału 0 - 255.

Drugą połowę tego przedziału (wartości od 128 – 255) wykorzystano do przypisania znaków

semigraficznych i liter występujących tylko w niektórych językach. Jest to tak zwane rozszerzenie

zestawu kodów ASCII i jego zawartość przedstawia tabela.

Technologie informacyjne - Podstawy technik informatycznych

Strona 21 z 72

Rozszerzony zestaw kodów ASCII

Źródło: Marciniak, A., Nowe elementy systemu i języka Turbo Pascal w wersji 6.0 z opisem biblioteki Tubo

Vision.

Uważny czytelnik zauważy, że nie znajdziemy w niej liter (tzw. znaków diakrytycznych) występujących

tylko w języku polskim takich jak „ą”, „ę”, „ó”, „ć” itd. Podobne problemy występowały w innych

językach Europy środkowowschodniej. Dla rozwiązania problemów stworzono kilka wersji tabeli

rozszerzonej. Kilka z nich powstało u wielkich producentów oprogramowania i sprzętu za granicą

(Microsoft, IBM) inne powstały na rynku polskim. W rezultacie jeszcze kilka lat temu można było

spotkać na rynku kilkanaście standardów kodowania polskich znaków.

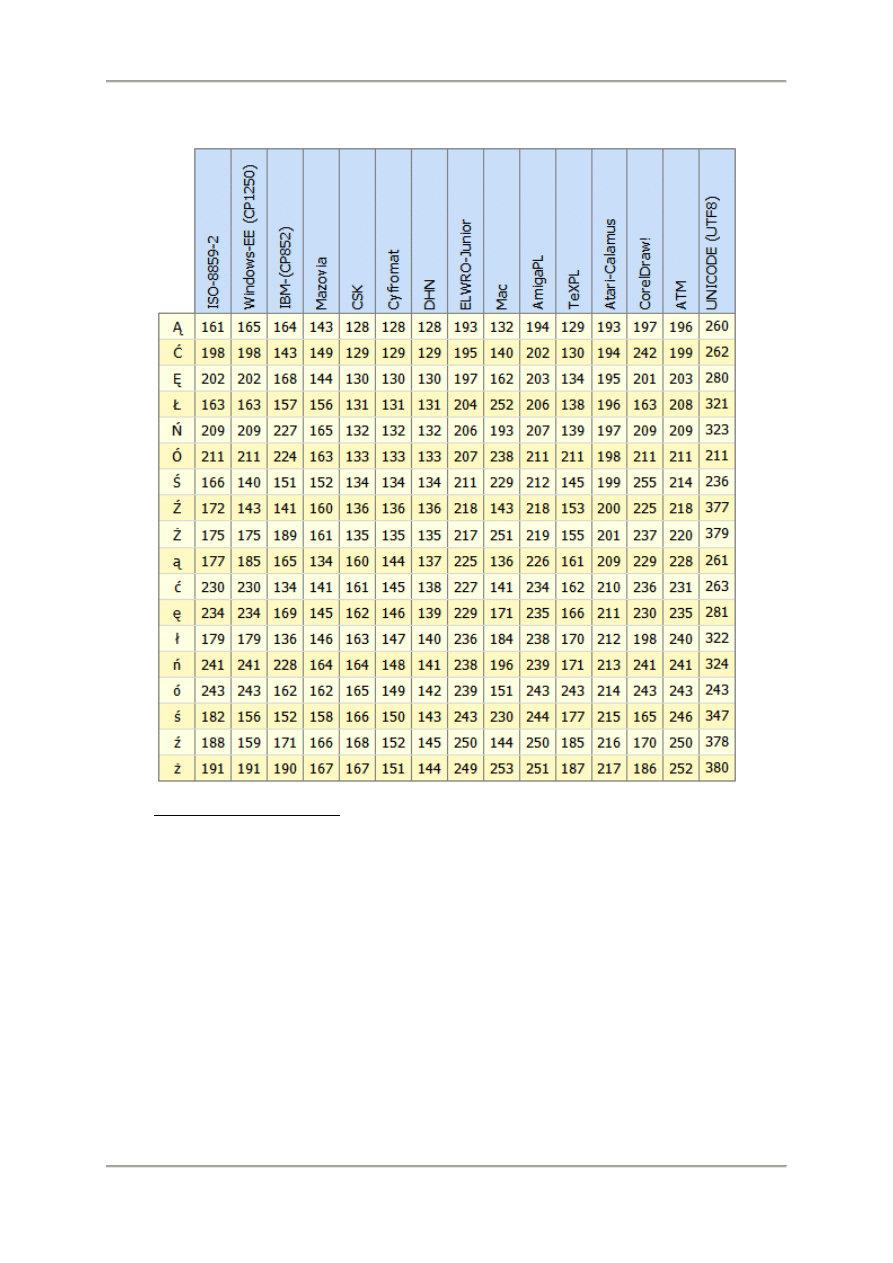

Niezależnie od różnych standardów kodowania polskich znaków powstały normy w tym zakresie:

polska (PN-93 T-42118),

międzynarodowa (ISO 8859-2).

Co do treści są one tożsame, ale jednocześnie są niezgodne z wszelkimi innymi standardami

kodowania polskich znaków. Na czym polega zgodność lub jej brak? Najpierw przyjrzyjmy się, pod

jakimi liczbami występują polskie znaki w poszczególnych standardach.

Technologie informacyjne - Podstawy technik informatycznych

Strona 22 z 72

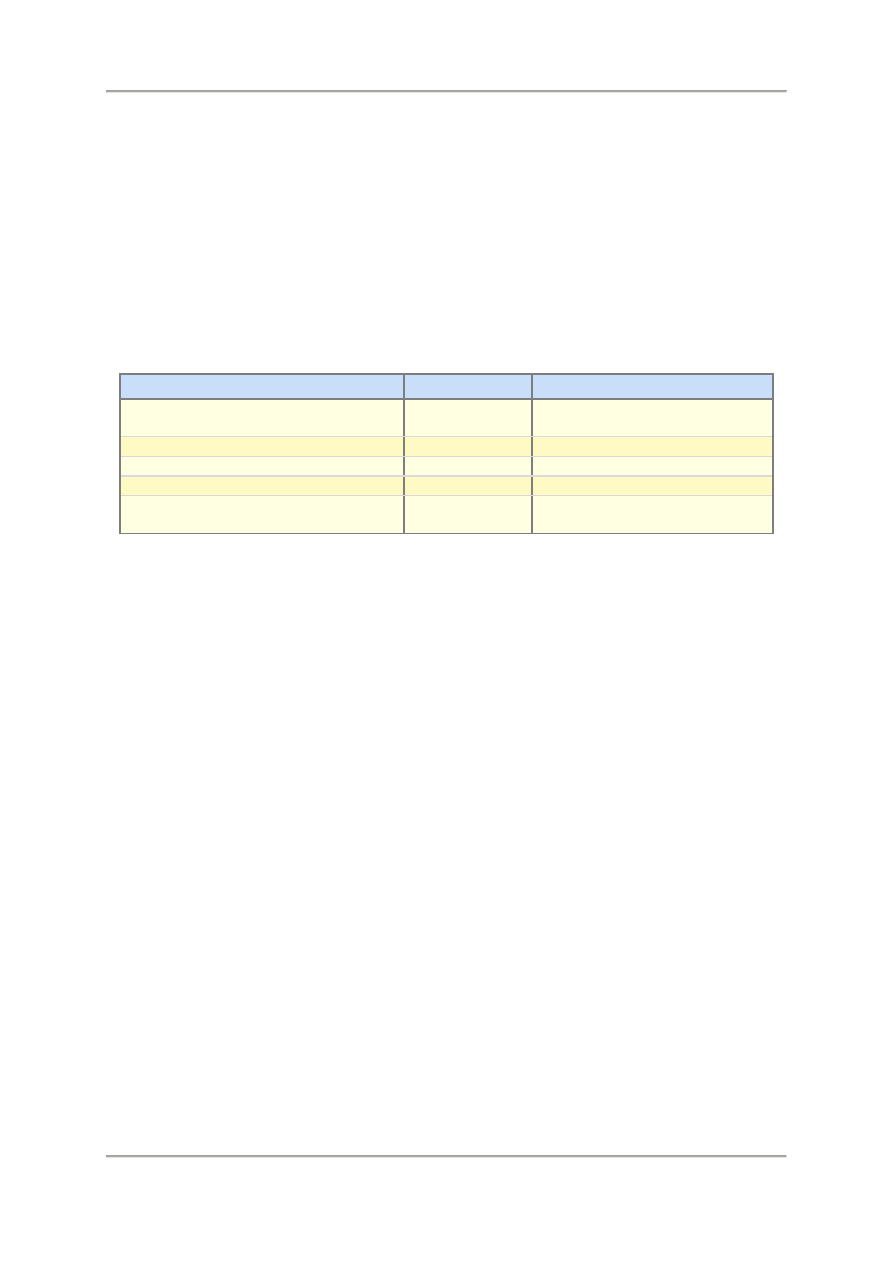

Polskie znaki w różnych standardach kodowania

Źródło: http://www.agh.edu.pl/ogonki/, http://www.kurshtml.boo.pl/generatory/unicode.html

Ta sama litera w zależności od standardu zapisywana jest za pomocą różnych liczb.

Technologie informacyjne - Podstawy technik informatycznych

Strona 23 z 72

Przykład

Tekst „Żeglując po mieście Łódź”

w standardzie ISO będzie miał postać (wytłuszczonym drukiem wskazano znaki diakrytyczne):

175 101 103 108 117 106 177 99 32 112 111 32 109 105 101 182 99 105 101

32 163 243 100 188

a w standardzie CP852:

189 101 103 108 117 106 165 99 32 112 111 32 109 105 101 152 99 105 101

32 157 162 100 171

natomiast w Windows CP1250:

175 101 103 108 117 106 185 99 32 112 111 32 109 105 101 156 99 105 101

32 163 243 100 159

Dla zapewnienia poprawności wyświetlania, czy drukowania tekstów oprogramowanie i urządzenia

muszą pracować w tym samym standardzie, którym napisany jest tekst. Inaczej w miejscu polskich

znaków pojawią się błędy. Możemy się z nimi spotkać na niektórych, niepoprawnie napisanych

stronach WWW.

Przykład

Jeżeli strona jest przygotowana w standardzie CP1250, a nasza przeglądarka jest skonfigurowana

do pracy z ISO 8859-2, to zamiast tekstu

„Żeglując po mieście Łódź”

na ekranie pojawi się napis:

„Żeglujšc po miecie Łód„

Niestety trzymając się wymienionych wyżej standardów nie ma możliwości jednocześnie wyświetlania

treści zapisanych w różnych językach np. rosyjskim, polskim i chińskim. Obecnie, w dobie Internetu i

wymiany informacji w skali globalnej znaczenia nabierają standardy powszechne, które pozwolą, aby

każdy tekst mógł być tak samo poprawnie wyświetlony niezależnie od wykorzystywanego systemu

operacyjnego, oprogramowania, sprzętu czy języka, w którym został napisany.

Dla sprostania oczekiwaniom światowej społeczności opracowano uniwersalny standard

kodowania znaków Unicode. Jego uniwersalność polega na tym, że pozwala na objęcie wszystkich

znaków, używanych we wszystkich językach. Znaki pisarskie mogą mieć przypisane kody 1, 2, 3 i 4

bajtowe (we wcześniejszych standardach ograniczeniem było założenie, że kody są jednobajtowe).

Istnieje kilka metod kodowania Unicode. Najważniejsze z nich to UTF8, UTF16 i UTF32.

Obecnie w Internecie spotykamy (w odniesieniu do języka polskiego) treści kodowane w standardach:

CP1250 – nazywany też windows środkowoeuropejski,

ISO 8859-2 - inna nazwa środkowoeuropejski ISO oraz

UTF-8.

Starsze aplikacje pracujące w systemie operacyjnym DOS wciąż posługują się starszymi systemami

kodowania. Najpopularniejsze z nich to Mazovia i CP852.

Technologie informacyjne - Podstawy technik informatycznych

Strona 24 z 72

1.3. Bazy danych

Informacje, aby mogły być przetwarzane muszą najpierw zostać zarejestrowane i zapisane na

nośnikach informacji. W toku przetwarzania są one odczytywane, następnie dokonywane są procesy

obliczeniowe, a ich rezultaty zapisywane na nośnikach i/lub prezentowane na ekranie bądź wydruku.

Jednym z podstawowych czynników wpływających na sprawność przetwarzania informacji jest sposób

ich zapisu. Systemy służące do przetwarzania dużych ilości danych zapisują informacje w postaci tzw.

baz danych. Nie każdy jednak zbiór informacji jest jednak bazą danych.

Przykład

Dla przykładu posłużmy się zbiorem informacji o klientach:

Jan Nowak, 60-392 Poznań, ul.Niska 33, WL2309231,66070892915

Roman Niwiński, Poznań 61-983, ul.Wysoka 4, 54032304213, BB432134

Maliński Piotr, ul.Krótka 200/2, Poznań, 430222056325

Zielińska Magdalena, 78032408932, WL4402030, ul.Zielona 45, 62-312 Stęszew

78032408932, WL99321032,ul.Słoneczna 3, 60-234, Mosina, Dorota Tomczak

WL3432133, 801231094329, Roman Wolski, 62-231 Poznań, ul. Mokra 3

Marek Urban, 61-342 Poznań, os. Lipowe 3/2, 430202045431, DB3212342

Krystyna Nowowiejska, ul.Polska 4, 61-321 Poznań, WA2341234,45111203214

Poszukiwanie informacji w takim zbiorze jest bardzo utrudnione. Aby odnaleźć jakąkolwiek

informację (np. klienta o nazwisku Wolski) niezbędne jest przeszukanie (przeczytanie) wszystkich

danych poprzedzających go tj. wszystkich informacji o wszystkich klientach zapisanych przed

nazwiskiem poszukiwanego klienta. Ponadto problemem jest identyfikacja danych – przedostatni

klient ma na imię Marek a nazywa się Urban, czy może jest na odwrót?

Sposób na usprawnienie operowania danymi jest prosty – wystarczy zapisywać je w sposób

uporządkowany tj. tak, aby cechy poszczególnych klientów były zapisywane w ustalonym wcześniej

porządku np. nazwisko, imię, ulica, kod pocztowy, miasto, nr dowodu osobistego, numer PESEL

Tak uporządkowany zbiór informacji wyglądać będzie następująco:

Nowak, Jan, ul.Niska 33,60-392, Poznań,WL2309231,66070892915

Niwiński, Roman, ul.Wysoka 4, 61-983, Poznań,BB432134 54032304213

Maliński, Piotr, ul.Krótka 200/2, Poznań, WA4432542,43022205635,

Zielińska, Magdalena, ul.Zielona 45, Stęszew, 62-312, WL4402030,78032408932

Tomczak, Dorota, ul.Słoneczna 3, 60-234, Mosina, WL9932103, 78032408932

Wolski, Roman, ul. Mokra 3, 62-231, Poznań, WL3432133, 80123109439

Urban, Marek, os. Lipowe 3/2, 61-342, Poznań, DB3212342, 43020204543

Nowowiejska, Krystyna, ul.Polska 4, 61-321 Poznań, WA2341234, 45111203214

Uporządkowanie polegające na określeniu kolejności zapisu cech w poszczególnych wierszach nie

jest wystarczające. Zbiór byłby bardziej czytelny, gdyby opisy poszczególnych cech klientów

zaczynały się w tym samym miejscu wiersza. Oznacza to, że oprócz kolejności poszczególnych cech

deklarujemy ilość miejsca jaką przewidujemy na każdą z nich. Gdy to uwzględnimy nasz zbiór

informacji będzie miał następującą postać:

Technologie informacyjne - Podstawy technik informatycznych

Strona 25 z 72

Nowak Jan ul.Niska 33 60-392 Poznań WL2309231 66070892915

Niwiński Roman ul.Wysoka 4 61-983 Poznań BB43213 54032304213

Maliński Piotr ul.Krótka 200/2 Poznań WA4432542 43022205635

Zielińska Magdalena ul.Zielona 45 62-312 Stęszew WL4402030 77231231232

Tomczak Dorota ul.Słoneczna 3 60-234 Mosina WL9932103 78032408932

Wolski Roman ul. Mokra 3, 62-231 Poznań WL3432133 80123109439

Urban Marek os. Lipowe 3/2 61-342 Poznań DB3212342 43020204543

Nowowiejska Krystyna ul.Polska 4 61-321 Poznań WA2341234 45111203214

Taki uporządkowany zbiór informacji nazywamy bazą danych.

W przykładzie posłużono się szczególnym przypadkiem bazy danych składającej się z jednej tablicy. W

praktyce spotykamy bazy danych, na które składa się wiele podobnych do powyższej tablic.

Definicja

Baza danych to zbiór informacji, o wspólnych cechach ułożonych w określonym porządku.

Bazę danych można wyobrazić sobie zarówno jako tabelę, jak przedstawiono wyżej lub jako plik

kartotek. Każdy wiersz tabeli lub każda kartoteka zawiera informacje o pojedynczym kliencie. Są one

ułożone w ściśle określonym porządku. Taką porcję informacji o pojedynczym obiekcie (w przykładzie

jest to klient, ale mógłby to być rachunek, dokument księgowy, książka, artykuł w sklepie) nazywamy

rekordem. Rekord natomiast składa się z pól. Nasza tablica informacji o klientach składa się z 7

kolumn. Pojęcia pola i kolumny możemy używać zamiennie.

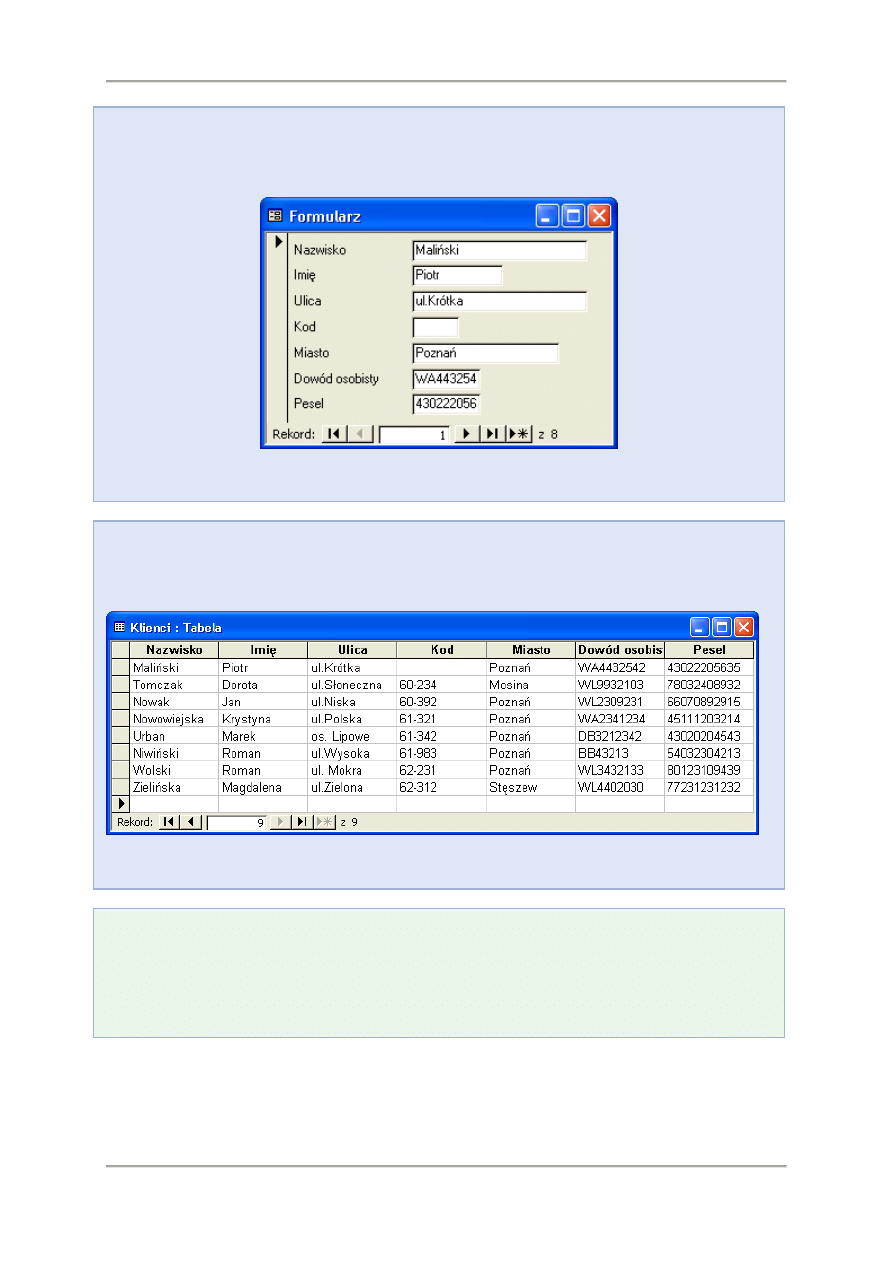

W praktyce tablica bazy danych może być prezentowana na ekranie komputera w postaci formularza

lub tabeli.

Technologie informacyjne - Podstawy technik informatycznych

Strona 26 z 72

Przykład

Wyświetlanie danych w postaci formularza programu Microsoft Office Access 2003:

Źródło: Microsoft Office Access 2003

Przykład

Wyświetlanie danych w postaci tabeli programu Microsoft Office Access 2003:

Źró

dło: Microsoft Office Access 2003

Definicja

Obecnie wykorzystywane systemy oparte są o bazy danych składające się z wielu, powiązanych ze

sobą logicznie tablic. Takie bazy danych nazywamy relacyjnymi, a powiązania między nimi to

relacje.

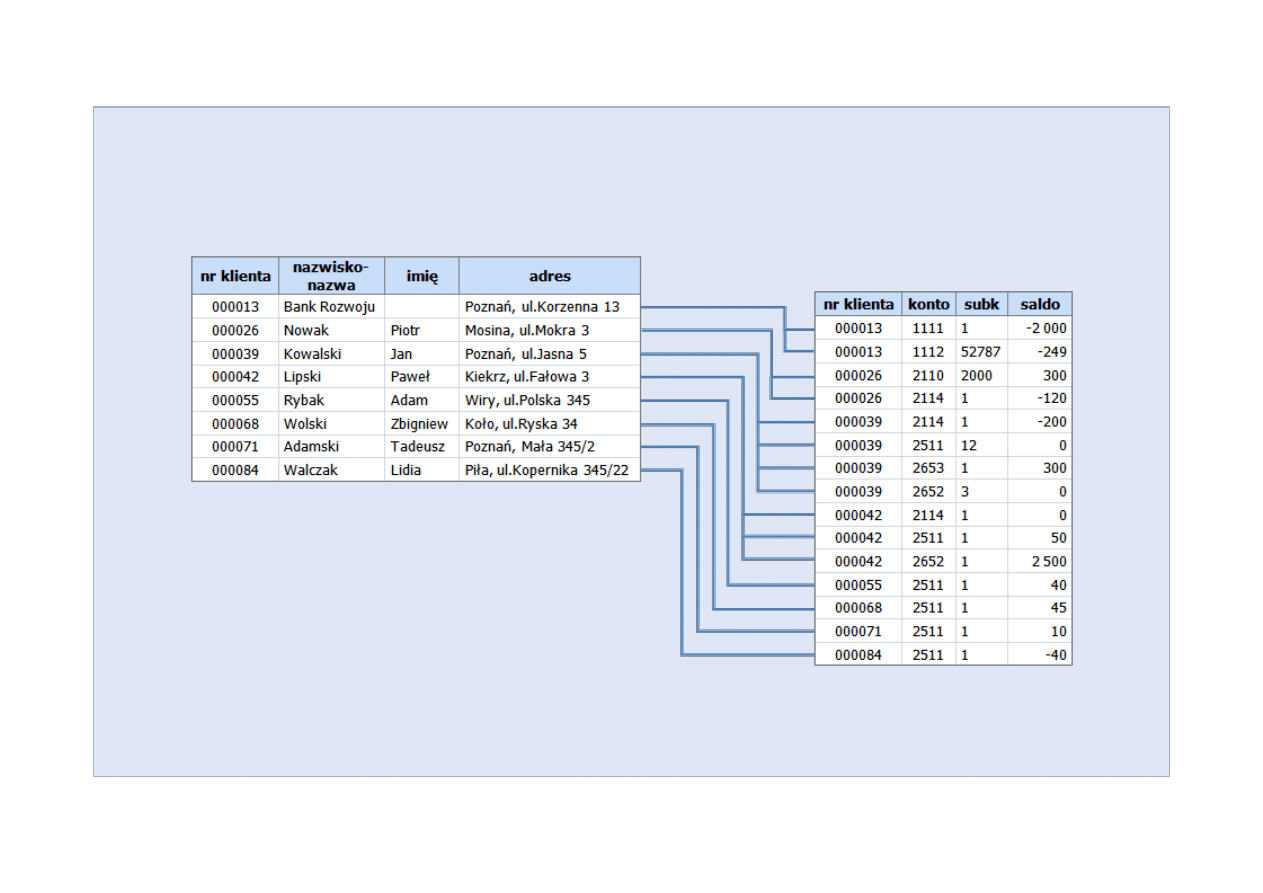

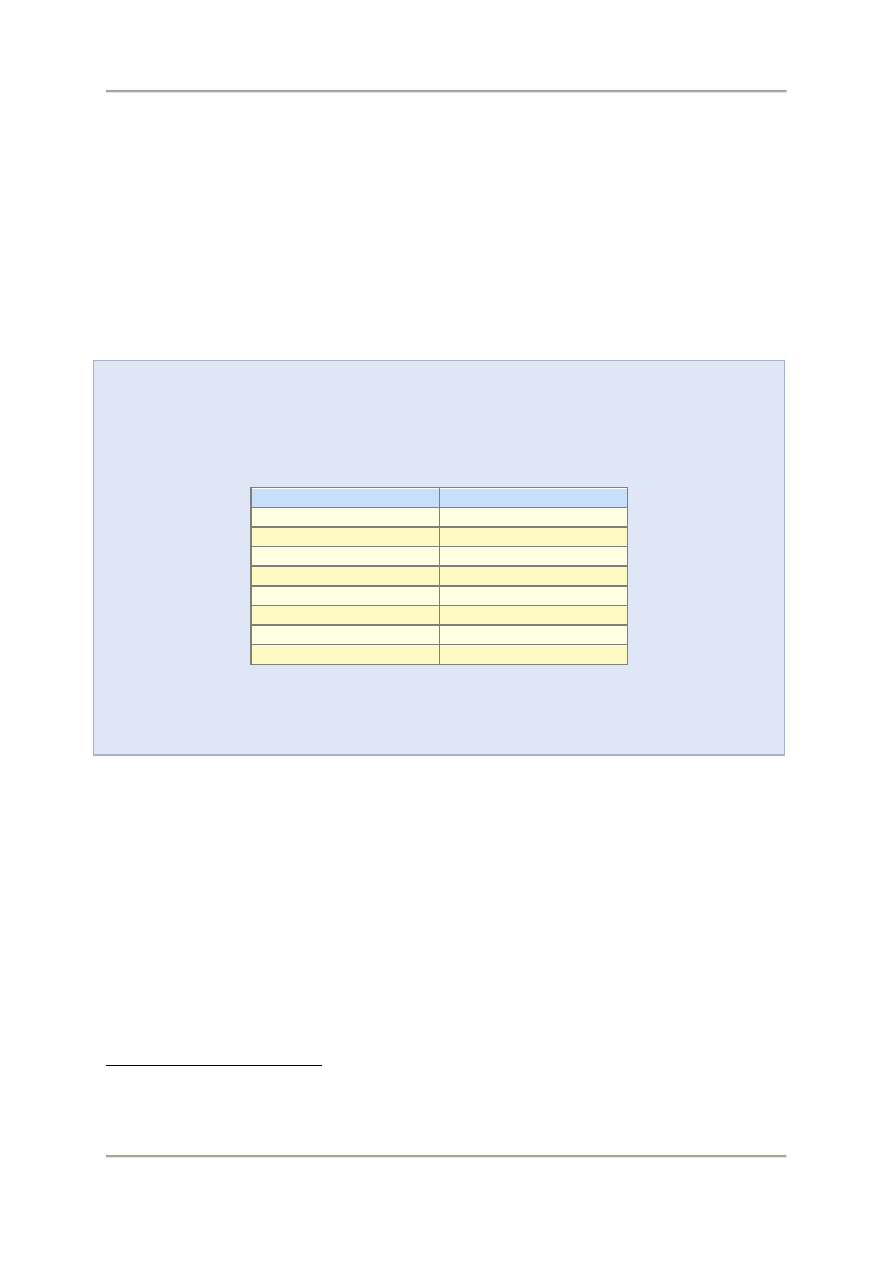

Przykład

Przykład dwóch tablic powiązanych ze sobą logicznie przedstawiono na rysunku poniżej.

Przykład dwóch tablic powiązanych ze sobą logicznie

Klienci

Rachunki

Rysunek przedstawia dwie tablice z informacjami o klientach i ich rachunkach. Każdemu z klientów nadano unikalny numer. Staje się on również integralną

częścią każdego rachunku tego klienta. Dzięki temu można bardzo łatwo odnaleźć wszystkie rachunki danego klienta. Jeżeli poszukiwane są informacje

o rachunkach np. Pawła Lipskiego to trzeba odszukać wszystkie rekordy w tablicy „Rachunki”, u których w polu nr klienta jest numer 000042. Ustalenie

właściciela rachunku również nie nastręcza problemów, bowiem również można posłużyć się tym samym polem w tablicy „Klienci”.

Analizując przykład można by zadać pytanie – dlaczego danych nie zebrać w jednej tablicy np.

„Rachunki”, ale rozszerzonej o pola, które są w tablicy „Klienci”. Wówczas pełna informacja o

właścicielu byłaby zawarta w każdym rachunku. Rozwiązanie ta miałoby jednak szereg wad:

te same dane klienta przechowywane byłyby w bazie danych wielokrotnie, co

niepotrzebnie zajmowałoby miejsce na nośnikach,

zwiększona ilość danych przekładałaby się na dłuższy czas ich przetwarzania,

dane opisujące klienta byłyby niejednoznaczne, bo podczas zakładania rachunków

w różnym czasie przez różne osoby dane klienta byłby wpisywane w różny sposób (np. długie

nazwy ulic czy osiedli byłyby skracane na różne sposoby),

w przypadku zmiany danych klienta (np. adresu zamieszkania lub nazwiska) konieczna byłaby

ich wielokrotna aktualizacja - dla każdego rachunku oddzielnie.

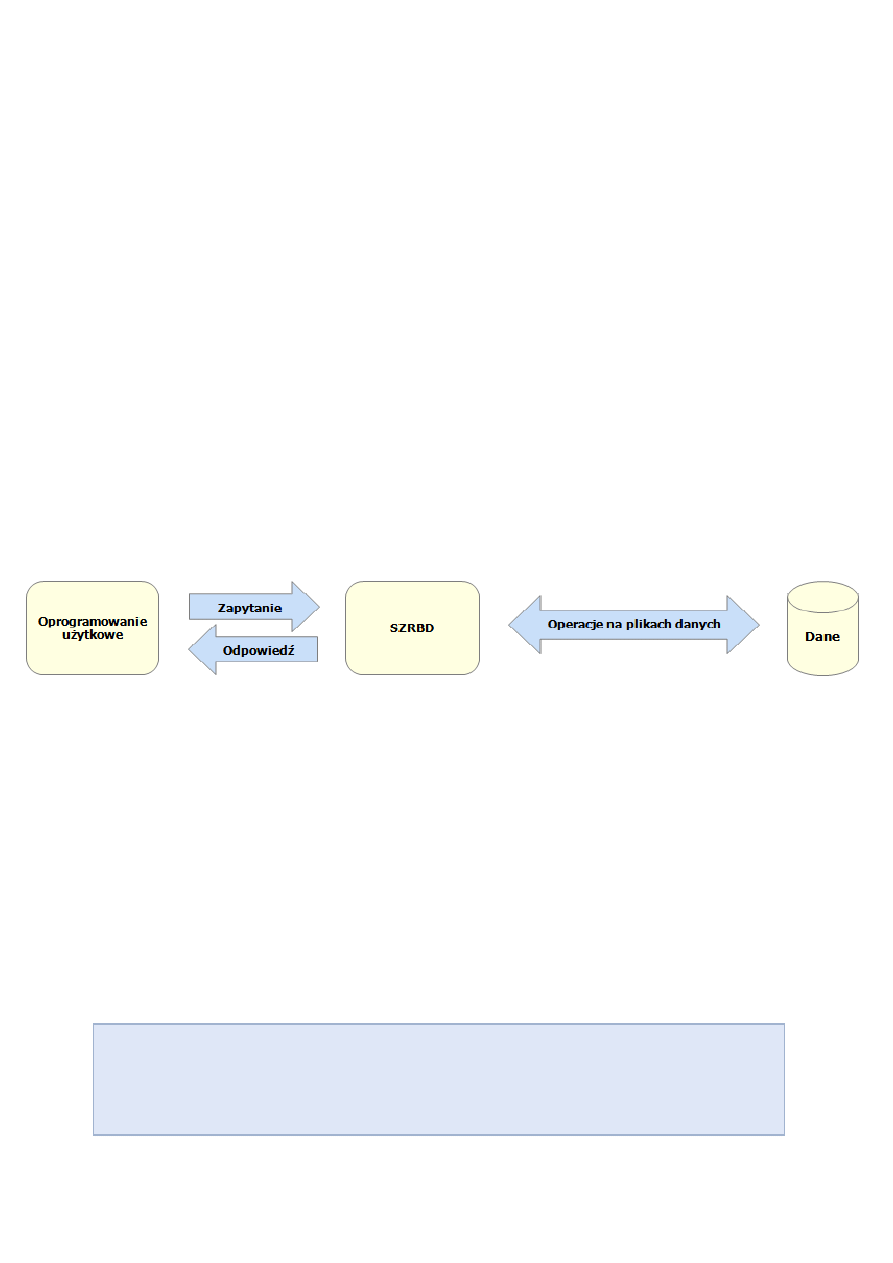

Złożone systemy informatyczne takie jak systemy bankowe, finansowo-księgowe, wspomagania

zarządzania i in. oparte są wyłącznie na relacyjnych bazach danych. Wszelkie operacje na danych

(zapisywanie, aktualizacja, odczyt) wykonywane są za pośrednictwem specjalizowanego

oprogramowania nazywanego System Zarządzania Relacyjnymi Bazami Danych (SZRBD). W

literaturze często używany jest anglojęzyczny skrót RDBMS (Relational DataBase Management

System). Oprogramowanie użytkowe (np. program księgowy) wykonuje operacje na danych wyłącznie

za pośrednictwem systemu zarządzania bazą danych. Nie dokonuje ingerencji w dane w inny sposób.

Zapis, aktualizacja, modyfikacja czy usuwanie danych odbywa się w rezultacie wykonania tzw.

zapytania (z ang. query) do SZRBD.

Systemy zarządzania bazami danych są produkowane, przez producentów zwykle nie związanych

z twórcami systemów użytkowych. Obecnie stosowane SZRBD wykorzystają zestandaryzowany język

zapytań SQL (Structured Query Language). Oddzielenie oprogramowania użytkowego od SZRBD

oraz standaryzacja języka zapytań pozwala na dużą swobodę wyboru spośród gamy systemów

zarządzania bazami danych różnych producentów, przeznaczonych na różne platformy systemowe i

sprzętowe. Ponadto pozwala na integrację dodatkowych systemów (np. analitycznych) korzystających

z tej samej bazy danych, co dany system użytkowy. Wystarczy, że będą one w stanie komunikować

się z posiadanym SZRBD w języku SQL. Takie możliwości mają np. arkusze kalkulacyjne pozwalając na

analizę danych pobieranych z bazy danych system magazynowego na bieżąco.

Poza podstawowymi operacjami zapisu i odczytu danych z bazy danych, SZRBD spełnia szereg

niezwykle istotnych funkcji.

Wbudowane mechanizmy ochrony integralności danych pozwalają na takie skonstruowanie bazy

danych, aby niezależnie od tego jakie oprogramowanie dokonuje w niej zmian, były one

przeprowadzone zgodnie ze zdefiniowanymi w niej zasadami.

Przykład

W SZRDB istnieje możliwość określenia, że nie można usunąć rekordu zawierającego dane klienta,

jeżeli istnieje choć jeden powiązany z nim rachunek.

Technologie informacyjne - Podstawy technik informatycznych

Strona 29 z 72

Dzięki tym mechanizmom znacznie ograniczona jest możliwość nieuprawnionego ingerowania w dane.

Systemy SZRDB zapewniają również rozbudowany system uprawnień użytkowników. Pozwalają

dzięki temu na bardzo selektywne nadawanie praw do odczytu i zapisu informacji w bazie danych.

Każdy pracownik może mieć dostęp do niezbędnych na jego stanowisku danych (do zapisu i odczytu

lub tylko do odczytu), podczas gdy pozostałe będą niedostępne. Zapewnia to poufność informacji i

ogranicza możliwość przypadkowej modyfikacji tych danych, które modyfikowane być nie powinny.

Przykład

Niewiele osób w banku ma prawo do modyfikowania informacji o kursach walutowych. Wszyscy

jednak mogą dowiedzieć się, jakie one są. Z kolei dane kadrowe dostępne mogą być dla bardzo

niewielkiej grupy pracowników zarządzania zasobami ludzkim lub rachuby płac. Pozostali pracownicy

nie będą mieli wglądu w te informacje.

Uprawnienia dostępu mogą być nadawane do bazy danych jako całości, wybranych tablic lub

pojedynczych pól.

Kolejną funkcją SZRBD jest zapewnienie bezpiecznego jednoczesnego dostępu do bazy

danych przez wiele osób. Jeżeli kilka osób chce uzyskać dostęp do tego samego rekordu, z czego

dwie chcą go zmodyfikować istnieje ryzyko, że zapisane dane będą niespójne, a osoby odczytujące

informacje zostaną prowadzone w błąd. Zadaniem systemu jest tu umożliwienie jednej tylko osobie

modyfikowania informacji w określonym momencie. Pozostałe będą miały dostęp tylko do odczytu lub

nie będą miały dostępu wcale. Pojawi się wówczas na ekranie stosowny komunikat.

Ważną funkcjonalnością SZRBD jest obsługa tzw. transakcji. Na większość aktualizacji danych

składa kilka zmian w kilku tablicach. Z różnych powodów może dojść do zakłóceń w pracy bazy

danych np. nagła przerwa w dopływie energii elektrycznej. Mogłoby wówczas dojść do sytuacji, w

której część zamian w bazie danych składających się na transakcję nie zostałaby zapisana. Byłoby to

naruszenie integralności danych. Dla wyeliminowania takiej sytuacji stworzono mechanizm obsługi

transakcji. Dzięki niemu, jeżeli z jakiegoś powodu transakcja nie zostanie zakończona, to wszelkie

wykonane w jej ramach operacje zostaną automatycznie wycofane. Oznacza to, że baza danych

zostanie przywrócona sprzed rozpoczęcia transakcji. W rezultacie działania tego mechanizmu

transakcja jest realizowana w całości lub wcale.

Nowoczesne SZRBD dysponują efektywnymi funkcjami archiwizacji i odtwarzania danych. Jest to

niezwykle istotne, gdyż ręcznie odtworzenie bazy danych z dokumentów papierowych w przypadku

awarii jest praktycznie niemożliwe.

Jedną z ważniejszych cech SZRBD jest otwartość. Polega ona na tym, że z bazy danych mogą

korzystać różne programy, nie tylko te, dla których powstała, (np. system bankowy). Mogą to być

systemy analityczne, informowania kierownictwa, hurtownie danych czy arkusze kalkulacyjne zawarte

w oprogramowaniu biurowym. Dostęp taki jest możliwy, jednak z zachowaniem wszelkich zasad

wynikających z uprawnień użytkownika czy mechanizmów zapewnienia integralności danych. Dzięki

temu łatwo można integrować z podstawowym systemem użytkowym programy innych producentów

lub tworzone przez zespół informatyków firmy.

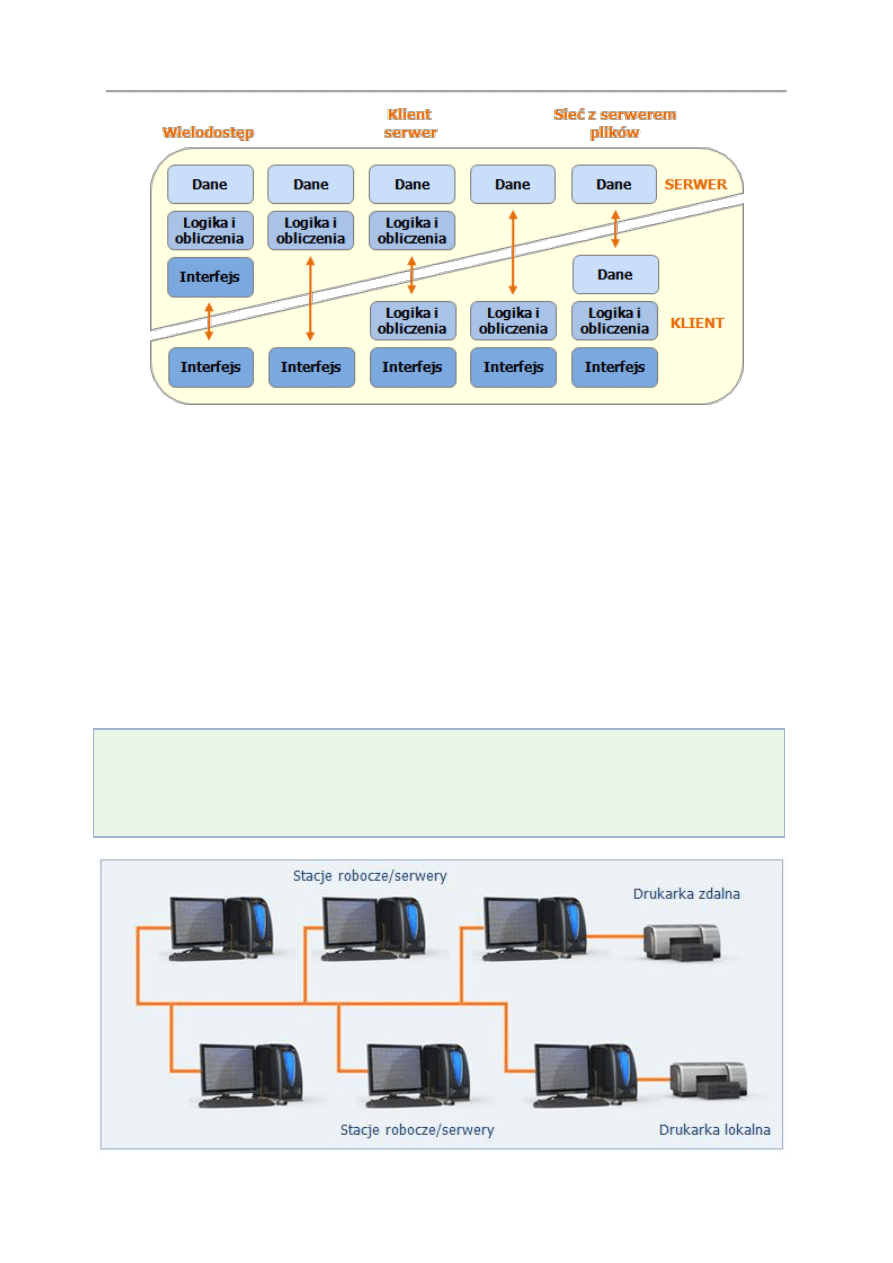

Separacja SZRBD od oprogramowania użytkowego powoduje, że dane mogą znajdować się na różnych

platformach systemowych i sprzętowych, a ich zmiana jest dla użytkownika końcowego

niedostrzegalna i nie wymaga ingerencji w oprogramowanie użytkowe. Najczęściej tego typu systemy

służą do budowy architektury klient-serwer. Polega ona na tym, że na stacjach roboczych

(komputerach użytkowników) instaluje się oprogramowanie użytkowe (klienta), a na centralnym

serwerze znajduje się baza danych i system zarządzania nią.

Technologie informacyjne - Podstawy technik informatycznych

Strona 30 z 72

Oprogramowanie użytkowe komunikuje się z bazą danych za pomocą przesyłanych siecią

komputerową zapytań SQL. Do klienta docierają tylko rezultaty zapytań: dane przy odczycie lub

potwierdzenia wykonanych operacji przy zapisie, modyfikacji, czy usuwaniu rekordów. Przy takiej

architekturze można łatwo zmienić sprzęt i system operacyjny serwera bazy danych i będzie to

niewidoczne dla użytkownika końcowego, gdyż nie pociąga to za sobą zmian w oprogramowaniu

użytkowym.

2. Sprzęt komputerowy

2.1. Podstawowe bloki funkcjonalne komputera

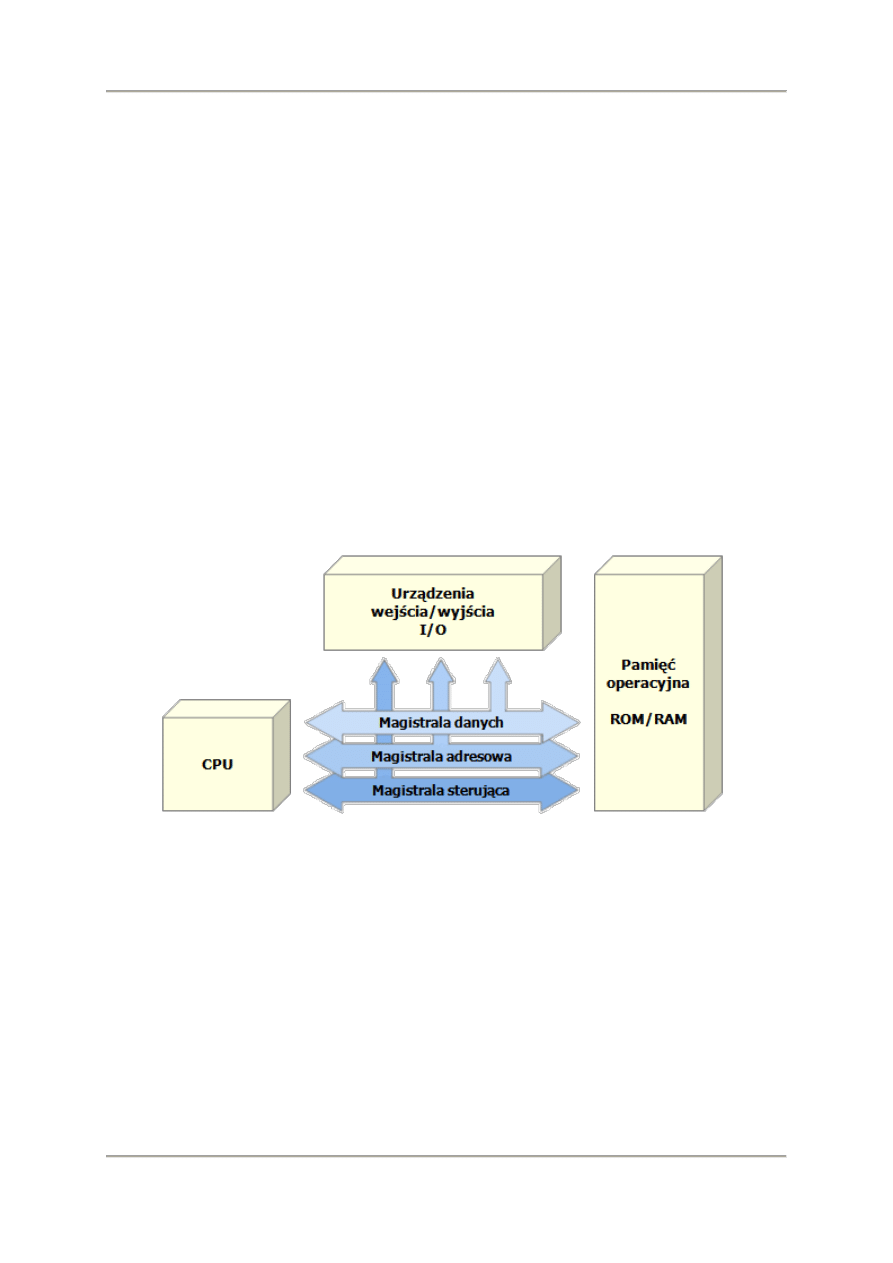

Urządzenia komputerowe mają podobną konstrukcję funkcjonalną. Niezależnie od tego, czy mówimy

o komputerze PC, notebooku, telefonie komórkowym, komputerze pokładowym w samochodzie czy

samolocie, cyfrowo sterowanej obrabiarce można w nich wyróżnić trzy podstawowe bloki

funkcjonalne:

procesor centralny (CPU),

pamięć operacyjna,

urządzenia wejścia wyjścia.

Podstawowe bloki funkcjonalne komputera

Poszczególne bloki funkcjonalne komunikują się miedzy sobą za pomocą trzech magistral: danych,

adresowej i sterującej.

2.2. Procesor

Zadaniem procesora jest przetwarzanie danych. To on dokonuje wszelkich procesów

obliczeniowych, realizuje zadania zawarte w programach komputerowych. Od wydajności procesora w

głównej mierze zależy wydajność komputera. Potrafi on wykonać z pozoru proste operacja takie jak

przesyłanie informacji między poszczególnymi komórkami pamięci, pomiędzy pamięcią i urządzeniami

wejścia wyjścia oraz pomiędzy rejestrami procesora i pamięcią bądź urządzeniami wejścia-wyjścia oraz

dokonywać obliczeń. Z takich, z pozoru prostych, operacji złożone są jednak najbardziej nawet

skomplikowane systemy, począwszy od systemu operacyjnego poprzez oprogramowanie biurowe,

systemy zarządzania przedsiębiorstwem, symulatory lotnicze, na których szkolą się piloci czy

symulatory zjawisk fizyki kwantowej. Jest to możliwe, ponieważ dzisiejsze procesory są zdolne do

przeprowadzania miliardów operacji na sekundę.

Technologie informacyjne - Podstawy technik informatycznych

Strona 31 z 72

Procesor można podzielić na dwa podstawowe bloki:

jednostkę arytmetyczno-logiczną, która de facto dokonuje wszystkie operacje,

rejestry, stanowiące wewnętrzne komórki pamięci procesora.

Najszybciej procesor wykonuje operacje na danych, które najpierw zostały przesłane z pamięci

operacyjnej do rejestrów.

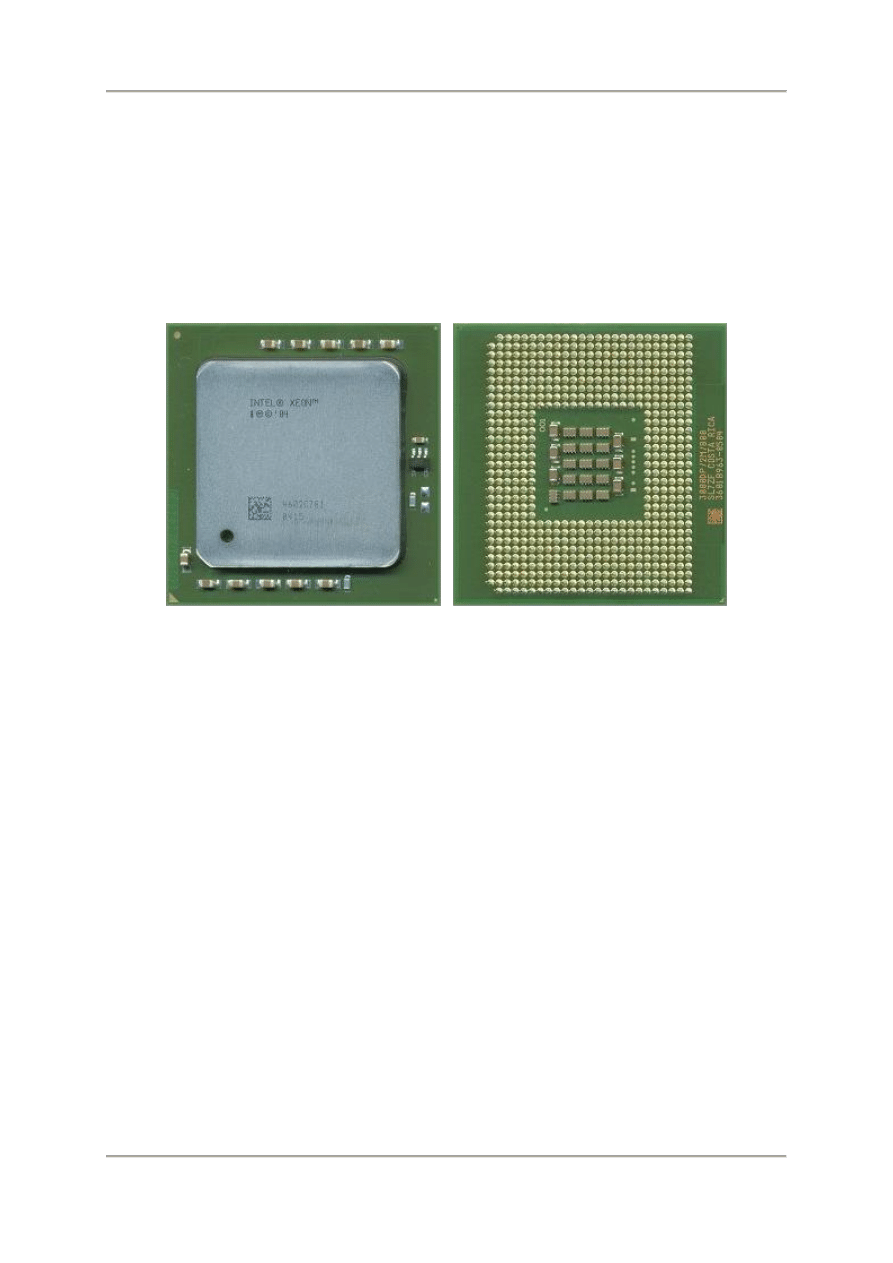

Fizycznie procesor to układ scalony o bardzo wysokiej skali integracji montowany na płycie głównej

komputera.

Procesor

2.3. Pamięć operacyjna

Zadaniem pamięci operacyjnej jest przechowywanie uruchomionych programów i przetwarzanych

danych. Jeżeli uruchomimy edytor tekstu, a w nim otworzymy dokument to zarówno program edytora

oraz dokument zostaną przesłane do pamięci operacyjnej.

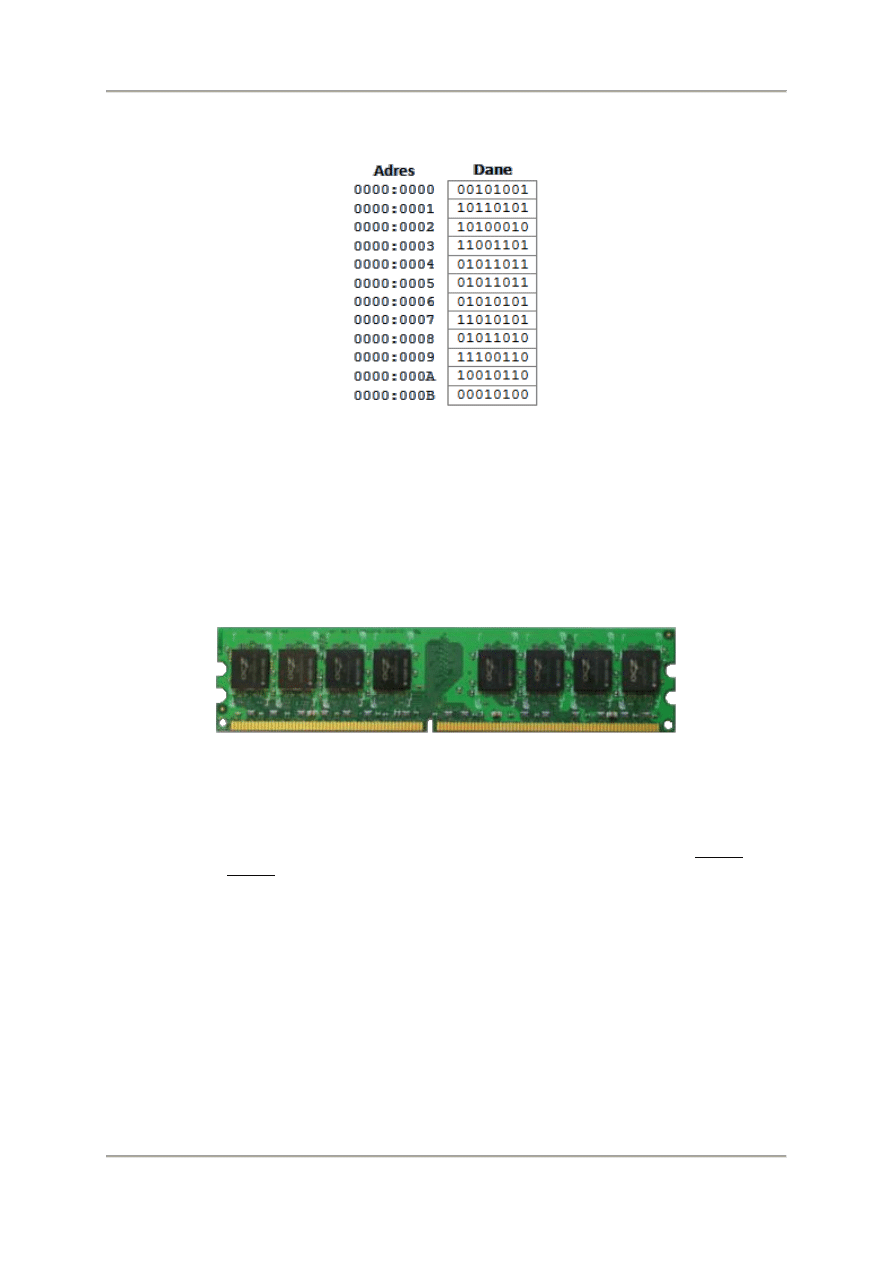

Pamięć składa się z komórek, z których każda przechowuje dokładnie 8 bitów, czyli 1 bajt. Do

poszczególnych komórki można odwoływać się podając jej adres, czyli numer.

Wyróżniamy dwa rodzaje pamięci: ROM i RAM.

ROM to pamięć wyłącznie do odczytu (Random Access Memory). Jej zawartość jest zapisywana na

etapie produkcji komputera. Podczas jego pracy jej zawartość nie ulega zmianie. Zawiera ona

procedury obsługi urządzeń wejścia wyjścia, oraz umożliwia uruchomienie komputera. Zawarte tam

procedury mają za zadanie m.in. załadować system operacyjny z dysku twardego bądź innego

nośnika. Zbiór tych procedur oraz informacji o konfiguracji tzw. płyty głównej komputera nazywany

jest w skrócie BIOS (Basic Input Output System) i stanowi podstawowy system wejścia-wyjścia. Jego

procedury pośredniczą między systemem operacyjnym a sprzętem. System operacyjny nie wykonuje

operacji bezpośrednio na sprzęcie – zamiast tego wywołuje tyko procedury znajdujące się w BIOSie

komputera.

Przechowywanie informacji w pamięci ROM nie wymaga zasilania. W przeszłości pamięć ROM była

faktycznie tylko do odczytu i zawartych tam informacji nie można było zmienić. Z czasem okazało się,

że BIOS wymaga niekiedy aktualizacji, dlatego przechowywany jest w pamięci typu flash. Stosując

odpowiednie oprogramowanie narzędziowe, istnieje możliwość zmiany zawartości takiej pamięci.

Jednakże, z punktu widzenia działającego komputera jest to nadal pamięć wyłącznie do odczytu, a

żaden z programów użytkowych nie ma możliwości zapisania tam czegokolwiek.

Technologie informacyjne - Podstawy technik informatycznych

Strona 32 z 72

Fragment pamięci operacyjnej

RAM to pamięć o dostępie swobodnym (Random Access Memory) przeznaczona do przechowywania

uruchamianych programów i przetwarzanych danych. Zapis informacji odbywa się w trakcie pracy

komputera. Przechowywanie w niej informacji wymaga energii elektrycznej. Gdy komputer zostanie

wyłączony zawartość pamięci ginie. Stąd konieczność okresowego zapisywania opracowywanego

dokumentu na dysku, aby nie stracić rezultatów pracy w wyniku awarii zasilania.

Fizycznie pamięć to układ scalony bardzo wysokiej skali integracji montowany na tzw. płycie głównej

komputera.

Moduł pamięci

2.4. Urządzenia wejścia -wyjścia

Procesor i pamięć operacyjna to podzespoły zdolne do przetwarzania informacji. Trzeba je jeszcze w

jakiś sposób do nich dostarczyć i umożliwić możliwość odbioru rezultatu ich przetworzenia. Do tego

celu służą urządzenia wejścia-wyjścia. Jak nietrudno domyślić się urządzenia wejścia służą

wprowadzaniu, a wyjścia wyprowadzaniu informacji. Wiele urządzeń ma charakter dwukierunkowy i

służy tak dostarczaniu jak i odbiorowi informacji.

Technologie informacyjne - Podstawy technik informatycznych

Strona 33 z 72

Przykład

Przykłady urządzeń wejścia, wyjścia oraz wejścia i wyjścia:

Urządzenia wejścia: Urządzenia wyjścia:

Urządzenia wejścia i wyjścia:

klawiatura,

mysz,

trackball,

skaner.

tablet graficzny

karta graficzna z

monitorem,

drukarka,

ploter.

karta dźwiękowa,

karta sieciowa,

modem telefoniczny,

streamer,

terminal.

Urządzenia wejścia-wyjścia podłączane są do magistrali danych poprzez elementy pośredniczące

nazywane interfejsami. Część z nich ma swoje wyprowadzenia wewnątrz komputera, a część na

zewnątrz, w zależności od tego jakie urządzenia są do nich podłączane.

Interfejsy dostępne wewnątrz komputera:

Nazwa

Szeregowy/

Równoległy

Przeznaczenie

Port FDD

R

Napęd dyskietek.

Uwaga: wychodzi z użycia.

ATA

(EIDE)

R

Dyski twarde, CD, DVD.

Uwaga: wychodzi z użycia na rzecz Serial ATA.

Serial ATA

S

Dyski twarde, CD, DVD.

PCI

R

Gniazdo rozszerzeń – pozwala na zamontowanie dodatkowego

interfejsu np. modemu, karty sieciowej, karty urządzeń pomiarowych,

dodatkowego interfejsu SCSI itp.

Uwaga: wychodzi z użycia na rzecz PCI-E i interfejsów zintegrowanych

z płytą główną.

PCI-E

S

Gniazdo rozszerzeń pozwalające podłączyć dodatkowe interfejsy – np.

kartę graficzną, interfejs SAS lub SCSI, Serial ATA itp.

SCSI

R

Dyski twarde, streamery.

Uwaga: zastępowane przez SAS.

SAS

S

Dyski twarde, streamery.

Interfejsy dostępne na zewnątrz komputera

Nazwa

Szeregowy/

Równoległy

Przeznaczenie

PS/2

S

2 złącza dedykowane do klawiatury (fioletowe) i myszy(zielone)

USB

S

Uniwersalne złącze szeregowe służące do podłączenia większości

urządzeń peryferyjnych tj. drukarki, skanery, telefony komórkowe,

aparaty fotograficzne, kamery, zewnętrzne napędy dysków twardych,

nagrywarki CD/DVD, pamięci pendrive, czytniki kart pamięci flash,

klawiatury, myszki, joysticki i inne.

Technologie informacyjne - Podstawy technik informatycznych

Strona 34 z 72

IEEE1394

(firewire)

S

Uniwersalne złącze szeregowe przeznaczone głównie do przesyłania

danych multimedialnych (audio-wideo). Najczęściej wykorzystywane do

podłączania kamer wideo (camcorderów) i zewnętrznych nagrywarek

CD/DVD oraz dysków twardych.

External

Serial ATA

S

Zewnętrzne złącze interfejsu Serial ATA, przeznaczone do podłączania

zewnętrznych dysków twardych, macierzy dyskowych.

SAS

S

Zewnętrzne złącze interfejsu Serial SCSI, przeznaczone do podłączania

zewnętrznych dysków twardych, macierzy dyskowych, skanerów

wielkoformatowych.

SCSI

S

Zewnętrzne złącze interfejsu SCSI, przeznaczone do podłączania

zewnętrznych dysków twardych, macierzy dyskowych, skanerów

wielkoformatowych.

2.5. Magistrale

Podstawowe bloki funkcjonalne (procesor, pamięć i urządzenia wejścia-wyjścia) są ze sobą

skomunikowane za pomocą trzech magistral:

Magistrala danych służy do przesyłania danych przetwarzanych przez procesor oraz

rozkazów dla procesora.

Magistrala adresowa służy do wskazywania, z której lub, do której komórki pamięci mają

być przesłane dane. W przypadku komunikacji z urządzeniami wejścia-wyjścia pozwala na

wskazanie adresu (numeru) urządzenia.

Magistrala sterująca służy do informowania pozostałych bloków funkcjonalnych o tym czy

procesor zamierza pobrać, czy wysłać informację oraz z którym z bloków funkcjonalnych chce

się komunikować. Z pomocą tejże magistrali urządzenia wejścia-wyjścia informują procesor,

że powinien uruchomić podprogram obsługi tzw. przerwania. Dzięki mechanizmowi przerwania

procesor nie musi tracić czasu na „odpytywanie” poszczególnych urządzeń, czy nie wymagają

obsługi zdarzenia (np. naciśnięcie klawisza, ruch myszką). Gdy takie zdarzenie pojawi się,

urządzenie zgłasza do procesora sygnał przerwania i ten chwilowo „porzuca” realizowany

program, przechodzi do odpowiedniej procedury przerwania (np. powodującej odczytanie z

klawiatury kodu naciśnietego klawisza, a po jej zakończeniu wraca do przerwanego

programu).

Technologie informacyjne - Podstawy technik informatycznych

Strona 35 z 72

Fizycznie magistrale znajdują się na tzw. płycie głównej komputera. Na niej montowane są moduły

pamięci i procesor. Obecnie większość interfejsów wykorzystywanych przez urządzenia wejścia-wyjścia

jest również zintegrowana z płytą główną. Najczęściej mamy tylko do wyboru czy płyta ma mieć

zintegrowaną kartę graficzną czy nie. W pierwszym przypadku płyta główna dysponuje gniazdem do

podłączenia monitora, w drugim konieczne jest zamontowanie karty graficznej (jednej lub dwóch) w

gniazdach PCI-E. Jeżeli jednak na płycie głównej brakuje jakiegoś interfejsu (np. dodatkowej karty

sieciowej, karty do podłączenia urządzeń pomiarowych) można zamontować taki interfejs korzystając

ze złączy PCI lub PCI-E (PCI express).

2.6. Elementy odpowiedzialne za wydajność komputera

Wydajność komputera zależy od wielu elementów, z których został złożony. Właściwego doboru

jego komponentów powinien dokonać wykwalifikowany informatyk, jednak zgrubnej oceny można

dokonać samodzielnie. Potrzebna jest jednak do tego znajomość podstawowych parametrów

głównych podzespołów.

Procesor – od jego parametrów zależy szybkość przetwarzania danych:

Częstotliwość taktowania zegara. Procesor swoje zadania wykonuje w takt tzw.

zegara

, czyli

generatora impulsów. Im częściej otrzymuje impulsy tym szybciej pracuje. Niestety procesory

są projektowane do pracy z określoną częstotliwością wyrażaną obecnie w Gigahercach (1

GHz to miliard impulsów na sekundę). Taktowanie ich wyższą częstotliwością niż przewidział

producent powoduje większą emisję ciepła, w następstwie czego dochodzi do awarii.

Dzisiejsze procesory sa taktowane zegarami o częstotliwości od 2 do 3,3 Ghz. Im więcej tym

lepiej.

Liczba rdzeni. Obecnie w jednej strukturze układu scalonego tworzy się kilka jednostek

przetwarzających. Są to tzw.

rdzenie

. Każdy z nich może być traktowany jak odrębny

procesor. Im więcej rdzeni tym więcej zadań może procesor wykonywać równolegle.

Szerokość magistrali danych mówi o tym, ile bitów można przesłać równoległymi przewodami

między pamięcią a procesorem. Nie trudno domyślić się, że im więcej tym lepiej. Jednak

warunkiem skorzystania z dobrodziejstw szerszej magistrali danych jest dysponowanie

oprogramowaniem wykorzystującym tę możliwość. Obecnie na rynku są dostępne procesory

32 i 64 bitowe. Większość dostępnego oprogramowania jest jednak zoptymalizowania pod

systemy 32 bitowe. Nie mniej sytuacja z czasem będzie się zmieniać.

Technologie informacyjne - Podstawy technik informatycznych

Strona 36 z 72

Częstotliwość taktowania magistrali danych FSB wyrażana w megahercach (1 MHz to milion

impulsów na sekundę). Im wartość FSB jest większa tym lepiej, bo oznacza, że procesor może

szybciej transmitować i odbierać dane.

Przykład

Przykładowe dane procesora Intel Core2 Quad Q9650 3,00 GHz BOX:

liczba rdzeni

4

częstotliwość taktowania

3 000 MHz

częstotliwość taktowania magistrali danych 1 333 MHz

Pamięć operacyjna – zasadnicze znaczenie mają tu dwa parametry:

częstotliwość pracy magistrali danych (FSB) - decyduje o tym, jak szybko dane mogą być

transmitowane od lub do procesora. Wobec tego im ten parametr ma wyższą wartość tym

lepiej. Nie ma sensu jednak wyposażać komputera w pamięci szybsze niż procesor, bo ich

koszt będzie wyższy, a nie będzie można w pełni wykorzystać ich możliwości. Zawsze

decydujące znaczenie ma najwolniejszy z elementów z uczestników transmisji danych.

pojemność (ilość) pamięci - w pamięci operacyjnej przechowywane są zarówno dane jak i

uruchomione programy. Jeżeli okaże się, że jest ich za dużo, aby zmieściły się w pamięci

system operacyjny przeniesie niewykorzystywane chwilowo dane na dysk twardy do tzw. pliku

wymiany. Dzięki temu uwolni część pamięci na potrzebne w danym momencie dane. Proces

ten jednak spowalnia pracę komputera. Zapis i odczyt z dysku odbywa się około tysiąckrotnie

wolniej niż z pamięci operacyjnej. Jeżeli jest jej za mało to często wykorzystywany jest plik

wymiany, a cały system pracuje wolniej. Zwiększenie ilości pamięci operacyjnej pozwoli na

uruchomienie jednocześnie większej liczby aplikacji i przetwarzanie większych zbiorów danych

bez wyraźnego spadku wydajności.

Przykład

Przykładowe dane modułu pamięci:

częstotliwość pracy 1 333 MHz

pojemność pamięci 1 024 MB

Płyta główna komunikuje ze sobą procesor, pamięć i urządzenia wejścia-wyjścia. Poza doborem

płyty dla danego procesora jedynym istotnym, z punktu widzenia wydajności parametrem jest

częstotliwość taktowania magistrali danych (FSB). Powinna ona być co najmniej tak szybka jak

wolniejszy z dwóch podzespołów: procesora i pamięci. W przeciwnym wypadku stanie się wąskim

gardłem spowalniającym cały system.

Technologie informacyjne - Podstawy technik informatycznych

Strona 37 z 72

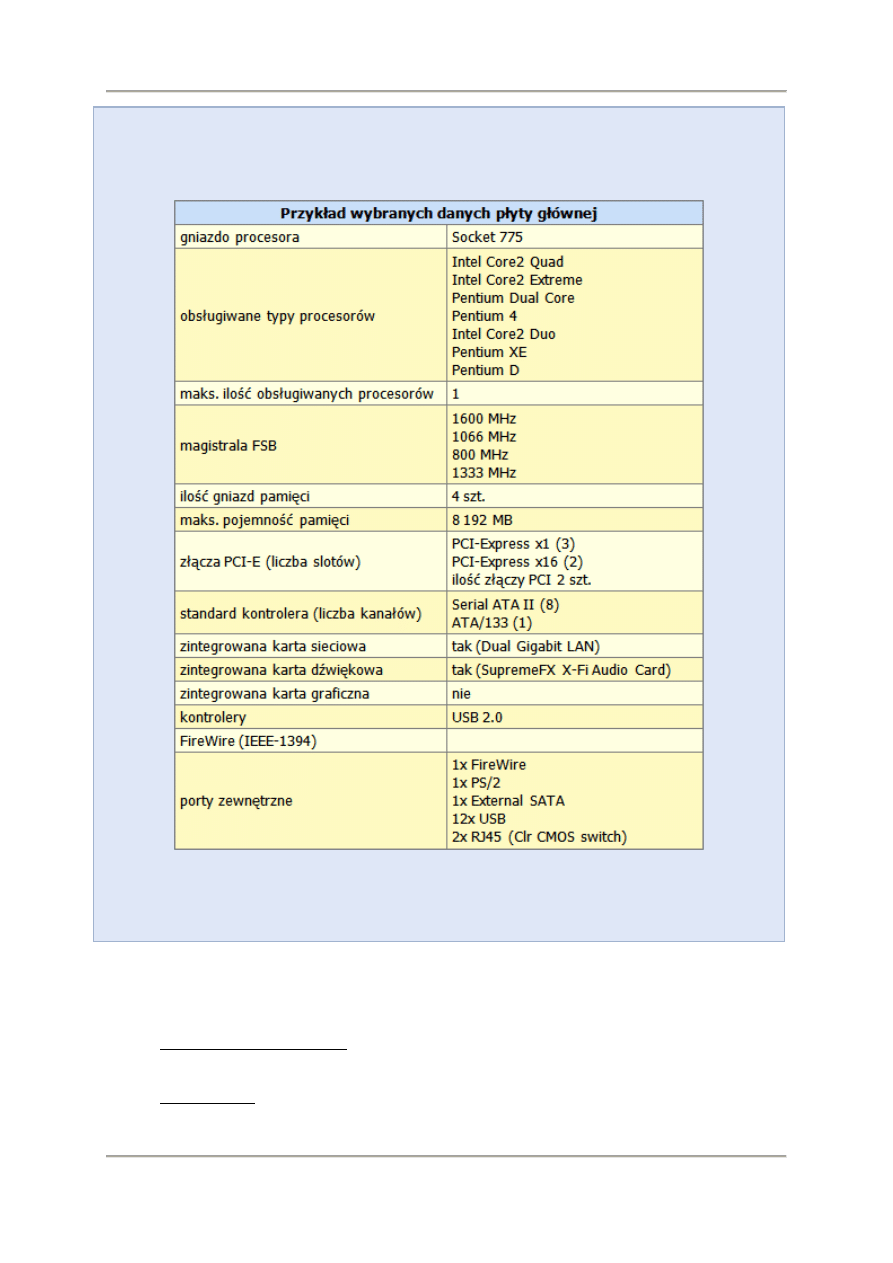

Przykład

Przykład wybranych danych płyty głównej:

Dane płyty głównej zawierają informacje o tym, do jakich procesorów przeznaczona jest płyta,

parametry FSB, maksymalną ilość pamięci jaką można zainstalować oraz jakimi interfejsami i

złączami dysponuje.

Istotny wpływ na wydajność komputera ma też dysk twardy, na którym zapisane są zainstalowane

programy i dane. Dwa parametry mają wpływ na wydajność. Są to:

prędkość transferu danych - wyrażana w MB na sekundę lub w przypadku urządzeń

pracujących na interfejsach szeregowych w Gb na sekundę. Im wyższa wartość tym lepiej.

czas dostępu, czyli ile średnio upływa czasu od momentu zgłoszenia żądania odczytu

informacji do udostępnienia jej interfejsowi. Im ten parametr ma mniejszą wartość tym lepiej.

Obecnie tradycyjne (tj. wyposażone wirujące z dużą prędkością metalowe dyski, na których

Technologie informacyjne - Podstawy technik informatycznych

Strona 38 z 72

zapisywane są dane) dyski twarde dostępne na rynku nie różnią się znacznie między sobą w

tym zakresie (ok. 8 ms). Wart jednak odnotowania jest fakt, że nowoczesne urządzenia (SSD

– solid state disk) oparte na pamięciach flash mają ten parametr równy 0 ms. Te bardziej

dostępne cenowo modele ustępują jednak ciągle tradycyjnym dyskom w zakresie prędkości

transmisji i pojemności.

Karta graficzna odpowiedzialna jest za generowanie obrazu wyświetlanego na monitorze

ekranowym. Jeżeli komputer przeznaczony jest do prac biurowych (edycja tekstu, arkusze

kalkulacyjne, systemy finansowo-księgowe, magazynowe itp.), korzystania z usług internetowych oraz

oglądania filmów typowa karta graficzna zintegrowana z płytą główną jest całkowicie wystarczająca.

Jednak osoby projektujące obiekty w przestrzeni trójwymiarowej bądź fani gier komputerowych będą

potrzebowali bardziej zaawansowanego urządzenia.

Obecnie dostępne na rynku karty graficzne to właściwie samodzielne komputery wyposażone w

procesory graficzne częstokroć przewyższające wydajnością centralną jednostkę komputera. Posiadają

też swoją niezależną pamięć. O wydajności karty decydują więc takie same parametry jak w

przypadku samego komputera – częstotliwość taktowania, szerokość magistrali danych i ilość pamięci.

Przykład

Przykładowe parametry karty graficznej:

wielkość pamięci

512 MB

taktowanie rdzenia

650 MHz

taktowanie pamięci

1 900 MHz

szyna danych pamięci 256 bit

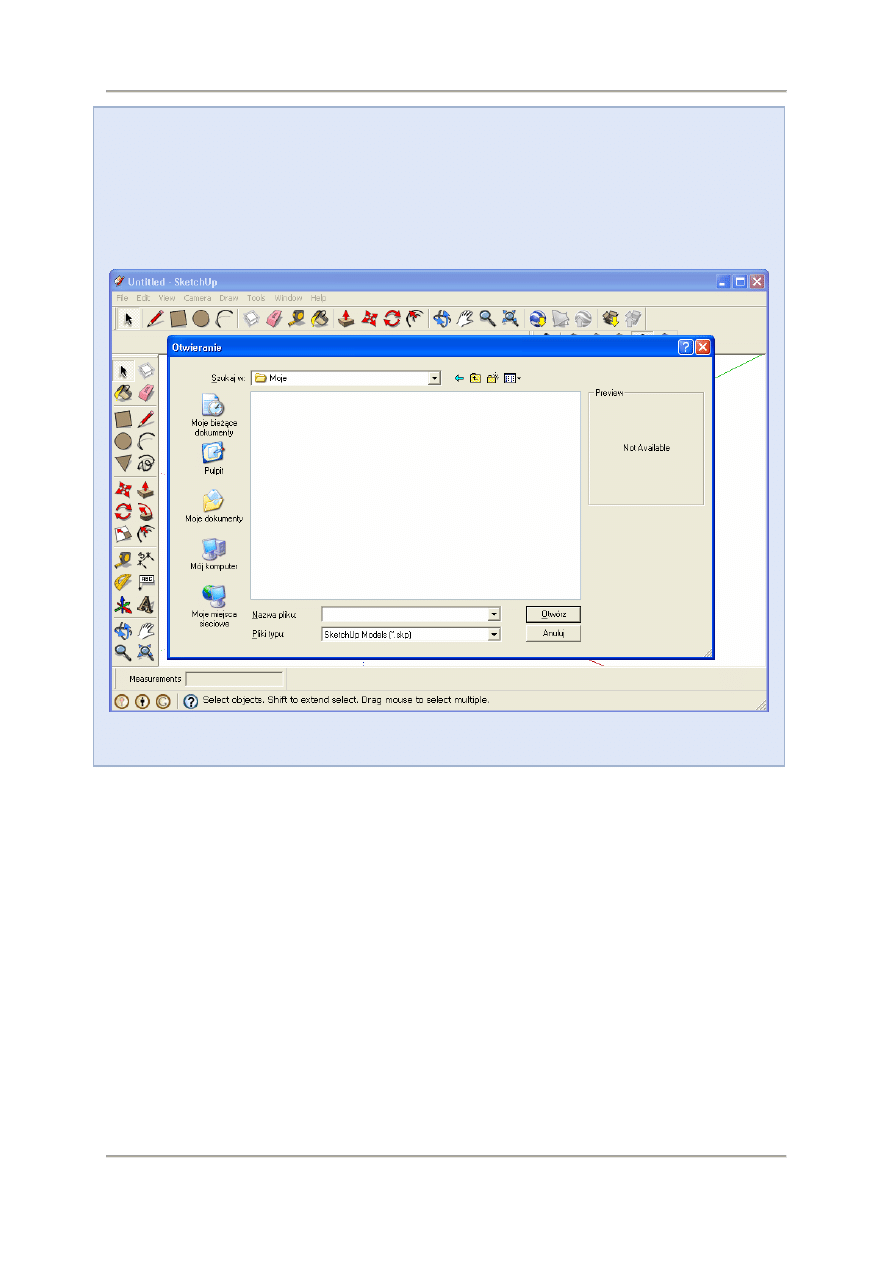

3. Systemy operacyjne

Definicja

System operacyjny (ang. skrót

OS

-

operating system

) - jest to zbiór programów

pośredniczących pomiędzy aplikacjami użytkownika, a sprzętem.

Do głównych zadań systemu operacyjnego należy zarządzanie zasobami komputera: procesorem

(dokładniej

czasem procesora

), pamięcią, urządzeniami peryferyjnymi oraz przydzielanie ich

poszczególnym procesom. Przywykliśmy już do tego, że na komputerze uruchomionych jest

Technologie informacyjne - Podstawy technik informatycznych

Strona 39 z 72

jednocześnie kilka programów. Wszystkie wykonywane są przez ten sam procesor, znajdują się we

wspólnej pamięci i mogą wymagać dostępu do tych samych dysków, drukarki i innych wspólnych

zasobów. Zadaniem systemu operacyjnego jest takie zarządzanie zasobami, aby działające

równocześnie programy nie zakłócały się nawzajem.

W systemach jednoprocesorowych, gdy procesor składa się tylko z jednego rdzenia, zadaniem

systemu operacyjnego jest przydzielanie czasu procesora poszczególnym procesom. W określonym

momencie procesor może wykonywać tylko jedno zadanie. Dla zapewnienia możliwości pracy kilku

programów jednocześnie procesor wykonuje część jednego z nich, potem część drugiego, następnie

trzeciego i kolejnych, po czym powraca do pierwszego itd. Przełączanie pomiędzy procesami odbywa

się tak szybko, że użytkownik ma wrażenie, że wszystkie zadania realizowane są jednocześnie.

Gdy mamy do dyspozycji procesor wielordzeniowy lub komputer jest wyposażony w wiele procesorów,

system operacyjny przydziela ich czas rozdzielając go pomiędzy wszystkie uruchomione procesy.

Poszczególnym procesom przydzielana jest pamięć operacyjna. Zadaniem systemu operacyjnego jest

ochrona pamięci tak, aby jeden proces, w wyniku błędu lub zamierzonego działania, nie mógł

zniszczyć lub pozyskać danych należących do innego.

Do komputera podłączonych jest szereg urządzeń peryferyjnych. Dla uniknięcia sytuacji, gdzie

procesor okresowo sprawdza, czy któreś z nich nie wymaga uruchomienia procedury obsługi zdarzenia

stworzono mechanizm przerwań. Procesor realizuje określone procesy zgodnie z programem. Gdy

któreś z urządzeń wymaga obsługi np. naciśnięto klawisz na klawiaturze zgłaszane jest tzw.

przerwanie. W jego wyniku procesor czasowo „porzuca” realizowany proces i przechodzi do

zdefiniowanego w systemie operacyjnym podprogramu obsługi klawiatury. Po jego zrealizowaniu

(odczytaniu kodu naciśniętego klawisza) procesor wraca do przerwanego programu. Dzięki temu

procesor nie traci czasu na sprawdzanie aktywności poszczególnych urządzeń.

System operacyjny pośrednicząc pomiędzy programem użytkowym a sprzętem powoduje niejako

ukrycie skomplikowania i specyfiki sprzętu. Faktycznie ten sam system operacyjny możemy

zainstalować na różniących się między sobą komputerach, wytworzonych przez różnych producentów

w oparciu o różne komponenty. Na jego bazie możemy uruchomić te same programy i używać ich w

jednakowy sposób. Oprogramowanie użytkowe jest tworzone dla określonego systemu operacyjnego a

nie konkretnej konfiguracji komputera. Dzięki temu, z punktu widzenia programu użytkowego

wszystkie komputery pracujące pod określonym systemem operacyjnym są jednakowe. Upraszcza to

projektowanie oprogramowania.

Przykład

Dla przykładu przenieśmy się do czasów systemu operacyjnego DOS, który nie zapewniał

wielozadaniowości i dużo mniejszym zakresie pośredniczył między aplikacjami użytkownika, a

sprzętem niż dziś. Istniał bardzo dobry edytor tekstu, ale jego twórcy musieli w nim stworzyć

oprogramowanie odpowiedzialne za wydruki na różnych drukarkach. Dopóki modeli drukarek było

niewiele zadanie nie było trudne.

Jednak z czasem pojawiały się nowe konstrukcje sprzętu o nowych możliwościach. Konieczne więc

było nieustanne rozwijanie oprogramowania zapewniającego poprawne wydruki. Narażało to na

dodatkowe koszty posiadaczy komputerów. Wymiana drukarki na nowy model wiązała się z

ryzykiem, że edytor nie będzie potrafił na niej drukować i konieczna będzie płatna aktualizacja

oprogramowania. Z kolei producenci oprogramowania coraz więcej wysiłku (i środków) musieli

wkładać w śledzenie rozwoju sprzętu i dostosowywanie do niego swoich produktów

W sytuacji, gdy na przestrzeni kilku lat na rynku pojawiło się już wiele tysięcy modeli drukarek takie

rozwiązanie nie byłoby efektywne.

Technologie informacyjne - Podstawy technik informatycznych

Strona 40 z 72

Obecne systemy operacyjne pośredniczą w procesie drukowania stawiając do dyspozycji

oprogramowaniu użytkowemu programowy interfejs niezależny od tego, jakie drukarki mamy

podłączone do komputera. Z podłączeniem drukarki (czy innego urządzenia) wiąże się instalacja tzw.

sterownika. Jest to oprogramowanie, które integruje się z systemem operacyjnym i zapewnia, że

różne aplikacje użytkownika będą poprawnie współpracować z danym urządzeniem. Dzięki temu

twórcy oprogramowania i użytkownicy nie muszą obawiać się, że nie będzie ono funkcjonować

poprawnie z urządzeniami, które dopiero zostaną skonstruowane w przyszłości.

Inne urządzenia, tak zintegrowane z płytą główną, jak i montowane na zewnątrz komputera

współpracują z oprogramowaniem użytkowym za pośrednictwem sterowników, które po