www.hakin9.org

hakin9 Nr 3/2008

54

Obrona

S

ytuacja jeszcze bardziej się kompli-

kuje, gdy niezbędnym elementem po-

stępowania jest zachowanie go w ta-

jemnicy, a zgromadzony materiał dowodowy

ma być przekonujący. Wprowadzenie do or-

ganizacji polityki bezpieczeństwa w zgodzie

z PN-ISO/IEC 27001:2007 określa, jakie pro-

cedury i działania powinny być wdrożone w

zakresie zapewnienia, że zdarzenia związa-

ne z bezpieczeństwem informacji oraz sła-

bościami systemów podlegają zarządzaniu

(patrz Ramka Zarządzanie incydentami).

Norma wymaga, aby proces zarządza-

nia incydentami był reaktywny. Aby reagować

sprawnie i skutecznie, narzuca formalne meto-

dy pracy, które mogą i powinny być wsparte na-

rzędziami informatycznymi.

W przypadku wystąpienia incydentu np.

gromadzenia przez pracownika danych oso-

bowych lub odnalezienia szkodliwej aplika-

cji, opanowanie zdarzenia powinno zmierzać

w kierunku powstrzymania działań, pozna-

nia ich podłoża i wyeliminowania możliwości

ich zajścia w przyszłości. W tradycyjnym po-

dejściu, podejrzany komputer na ogół zosta-

je wyizolowany i poddany analizie. Metoda ta

rzadko zakłada jednak, że zgromadzone z in-

cydentu dane powinny być zgodne z zasada-

mi materiału dowodowego.

Odrobina prawa

Według najprostszej definicji dowód elektro-

niczny jest informacją w formie elektronicz-

nej, mogącą mieć znaczenie dowodowe. Istnie-

je on sam w sobie w postaci informacji zapisa-

nej na nośniku (jest jego właściwością). Sam

nośnik nie jest dowodem. Cechy dowodu elek-

tronicznego:

• łatwość modyfikacji,

• wymagają szczególnych środków technicz-

nych do ich zabezpieczania,

Informatyka śledcza

jako element reakcji na

incydenty

Przemysław Krejza

stopień trudności

Zarządzanie incydentem (incident response – IR) jest jedną

z trudniejszych problematyk związanych z bezpieczeństwem

informacji, szczególnie w dużych organizacjach. Zapanowanie

nad problemem jest często skomplikowane, czasochłonne i tym

trudniejsze, im większe są rozmiary incydentu. Występują również

problemy z określeniem jego skali.

Z artykułu dowiesz się

• co to jest EnCase Enterprise,

• co to jest informatyka śledcza,

• co to jest dowód elektroniczny.

Co powinieneś wiedzieć

• powinieneś znać podstawy zasad bezpieczeń-

stwa informacji.

Informatyka śledcza

hakin9 Nr 3/2008

www.hakin9.org

55

• poszlakowy charakter,

• równość kopii i oryginału.

Na gruncie prawa polskiego dowód

elektroniczny nie posiada szczegól-

nego wyróżnienia, jednak – wbrew

powszechnym poglądom – zarówno

w prawie karnym, jak i cywilnym oraz

administracyjnym jest pełnoprawny

i jest z powodzeniem stosowany w

postępowaniu. Dowód elektroniczny

a prawo polskie:

• w postępowaniu karnym trak-

towany jest tak, jak każdy inny

dowód rzeczowy (rozdział 25

KPK),

• w prawie cywilnym obowiązu-

je swobodna ocena dowodów,

ale może być dowodem z doku-

mentu, opinii biegłego lub innym

środkiem dowodowym,

• w postępowaniu administracyj-

nym jest dopuszczony przez art.

75 K.P.A.

Każde zdarzenie bowiem, mimo

początkowego braku znamion, mo-

że znaleźć swój finał w sądzie. Po-

nieważ w większości przypadków

incydent związany jest z informacją

cyfrową, musi ona posiadać szcze-

gólne cechy, aby miała wartość do-

wodową. Powszechne przekona-

nie, że w Polsce nie ma to znacze-

nia, jest błędne (patrz Ramka Za-

rządzanie incydentami), gdyż rów-

nież u nas dowód elektroniczny

pełnoprawny jest respektowany

przez Sąd.

Właściwe praktyki IR muszą za-

kładać stosowanie narzędzi odpo-

wiednich z tego punktu widzenia. W

nowoczesnych organizacjach miej-

sce tradycyjnego podejścia zajmuje

Informatyka Śledcza, oferująca pro-

cedury i narzędzia spełniające rów-

nież założenia dowodowe. Podsta-

wowym elementem jest tu powoła-

nie odpowiednio umocowanej gru-

py CSIRT (Computer Security Inci-

dent Response Team) i wyposaże-

nie jej w odpowiednie narzędzia – od

pojedynczych stanowisk analitycz-

nych aż po rozległe platformy, obej-

mujące swoim zasięgiem dowolnych

rozmiarów środowisko komputero-

we, umożliwiające prowadzenie ana-

liz w obrębie enterprise oraz tworze-

nie dokumentacji z wydzieleniem au-

tentycznego materiału dowodowego,

w celu wypełnienia zaleceń A.13.2

Normy (patrz Ramka Zarządzanie

incydentami).

Zasady związane z

dowodem elektronicznym

Autentyfikacja. Aby dowód elek-

troniczny został dopuszczony, mu-

si być – podobnie, jak inne dowo-

dy rzeczowe – autentyczny, wier-

ny, kompletny i przystępny. Auten-

tyczność i wierność oznacza ko-

nieczność obrony dowodu przed

zarzutem manipulacji, a więc wy-

kazania, że pochodzi z określone-

go miejsca i czasu. Kompletność

oznacza, że dopiero suma ele-

mentów (logi, pliki, polityki) może

być dowodem. Przystępność to ko-

nieczność przedstawienia dowodu

w formie czytelnej dla odbiorcy.

Kluczowym elementem auten-

tyfikacji jest właściwe zabezpiecze-

nie, które wiąże się z powstaniem

tzw. łańcucha dowodowego, będą-

cego nieodłącznym elementem każ-

dego kroku śledztwa. Najważniej-

szym elementem zabezpieczania

jest uwierzytelnienie materiału, naj-

lepiej z wykorzystaniem sum kontro-

lnych odnotowanych w protokole za-

bezpieczania.

Łańcuch dowodowy determinu-

je wartość dowodu i bezpośrednio

wpływa na jego siłę w prezentacji.

Łańcuch dowodowy, który można

podważyć, pozwoli na obalenie do-

wodu. Najprościej rzecz ujmując, po-

winien on – poprzez dokumentację

materialną – gwarantować przejrzy-

stość zabezpieczenia, badania i pre-

zentacji dowodu tak, aby zawsze ist-

niała pewność, iż dowód, ze względu

na swoje cechy, nie został w jakikol-

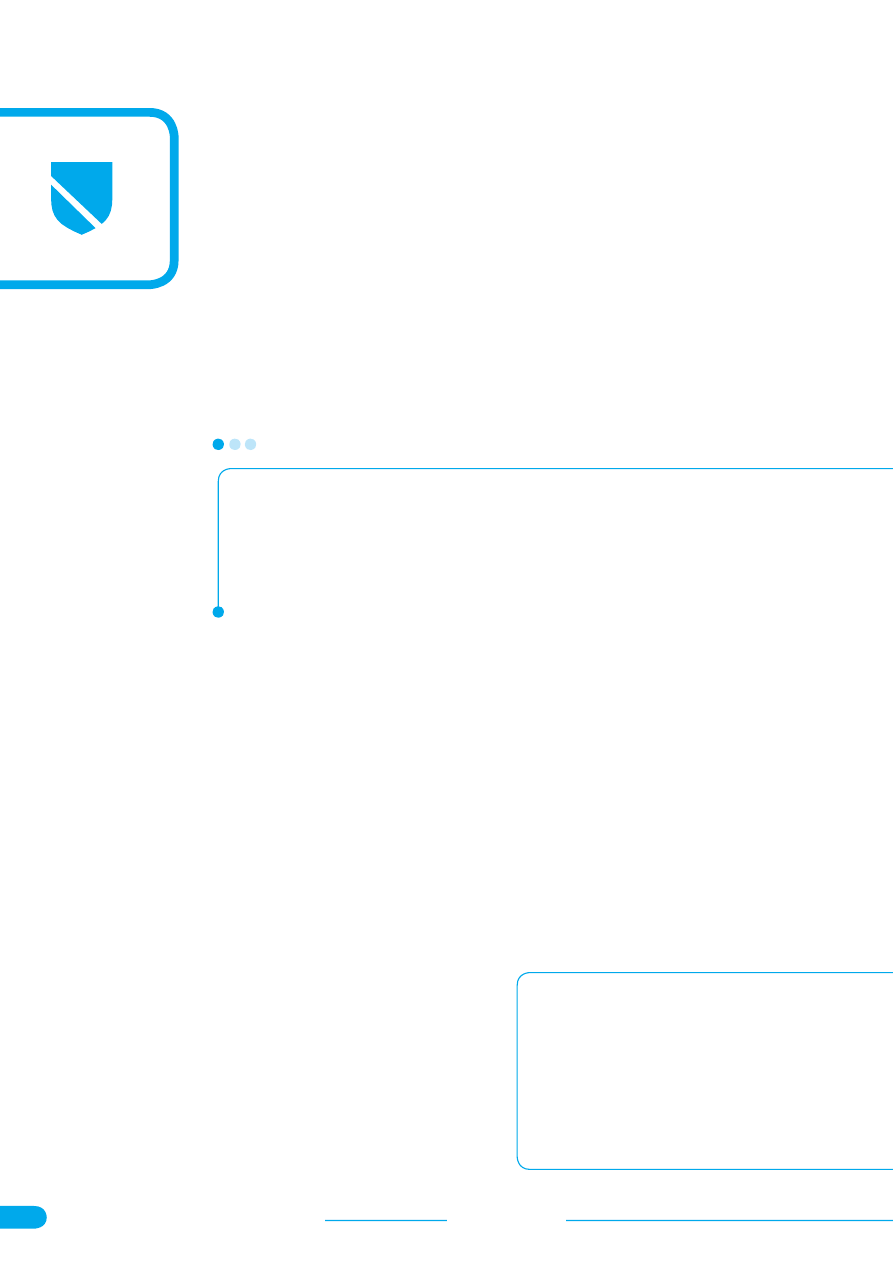

Rysunek 1.

Analiza incydentu – nieautoryzowane przechowywanie

dokumentów przez pracownika

Zarządzanie incydentami WG PN-ISO/IEC 27001:

2007, załącznik normatywny A

• Zdarzenia (...) powinny być zgłaszane (...) tak szybko jak to możliwe,

• W organizacji powinny istnieć mechanizmy umożliwiające liczenie i monitorowanie

rodzajów, rozmiarów (...) incydentów (...),

• Jeśli działania podejmowane (...) obejmują kroki prawne (...) powinno się groma-

dzić (...) materiał dowodowy zgodnie z zasadami materiału dowodowego (...).

hakin9 Nr 3/2008

www.hakin9.org

Obrona

56

wiek sposób zmieniony. Ważne jest

przy tym, aby łańcuch był maksymal-

nie krótki, tj. aby ilość osób zaanga-

żowanych w postępowanie była jak

najmniejsza, a każda zmiana oso-

by i ewentualnie wykonywana ope-

racja była odnotowana w odpowied-

nim protokole. Łańcuch nie może po-

siadać żadnych luk. Luką może być

np. przesłanie nośnika z dowodem

pocztą lub oprogramowanie użyte

do zabezpieczania nieposiadające

cech wiarygodności, a nawet użyte

bez odpowiedniej licencji.

EnCase Enterprise (EE)

Kluczem do sukcesu dedykowanej

platformy jest architektura systemu

opierająca się zasadniczo o działa-

nie w układzie klient/serwer w opar-

ciu o trzy elementy:

• SERVLET – pasywna usługa

na prawach konta systemowe-

go, pracująca w trybie jądra,

będąca swego rodzaju wtycz-

ką do zdalnego urządzenia. Se-

rvlet przewidziany jest dla więk-

szości systemów operacyjnych.

• SAFE – jest kluczowym elemen-

tem bezpieczeństwa platformy.

Odpowiada za przydział praw w

ramach CSIRT, klucze użytkow-

ników, szyfrowanie transmisji itd.

• EXAMINER – środowisko śled-

cze, oferujące narzędzia anali-

tyczne, środowisko skryptowe

oraz zdalny dostęp do wszyst-

kich stacji, na których funkcjo-

nuje servlet.

Pracując na niskim poziomie, se-

rvlet oferuje absolutny dostęp do

badanego systemu, dając możli-

wość zdalnej analizy za pomocą

examinera wszystkich jego elemen-

tów, począwszy od fizycznej zawar-

tości nośników, poprzez zdalne od-

zyskiwanie danych, aż po wszyst-

kie zasoby systemu – w tym rów-

nież używane w trybie wyłączności

lub ukryte.

Analiza incydentów

Zastosowanie platformy dalekie

jest od tradycyjnego podejścia.

Analiza incydentów w odpowiedzi

na różnego typu alerty (np. nie-

potwierdzone plotki), jak w przy-

kładzie powyżej, wymaga jedynie

znajomości adresu IP podejrza-

nego. W zamieszczonym poniżej

zrzucie ekranu przedstawiono do-

wód na posiadanie przez pracow-

nika danych kredytobiorców.

Zdalna analiza spełnia przy tym

wymagania informatyki śledczej, za-

braniające jakiejkolwiek ingerencji

w materiał dowodowy. Odnaleziony

materiał może zostać zdalnie zabez-

pieczony i autentyfikowany za pomo-

cą sumy kontrolnej. Tworzący się au-

tomatycznie raport może stanowić

protokół zabezpieczania. Zgodnie z

wymogami Normy, wystąpienie ta-

kiego incydentu (A.13.2.2) powinno

pociągnąć za sobą badanie rozmia-

rów problemu. Zwyczajowo, jedyną

możliwością jest rozległy audyt sys-

temu i wprowadzenie dodatkowych

zaleceń. W przypadku EE wystarczy

stworzenie odpowiedniej kweren-

dy, zadanie zapytania do całej sieci

i otrzymanie raportu skali.

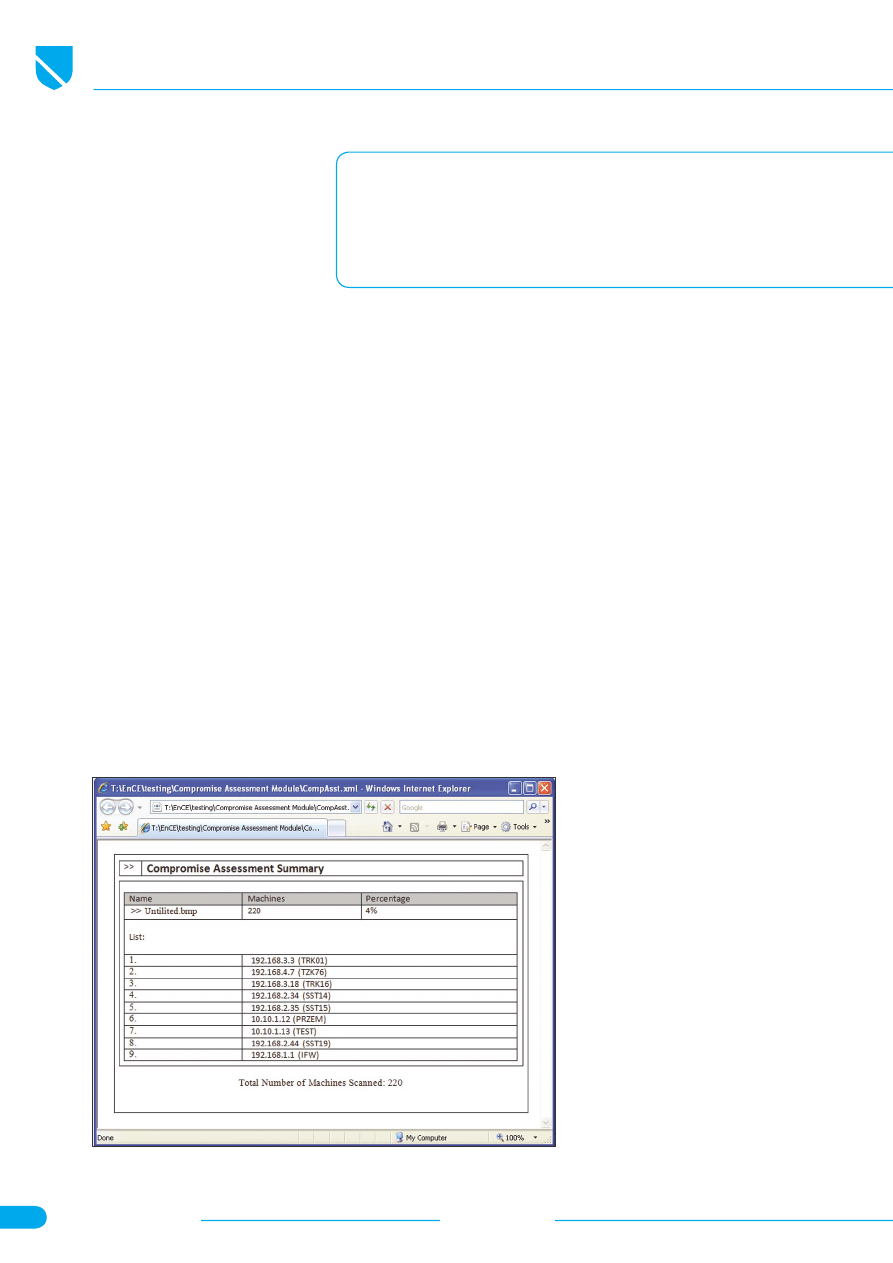

Problem danych osobowych nie

jest jednak największym, który mo-

że wystąpić w rozległej sieci. Znacz-

nie bardziej skomplikowane i czaso-

chłonne są analizy szkodliwych apli-

kacji, zwłaszcza tych ukrywających

się, typu HOOK lub DKOM. Wykrycie

incydentu, wobec bezbronności pro-

gramów antywirusowych, jest trud-

ne i na ogół przypadkowe. Wymaga-

na jest izolacja zainfekowanego śro-

dowiska i żmudne usuwanie szkodli-

wych kodów. Poniżej przedstawiono

analizę procesów (snapshot) w EE,

wśród których znajduje się rootkit

Hacker Defender. Ze względu na tryb

pracy servletu ukryte procesy (rów-

nież injected drivers, DLLe oraz ukry-

te połączenia IP) są widoczne z po-

ziomu examinera.

Ta funkcjonalność pozwala na

analizę zasobów dynamicznych, po-

W Sieci

• http://www.mediarecovery.pl,

• http://www.forensictools.pl,

• http://www.guidancesoftware.com,

• http://pl.wikipedia.org/wiki/Informatyka_%C5%9Bledcza.

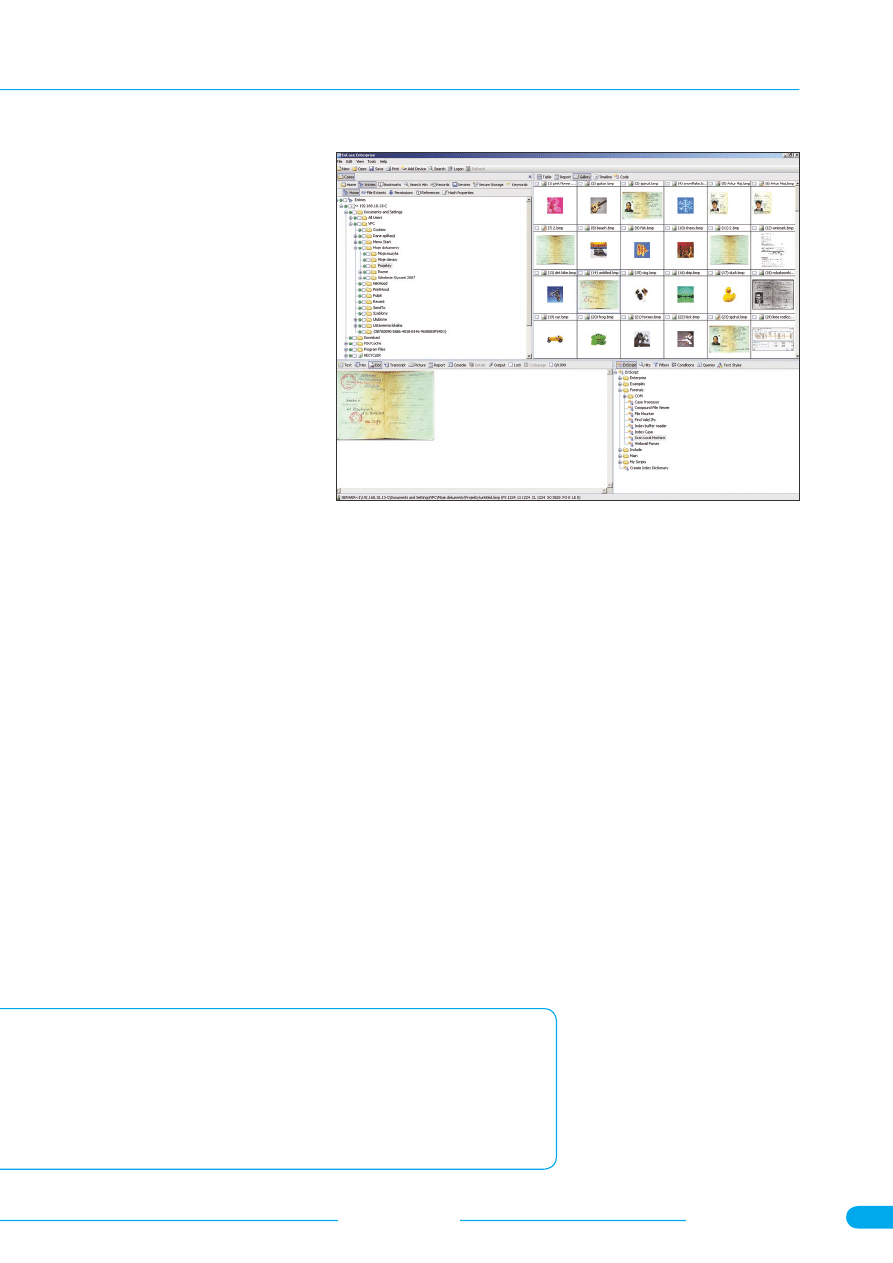

Rysunek 2.

Analiza skali incydentu

Informatyka śledcza

hakin9 Nr 3/2008

www.hakin9.org

57

równywanie ich ze wzorcem (opisa-

nym za pomocą hashy) i wykrywanie

zmian w obrębie całej sieci. Mając ta-

kie możliwości łatwiej zidentyfikować

nieoczekiwane procesy. Tak jak w po-

przednim przykładzie, łatwa jest rów-

nież ocena ich skali, a nawet remedia-

cja wybranych elementów w obrębie

sieci (niszczenie ujawnionych doku-

mentów, zabijanie procesów), w tym

również automatycznie w ramach de-

finicji odpowiedzi na incydenty.

Określone w Normie (A10.4) obo-

wiązki dotyczące złośliwego oprogra-

mowania w przypadku EE oznaczają

możliwość stworzenia zasad syste-

mów (profili), dzięki którym inspekcja

może być znacznie łatwiejsza i szyb-

ka nawet w skali korporacji. Sprzęże-

nie platformy z BIT9 (międzynarodo-

wa baza hashy) daje możliwość prze-

szukiwania uruchomionych procesów

w obrębie zasobów i odnajdywania

tych niepożądanych.

Podsumowanie

Każda organizacja przygotowana na

zagrożenia musi posiadać w swoim

systemie bezpieczeństwa nie tylko

rozwiązania prewencyjne, ale rów-

nież pozwalające na przejęcie i opa-

nowanie incydentu po jego wystąpie-

niu, także w aspekcie zgromadzenia

dowodów o wartości odpowiedniej

dla postępowań przed sądem. Infor-

matyka Śledcza pozwala wypełnić

tę lukę i przygotować odpowiednie

narzędzia oraz procedury również

w mniejszej niż EnCase Enterprise

skali. Przedstawiona skrótowo plat-

forma śledcza jest jednak rozwiąza-

niem kompleksowym, przeznaczo-

nym dla dużych firm i instytucji, w

których istnieją lub są wdrażane za-

sady bezpieczeństwa oparte na po-

wszechnych wzorcach (SOX, ISO).

Jego konstrukcja daje nowe spojrze-

nie na bezpieczeństwo informacji,

umożliwia badania najbardziej zło-

żonych incydentów, a także wypeł-

nia wiele normatyw przytoczonych

norm (prewencja, inspekcja, audyt).

Przyszłością bezpieczeństwa infor-

macji jest integracja z tego typu sys-

temami. l

O autorze

Przemysław Knejza. Lat 33, EnCE, Dyrektor ds. badań i rozwoju w Mediareco-

very, największej polskiej firmie świadczącej profesjonalne usługi informatyki

śledczej (computer forensics). Prawnik, informatyk. Wcześniej 8 lat na stano-

wisku zarządzania działem odzyskiwania danych w firmie Ontrack. Autor publi-

kacji na tematy związane z odzyskiwaniem danych i informatyką śledczą. Ma

córeczkę. W wolnych chwilach słucha Floydów.

Kontakt z autorem: biuro@mediarecovery.pl

Rysunek 3.

Analiza incydentu – rootkit hacker defender (HXDEF100)

Wyszukiwarka

Podobne podstrony:

Opor jako reakcja na wplyw spoleczny

Praca Dyplomowa Motywowanie Jako Element ZarzÄ…dzania Zasobami Ludzkimi Na PrzykĹ‚adzie Trasko â€

ropuszynska surma,Przedsiębiorstwo na rynku UE ,POMOC PAŃSTWA JAKO ELEMENT POLITYKI KONKURENCJI UEx

2008-03-26 Pozwali Skarb na 20 mld zł, materiały, Z PRASY

Badania marketingowe jako element systemu informacji marketingowej

Z Wykład 30.03.2008, Zajęcia, II semestr 2008, Teoria informacji i kodowania

edukacja informacyjna jako element kształtowania społ. inf. w pl, Przydatne Studentom, konferencja a

Opor jako reakcja na wplyw spoleczny

Moterski, Filip Zarządzanie projektem zintegrowanym opartym na dziedzictwie poprzemysłowym jako ele

Konsultacje społeczne jako element edukacji w zakresie oddziaływania na środowisko pola magnetyczneg

Dryl Wioleta, Dryl Tomasz, KONTROLA MARKETINGOWA W PRZEDSIĘBIORSTWIE JAKO ELEMENT ZARZĄDZANIA INFORM

Rymkiewicz J M , 2008 03 22 Dziennik , Masakra na Starym Mieście

Izbicki, Mateusz Inteligentne sieci elektroenergetyczne oraz „presumpcja” jako elementy kształtując

CZLOWIEK I CHOROBA – PODSTAWOWE REAKCJE NA

psychologiczna reakcja na katastrofy

Wsparcie jako element procesu pielęgnowania wykład ppt

Promocja jako element marketingu mix

Pogranicza psychiatrii rozdz 11 OSTRE REAKCJE NA STRES

więcej podobnych podstron