Wyższa Szkoła Technologii Informatycznych

Wydział Informatyki

Dariusz Piotr Słowikowski

Nr albumu: 1847

Robert Cieślak

Nr albumu: 2757

PROJEKT SIECI LAN W SZKOLE

Warszawa, 2014 r.

Spis treści

Wstęp

W XXI wieku istnieje wiele możliwości i metod za pomocą których możemy połączyć komputery wspólną siecią. Wynikiem stworzenia wspólnego środowiska do komunikacji zyskujemy wiele usług, min:

przesyłanie poczty elektronicznej między użytkownikami, a co za tym idzie oszczędność czasu i pieniędzy;

wymiana/ udostępnianie danych między użytkownikami i systemami. Dzięki temu pracownik nie ruszając się ze swojego miejsca pracy ma dostęp do wszystkich niezbędnych informacji;

wspólne korzystanie z urządzeń zewnętrznych np.: drukarki, skanery, dyski sieciowe- oszczędność pieniędzy, wielu użytkowników w wygodny sposób może korzystać z jednego urządzenia;

wykonywanie określonej pracy przy użyciu programu na innej maszynie podłączonej do tej samej sieci. Wykorzystywane w przypadku wymagających programów, ich działanie możemy wtedy kontrolować na lepszym wydajnościowo urządzeniu;

zdalne podłączanie się do komputera. Dzięki zastosowaniu sieci komputerowych otrzymujemy możliwość komunikowania się komputerów miedzy sobą;

rozmowy głosowe/ wideo- dzięki zastosowaniu odpowiedniego oprogramowania możemy ze sobą rozmawiać, czatować, widzieć się lub prezentować różnego rodzaju materiały;

praca grupowa- możemy pracować na jednym dokumencie w grupie.

Sieć komputerowa (LAN)- jest systemem, który zapewnia komunikację pomiędzy podłączonymi ze sobą urządzeniami- hostami. Nie są nimi jedynie komputery, ale również drukarki, serwery, macierze dyskowe, specjalistyczne urządzenia przemysłowe i inne.

Media transmisyjne

Medium transmisyjne to nośnik który umożliwia przepływ sygnału telekomunikacyjnego. Jest on pierwszą warstwą modelu ISO OSI. Medium można podzielić na dwa typy: przewodowe np. kabel symetryczny, współosiowy, światłowodowy oraz bezprzewodowe np. fale radiowe i świetlne.

Kabel symetryczny popularnie zwany skrętką składa się z czterech par żył miedzianych chronionych przed zakłóceniami za pomocą folii tak zwanego ekranu, który może owijać parę żył lub cały przewód. Maksymalna prędkość transmisji na takim przewodzie wynosi 1 Gbit/s, a maksymalna odległość pomiędzy połączonymi urządzeniami nie powinna przekraczać 100m, ale obecnie architekci projektując sieć komputerową starają się nie przekraczać wartości 80m.

Kabel współosiowy popularnie zwany kablem koncentrycznym jest zbudowany z przewodu elektrycznego miedzianego lub aluminiowego oddzielonego za pomocą izolacji wewnętrznej od ekranu stanowiącego drugi ośrodek przewodzący. Kabel koncentryczny jest bardziej odporny na zakłócenia w porównaniu z kablem symetrycznym. Maksymalna prędkość transmisji na takim przewodzie wynosi 10 Mb/s.

Kabel światłowodowy obecnie najdroższe, ale również najbardziej wydajne medium transmisyjne jest zbudowany z bardzo cienkiego włókna szklanego, które jest odpowiedzialne za przenoszenie informacji za pomocą światła w zakresie widma światła widzialnego i poniżej. Jego największymi zaletami jest odporność na zakłócenia radiowe oraz elektromagnetyczne, bezpieczeństwo- nie można prowadzić nasłuchu transmisji, szerokie pasmo, które umożliwia dużą przepustowość, odporność, bardzo duży zasięg. Obecnie prędkość transmisji dla tego typu medium wynosi 200 Mbit/s, a zasięg do 9000 km.

W poniższej tabeli porównałem użyteczne pasmo dla wyżej wymienionych mediów:

Medium transmisyjne |

Pasmo |

Kabel symetryczny |

Do 5 MHz |

Kabel koncentryczny |

Do 600 MHz |

Kabel światłowodowy |

Do 1000 MHz |

Fale świetlne czyli fale elektromagnetyczne o częstotliwości do kilkudziesięciu GHz. Stosowane w budynkach lub na otwartym terenie. Jako źródło fali stosuje się diody LED lub diody laserowe. Ich olbrzymią zaletą jest niewymagalność licencjonowania pasma, niestety zasięg transmisji wynosi zazwyczaj do kilkudziesięciu metrów.

Fale radiowe czyli fale elektromagnetyczne o częstotliwości od 3kHz do 3THz. Są wykorzystywane głównie do transmisji sygnału na bardzo duże odległości, przy zastosowaniu specjalistycznych anten nawet do kilkudziesięciu kilometrów. Do ich zastosowania wymagana jest specjalna licencja na określoną częstotliwość. W Polsce licencja jest przydzielana przez Ministerstwo Administracji i Cyfryzacji zgodnie z zaleceniami Międzynarodowej Unii Telekomunikacji. Zaletą zastosowania tego typu medium jest niski koszt jego instalacji i utrzymania oraz przepustowość. Niestety sporą wadą jest tłumienie sygnału przez przedmioty znajdujące się na jego drodze, odbicia oraz niskie bezpieczeństwo ponieważ tego typu fale są łatwe do podsłuchiwania.

W poniższej tabeli przedstawiłem podział fal ze względu na ich długość i częstotliwość:

Częstotliwość |

Długość fali |

Zakres fali |

<15 kHz |

>20 km |

Fale bardzo długie |

15-100 kHz |

20 km- 3 km |

Fale długie |

100-1500 kHz |

3000 m- 200 m |

Fale średnie |

1,5-3 MHz |

200 m- 100 m |

Fale pośrednie |

3-30 MHz |

100 m- 10 m |

Fale krótkie |

30-300 MHz |

10 m- 1 m |

Fale ultrakrótkie |

>300 MHz |

< 1 m |

Mikrofale |

Okablowanie strukturalne

Okablowanie strukturalne jest systemem okablowania umożliwiającym tworzenie sieci komputerowych oraz umożliwiającym podłączenie telefonów i urządzeń peryferyjnych posiadających kartę sieciową. Jest on złożony z bardzo wielu składników m.in. kabli, elementów połączeniowych i dopasowujących, a niekiedy również z oprogramowania. Obecnie budowane jest w oparciu o fizyczne połączenia w topologii gwiazdy rozszerzonej. Punkty dystrybucyjne połączone są kablami pomiędzy urządzeniami. Punkty dystrybucyjne wraz z okablowaniem strukturalnym tworzą rdzeń sieci, uzupełniane jest kablami poziomymi, które dostarczają połączenia do „końcówek”.

ZAŁOŻENIA PROJEKTOWE

Zakres opracowania

Dokument zawiera następujące elementy:

Opis topologii fizycznej połączeń, czyli sposobu połączenia hostów w sieci LAN.

Opis topologii logicznej połączeń, czyli opisu sposobu komunikacji hostów za pomocą urządzeń jakie będą znajdować się w topologii fizycznej;

Opis funkcjonalny urządzeń spełniających wymagania koncepcyjne zaproponowanego rozwiązania.

Oznaczenie używane w opracowaniu

W opracowaniu stosuje się następujące oznaczenia, które mogą być stosowane zamiennie:

Klient- Szkoła;

LAN - Local Area Network - sieć lokalna;

VoIP - Voice over IP, transmisja połączeń głosowych (telefonicznych) za pomocą sieci teleinformatycznej IP;

Operator - podmiot dostarczający infrastrukturę WAN;

DC - Data Center - dedykowane pomieszczenie koncentrujące zasoby sprzętowo programowe służące realizacji usług dla użytkowników;

POP - Point of presence - pomieszczenie lub wolnostojąca szafa „rack” koncentrująca fizyczne połączenia od użytkowników/urządzeń końcowych z określonego obszaru;

MDF - Main Distribution Facility - główny PD na dany budynek, jeden na budynek;

IDF - Intermediate Distribution Facility - pomocniczy PD w danym budynku, ilość w budynku w zależności od potrzeb;

Cel projektu

przesyłanie danych z urządzeń znajdujących się na uczelni za pomocą protokołu IP;

przesyłanie/wymiana danych z serwerowni do użytkowników i pomiędzy użytkownikami;

dostęp do zasobów sieci wewnętrznych Szkoły (intranet) oraz sieci Internet;

możliwość centralnego oraz lokalnego zarządzania infrastrukturą przewodową;

możliwość konfiguracji zróżnicowanych zasad dostępu;

możliwość scentralizowanego sposobu autentykacji i autoryzacji klientów sieci przewodowej;

możliwość elastycznej i łatwej rozbudowy;

redundancję połączeń między węzłami;

zapewnienie przepustowości połączeń szkieletowych do 40Gbps z możliwością rozbudowy w przyszłości do 100 Gbps.

Założenia i wymagania projektowe

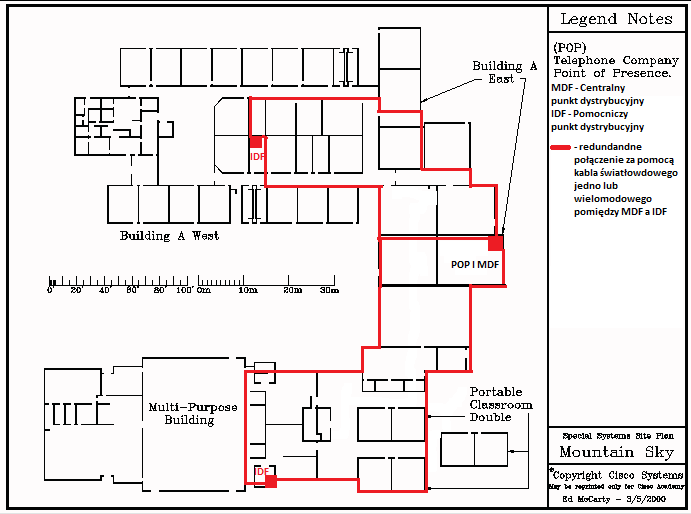

Projekt sieci LAN dotyczy całego kompleksu budynków szkolnych, oznaczonych roboczo literami: A, B, C.

Topologia połączeń i dobór urządzeń muszą zapewniać redundancję na poziomie każdego węzła (awaria pojedynczego urządzenia lub połączenia nie może spowodować odcięcia węzła od sieci);

Ilość aktywnych portów w każdym z węzłów fizycznych musi zapewniać niezbędną nadmiarowość, celem manualnego przepięcia połączeń w przypadku awarii jednego z przełączników pracujących w stosie. Dla sal laboratoryjnych niezbędna ilość portów fizycznych to 24.

Projekt połączeń fizycznych zakłada istnienie relacji światłowodowych pomiędzy węzłem centralnym A oraz punktami dystrybucyjnymi B i C za pomocą 24 par włókien światłowodowych jednomodowych oraz wielomodowych (2 kable prowadzone odrębnymi trasami dla zachowania większego bezpieczeństwa);

Połączenia fizyczne między budynkami zaprojektowane zostaną w topologii gwiazdy z jednym punktem centralnym usytuowanym w budynku A.

W poszczególnych budynkach, każdy z węzłów IDF zostanie podłączony do węzła MDF za pomocą połączeń światłowodowych jednomodowych lub jeżeli pozwoli na to odległość - wielomodowych;

W celu ułatwienia zarządzania oraz optymalnego wykorzystania redundantnych połączeń, do budowy sieci LAN wykorzystane zostaną przełączniki posiadające możliwość budowania stosu lub przełączniki modułowe wyposażone w odpowiednią ilość modułów.

Przepustowość połączeń między węzłem MDF, a IDF projektowana będzie na poziomie 40Gbps na każdy stos przełączników znajdujący się w IDF;

Zalecenia dotyczące miejsca instalacji urządzeń sieciowych

Urządzenia wykorzystane do budowy sieci LAN

przełącznik rdzeniowy - typ A;

przełącznik dostępowy - typ B;

Opis rozwiązania

własny podział na wirtualne sieci VLAN;

własną przydzieloną adresację IP.

ograniczeniem domen broadcastowych do obszaru budynku;

zwiększeniem kontroli i bezpieczeństwa danych przesyłanych przez użytkowników;

ograniczeniem ewentualnych niestabilności w warstwie drugiej (np. przypadkowe zapętlenie sieci) do obszaru budynku.

Nazewnictwo węzłów i urządzeń

symbol budynku - oznaczenie budynku, w którym znajduje się węzeł;

funkcja węzła:

mdf - główny węzeł w danym budynku;

idf - pomocniczy węzeł w danym budynku.

typ urządzenia - rodzaj i funkcja urządzenia;

sw - przełącznik;

rt - router;

fw - zapora sieciowa.

Sieć VLAN

Adresacja IP

oktet pierwszy - zawsze 10, określa wykorzystanie do adresacji IP urządzeń tzw. prywatnej puli adresów;

oktet drugi - kod budynku wyszczególniony w tabeli numer 1;

trzeci oktet - numer sieci VLAN w danej lokalizacji zgodny z tabelą numer 3. Jeżeli pula adresowa dla danej sieci VLAN została zdefiniowana z maską 23 bity, oktet ten może różnić się od faktycznego numeru VLAN. Dla przykładu, adresacja IP dla sieci Zakładu została zdefiniowana z maską 23 bitową oraz przydzielony jej został numer VLAN 2. Oznacza to, że hosty należące do VLAN 2 będą miały adresację z zakresu sieci 10.X.2.Y i 10.X.3.Y;

czwarty oktet - numer hosta w sieci (dowolny z przedziału 2-254), przy czym numer 1 zarezerwowany został dla domyślnej bramy.

Mechanizmy QoS

posiadać mechanizmy priorytetyzowania i zarządzania ruchem sieciowym (QoS) w warstwie 2 i 3 dla ruchu wchodzącego i wychodzącego;

umożliwiać klasyfikację ruchu w zależności od:

interfejsu;

typu ramki Ethernet;

sieci VLAN;

priorytetu w warstwie 2 (802.1p);

adresów MAC;

adresów IP;

wartości pola ToS/DSCP w nagłówkach IP;

portów TCP i UDP.

Węzeł centralny- MDF

Węzeł IDF

Topologia fizyczna połączeń

Topologia logiczna połączeń i adresacja IP

Routing IP

routing między vlanami na bazie funkcjonalności L3 przełączników dystrybucyjnych;

routing statyczny lub dynamiczny.

na każdym przełączniku dystrybucyjnym w IDF i DC dodać trasę domyślną wskazującą na przełącznik swcore;

na przełączniku swcore dodać trasę domyślną wskazującą na urządzenie Styku z Internetem;

na przełączniku swcore dodać trasy do każdej z sieci budynkowej wskazującą na odpowiedni przełącznik dystrybucyjny.

Opis rozwiązania dla poszczególnych budynków

Opis rozwiązania dla budynku A

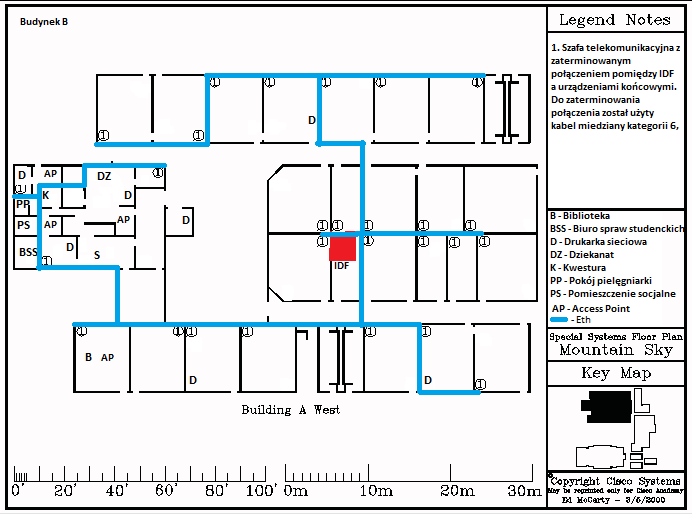

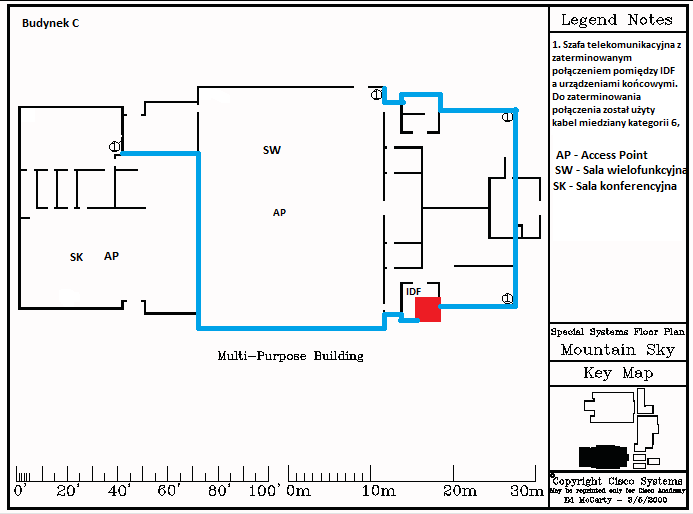

Opis rozwiązania dla budynku B i C

Data Center

Zarządzanie siecią przewodową

Posiadać graficzny, intuicyjny interfejs użytkownika umożliwiający konfigurację, monitoring i diagnozowanie stanu sieci oraz zarządzanie urządzeniami i usługami;

Umożliwiać automatyczne wykrywanie urządzeń - Discovering Devices;

Zapewniać graficzną wizualizację topologii;

Umożliwiać zarządzanie konfiguracjami urządzeń, w tym tworzenie kopi rezerwowych i przywracanie poprzednich konfiguracji;

Umożliwiać zarządzanie obrazami systemów operacyjnych urządzeń;

Zapewniać pełne wsparcie dla wszystkich dostarczonych urządzeń;

Umożliwiać zarządzenie awariami;

Zapewniać aktywne i pasywne wykrywanie awarii, identyfikacja, korelacja zdarzeń;

Zapewniać mechanizmy archiwizacji i raportowanie zdarzeń;

Umożliwiać komunikację z urządzeniami sieciowymi za pomocą co najmniej SNMP, SSH;

Zapewniać możliwość określa ról administratorów z przypisaniem poziomu uprawnień;

Udostępniać interfejs API lub XML na potrzeby integracji z innymi aplikacjami;

Zapewnić bazę skryptów i konfiguracji usług;

Umożliwiać tworzenie skryptów konfiguracyjnych;

Zapewnić odpowiednią ilość licencji do obsługiwania wszystkich urządzeń sieci wielousługowej i opisanych funkcjonalności.

PODSUMOWANIE

Możliwość agregacji do 10 urządzeń w jeden logiczny stos widziany i zarządzany z dowolnego miejsca jak pojedyncze urządzenie fizyczne;

Możliwość agregacji w jeden logiczny stos różnych typów przełączników tj. urządzeń z portami dostępowymi 10/100/1000Base-T i urządzeń wyposażonych w porty 10G w standardzie SFP+;

Redukcja liczby modułów uplinkowych wymaganych do podłączenia stosu do rdzenia sieci przy zachowaniu wysokiego poziomu redundancji połączenia stosu z siecią (wykorzystywanie uplinków osadzonych w różnych urządzeniach stosu i ich agregacja w jeden logiczny link);

Możliwość rozciągnięcia stosu składającego się z max. 10 urządzeń w ramach funkcjonalności Virtual Chassis z wykorzystaniem uplinków 10G na dystans do 40km;

Brak zauważalnych dla użytkownika opóźnień i przestojów związanych z uszkodzeniem w stosie któregoś z kluczowych elementów (MRE, BRE);

Niezwykle prosty i funkcjonalny mechanizm dodawania nowych członków do stosu w przypadku rozbudowy lub wymiany składnika stosu w przypadku awarii;

Redukcja kosztów, znaczące uproszczenie działań administracyjnych i oszczędność czasu wymaganego na konfiguracje urządzeń i bieżący monitoring;

Architektura systemu wykorzystująca rozdział funkcji control-plane od data-plane celem podniesienia niezawodności i bezpieczeństwa pracy urządzenia (zabezpieczenia przez przeciążeniami i atakami DoS/DDoS);

Praca w trybie edycji zmian konfiguracji na „kandydacie”, a nie na bieżącej konfiguracji;

Możliwość szczegółowej weryfikacji z punktu widzenia poprawności i aktualnej konfiguracji planowanych do wprowadzenia zmian;

Możliwość „zabezpieczenia” trybu konfiguracji przez administratora dokonującego zmian celem uniknięcia wzajemnych interakcji z innymi administratorami;

Rozbudowany system skryptów ułatwiający pracę administratorom i szerokie możliwości programistyczne w zakresie customizacji z zarządzającymi systemami sieciowymi;

Spójny i jednorodny system zarządzania dla praktycznie wszystkich urządzeń ułatwiający zarządzanie i redukujący związane z tym koszty i czas.

Załączniki

Jest to urządzenie o architekturze modularnej - minimum 8-slotowe, o wysokości 15RU, pozwalające na instalację kart liniowych i redundantnych modułów zarządzająco-przełączających. Urządzenie musi być wyposażone w redundantne zasilacze AC (co najmniej redundancja zasilania 1:1, N+N lub N+1 przy czym awaria pojedynczego zasilacza nie może skutkować wyłączeniem jakiegokolwiek z pośród zainstalowanych modułów urządzenia;

Przełącznik musi posiadać wymienne karty zarządzająco-przełączające oraz wymienne karty liniowe;

Architektura urządzenia bez pojedynczego punktu awarii;

Urządzenie musi umożliwiać stworzenie wirtualnego systemu złożonego z min. 2 urządzeń, zarządzanych jako całość. Urządzenia pracujące w takiej konfiguracji muszą umożliwiać połączenie w system z wykorzystaniem optycznych portów 10GE, a dla innych urządzeń taki system wirtualny musi być widoczny jako pojedynczy węzeł sieciowy. W ramach systemu wirtualnego musi istnieć możliwość tworzenia połączeń link aggregation terminowanych na dwóch fizycznych przełącznikach (tzw. multi-chassis link aggregation) zgodnych z IEEE 802.3ad;

Przełącznik musi być wyposażony w redundantne moduły zarządzająco-przełączające oraz obsługę pamięci CompactFlash lub USB;

Przełącznik musi obsługiwać co najmniej następujące rodzaje kart z interfejsami sieciowymi: 48-portowe Gigabit Ethernet SFP, 48-portowe 10/100/1000-TX oraz 8-portowe 10 Gigabit Ethernet SFP+. Karty z interfejsami sieciowymi muszą sprzętowo realizować mechanizmy QoS (policing, kolejkowanie, shaping). Karty liniowe muszą przełączać ruch samodzielnie- bez pośrednictwa modułu kontrolnego przełącznika. Przełącznik musi posiadać:

karty z 48 interfejsami Gigabit Ethernet 10/100/1000;

karty z 48 interfejsami Gigabit Ethernet umożliwiającymi montowanie wkładek SFP;

karty z 40 interfejsami 10 Gigabit Ethernet SFP+, do obsługi portów 10GbE dopuszczalny poziom nadsubskrypcji - dla portów GE max 1.2:1, dla portów 10GE 1:1 (bez nadsubskrypcji);

Zarządzanie urządzeniem musi odbywać się za pośrednictwem interfejsu linii komend (CLI) przez port konsoli, telnet lub ssh;

Dostępne pasmo min. 80 Gb/s (możliwość zapewnienia obsługi kart minimum 8-portowych 10GE bez nadsubskrypcji względem matrycy przełączającej) na każdy z dostępnych slotów. Wydajność przełączania na poziomie min. 60 mln p/s per moduł liniowy dla przełączania L2 oraz routingu IPv4 i 30 mln p/s per moduł liniowy dla routingu IPv6. Przełącznik nie może obsługiwać mniej niż 96 000 adresów MAC;

Przełącznik musi obsługiwać ramki Jumbo (9216 bajtów);

Przełącznik musi obsługiwać wirtualizację sieci poprzez wykorzystanie mechanizmów typu VLAN w warstwie 2 oraz wirtualnych tablic routingu (VRF lub VRF-Lite) w warstwie 3. Wymagane jest wsparcie dla co najmniej 25 instancji VRF lub VRF-Lite.

Przełącznik musi obsługiwać nie mniej niż 4000 sieci VLAN IEEE 802.1Q wraz z mechanizmem automatycznej dystrybucji informacji o skonfigurowanych sieciach VLAN pomiędzy przełącznikami;

Urządzenie musi obsługiwać agregowanie połączeń zgodne z IEEE 802.3ad - nie mniej niż 128 grup dla pojedynczego urządzenia i 250 grup dla urządzenia tworzącego system wirtualny z drugim urządzeniem (do 8) portów per LAG;

Przełącznik musi obsługiwać protokół Spanning Tree i Rapid Spannig Tree, zgodnie z IEEE 802.1D-2004, a także Multiple Spanning Tree zgodnie z IEEE 802.1Q-2003;

Przełącznik musi obsługiwać protokół LLDP;

Urządzenie musi obsługiwać routing między sieciami VLAN - routing statyczny, oraz protokoły routingu dynamicznego: RIP, OSPF, oraz musi posiadać możliwość obsługi protokołów IS-IS i BGP. Ilość tras obsługiwanych sprzętowo nie może być mniejsza niż 256 000. Urządzenie musi obsługiwać protokoły routingu multicast, nie mniej niż IGMP, PIM-SM i PIM-DM;

Przełącznik musi obsługiwać mechanizm wykrywania awarii BFD (przynajmniej dla protokołu OSPF), oraz pozwalać na stworzenie klastra HA z protokołem VRRP;

Urządzenie musi posiadać mechanizmy priorytetyzowania i zarządzania ruchem sieciowym (QoS) w warstwie 2 i 3 dla ruchu wchodzącego i wychodzącego. Klasyfikacja ruchu musi odbywać się w zależności od co najmniej: interfejsu, typu ramki Ethernet, priorytetu w warstwie 2 (802.1p), adresów MAC, adresów IP, wartości pola ToS/DSCP w nagłówkach IP, portów TCP i UDP. Urządzenie musi obsługiwać sprzętowo nie mniej niż 8 kolejek per port 10GE i 4 kolejek per port GE;

Urządzenie musi obsługiwać filtrowanie ruchu co najmniej na poziomie portu i sieci VLAN dla kryteriów z warstw 2-4. Urządzenie musi realizować sprzętowo nie mniej niż 50 000 reguł filtrowania ruchu. Musi być dostępna funkcja edycji reguł filtrowania ruchu na samym urządzeniu;

Urządzenie musi obsługiwać protokół SNMP (wersje 2c i 3), oraz grupy RMON 1, 2, 3, 9. Musi być dostępna funkcja kopiowania (mirroring) ruchu na poziomie portu i sieci VLAN;

Przełącznik musi być dedykowanym urządzeniem sieciowym o wysokości 1U przystosowanym do montowania w szafie telekomunikacyjnej;

Przełącznik musi posiadać wbudowane nie mniej niż 32 porty dostępowe przeznaczone na moduły SFP+ oraz SFP;

Przełącznik musi posiadać możliwość rozbudowy do nie mniej niż 40 portów SFP+ oraz SFP. Wszystkie wbudowane porty urządzenia muszą być aktywne po wyposażeniu przełącznika w moduł dodatkowej karty z portami Ethernet.

Urządzenie musi obsługiwać moduły SFP Gigabit Ethernet 1000Base-T, SX, LX. Urządzenie musi obsługiwać moduły SFP+ 10 Gigabit Ethernet SR, LRM, LR, ER. Ponadto urządzenie musi obsługiwać moduły miedziane (Direct Attach Copper) do zestawienia połączeń 10 Gigabit Ethernet;

Przełącznik musi posiadać wymienne zasilacze AC. Urządzenie musi być wyposażone w redundantne źródło zasilania i musi posiadać redundantne i wymienne moduły wentylatorów.

Urządzenie musi umożliwiać stworzenie wirtualnego systemu złożonego z min. 4 urządzeń będącego przedmiotem opisu, zarządzanego jako całość. Urządzenia pracujące w takiej konfiguracji muszą umożliwiać połączenie w system z wykorzystaniem dedykowanych portów o przepływności co najmniej 32Gb/s oraz standardowych portów optycznych 10GE (co najmniej wkładki SR, LR, LRM), a dla innych urządzeń taki system wirtualny musi być widoczny jako pojedynczy węzeł sieciowy. W ramach systemu wirtualnego musi istnieć możliwość tworzenia połączeń link aggregation terminowanych na dwóch fizycznych przełącznikach (tzw. multi-chassis link aggregation) zgodnych z IEEE 802.3ad; Urządzenie będące przedmiotem specyfikacji musi posiadać możliwość tworzenia analogicznego co do funkcjonalności stosu (z wykorzystaniem dedykowanych portów jak i standardowych portów optycznych 10GE) również z urządzeniem opisanym w specyfikacji jako przełącznik typu D (odmiana przełącznika typu C1).Sumaryczna ilość urządzeń obu typów w takim stosie nie może być mniejsza niż 8. Stos musi być odporny na awarie, tzn. przełącznik kontrolujący pracę stosu (master) musi być automatycznie zastąpiony przełącznikiem pełniącym rolę backup'u - wybór przełącznika backup nie może odbywać się w momencie awarii przełącznika master;

Przełącznik musi być wyposażony w port konsoli oraz dedykowany interfejs Ethernet do zarządzania OOB (out-of-band);

Zarządzanie urządzeniem musi odbywać się za pośrednictwem interfejsu linii komend (CLI) przez port konsoli, telnet, ssh;

Przełącznik musi posiadać architekturę non-blocking. Zagregowana wydajność przełączania w warstwie 2 nie może być niższa niż 800 Gb/s (pełne 10 Gb/s full-duplex na wszystkich portach). Urządzenie musi obsługiwać nie mniej niż 250 milionów ramek/sekundę. Przełącznik nie może obsługiwać mniej niż 32 000 adresów MAC;

Przełącznik musi obsługiwać ramki Jumbo (9216 bajtów);

Przełącznik musi obsługiwać wirtualizację sieci poprzez wykorzystanie mechanizmów typu VLAN w warstwie 2 oraz wirtualnych tablic routingu (VRF lub VRF-Lite) w warstwie 3. Wymagane jest wsparcie dla co najmniej 25 instancji VRF lub VRF-Lite.

Przełącznik musi obsługiwać nie mniej niż 4096 sieci VLAN IEEE 802.1Q, z pełnym zakresem VLAN ID, wraz z mechanizmem automatycznej dystrybucji informacji o skonfigurowanych sieciach VLAN pomiędzy przełącznikami; W celu automatycznej konfiguracji sieci VLAN, przełącznik musi obsługiwać protokół MVRP lub podobny funkcjonalnie;

Urządzenie musi obsługiwać agregowanie połączeń zgodne z IEEE 802.3ad - nie mniej niż 64 grupy LAG, po nie mniej niż 8 portów;

Przełącznik musi obsługiwać protokół Spanning Tree i Rapid Spannig Tree, zgodnie z IEEE 802.1D-2004, a także Multiple Spanning Tree zgodnie z IEEE 802.1Q-2003;

Przełącznik musi obsługiwać protokół LLDP i LLDP-MED;

Urządzenie musi obsługiwać routing między sieciami VLAN - routing statyczny, oraz protokoły routingu dynamicznego: RIP, OSPF. Ilość tras obsługiwanych sprzętowo nie może być mniejsza niż 10 000. Urządzenie musi obsługiwać protokoły routingu multicast, nie mniej niż IGMP i PIM-SM;

Urządzenie musi posiadać możliwość obsługi routingu IPv6 pomiędzy sieciami VLAN- routing statyczny oraz protokoły routingu dynamicznego RIPng, OSPFv3. Ilość tras IPv6 obsługiwanych sprzętowo nie może być mniejsza niż 1 000;

Przełącznik musi obsługiwać mechanizm wykrywania awarii BFD, oraz pozwalać na stworzenie konfiguracji HA z wykorzystaniem protokołu VRRP;

Urządzenie musi posiadać mechanizmy priorytetyzowania i zarządzania ruchem sieciowym (QoS) w warstwie 2 i 3 dla ruchu wchodzącego i wychodzącego. Klasyfikacja ruchu musi odbywać się w zależności od co najmniej: interfejsu, typu ramki Ethernet , priorytetu w warstwie 2 (802.1p), adresów MAC, adresów IP, wartości pola ToS/DSCP w nagłówkach IP, portów TCP i UDP. Urządzenie musi obsługiwać sprzętowo nie mniej niż 8 kolejek per port fizyczny;

Urządzenie musi obsługiwać filtrowanie ruchu co najmniej na poziomie portu i sieci VLAN dla kryteriów z warstw 2-4. Urządzenie musi realizować sprzętowo nie mniej niż 1500 reguł filtrowania ruchu. Musi być dostępna funkcja edycji reguł filtrowania ruchu na samym urządzeniu;

Przełącznik musi obsługiwać limitowanie adresów MAC oraz realizować funkcje DHCP Snooping, Dynamic ARP Inspection, IP Source Guard;

Urządzenie musi obsługiwać protokół SNMP (wersje 2c i 3), oraz grupy RMON 1, 2, 3, 9. Musi być dostępna funkcja kopiowania (mirroring) ruchu lokalnie (SPAN) - minimum 1 sesja

Urządzenie musi posiadać mechanizm szybkiego odtwarzania systemu i przywracania konfiguracji. W urządzeniu musi być przechowywanych nie mniej niż 20 poprzednich, kompletnych konfiguracji;

Architektura systemu operacyjnego urządzenia musi posiadać budowę modularną (poszczególne moduły muszą działać w odseparowanych obszarach pamięci), m.in. moduł przekazywania pakietów, odpowiedzialny za przełączanie pakietów musi być oddzielony od modułu routingu IP, odpowiedzialnego za ustalanie tras routingu i zarządzanie urządzeniem;

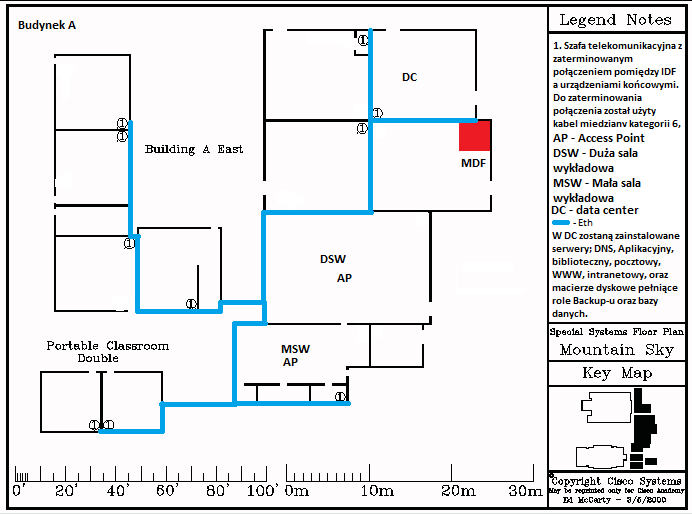

Rzut budynku (całość)

Rzut budynku A

Rzut budynku BRzut budynku C

Celem projektu jest wybudowanie sieci LAN w sposób zapewniający:

Poniżej zostały przedstawione założenia do koncepcji projektu sieci LAN, które ustalono podczas spotkań roboczych, konsultacji oraz wizji lokalnych.

Powyższa ilość włókien światłowodowych zakłada pewien nadmiar zapewniający wysoką skalowalność i elastyczność rozwiązania.

Wszystkie urządzenia aktywne wymagają zagwarantowania odpowiednich warunków pracy, zwłaszcza dotyczących temperatury i wilgotności środowiska w którym pracują.

Zdecydowanie zaleca się instalację sprzętu aktywnego sieci LAN w dedykowanych i klimatyzowanych pomieszczeniach. Ze względu na hałas, jaki potrafią generować urządzenia sieciowe zaleca się, aby owe pomieszczenia były odpowiednio wygłuszone.

Szafy krosownicze będą zawierać odpowiednią ilość miejsca i umożliwiać swobodny przepływ powietrza niezbędny do zapewnienia poprawnego chłodzenia urządzeniom sieciowym. Ponadto, szafy krosownicze będą odpowiednio głębokie, tak aby ściany szafy nie powodowały nienaturalnych zagięć przewodów zarówno miedzianych jak i światłowodowych.

Dostęp do pomieszczeń ze sprzętem sieciowym będzie ściśle określony i kontrolowany, gdyż fizyczny dostęp do urządzeń ma olbrzymi wpływ na bezpieczeństwo całego systemu.

W ramach budowy sieci LAN, projekt zakłada wykorzystanie następujących urządzeń:

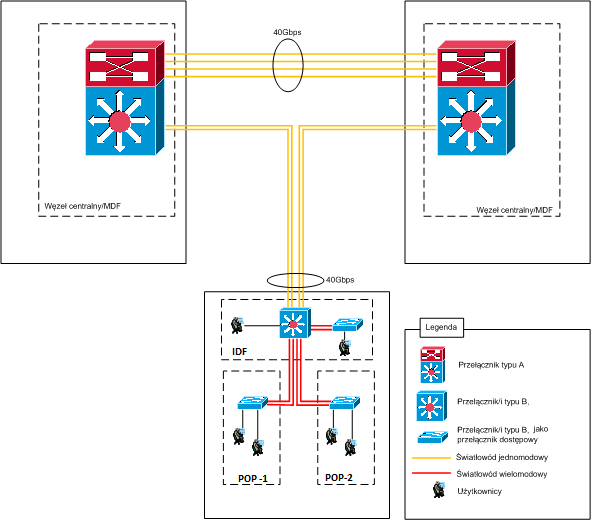

W wybudowanej sieci LAN, wszystkie urządzenia będą pracowały w trójwarstwowej strukturze sieci - rdzeń, dystrybucja i dostęp. Funkcję rdzeniową będą pełniły dwa przełączniki typu A tworzące logicznie jedno urządzenie i zainstalowane w budynku A. Zostaną one połączone między sobą za pomocą minimum czterech zagregowanych połączeń światłowodowych jednomodowych tworzących logiczny kanał o przepustowości 40Gbps. Połączenie to wykorzystywane będzie głównie do przesyłania danych związanych z zarządzaniem i synchronizacją między przełącznikami rdzeniowymi tworzącymi logicznie spójną jedność.

Funkcję dystrybucyjną i dostępową pełniły będą przełączniki typu B. Zastosowanie przełączników typu B pozwala tworzyć jedno logiczne urządzenie, tak zwany stos, dzięki czemu znacząco upraszcza się zarządzanie infrastrukturą sieciową oraz eliminuje się potrzebę uruchomiania w sieci dodatkowych usług wspomagających jej poprawne działanie.

Przełączniki zainstalowane w węzłach IDF będą pełniły jedynie funkcję dostępową.

Wyodrębnione centrum danych (DC) będzie węzłem o specjalnych wymaganiach funkcjonalnych.

Zakłada się, iż DC będzie zlokalizowane w budynku A.

Na poniższym rysunku przedstawiono przykładowy schemat połączenia fizycznego dla połączenia MDF i IDF.

Rysunek 1. Ogólny schemat połączeń

Taki schemat połączeń wraz z wykorzystaniem mechanizmów łączących kilka przełączników fizycznych w jeden logiczny przełącznik (stos) pozwala w praktyce wyeliminować niedogodności i niestabilności związane z zastosowaniem protokołu zapobiegającemu powstawaniu pętli (STP) oraz całkowicie wyeliminować konieczność zastosowania protokołu dostarczania wirtualnego adresu IP bramy domyślnej (np. VRRP). Ponadto, takie rozwiązanie pozwala w pełni wykorzystać pełną przepustowość wszystkich połączeń w celu aktywnego przesyłania ruchu między węzłami. Zastosowanie funkcjonalności stosu zmniejsza ilość urządzeń, którymi trzeba zarządzać, odciążając w ten sposób administratorów sieci.

Węzeł MDF, wraz z podległymi mu węzłami IDF, stanowił będzie niezależną strukturę sieciową zawierającą:

Pomimo, iż numeracja i nazewnictwo sieci VLAN zostanie ujednolicone i będzie takie same w każdym budynku, będą to niezależne sieci warstwy drugiej, cechujące się przede wszystkim:

W obrębie budynku (węzła MDF i podległych mu IDF), komunikacja między sieciami VLAN odbywać się będzie z wykorzystaniem routingu na lokalnym dla danego budynku przełączniku dystrybucyjnym.

Komunikacja między budynkami oraz między budynkami, a DC lub Internetem odbywać się będzie z wykorzystaniem routingu na przełącznikach dystrybucyjnych i rdzeniowych.

Na potrzeby niniejszego projektu przyjęto następujący schemat nazewnictwa węzłów:

<symbol budynku><funkcja węzła><numer porządkowy>

gdzie:

Zgodnie z przyjętym założeniem, w poniższej tabeli zawarte zostały nazwy węzłów używane w niniejszym opracowaniu.

Tabela 1. Nazewnictwo węzłów

Budynek |

Nazwa węzła |

A |

Amdf |

B |

Bidf |

C |

Cidf |

DC |

DC |

Nazewnictwo urządzeń na potrzeby niniejszego projektu będzie zgodne z poniższym schematem:

<typ urządzenia><numer porządkowy per węzeł>-<nazwa węzła>, gdzie:

Zgodnie z przyjętym założeniem, nazwy logiczne nowych przełączników przedstawia poniższa tabela:

Tabela 2. Nazewnictwo urządzeń

Nazwa logiczna |

Uwagi |

swcoreA |

Fizyczne przełączniki rdzeniowe w węzłach centralnych |

swcore |

Nazwa logiczna dla stosu przełączników rdzeniowych |

sw1-DC |

Fizyczne przełączniki w DC |

sw1-DCs |

Nazwa logiczna dla głównego stosu przełączników w centrum danych |

sw1-Amdf1 |

Stos przełączników w MDF w budynku A |

sw1-Bidf |

Stos przełączników w IDF w budynku B |

sw1-Cidf |

Stos przełączników w IDF w budynku C |

W celu ograniczenia domen broadcastowych, spełnienia wymagań funkcjonalnych oraz zapewnienia odpowiedniego poziomu bezpieczeństwa w sieci LAN stosuje się podział na sieci wirtualne. Koncepcja segmentacji sieci LAN szkoły zakłada, iż każdy z budynków będzie posiadał niezależną od pozostałych ujednoliconą strukturę dotyczącą numeracji, nazewnictwa i przeznaczenia sieci VLAN. W poniższej tabeli przedstawiono proponowany podział sieci LAN na sieci wirtualne (maksymalna ilość adresów IP dotyczy ilości per budynek).

Tabela 3. Proponowany podział na sieci VLAN

Numer VLAN |

Nazwa VLAN |

Maksymalna ilość adresów IP |

Przeznaczenie sieci |

2 |

SB |

512 |

Domyślna sieć biurowa |

3 |

|

|

Nieużywany |

4 |

Według potrzeb |

256 per VLAN |

Rezerwacja na dodatkowe sieci biurowe |

5 |

Vlan_BB |

256 |

Sieć LAN Biblioteka |

6 |

Vlan_ADM |

256 |

Sieć LAN Administracja |

7 |

VLAN_USR |

512 |

Sieć LAN przeznaczona dla uczniów |

8-10 |

|

|

Numery nieużywane- do późniejszego wykorzystania. |

11 |

Vlan_Biuro |

256 |

Sieć WiFi administracja |

12 |

Vlan_Gosc |

512 |

Sieć WiFi dla gości i uczniów |

13 |

|

|

Numer nieużywany, adresacja IP logicznie powiązana z VLAN 12 |

14 |

VoIP |

512 |

Sieć przeznaczona dla telefonów IP |

15 |

|

|

Numer nieużywany, adresacja IP logicznie powiązana z VLAN 14 |

16 |

Vlan-Kamery |

256 |

Sieć przeznaczona dla służb ochrony- kamery |

17 |

|

|

Numer nieużywany, adresacja IP logicznie powiązana z VLAN 16 |

18 |

Goscie |

256 |

Sieć przeznaczona dla gości podłączanych przewodowo |

19 |

Drukarki |

256 |

Sieć przeznaczona dla drukarek i innych urządzeń biurowych |

20 |

Serwery |

256 |

Sieć przeznaczona dla serwerów lokalnych w DC |

21-251 |

|

|

Wolne, do późniejszego zagospodarowania |

252 |

NET_MGMT |

256 |

Serwery zarządzające siecią (LAN, WLAN(RingMaster), SmartPass, Location) |

253 |

WIFI_MGMT |

256 |

WiFi MGMT (Kontrolery, AP) |

254 |

Zarzadzanie |

256 |

Sieć przeznaczona na ruch związany z zarządzaniem urządzeniami sieciowymi w danym budynku (Access Pointy, przełączniki) |

255 |

Zarzadzanie2 |

256 |

Rezerwacja na przyszłe potrzeby |

Zasadniczym protokołem sieciowym wykorzystywanym w sieci LAN jest protokół TCP/IP.

Zgodnie z wymogami tego protokołu każde urządzenie, a dokładniej jego interfejs sieciowy powinno posiadać unikalny adres IP.

W związku z przyjętą konwencją zabezpieczenia sieci wewnętrznej przed dostępem z Internetu, zastosowano do adresacji urządzeń w sieci Szkoły tzw. prywatny zakres adresów IP zgodny z zaleceniami RFC1918.

Koncepcja podziału adresacji IP dla sieci Szkoły zakłada przydzielenie adresacji IP z maską szesnastobitową na każdy z budynków (MDF, DC).

W celu uproszczenia zarządzania pulami adresów IP dla adresacji urządzeń sieci przyjęto zasadę, iż każdy oktet w adresie IP będzie miał określone znaczenie:

Pula adresowa 10.100.0.0/16 zarezerwowana została na potrzeby adresacji urządzeń i połączeń w rdzeniu sieci.

W ramach realizacji projektu należy w sieci LAN zaimplementować mechanizmy QoS w celu zagwarantowania odpowiedniego poziomu usług dla systemów bezpieczeństwa.

W związku z powyższym, urządzenia sieci LAN powinny:

Ponadto, urządzenia będą obsługiwać sprzętowo nie mniej niż 8 kolejek per port fizyczny.

Rdzeń sieci zostanie zbudowany w oparciu o dwa wysoce wydajne modularne przełączniki fizycznie zainstalowane w budynku A. Przełączniki te z punktu widzenia funkcjonalności i zarządzania stanowiły będą jedno logiczne urządzenie, dzięki czemu redundantne połączenia z poszczególnych budynków (IDF) tworzyły będą jeden logiczny kanał o znacznie większej przepustowości.

W poniższej tabeli zawarte zostały informacje dotyczące minimalnych wymagań, co do ilości portów i rodzaju wkładek wymaganych przez każdy z przełączników rdzeniowych do zrealizowania wymaganych połączeń.

Tabela 4. Ilość wymaganych portów dla przełącznika typu A

L.P. |

Rodzaj modułu/wkładki/portu |

Ilość |

1 |

Porty 10Gb SFP+ |

36 |

Dodatkowo wskazane jest wyposażenie przełącznika w dodatkowe porty, które w miarę potrzeb mogą być wykorzystane do innych celów: 48 portów 1 Gb Base-T i 48 portów 1000Base X ze stykiem SFP.

Powyższy szacunek zakłada zestawienie relacji na poziomie 40 Gbps lub 20 Gbps dla wszystkich budynków do rdzenia sieci oraz na poziomie 80Gbps z DC do rdzenia sieci.

Węzeł sieci zostanie zbudowany w oparciu o dwa wysoce wydajne modularne przełączniki fizycznie zainstalowane w budynku B i C. Przełączniki te z punktu widzenia funkcjonalności i zarządzania stanowiły będą jedno logiczne urządzenie, dzięki czemu redundantne połączenia z poszczególnych budynków (IDF) tworzyły będą jeden logiczny kanał o znacznie większej przepustowości.

W poniższej tabeli zawarte zostały informacje dotyczące minimalnych wymagań, co do ilości portów i rodzaju wkładek wymaganych przez każdy z przełączników rdzeniowych do zrealizowania wymaganych połączeń.

Tabela 5. Ilość wymaganych portów dla przełącznika typu A

L.P. |

Rodzaj modułu/wkładki/portu |

Ilość |

1 |

Porty 10Gb SFP+ |

8 |

Dodatkowo wskazane jest wyposażenie przełącznika w dodatkowe porty, które w miarę potrzeb mogą być wykorzystane do innych celów: 48 portów 1 Gb Base-T i 48 portów 1000Base X ze stykiem SFP.

Powyższy szacunek zakłada zestawienie relacji na poziomie 40 Gbps lub 20 Gbps dla wszystkich budynków do rdzenia sieci.

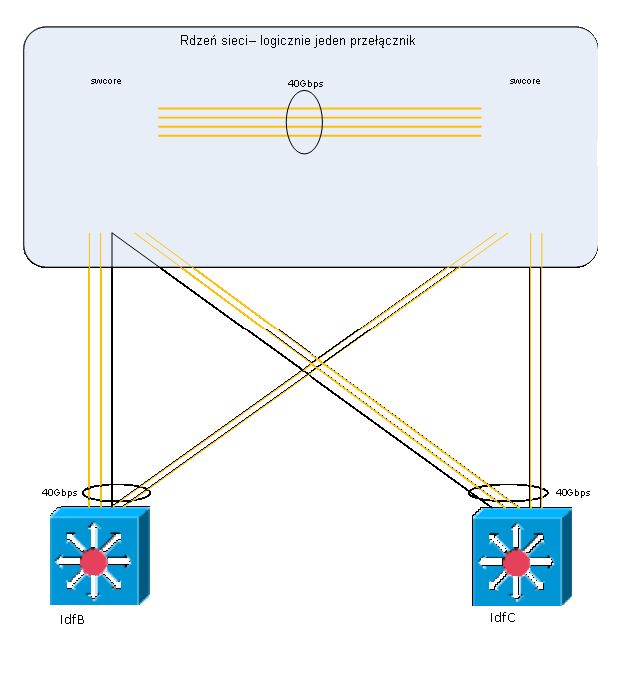

Przełączniki rdzeniowe zostaną połączone ze sobą uplinkami światłowodowymi jednomodowymi 10Gbps w ilości czterech sztuk tworząc jeden logiczny kanał o przepustowości 40Gbps. Ze względu na modularną budowę przełączników rdzeniowych, dla celów redundancji połączenia między nimi zostaną zaterminowane przynajmniej na dwóch różnych modułach.

Dzięki zastosowaniu specjalnych mechanizmów optymalizacyjnych oraz odpowiedniemu zaprojektowaniu połączeń fizycznych między przełącznikami rdzeniowymi, a przełącznikami dystrybucyjnymi w IDF, każdy IDF zostanie podłączony redundantnie do obu przełączników rdzeniowych, do minimum ograniczony zostanie ruch użytkowników wykorzystujący połączenia między przełącznikami rdzeniowymi. Pakiety między węzłami MDF będą przełączane/routowane lokalnie przez przełącznik rdzeniowy, do którego pakiet pierwotnie dotrze. Na poniższym rysunku schematycznie przerywaną linią przedstawiono ścieżkę, którą pokona pakiet przesłany od hosta podłączonego do IDF1, a chcącego skomunikować się z hostem podłączonym do IDF2 (w innym budynku).

Rysunek 2. Przepływ pakietów między węzłami IDF

Na rysunku numer 3 przedstawiono szczegółowo schemat połączeń fizycznych między poszczególnymi budynkami a węzłami centralnymi.

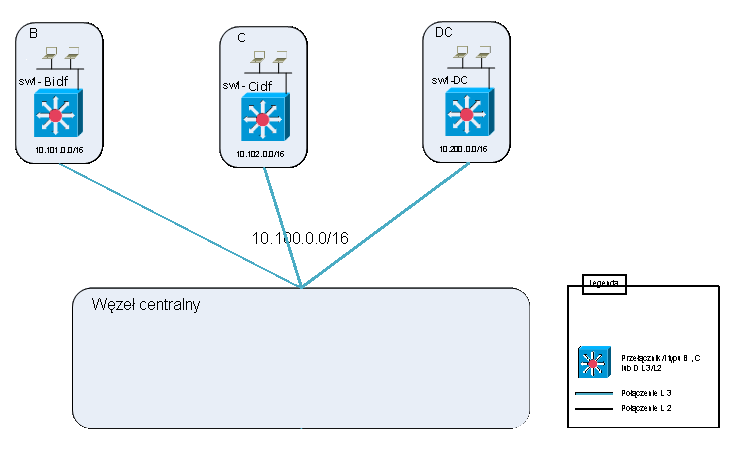

W projektowanej sieci LAN, przełącznik swcore (zbudowany z dwóch fizycznych przełączników) pełnił będzie funkcję rdzenia sieci, koncentrując połączenia z pozostałych budynków, lokalizacji zdalnych i DC (znajdującego się w tym samym pomieszczeniu). W celu ograniczenia domen broadcastowych i ograniczenia ruchu na połączeniach szkieletowych, połączenia między rdzeniem, a każdym budynkiem będą połączeniami warstwy trzeciej.

Każdy budynek będzie niezależnym węzłem z wirtualnymi sieciami (VLAN) warstwy drugiej ograniczającym ich „rozciągniecie” do granic budynku. Pomimo użycia tych samych ujednoliconych numerów i nazw sieci VLAN w poszczególnych budynkach, będą to niezależne sieci warstwy drugiej. W obrębie budynku, komunikacja między sieciami VLAN odbywać się będzie z wykorzystaniem routingu na lokalnym dla danego budynku przełączniku dystrybucyjnym.

Komunikacja między budynkami oraz między budynkami, a DC lub Internetem odbywać się będzie z wykorzystaniem routingu na przełącznikach dystrybucyjnych i rdzeniowych.

W poniższej tabeli wyszczególniono pule adresowe zdefiniowane zgodnie z przyjętym schematem i przypisane do poszczególnych budynków.

Tabela 6. Adresacja IP

Budynek |

Adresacja IP |

A |

10.100.0.0/16 |

B |

10.101.0.0/16 |

C |

10.102.0.0/16 |

DC |

10.103.0.0/16 |

Na powyższym rysunku przedstawiono schematycznie topologię połączeń logicznych sieci wraz z przypisaną adresacją IP.

W celu zapewnienia prawidłowej komunikacji wewnątrz sieci LAN jak i między nią, a Internetem czy DC, konieczna jest odpowiednia konfiguracja routingu. W tym celu zostanie wykorzystany:

W związku ze stosunkowo niewielką ilością tras routingu, jakie należy zdefiniować na przełączniku swcore, zdecydowano się na wykorzystanie routingu statycznego. W ramach konfiguracji routingu statycznego, należy:

W budynku A zaplanowano zbudowanie jednego węzła MDF, który będzie również pełnił rolę IDF. Do niego zostanie podłączony stos 48 portowych przełączników 8 uplinkami 10Gbps na potrzeby połączenia serwerów.

W budynku B i C zaplanowano zbudowanie po jednym węźle IDF oraz podłączenie ich do węzła MDF. Zostanie to zrealizwane łącznie czterema (po dwa do każdego węzła centralnego) uplinkami światłowodami jednomodowymi tworzącymi jeden logiczny kanał o przepustowości 40Gbps.

Węzeł sieciowy dedykowany na potrzeby obsługi centralnej farmy serwerowej DC (Data Centre) będzie skonstruowany w sposób wykluczający wyłączenie węzła z eksploatacji w skutek uszkodzenia jednego z elementów węzła (urządzenia sieciowe, modularnego modułu uplinkowego). Wszystkie elementy węzła niezależnie od oferowanej liczby i rodzaju portów będą tworzyły jednorodny logiczny, spójny system zarządzany poprzez jeden adres IP i widziany jako pojedyncze logiczne urządzenie.

Środowisko sieciowe dedykowane na potrzeby DC zostanie zaprojektowane w sposób umożliwiający praktycznie liniową skalowalność i łatwą rozbudowę przez dodanie kolejnych elementów składowych do istniejącego systemu tworzącego konfiguracje bazową.

Jako system bazowy wydzielone zostaną 2 switche wyposażone w co najmniej 48 stałych portów SFP+ każdy umożliwiających osadzenie zarówno miedzianych jak i światłowodowych interfejsów 1G i 10G, które zostaną wykorzystane do podłączenia wysoko wydajnych serwerów wyposażonych przede wszystkim w porty 10G. Każdy z serwerów, który będzie wyposażony w dualne interfejsy 10G lub co najmniej 2 niezależne karty z interfejsami 10G powinien zostać podłączony równocześnie do 2 switchy centralnych. Awaria któregokolwiek z elementów tj. linku, karty sieciowej serwera czy switcha spowoduje, iż serwer nadal będzie podpięty do sieci aktywnym linkiem i będzie mógł świadczyć usługi dla użytkowników sieci Szkoły z czasowo ograniczoną wydajnością (do chwili dokonania podniesienia uszkodzonego linku czy naprawy urządzenia sieciowego/portu/karty). Ponieważ ilość serwerów zlokalizowanych w DC może być liczona w dziesiątki sztuk, przy czym część z nich może być podłączana do sieci za pośrednictwem tańszych interfejsów miedzianych o przepływności 1Gbit wskazane jest zapewnienie w zasobach infrastruktury sieciowej DC odpowiedniego zapasu portów 1G. By nie tracić wysoko wydajnych portów 10G dedykowanych do obsługiwania również linków 1G sugerowane jest dodanie do logicznego switcha tworzącego DC dodatkowych switchy dostępowych (celem redundancji) wyposażonych w porty 1G w liczbie 48 każdy ze stykiem miedzianym. W wyniku dołożenia do stosu 2 switchy 48 portowych uzyskany zostanie efekt redundancji dla połączeń z dualnych kart sieciowych serwerów zapiętych oddzielnie do każdego switcha dostępowego. Wszystkie urządzenia sieciowe wyposażone zarówno w wymienne porty SFP+ jak i urządzenia wyposażone w stałe porty miedziane 1G będą tworzyły logicznie pojedyncze urządzenie co znacząco usprawni proces zarządzania infrastrukturą switcha DC. Ewentualna rozbudowa w miarę potrzeb wynikających z podłączenia nowych portów 1/10G będzie niezwykle prosta i polegać będzie na podłączeniu do pracującego stosu kolejnego urządzenia z portami SFP+ lub 10/100/1000Base-T i to bez przerywania działania rozbudowywanego switcha obsługującego DC. Wszystkie switche tworzące logiczny przełącznik DC wyposażone będą w redundantne host-swappowe zasilacze. Switche w zależności od wyposażenia serwerowni DC mogą zostać zainstalowane zgodnie z architekturą TOR (top-of-rack) w każdej z szaf serwerowych. Maksymalny dystans dla połączenia urządzeń w stos z wykorzystaniem specjalnych interfejsów do stackowania sięga 7m. Wydajność stosu urządzeń zbudowanego z wykorzystaniem dedykowanych interfejsów stackujacych jest nie mniejsza niż 128Gbps. Wszystkie switche wykorzystane do budowy DC niezależnie czy są to switche z portami miedzianymi czy SFP+ są switchami nisko profilowymi o wysokości zaledwie 1RU (oszczędność miejsca w szafach rack na potrzeby instalacji serwerów).

Do budowy stosu wykorzystane zostaną switche z portami miedzianymi 1Gbit z minimalnym wsparciem dla standardu PoE ograniczonym zaledwie do kilku portów na urządzenie ze względu na fakt, iż w obszarze DC nie są praktycznie planowane do podłączenia żadne urządzenia wymagające zasilania PoE (wyjątkiem może być telefon IP zlokalizowany w strukturze DC).

W każdym ze switchy wyposażonych w porty 10G osadzony zostanie dodatkowo 8 portowy moduł uplinkowy z int. 10G SFP+. Po 4 porty 10G z każdego urządzenia zostaną wykorzystane do podłączenia do każdego z rdzeni uplinkiem 4x10Gbit co w efekcie pozwoli na osiągniecie sumarycznej przepustowości podłączenia DC do rdzenia sieci łączem 80Gbps.

W związku z powyższym, proponowane wyposażenie węzła MDF w każdym DC przedstawia następna tabela:

Tabela 73. Urządzenia do każdego z węzłów DC

L.P. |

Urządzenie |

Ilość |

1 |

Przełącznik typu B |

2 |

2 |

Wkładka 10Gb SFP+ |

8 |

Ze względu na ilość urządzeń sieciowych, konieczność zapewnienia wysokiej dostępności i pełen monitoring on-line sieci nie wspominając o komforcie administracji infrastrukturą sieci przewodowej, wskazane jest uruchomienie specjalizowanego środowiska aplikacyjnego dedykowanego do zarządzania fizycznymi i logicznymi urządzeniami w sieci. System zarządzania siecią przewodową będzie spełniać następujące wymagania:

W związku z możliwą w przyszłości koniecznością zapewnienia dedykowanego środowiska do zarządzania siecią bezprzewodową WLAN, która może powstać na terenie Szkoły wskazane jest wykorzystanie wspólnej platformy w postaci środowiska wirtualnego. Pozwoli to zapewnić wysoką dostępność aplikacji w oparciu o własne mechanizmy wysokiej dostępności oferowane przez samą platformę wirtualną VMWarwe na fizycznym, odpowiednio doposażonym serwerze lub serwerze/serwerach klasy blade. Dodatkowo jedna platforma serwerowa umożliwi równoczesną obsługę zarówno komponentów wymaganych do administrowania siecią WLAN jak i siecią przewodową.

Platforma sprzętowa na potrzeby zarządzania siecią przewodową i bezprzewodową powinna być zgodna z wymogami dla platformy ESXi 5.0 oraz z rekomendacjami producenta dla danego oprogramowania i danej liczby urządzeń do zarządzania, z nie mniej niż 20% zapasem na wzrost liczby urządzeń.

Nowoczesna sieć LAN wymaga zastosowania nowoczesnych technologicznie urządzeń, których architektura podnosi bezpieczeństwo i niezawodność, ułatwia zarządzanie, konfigurację i analizę, skalowalność, a co najważniejsze tworzy spójny jednorodny system.

Przedstawiony projekt bazuje na wykorzystaniu przełączników umożliwiających budowę pojedynczego, logicznego przełącznika w postaci stosu składającego się z max. 10 fizycznych urządzeń. Zbudowany w ten sposób logiczny przełącznik (Virtual Chassis) zachowuje się jak jedno urządzenie tj. ma jeden obraz systemu operacyjnego, jedną konfiguracje i może być zarządzany z dowolnego miejsca poprzez sieć IP lub którykolwiek z portów konsolowych czy OoB urządzeń tworzących stos. W każdym stosie występują 2 urządzenia pełniące rolę Master Routing Engine (MRE) i Backup Routing Engine (BRE), które kontrolują pracę stosu przy czym pozostałe urządzenia pełnią role kart liniowych. W przypadku awarii któregoś z RE w stosie wybierane jest automatycznie kolejne urządzenie, któremu zostaje przypisana rola MRE lub BRE przy czym proces ten dotyczy zabezpieczenia stosu przed kolejna awarią gdyż z chwilą awarii MRE obsługę stosu automatycznie przejmuje BRE i odbywa się to bez jakichkolwiek opóźnień czy niestabilności w pracy stosu jako całości.

Uruchamiając stos można wykorzystać funkcje automatycznej rekonfiguracji celem wybrania odpowiednich ról dla poszczególnych switchy lub jeśli zachodzi taka konieczność precyzyjnie określić parametry startowe stosu tj. które urządzenia mają pełnić rolę MRE i BRE (szczególnie użyteczne w procesie tworzenia stosów rozproszonych gdzie wręcz wskazane jest precyzyjne rozdzielenie ról MRE i BRE). Switche są w stanie tworzyć jeden logiczny stos, w skład którego wchodzą różne urządzenia tj. zarówno switche dostępowe, dystrybucyjne jak i coreowe. Pozwala to na tworzenie w zależności od potrzeb logicznego urządzenia, które wyposażone jest zarówno w porty 10Gbit Ethernet w standardzie SFP+ jak i porty miedziane 10/100/1000Base-T (szczególnie użyteczne w zastosowaniach agregacyjno-dostępowych i węzłach serwerowych (DC)) . W przypadku budowy stosu ze switchy dostępowych posiadających 48 portów dostępowych (10 urządzeń) można uruchomić stos składający się z max. 480 portów GbE, 20 portów10GbE , pojemność: 1.36 Tbps i przepustowości 1010 Mpps. Do budowy lokalnego stosu wykorzystywane są dedykowane interfejsy połączeniowe (po 2 w każdym switchu) zapewniające przepustowość backplane przełącznika na poziomie 128Gbps. Cechą unikalną jest możliwość rozszerzenia funkcji zestawiania przełączników w stos i rozciągnięcia logicznego przełącznika na dystans znacznie przekraczający dostępność dedykowanych kabli przeznaczonych do łączenia w stos przełączników. W tym celu wykorzystywane są interfejsy światłowodowe 1/10G w wyniku czego można zbudować logiczny stos z urządzeń oddalonych od siebie na dystans do 40km. Przełączniki mogą tworzyć stos wykorzystując w tym celu zarówno dedykowane porty do podłączenia w stos jak i światłowodowe uplinki typu SFP+/XFP skonfigurowane do pracy w trybie Virtual Chassis. Ten tryb pracy stosu umożliwia tworzenie logicznego urządzenia z kilku (do 10) urządzeń, które mogą być zlokalizowane nie tylko na różnych piętrach ale wręcz budynkach czy wręcz odseparowanych miastach. Urządzenia spięte z wykorzystaniem linków 10G w wirtualny stos zachowują się tak samo jak urządzenia spięte lokalnie tworząc jedno, spójne, logiczne urządzenie. Opisany powyżej sposób budowy stosu z wykorzystaniem linków 10G prezentuje poniższa ilustracja:

Budując stos w ramach technologii Virtual Chassis można optymalnie wykorzystać interfejsy uplinkowe do podłączenia stosu do rdzenia sieci. Technologia VC sprawia, iż interfejsy uplinkowe poprowadzone z różnych switchy stosu są widziane jak gdyby były poprowadzone z pojedynczego urządzenia sieciowego. Mechanizm ten pozwala z jednej strony na dodatkową redundancje połączeń stosu oraz redukcje liczby portów uplinkowych, a także pozwala na rezygnacje z wykorzystania wolnych protokołów typu STP w warstwie L2 czy protokołów redundancji w warstwie L3 klasy VRRP/HSRP i lepsze wykorzystanie posiadanych zasobów sieciowych.

Ewidentną zaletą jaka płynie z wykorzystania funkcjonalności Virtual Chassis oprócz możliwości budowy rozproszonej, redundantnej i wysokodostępnej infrastruktury sieciowej jest zdecydowane uproszczenie administracji urządzeniami w skutek zredukowania ich liczby (redukcja liczby fizycznych urządzeń do struktury logicznej), które muszą być zarządzane przez administratorów. Pozwala to znacząco uprościć proces zarządzania zaoszczędzając przy tym czas i siły zespołu administratorów. Jest szczególnie użyteczne w kontekście dysponowania niewielkimi zasobami IT odpowiedzialnymi za administracje urządzeniami sieciowymi.

Interesującą, dość użyteczną funkcjonalnością jest posiadanie przez switche EX na panelu frontowym wyświetlacza LCD i panelu kontrolnego. Z poziomu panelu kontrolnego można dokonać wstępnej konfiguracji urządzenia np. ustawić parametry sieciowe a także zweryfikować w jakim stanie znajduje się urządzenie i jakie problemy dotyczące jego pracy są raportowane. Przy pomocy wyświetlacza LCD można w prosty sposób zorientować się czy urządzenie jest urządzeniem pracującym w trybie stand-alone czy jest częścią stosu (Virtual Chassis) oraz szybko określić jaka role w danym momencie pełni w stosie (MRE, BRE, karta liniowa) bez konieczności logowania się do urządzenia.

Projektując sieć nie można zapomnieć również o oprogramowaniu. Architektura systemu operacyjnego w projekcie od początku bazuje na rozdzieleniu funkcjonalności control-plane odpowiedzialnej za dostęp administracyjny, monitoring i zarządzanie urządzeniem od data-plane, czyli obsługi ruchu sieciowego oraz separacją poszczególnych funkcjonalności. Zadania te są realizowane przez oddzielne moduły funkcjonujące w odseparowanych obszarach pamięci w taki sposób by ewentualne problemy w jednym obszarze nie spowodowały wysycenia zasobów całego urządzenia (bardzo często spotykany problem w urządzeniach nie posiadających rozdzielonych tych funkcji). I tak np. moduł przekazywania pakietów jest oddzielony od modułu obsługi routingu IP. Opisany tu mechanizm stanowi skuteczną ochronę warstwy zarządzającej (controlplane) przed atakami typu DoS/DDoS, które kierowane są zwyczajowo przeciwko warstwie danych (data-plane) i praktycznie nawet w przypadku prowadzenia przeciw urządzeniu ataku DoS/DDoS interfejs zarządzający jest cały czas dostępny dla administratora celem diagnostyki zjawiska i celem rozpoczęcia stosownych przeciw działań.

W systemie administrator nie wykonuje modyfikacji bieżącej konfiguracji, ale jej kopii, która w przyszłości w skutek jego decyzji może zostać wykreowana na konfiguracje bieżącą-aktywną (mówimy, iż jest to potencjalny „kandydat” na konfiguracje). Do chwili zweryfikowania poprawności i zatwierdzenia wprowadzonych zmian edytowana konfiguracja nie ma żadnego wpływu na bieżącą pracę urządzenia. Dopiero po zakończeniu wszystkich prac konfiguracyjnych planowanych przez administratora zatwierdza on (komenda commit) wszystkie wprowadzone zmiany dokonując automatycznie podmiany konfiguracji na nową, zmodyfikowaną. Mechanizm ten zabezpiecza administratora przed nieświadomym zmodyfikowaniem bieżącej konfiguracji, w przypadku której najmniejsza wprowadzana zmiana zaczyna mieć natychmiastowy wpływ na zachowanie całego urządzenia i to z chwilą zatwierdzenia pojedynczej komendy w procesie rekonfiguracji. Ten tryb edycji konfiguracji (edycja kopii czy też tzw. „kandydata”) pozwala na przygotowywanie stosownych zmian bez konieczności zaburzenia pracy urządzenia (można w dowolnym momencie wycofać się z wprowadzonych zmian, zlecić ich wykonanie w dowolnym późniejszym czasie czy przywrócić którąkolwiek z wcześniejszych, zapisanych przez urządzenie konfiguracji).

Kolejną możliwością jest możliwość weryfikacji wprowadzanych zmian konfiguracji (poszczególnych linii poleceń lub całych zestawów poleceń) i zweryfikowania poprawności zmian z punktu widzenia systemu operacyjnego, a także istniejącej konfiguracji i to jeszcze zanim cały proces zmian zostanie zatwierdzony jako docelowy i obowiązujący (commit check). Pozwala to administratorowi uzyskać jednoznacznie potwierdzenie od urządzenia, iż proponowane do wprowadzenia zmiany są poprawne i z chwilą zlecenia podmiany konfiguracji na nową urządzenie przyjmie te zmiany bez zgłaszania problemów i nieprawidłowości. System posiada specyficzny mechanizm ochrony urządzenia rekonfigurowanego przez administratora przed równoległymi działaniami w zakresie rekonfiguracji przez innych, również uprawnionych do takich działań administratorów. Korzystając z tego mechanizmu administrator ma pewność, że w czasie gdy to on dokonuje rekonfiguracji urządzenia inni administratorzy nie będą w tym samym czasie wprowadzali na urządzeniu swoich zmian w konfiguracji co mogło by doprowadzić do równoczesnej pracy kilku osób nad zmianami w konfiguracji przy braku wzajemnej świadomości ze strony administratorów co z kolei mogło by doprowadzić do nieświadomego sobie przeszkadzania. Do czasu zakończenia swoich działań administracyjnych w zakresie konfiguracji administrator może uniemożliwić modyfikacje konfiguracji urządzenia innym administratorom, a po skończeniu pracy zdjąć to ograniczenie przywracając prawo do rekonfiguracji innym administratorom. System operacyjny na urządzeniach posiada bardzo szerokie możliwości w zakresie wykorzystania własnych skryptów administracyjnych dzięki czemu administrator może dużą część prac czy to w zakresie konfiguracji czy monitoringu urządzeń zautomatyzować pisząc dedykowane skrypty, które będą wykonywane ręcznie lub automatycznie (zgodnie ze zdefiniowanymi ramami czasowymi) na urządzeniach sieciowych. Dodatkowo zapewnia bardzo szerokie możliwość podłączenia i wymiany danych praktycznie do wszystkich wiodących systemów zarządzania sieciami. Wykorzystując specjalizowany interfejs NETCONF XML można przeprowadzić pełną integracje tworząc brakujący interfejs komunikacyjny między własnym system zarzadzania, a systemem pracującym na urządzeniach sieciowych.

Poniżej w skrócie wypunktowane zalety stosowanego rozwiązania:

1. Specyfikacja techniczna urządzenia A

Urządzenie musi posiadać mechanizm szybkiego odtwarzania systemu i przywracania konfiguracji. W urządzeniu musi być przechowywanych nie mniej niż 20 poprzednich, kompletnych konfiguracji.

2. Specyfikacja techniczna urządzenia B

19

Wyszukiwarka

Podobne podstrony:

praca zaliczeniowa wyrobiska

instrumenty Controllingu - praca zaliczeniowa (7 str), Zarządzanie(1)

praca zaliczeniowa, STUDIA, WZR I st 2008-2011 zarządzanie jakością, NOO - nauka o organizacji

PRACA ZALICZENIOWA Dziecko z Zespolem Nadpobudliwosci Psychoruchowej, pliki zamawiane, edukacja

monografia rodziny praca zaliczeniowa

statystyka praca zaliczeniowa

Kopia praca zaliczeniowa dzioba

praca zaliczeniowa z socjologii, socjologia

GLOBALIZACJA - praca zaliczeniowa, UCZELNIA, Wszins

Ekonomia - praca zaliczeniowa, WSPiA Rzeszów, Ekonomia

Biznes plan - praca zaliczeniowa, Studia - materiały, semestr 7, Zarządzanie, Marketing, Ekonomia, F

Idealna placówka resocjalizacyjna praca zaliczeniowa, Ważne dla sudenta, Studia pedagogika

praca zaliczeniowa - Iwona Dłubała, psychologia

Ogloszenie PRACA ZALICZENIOWA, matura podstawowa pisemna

Studium przypadku - praca zaliczeniowa, pliki zamawiane, edukacja

Kinezjologia - praca zaliczeniowa, Kinezjologia, prace egzaminacyjne

Praca zaliczeniowa z filozofii przyrody

więcej podobnych podstron