11/2003

150

1 sprich: „Nettgihr“ 2 sprich: „Äckßess Point“ 3 sprich: „Äi Pi“ 4 sprich: „Dainämmick Hohst Konfiggjuräischn Progrämm“ 5 sprich: „Ssörwer“

Was Sie in diesem Artikel

erwartet

●

So verschlüsseln Sie

die Datenübertragung

im Funknetzwerk

●

So sichern Sie Ihr Funk-

netzwerk zusätzlich ab

V

iele Firmen und Haushal-

te betreiben ihr Compu-

ter-Netzwerk nicht per

Kabel, sondern per Funk. Das

ist praktisch, aber auch ein

Sicherheitsproblem. So kön-

nen sich Unbefugte einwäh-

len, um auf fremde Kosten im

Internet zu stöbern oder Da-

ten auszuspionieren. COMPU-

TERBILD sagt Ihnen, wie Sie

ein Funknetzwerk schützen.

Wie wirkungsvoll lässt

sich ein Funknetzwerk

abschotten?

Hundertprozentige Sicher-

heit gibt es auch in Funknetz-

werken nicht.Mit Hilfe dieses

Ratgebers können Sie aber

möglichen „Datendieben“ die

Arbeit sehr schwer machen.

Denn diese brauchen dann

mehrere Tage,

fundiertes

Fachwissen und eine Profi-

Ausrüstung,um Ihr Netzwerk

zu knacken.Trotzdem:Sorgen

Sie dafür, dass sich geheime

oder persönliche Daten nicht

über das Funknetzwerk ab-

rufen lassen.

Wie lässt sich die

Funkübertragung

sicherer machen?

Schalten Sie die Verschlüsse-

lung ein! Das ist ein einfa-

cher, aber wirkungsvoller

Tipp, den jedoch über die

Hälfte aller Betreiber von

Funknetzwerken nicht be-

herzigt (siehe Ausgabe 10/

2003, Seite 18.) Dabei ist das

Verschlüsseln der Datenüber-

tragung ganz einfach. Wie

Sie dazu beim „Netgear

1

ME102“ (Test-Sieger in Heft

10/2002) und der dazu pas-

senden PC-Karte „Netgear

MA401“ vorgehen, lesen Sie

im Abschnitt „Verschlüsse-

lung einschalten“.

Welche weiteren Schutz-

maßnahmen gibt es?

●

Ordnen Sie beispielsweise

jedem PC im Netzwerk eine

feste

IP-Adresse

zu. Lesen

Sie dazu den Abschnitt „IP-

Adressen und Netzwerkauf-

bau“ auf Seite 153.

●

Einen Überblick darüber,

wie Sie Ihr Funknetzwerk zu-

sätzlich absichern können,

finden Sie im Abschnitt „Wei-

tere Maßnahmen“ (Seite 153).

01

Netzwerke

Ratgeber: Funknetzwerke absichern

IP

3

-Adresse

Für die Datenübertragung

im Internet und in Netz-

werken wird das „Inter-

net-Protokoll“, kurz „IP“,

benutzt. Jeder Computer

erhält dabei eine eigene

IP-Adresse, unter der

er erreichbar ist. Diese

setzt sich aus vier Zah-

len zusammen, die durch

Punkte voneinander

getrennt sind, zum Bei-

spiel 192.168.1.5. Je-

de dieser Zahlen kann

einen Wert zwischen

0 und 255 haben.

USB

Der „Universelle Seri-

elle Bus“ ist eine An-

schlussform für Com-

puter. Moderne Com-

puter erkennen daran

angeschlossene Zusatz-

geräte und installieren

automatisch die erforder-

lichen Steuerungs-Pro-

gramme („Treiber“). Ge-

räte mit der USB-Technik

„1.1“ übertragen bis zu

1,5

Megabyte

Daten pro Sekunde, bei

der Version „USB 2.0“

sind bis zu 60 Megabyte

pro Sekunde möglich.

DHCP

DHCP steht für „Dynamic

Host Configuration Pro-

gram“

4

und ist ein Ver-

fahren, bei dem ein spe-

zieller PC den anderen

Computern im Netz-

werk beim Einschalten

automatisch eine

IP-

Adresse

zuweist.

Das erspart die Arbeit,

diese Adressen von

Hand einzustellen.

Server

5

Server, auf Deutsch „Die-

ner“, sind Computer, die

Dienstleistungen in Netz-

werken auf Abruf bereit-

halten. Der häufigste

Dienst eines Servers ist

die Bereitstellung von

Speicherplatz, auf den

mehrere Benutzer zu-

greifen können. Darüber

hinaus können Server

mit entsprechenden Pro-

grammen elektronische

Post und Internet-Seiten

verwalten.

04

01

03

(S.154) 08

02

01

Was ist eigentlich…

Schlüssel erzeugen

Das müssen Sie wissen

COMPUTERBILD zeigt Ihnen

hier, wie Sie die Verschlüsse-

lung besonders sicher machen.

Ein Schlüssel besteht aus einer

Folge von Ziffern und Buchsta-

ben: von „0“ bis „9“ und von „A“

bis „F“. In jedes Feld des Schlüs-

sels muss eine Kombination aus

zwei Werten eingegeben wer-

den, etwa „0A“ oder „12“.

Wichtig: Sie sollten keine einfa-

chen Muster für den Schlüssel

wählen, etwa „AA AA AA AA …“

oder „E1 E1 E1 E1…“. Denn so

steigt das Risiko, einen „schwa-

chen Schlüssel“ zu erzeugen,

der leicht zu knacken ist.

Am besten denken Sie sich ei-

ne zufällige Ziffern- und Buch-

stabenfolge aus. Dabei kann

Ihnen ein ganz normaler Würfel

helfen:

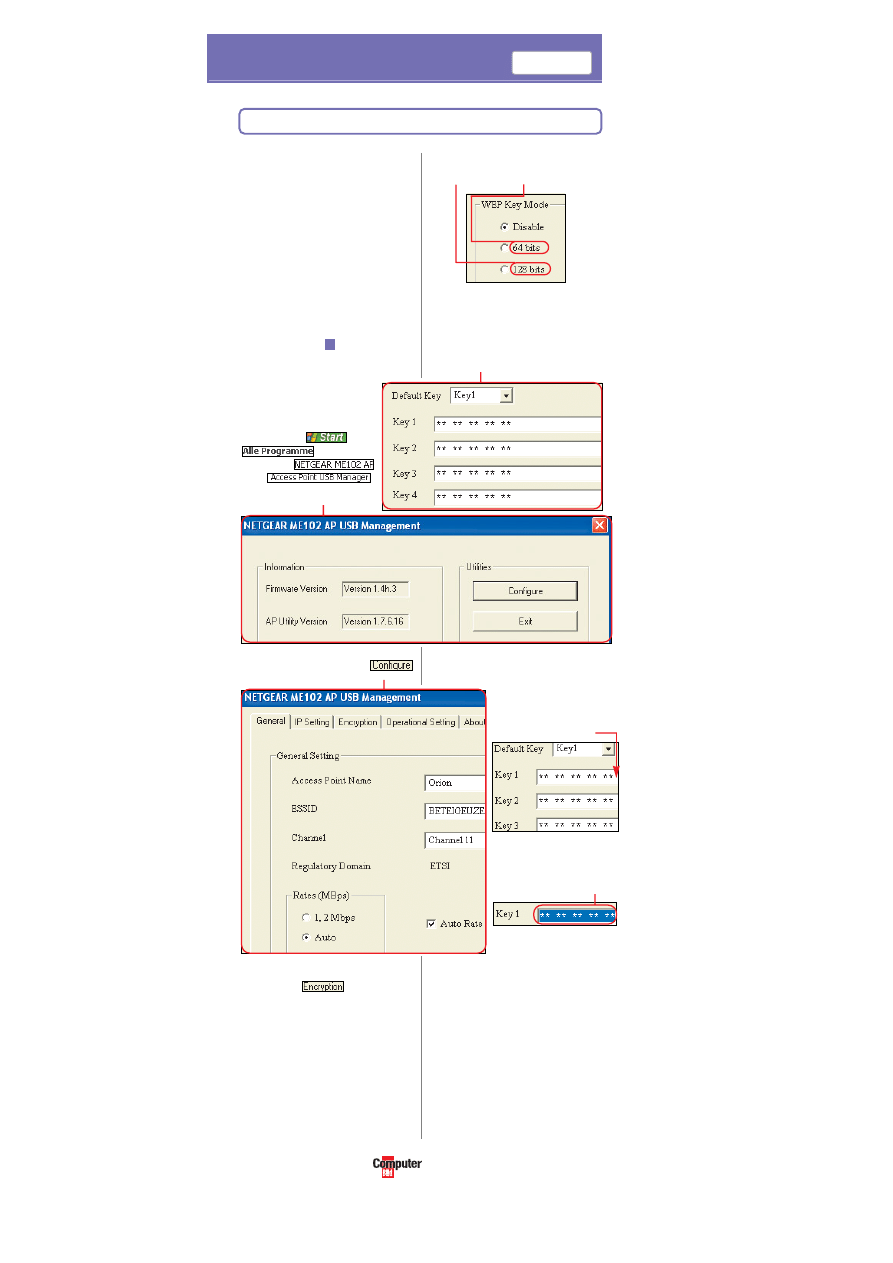

Würfeln Sie jeweils dreimal.

Zählen Sie die „Augen“ zusam-

men. Sie erhalten mindestens

3, höchstens 18 Punkte. In der

folgenden Tabelle können Sie

ablesen, welches Zeichen Sie

für den „Würfelwert“ in den

Schlüssel eintippen.

Ein Beispiel: Sie würfeln 6, 3

und 2 – also insgesamt 11. In

den Schlüssel tragen Sie das

Zeichen „B“ ein.

Wurf

Zeichen

3

3

4

4

5

5

6

6

7

7

8

8

9

9

10

A

11

B

12

C

13

D

14

E

15

F

16

0

17

1

18

2

Funknetzwerke absichern

▼

Netzwerke

151

11/2003

Im Funknetzwerk sind die ange-

schlossenen Computer über eine

Einbaukarte mit einer Basis-Station

(„Access Point“

2

) verbunden. Um

die Datenübertragung zu verschlüs-

seln, müssen Sie jeden Computer

und die Basis-Station neu einstellen.

Die folgende Anleitung funktioniert

nur, wenn das Netzwerk ohne Ver-

schlüsselung problemlos arbeitet.

Falls nicht, lesen Sie zuerst in Ausga-

be 17/2002 ab Seite 122, wie Sie es

einrichten.

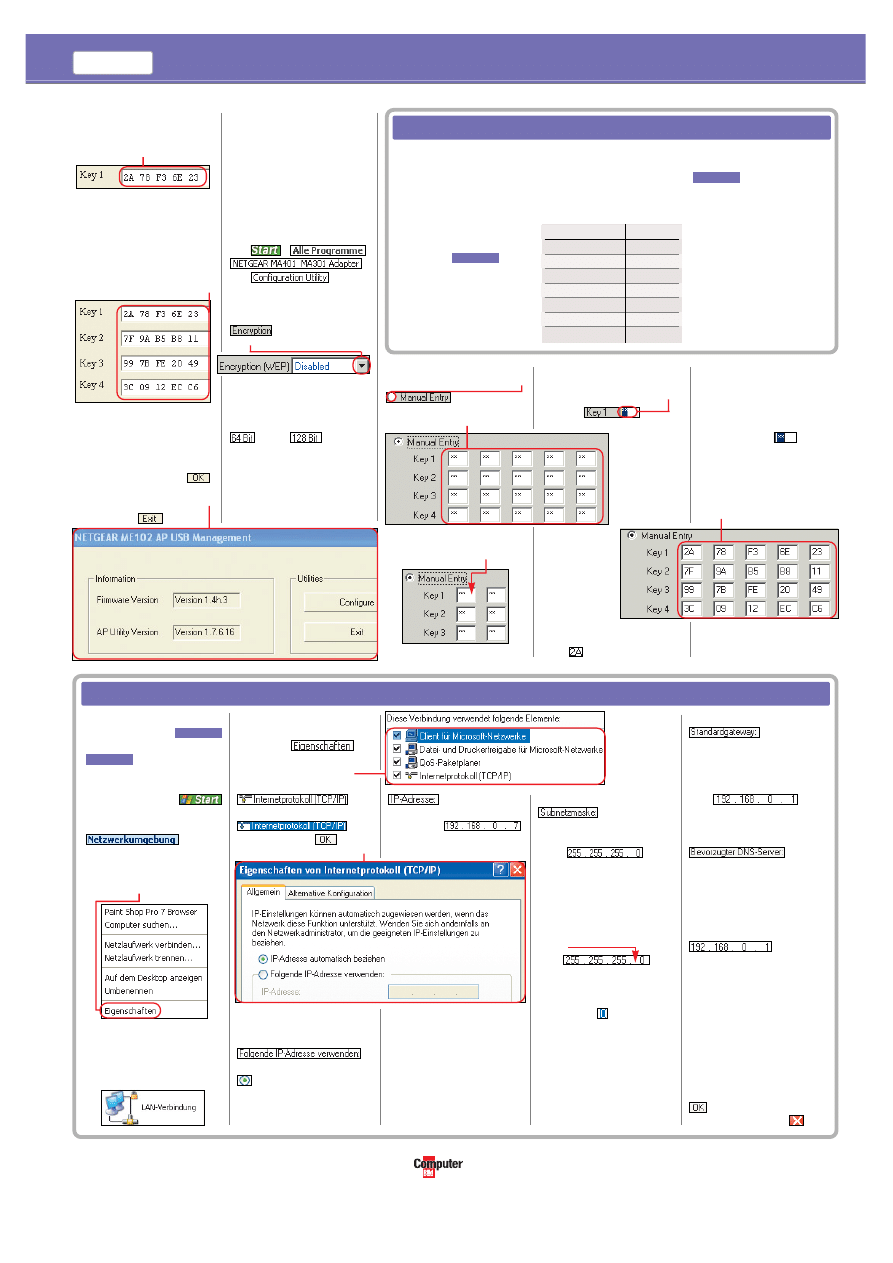

Um die Basis-Station einzustellen,

muss sie per

USB

-Kabel an einem

Computer angeschlossen sein, auf

dem das nötige Steuerungs-Pro-

gramm installiert ist. So ge-

hen Sie vor:

1

Klicken Sie nacheinan-

der auf

, auf

sowie auf

die Zeilen

und .

Auf dem Bildschirm öffnet

sich das Fenster

●

.

2

Nach einem Klick auf

erscheint ein Fenster wie

●

.

3

Klicken Sie in diesem Fenster

oben auf

.

4

Sie haben die Wahl zwischen

zwei Verschlüsselungsverfahren:

64 Bit und 128 Bit. Falls Ihre Ausrüs-

tung recht neu ist und alle Teile vom

selben Hersteller stammen, sollten

Sie 128 Bit einstellen. Dieses Verfah-

ren ist sicherer als 64 Bit.

Befindet sich im Netzwerk eine

Karte, die 128 Bit nicht beherrscht,

müssen Sie auf die 64-Bit-Verschlüs-

selung ausweichen. Klicken Sie al-

so wahlweise auf den weißen Kreis

vor

●

oder vor

●

, so dass dort

jeweils ein schwarzer Punkt er-

scheint.

Dadurch ändert sich auch die Dar-

stellung im unteren Teil des Fens-

ters, der nach Auswahl der 64-Bit-

Verschlüsselung zum Beispiel so

aussieht:

●

. Bei einer 128-Bit-Ver-

schlüsselung sind in jeder Reihe

mehr Sternchen zu sehen.

5

Klicken Sie hinter

das Ende der ersten

Sternchenreihe,im Bei-

spiel also hierhin

●

,

halten Sie die Maustas-

te gedrückt, und zie-

hen Sie die Maus nach

links, bis die ganze Zei-

le blau hinterlegt ist:

●

.

6

Sie müssen nun

den ersten „Schlüs-

sel“ eintippen. Bei der 64-Bit-

Verschlüsselung besteht er aus 5

Gruppen, bei der 128-Bit-Verschlüs-

selung aus 13 Gruppen von je zwei

Zeichen. Wie Sie einen solchen

Schlüssel erzeugen, lesen Sie im

Kasten „Schlüssel erzeugen“ auf der

linken Seite.

Wichtig: Verwenden Sie nicht die

in diesem Beispiel angegebenen

Schlüssel, sondern erzeugen Sie ei-

nen eigenen Schlüssel, den außer

Ihnen niemand kennt.

02

Verschlüsselung einschalten

11/2003

152

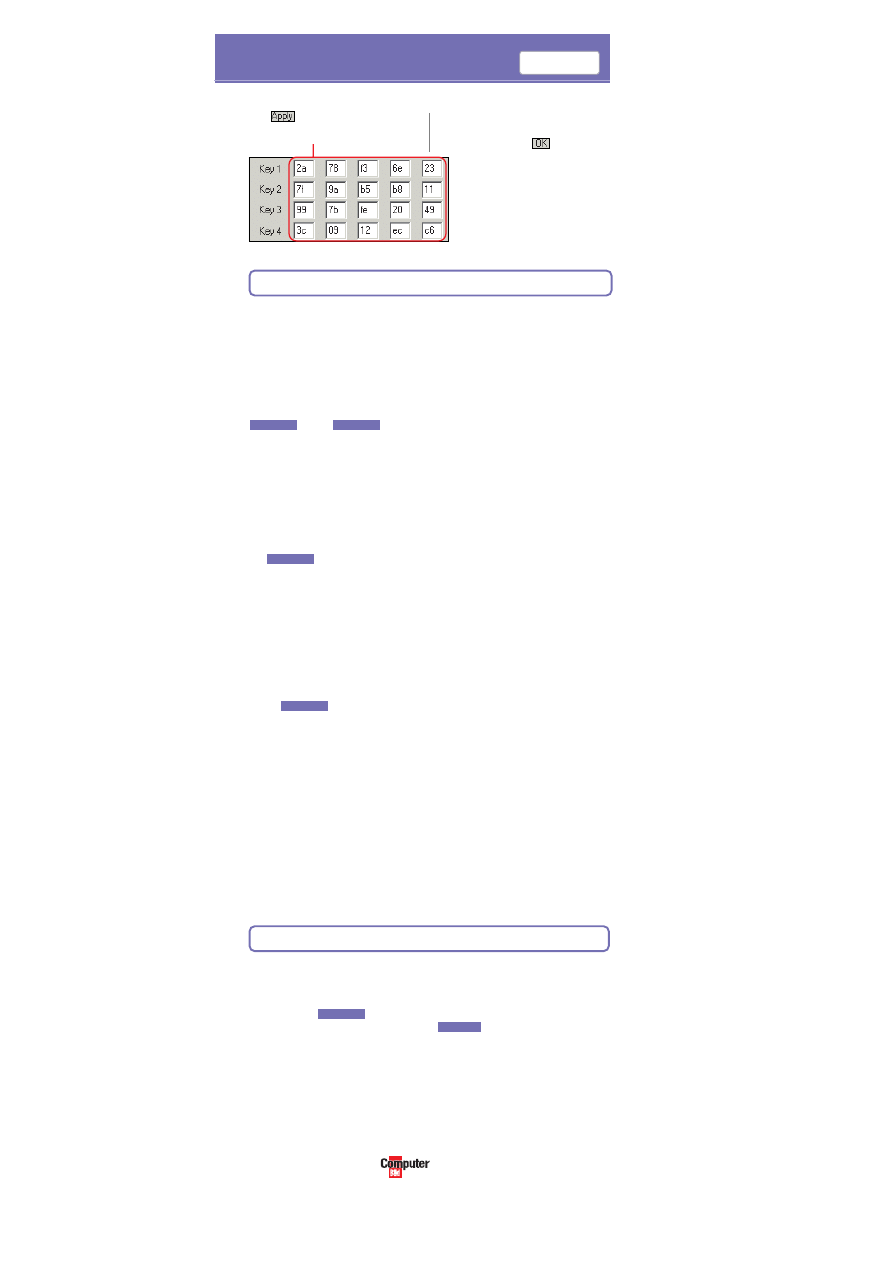

Wenn Sie einen Schlüssel

erzeugt haben, tippen Sie ihn

ein. Im Beispiel sieht das Er-

gebnis so aus:

●

.

7

Wiederholen Sie dann die

Schritte 5 und 6 mit den

übrigen, bisher noch leeren

Schlüsselzeilen. Dabei sollten

Sie für jede Zeile eine neue

Schlüsselfolge festlegen. Das

Ergebnis könnte danach so

●

aussehen.

8

Haben Sie alle Schlüssel

eingegeben,bestätigen Sie

Ihre Eingabe zunächst mit

einem Mausklick auf

.

Schließen Sie als Nächstes

das noch offene Fenster

●

per Klick auf

.

Damit ist die Verschlüsse-

lung an der Basis-Station ein-

geschaltet. Um Daten zu

übertragen, müssen Sie die

Verschlüsselung noch auf den

angeschlossenen Computern

einschalten. So geht’s:

9

Klicken Sie an einem an-

geschlossenen Computer

auf ,

,

und .

10

Klicken Sie im sich öff-

nenden Fenster auf

und anschließend

auf

●

.Wählen Sie aus der auf-

klappenden Liste per Maus-

klick die gleiche Zahl, die Sie

an der Basis-Station einge-

stellt haben, also entweder

oder . Wichtig:

Bei allen Geräten im Funk-

netzwerk muss der gleiche

Wert ausgewählt sein, sonst

lassen sich keine Daten über-

tragen.

11

Nach einem Mausklick

auf den weißen Kreis

●

werden die

Felder für die Schlüsseldaten

weiß hinterlegt:

●

.

12

Klicken Sie rechts in

das erste Feld

●

, halten

Sie die Maustaste gedrückt,

und ziehen Sie die Maus nach

links,so dass die beiden Stern-

chen blau hinterlegt sind:

●

.

13

Tippen

Sie als

Nächstes die

Schlüsselwer-

te ein, die Sie

beim Einstel-

len der Basis-

Station in der

ersten Zeile

verwendet ha-

ben. Im vorlie-

genden Bei-

spiel handelt

es sich bei

diesem zuerst eingegebe-

nen Wert um die beiden Zei-

chen .

Drücken Sie danach die Tas-

te

Á. Ohne Mausklick wer-

den so automatisch die bei-

den Sternchen im zweiten

Eingabefeld ausgewählt, also

blau hinterlegt:

.

14

Wiederholen Sie Schritt

13, bis alle Schlüssel-

werte eingegeben sind. Im

Beispiel sieht das Ergebnis so

aus:

●

.

15

Bestätigen Sie Ihre Ein-

gabe mit einem Klick

Netzwerke

Ratgeber: Funknetzwerke absichern

IP-Adresse und Subnetz-Maske

Um auf Ihrem Computer ei-

ne feste

IP-Adresse

sowie eine

Subnetz-Maske

einzurichten, gehen

Sie bei Windows XP so vor:

1

Klicken Sie auf

und anschließend mit der

rechten Maustaste einmal auf

.

2

Wählen Sie per Mausklick

aus der aufklappenden Liste

den Eintrag

●

.

3

Klicken Sie mit der rechten

Maustaste auf das Symbol

Ihrer Netzwerk-Verbindung, zum

Beispiel

.

4

Wählen Sie in der aufklap-

penden Liste per Mausklick

noch einmal

.

5

Klicken Sie in der Liste

●

einmal auf die Zeile

, so

dass sie blau hinterlegt wird

, und

anschließend auf

. Es öff-

net sich ein weiteres Fenster:

●

.

6

Klicken Sie auf den kleinen

leeren Kreis vor der Zeile

,

so dass dort ein grüner Punkt

erscheint.

7

Nach einem Mausklick auf

das weiße Eingabefeld hinter

tippen Sie die IP-

Adresse dieses Computers ein,

zum Beispiel

.

Wenn Sie dabei eine dreistellige

Zahl verwenden, können Sie die

nächste Zahl sofort eintippen.

Hat die Zahl dagegen nur eine

oder zwei Stellen, müssen Sie

vor der Eingabe der nächsten

Zahl auf die Taste . drücken.

Achtung: Die letzte Ziffer der IP-

Adresse muss bei jedem Com-

puter im Netzwerk unterschied-

lich sein, beim ersten Computer

also „1“, beim

zweiten „2“

und so weiter.

8

Nach ei-

nem Klick

auf das weiße Eingabefeld hinter

erscheinen dort

automatisch die Zahlen der Sub-

netz-Maske, in diesem Fall

.

9

Falls Sie die letzte Zahl der

Subnetz-Maske nicht ändern

möchten, machen Sie gleich mit

Schritt 10 weiter.

Andernfalls klicken Sie auf die

Stelle

●

,

halten die Maustaste gedrückt

und bewegen die Maus nach

rechts, so dass die Ziffer blau

hinterlegt ist:

. Tippen Sie da-

nach die neue letzte Zahl der

Subnetz-Maske ein.

10

Falls Sie für diesen Com-

puter keinen Zugriff auf

das Internet eingerichtet haben,

machen Sie gleich mit Schritt 12

weiter. Andernfalls klicken Sie

auf das weiße Eingabefeld hinter

und tippen die

IP-Adresse des Computers in

Ihrem Netzwerk ein, der die

Verbindung mit dem Internet

herstellt, zum Beispiel

.

11

Klicken Sie einmal auf das

weiße Eingabefeld hinter

. Falls es

sich bei dem PC, der die Verbin-

dung zum Internet herstellt, um

einen Windows-XP-, -Me- oder

-98-Computer handelt, tippen

Sie hier erneut dessen IP-Ad-

resse ein, im Beispiel also

.

Verwenden Sie eine andere Art

der Internet-Verbindung, kön-

nen Sie an dieser Stelle auch

die IP-Adresse des „DNS-Ser-

vers“ Ihres Internet-Anbieters

eintragen. Diese wurde Ihnen

vom Anbieter mitgeteilt.

12

Schließen Sie dieses und

das dahinter liegende

Fenster mit je einem Klick auf

sowie das letzte noch offe-

ne Fenster per Klick auf

.

(S.154) 06

(S.150) 01

IP-Adresse einrichten

Mit Hilfe der folgenden Anlei-

tung können Sie Ihr Netzwerk

absichern, wenn höchstens 254

Computer angeschlossen sind.

Für größere Netze sollte ein

Spezialist die Einstellungen vor-

nehmen.

Die ersten drei Zahlen der

Sub-

netz-Maske

sollten

jeweils den Wert „255“ haben.

Die letzte Zahl der Subnetz-

Maske richtet sich nach der An-

zahl Ihrer Computer: Sind mehr

als 126 Computer vorhanden,

tippen Sie als letzte Zahl „0“ ein,

sind es zwischen 63 und 127,

lautet die letzte Zahl 128. Die

folgende Tabelle zeigt Ihnen im

Überblick, welche Werte Sie je-

weils verwenden sollten:

Computer-Anzahl Letzte Zahl

nur 2

252

bis 6

248

bis 14

240

bis 30

224

bis 62

192

bis 126

128

bis 254

0

Damit das System funktio-

niert, müssen die

IP-Adressen

aufsteigend durch-

nummeriert werden: Der erste

Computer erhält etwa die IP-

Adresse 192.168.0.1, der zwei-

te die Adresse 192.168.0.2 und

so weiter. Die Subnetz-Maske

sorgt dafür, dass IP-Adressen

jenseits der gewählten PC-An-

zahl ungültig sind.

Wie Sie IP-Adresse und Sub-

netz-Maske eintragen, lesen Sie

im Kasten „IP-Adresse einrich-

ten“ unten auf dieser Seite.

(S.150) 01

(S.154) 06

■

Netzwerke

153

11/2003

Ein einfacher Trick: Speichern Sie

wichtige Daten (etwa den Kunden-

stamm eines Unternehmens) nur in

einem

Ordner

, der nicht

für den Zugriff im Netzwerk freige-

geben ist. Allerdings können in die-

sem Fall Ihre Mitarbeiter diese Da-

ten ebenfalls nicht mehr ansehen

und bearbeiten. Es sei denn, Sie fas-

sen deren Computer in einer „Do-

mäne“ zusammen und erlauben nur

den „Mitgliedern“ der Domäne den

Zugriff auf den Ordner.

Dazu muss ein PC die Funktion

des „Domänen-Controllers“ über-

nehmen. Das kann er aber nur,

wenn ein Server-

Betriebsprogramm

wie Windows NT Server,

Windows 2000 Server, Windows

Server 2003 oder das deutlich güns-

tigere Linux installiert ist.

In den nächsten beiden Ausgaben

finden Sie in dieser Rubrik einen

Kurs zur Einrichtung eines Linux-

Computers als Domänen-Controller

im Windows-Netzwerk.

(S.154) 09

(S.154) 07

IP-Adressen und Netzwerkaufbau

Weitere Maßnahmen

Viele Einstellungen erleichtern die

Einrichtung und Wartung eines

Funknetzwerks, machen es aber

gleichzeitig anfällig für Eindringlin-

ge. Ein Beispiel: Wenn Sie Ihr Netz-

werk entsprechend eingerichtet ha-

ben, erhält jeder Computer, der sich

im Netzwerk anmeldet, vom

DHCP-

-

Server

eine IP-

Adresse. Und zwar auch dann, wenn

der PC dem Server nicht bekannt ist.

Die Anmeldung erfolgt dadurch

zwar schnell und einfach, aber

„Spione“ können sich mit externen

Computern auch sehr einfach Zu-

tritt ins Netzwerk verschaffen. Das

lässt sich nur verhindern, wenn

dem DHCP-Server die

MAC-Adres-

sen

aller zugangsberech-

tigten Computer bekannt sind. Dies

ist allerdings kompliziert einzustel-

len. Zur Einrichtung sollten Sie also

besser Fachleute heranziehen.

Viel einfacher und fast genauso

sicher: Verzichten Sie auf einen

DHCP-Server, und ordnen Sie statt-

dessen jedem Computer im Funk-

netzwerk eine feste IP-Adresse zu.

Stellen Sie außerdem in der

Subnetz-

Maske

genau die Anzahl

der tatsächlich angeschlossenen

Computer ein.

Wie Sie die genauen Zahlenwerte

für Ihre Subnetz-Maske herausfin-

den, lesen Sie im Kasten „IP-Adresse

und Subnetz-Maske“ auf Seite 152.

Und wie sich die IP-Adresse sowie

die gefundene Subnetz-Maske auf

einem Computer einstellen lassen,

steht im Kasten „IP-Adresse einrich-

ten“ auf Seite 152.

Falls Ihr Netzwerk über einen

Windows-XP-Computer mit dem

Internet verbunden ist, müssen

Sie zwangsweise die IP-Adressen

192.168.0.1 bis 192.168.0.254

verwenden. Da haben es Angreifer

leicht, denn sie müssen nur diese

254 Nummern prüfen, um eine Lü-

cke im Netzwerk aufzuspüren. Mit

einem Linux-Computer lassen sich

sehr viel mehr IP-Adressen verwen-

den (beispielsweise im Bereich von

10.0.0.1 bis 10.254.254.254). Falls

Sie die Wahl haben, sollten Sie als

erste Zahl der IP-Adresse immer die

10 eingeben, als zweite und dritte

Zahl wählen Sie jeweils einen Wert

zwischen 0 und 254. Dadurch müs-

sen Angreifer rund 65 000 Kombina-

tionen „abklappern“, um eine Si-

cherheitslücke zu finden.

Als letzte Zahl und als Subnetz-

Maske geben Sie wieder die Zahlen

ein, die Sie im Kasten „IP-Adresse

und Subnetz-Maske“ ermittelt ha-

ben.Wie Sie einen Linux-Computer

so einrichten, dass er allen anderen

Computern im Netzwerk einen

Internet-Zugang zur Verfügung

stellt, hat COMPUTERBILD zuletzt

in Ausgabe 11/1999 ab Seite 138

gezeigt.

Wer einen Linux-Server verwen-

det, kann sein Funknetzwerk noch

sicherer machen: Schließen Sie es

mit einer separaten Netzwerkkarte

als „Unternetz“ (Subnetz) an den

Linux-Internet-Server an. Der Vor-

teil: Alle Computer haben Zugang

ins Internet, per Kabel angeschlos-

sene Computer sind jedoch von

außen nicht sichtbar, also auch

nicht angreifbar. Wie Sie ein Netz-

werk in solche „Subnetze“ untertei-

len, hat COMPUTERBILD in Ausga-

be 13/2002 ab Seite 144 Schritt für

Schritt beschrieben.

(S.154) 06

(S.154) 05

(S.150) 04

(S.150) 03

auf . Das

Programm

verwan-

delt daraufhin alle Groß- in Klein-

buchstaben:

●

.

16

Um die Eingabe zu bestätigen

und das Programm zu been-

den,klicken Sie auf

.

17

Wiederholen Sie danach

die Schritte 9 bis 16 auf je-

dem Computer, der mit einer

entsprechenden Einsteckkarte

an Ihrem Funknetzwerk ange-

schlossen ist.

Wyszukiwarka

Podobne podstrony:

computerbild kurs drahlose netzwerke 74TBQV5SVYPCZBCZV6RR4DJHZHCHQR2NLTPNCTQ

computer bild kurs powerpoint ersteschritte GL6UG6ZT4VNNYD7ZSCWOBVMQOD2FJZC4AKTXILA

KURS ETYKI

Choroba hemolityczna p odu na kurs

zapotrzebowanie ustroju na skladniki odzywcze 12 01 2009 kurs dla pielegniarek (2)

kurs

wady postawy kurs

ostre białaczki 24 11 2008 (kurs)

AT kurs analityka giełdowego 3

Pielęgniarki kurs wersja 6 V 01

Kurs 03 Dynamika

Kurs anemia2012

Stany zagrożenia życia pielęgniarki kurs[1]

DOKUMENTOWANIE GEOTECHNICZNE kurs

kurs html rozdział II

Kurs usability

więcej podobnych podstron