4.2 Metoda bada艅

Do analizy r贸偶nego rodzaju plik贸w przychodzi nam z pomoc膮 nauka zwana statystyk膮. W naszym przypadku badania polegaj膮 na zliczaniu liczby wyst臋powania pojedynczych znak贸w ASCII oraz wyst臋powania par znak贸w. Do tej analizy wykorzystano „Program do generacji i analizy kluczy szyfr贸w strumieniowych” autorstwa Franciszka T. Jacewicza. Wykresy wygenerowane przez ten program s膮 przejrzyste i wykrycie jakichkolwiek zmian w analizowanym pliku jest bardzo 艂atwe.

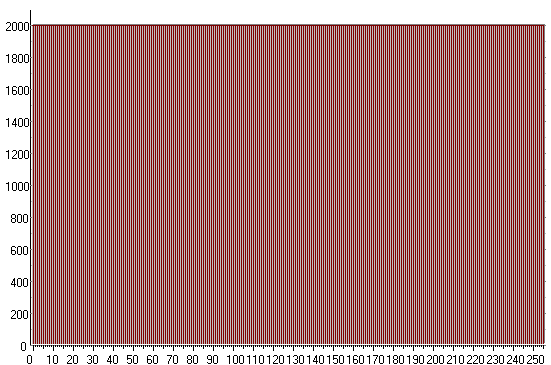

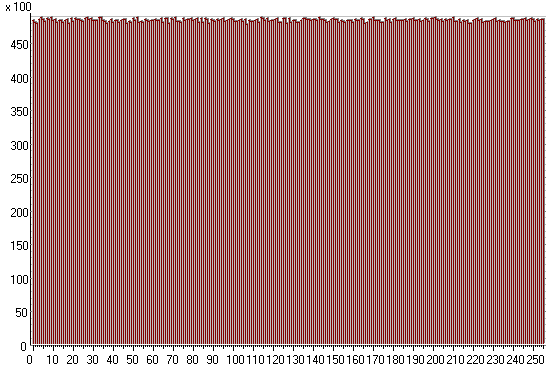

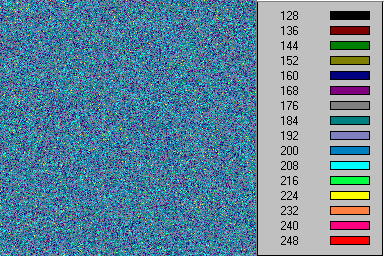

Przyk艂adowe wykresy ukazuj膮cy mo偶liwo艣ci programu:

Rys. 1

Rys. 2

Rysunek 1 przedstawia charakterystyk臋 idealnego kryptogramu, ka偶dy znak ASCII wyst臋puje w takiej samej ilo艣ci co ka偶dy inny. Rozk艂ad znak贸w jest r贸wnomierny, bez 偶adnych cech statystycznych. Rysunek 2 przedstawia wykres par znak贸w (x,y). Analiza takiego kryptogramu za pomoc膮 metod statystycznych nie przyniesie 偶adnych wynik贸w.

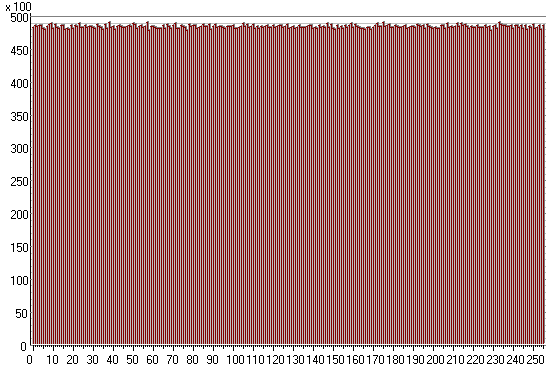

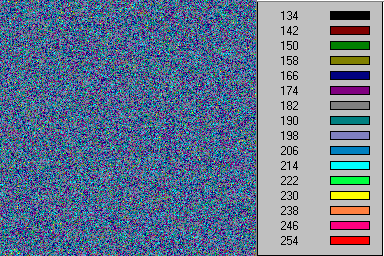

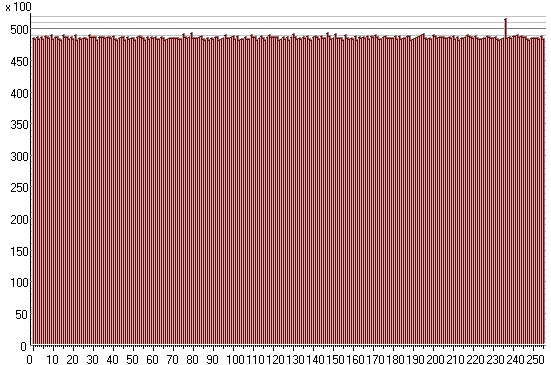

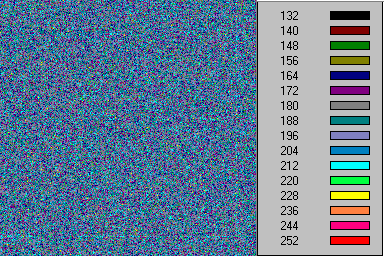

Oto przyk艂ady niekt贸rych kryptogram贸w wykonanych za pomoc膮 znanych ju偶 algorytm贸w:

Potr贸jny DES:

IDEA:

PGP:

Jak widzimy wszystkie kryptogramy utworzone za pomoc膮 popularnych algorytm贸w maj膮 bardzo podobne charakterystyki, r贸偶nice tkwi膮 w przestrzeni klucza szyfruj膮cego:

Potr贸jny DES 256 = 72057594037927936 mo偶liwych kluczy,

IDEA 2128 = 3,4028236692093846346337460743177e+38 mo偶liwych kluczy,

PGP klucz komercyjny 2512 = 1,340780792994259709957402499821e+154 mo偶liwych kluczy.

Wyniki te nie s膮 zaskakuj膮ce, poniewa偶 ka偶dy algorytm dopuszczony do u偶ytku publicznego musi by膰 odporny na z艂amanie.

Zadaniem autora jest udowodnienie wy偶szo艣ci szyfru blokowego opartego na cyklicznym kodzie Reeda- Solomona nad innymi popularnymi algorytmami szyfruj膮cymi. Do tego celu pokazane b臋d膮 charakterystyki powsta艂ych kryptogram贸w.

Wyszukiwarka

Podobne podstrony:

Metoda magnetyczna MT 14

Metoda animacji spo艂ecznej (Animacja spo艂eczno kulturalna)

Metoda Weroniki Sherborne[1]

Metoda Ruchu Rozwijajacego Sherborne

Projet metoda projektu

METODA DENNISONA

PFM metodaABC

Metoda z wyboru usprawniania pacjent贸w po udarach m贸zgu

metoda sherborne

Metoda symultaniczno sekwencyjna

PSYCHOANALIZA JAKO METODA TERAPII I LECZENIA

Metoda Brunkowa

Metoda podzialu i ograniczen

METODA INDYWIDUALNYCH PRZYPADK脫W

Metody rehabilitacji u dzieci metod膮 Weroniki Sherborne

wi臋cej podobnych podstron